Tendances en matière de sécurité de l’e-mail et techniques d’attaque dans Microsoft 365

L’email reste le pillier de la communication des entreprises, et il continue également d’être un vecteur essentiel des cyberattaques. Malgré l’essor d’outils de collaboration tels que Microsoft Teams, l’omniprésence de l’email en fait une cible de choix pour les acteurs des menaces.

Chaque année, le Security Lab d’Hornetsecurity examine l’ensemble des données de l’entreprise et analyse l’état des menaces mondiales liées à la messagerie électronique et les statistiques de communication. En outre, l’équipe effectue régulièrement des exercices de réflexion prospective et donne un aperçu des menaces potentielles futures. Ce chapitre se concentre sur l’examen des points de données de la période définie du 1er novembre 2023 au 31 octobre 2024, qui constitue la base des projections de l’évolution du paysage des menaces présentées dans notre Cybersecurity Report.

Tendances en matière de sécurité de l’e-mail

Malgré l’utilisation croissante de logiciels de collaboration et de messagerie instantanée, tels que Microsoft Teams, l’e-mail occupe toujours une place prépondérante dans les cyberattaques. Nous avons observé une diminution continue du nombre d’e-mails classés dans la catégorie Menaces/Menaces Avancées de 2,3 % cette année, contre 3,7 % l’année dernière et 5,5 % l’année précédente (si l’on considère les e-mails « indésirables »).

Cela dit, le risque pour les entreprises du monde entier reste toutefois élevé. Cela est principalement dû à l’utilisation accrue de techniques d’ingénierie sociale par le biais d’attaques par e-mail de type « spray » à faible effort qui cherchent à amener l’utilisateur cible à s’engager d’une manière ou d’une autre.

En examinant plus de 55,6 milliards d’e-mails collectés au cours de la période de reporting actuelle (1er novembre 2023 – 31 octobre 2024), le Security Lab a fait les calculs suivants :

Spam, logiciels malveillants, métriques de menaces avancées

Comme nous l’avons vu au cours de la dernière décennie, l’e-mail continue d’être l’un des principales méthodes utilisées par les acteurs de la menace pour lancer des attaques. Les données de ce rapport classent 36,9 % de tous les e-mails comme « indésirables », soit une augmentation de 0,6 point de pourcentage par rapport à 2023.

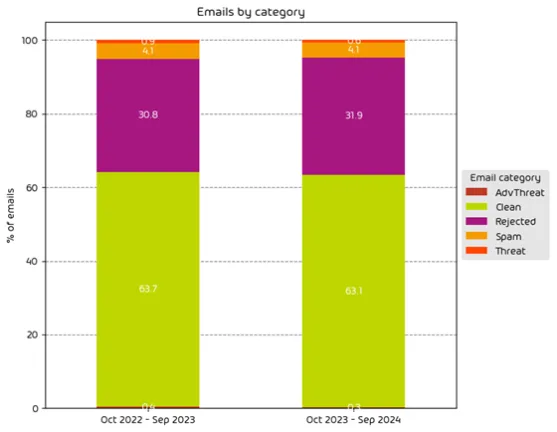

La définition du terme « indésirable » fait référence aux e-mails qui ne sont pas des communications authentiques souhaitées par le destinataire. Le graphique ci-dessous montre la répartition des e-mails indésirables et des e-mails propres.

2024 : E-mails indésirables par catégorie, y compris les e-mails propres

Ce chiffre est à comparer à celui de l’année dernière, où 36,3 % de tous les e-mails étaient classés comme « indésirables », ce qui indique une légère augmentation du nombre d’mails indésirables d’une année sur l’autre.

Si l’on considère que nous avons traité 55,6 milliards d’e-mails en 2024, le nombre d’e-mails indésirables représente environ 20,5 milliards d’e-mails « indésirables » envoyés aux entreprises au cours de la période considérée.

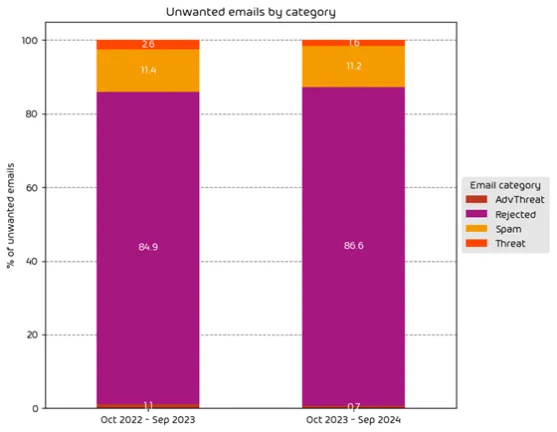

Pour une répartition concise des pourcentages qui composent les emails « indésirables », nous les avons classés comme suit :

2024 Emails indésirables par catégorie

Les définitions de chaque type de catégorie sont comme suit :

| Catégorie | Description |

|---|---|

| Spam | Ces e-mails sont indésirables et sont souvent de nature promotionnelle ou frauduleuse. Ils sont envoyés simultanément à un grand nombre de destinataires. |

| Menace | Ces e-mails contiennent des contenus préjudiciables, tels que des pièces jointes ou des liens malveillants, ou sont envoyés à des fins criminelles, comme l’hameçonnage (phishing). |

| AdvThreat | Advanced Threat Protection a détecté une menace dans ces e-mails. Les e-mails sont utilisés à des fins illégales et font appel à des moyens techniques sophistiqués qui ne peuvent être contrés qu’à l’aide de procédures dynamiques avancées. |

| Rejeté | Notre serveur de messagerie rejette ces e-mails directement lors de la connexion initiale du serveur de messagerie émetteur en raison de caractéristiques externes, telles que l’identité de l’expéditeur, et les e-mails ne sont pas davantage analysés. |

REMARQUE : Pour plus de détails, la catégorie « Rejeté » se réfère aux e-mails que les services d’Hornetsecurity ont rejeté au cours du dialogue SMTP en raison de caractéristiques externes, telles que l’identité ou l’adresse IP de l’expéditeur. Si un expéditeur est déjà identifié comme compromis, le système ne poursuit pas l’analyse. Le serveur SMTP refuse le transfert d’e-mail dès le point de connexion initial en raison de la réputation négative de l’adresse IP et de l’identité de l’expéditeur.

Techniques d’attaque utilisées dans les attaques par courrier électronique en 2024

Notre analyse des e-mails de la période considérée a révélé la répartition suivante des types d’attaques utilisés dans les attaques par e-mails :

| Technique d’attaque | Pourcentage |

|---|---|

| Hameçonnage | 33.3 |

| URL | 22.7 |

| Escroquerie à l’avance de frais | 6.4 |

| Extorsion | 2.8 |

| .Exe dans l’image disque / l’archive | 2.4 |

| Usurpation d’identité | 1.8 |

| HTML | 1.7 |

| Maldoc | 0.5 |

| « Autre » | 28.4 |

REMARQUE : Les années précédentes, nous avons été en mesure de suivre l’évolution des types d’attaques d’une année à l’autre. Toutefois, en raison des changements intervenus dans la manière dont nous identifions les éléments malveillants et les e-mails indésirables, il existe un sous-ensemble d’occurrences qui sont marquées comme « Autres ». Cette catégorie comprend diverses méthodes d’attaque qui ne rentrent pas parfaitement dans l’une des catégories principales que nous avons affichées les années précédentes. Bien que nous puissions fournir une ventilation des types d’attaques pour cette période de données, la comparaison directe de ces données avec celles de l’année dernière ne donnerait pas une représentation exacte.

- Ce que nos données nous montrent pour cette période, c’est que le phishing reste le type d’attaque le plus utilisé dans les attaques par e-mail, suivi par les URL malveillantes. La popularité croissante des URL malveillantes parmi les attaquants s’explique en grande partie par leur utilisation dans les attaques de collecte d’informations d’identification par proxy inverse, à l’aide d’outils tels qu’Evilginx.

En dehors de cela, les escroqueries à l’avance de frais restent très populaires parmi les acteurs de la menace, suivies par l’extorsion en quatrième position. L’extorsion est notable car nous continuons à voir des cas où les acteurs de la menace exfiltrent d’abord des données avant de mettre en place un ransomware dans un environnement donné. Si la cible refuse de payer (en raison de la récupération de la sauvegarde), l’auteur de la cybermenace menace de divulguer les données au public.

Utilisation des pièces jointes et types d’attaques

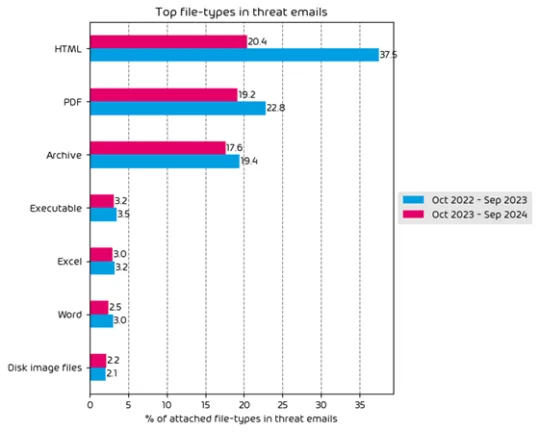

Les pièces jointes aux e-mails continuent d’être utilisées par les acteurs de la menace pour la livraison de charges utiles malveillantes en 2024. Les acteurs de la menace utilisent les pièces jointes pour dissimuler des logiciels malveillants et ajouter un air d’authenticité à leurs communications malveillantes, en fonction du type de fichier joint utilisé.

En outre, certains filtres anti-spam et anti-programmes malveillants rudimentaires peuvent être incapables d’analyser certains types de fichiers, ce qui entraîne une infection par des attaques plus complexes telles que le trafic d’HTML. En fait, l’utilisation de fichiers HTML malveillants reste en tête des types de fichiers les plus utilisés dans les e-mails malveillants, comme le montre le tableau ci-dessous.

La répartition des types de fichiers utilisés pour la livraison de charges utiles malveillantes au cours de la période de référence est présentée ci-dessous :

Types de fichiers pour les charges utiles malveillantes en 2024

L’utilisation des fichiers HTML a baissé de 17,1 points de pourcentage en 2024 par rapport à 2023.

L’utilisation des fichiers PDF a diminué de 3,6 points de pourcentage en 2024.

Les fichiers d’archive ont connu une tendance similaire avec une baisse de 1,8 point de pourcentage en 2024.

Nous avons observé une diminution quasi universelle de tous les types de fichiers malveillants au fur et à mesure que les auteurs d’attaques se tournent vers d’autres styles d’attaques.

Au cours de l’année écoulée, l’utilisation de pièces jointes malveillantes n’a pas été aussi utile que par le passé pour les acteurs de la menace. Nous avons donc constaté que les auteurs d’attaques se tournent davantage vers l’ingénierie sociale dans le but d’amener la cible à faire autre chose que d’ouvrir une pièce jointe. Par exemple, l’utilisation de kits d’outils reverse-proxy adversary-in-the-middle a été très répandue au cours de la période couverte par les données.

Cela s’explique par le fait qu’avec l’adoption croissante de l’authentification multifactorielle (MFA), les auteurs d’attaques utilisent plus fréquemment le vol d’identifiants via des outils tels qu’Evilginx et PyPhisher. Il est plus facile de se procurer les authentifiants que d’accéder à la méthode d’authentification multifactorielle de la cible.

Gardez une longueur d’avance sur les cybermenaces avec Advanced Threat Protection d’Hornetsecurity

De nos jours, il est crucial de garder une longueur d’avance sur les cybercriminels. Advanced Threat Protection de Hornetsecurity s’appuie sur une technologie d’IA de pointe pour protéger vos emails et vos données contre les attaques les plus sophistiquées. Du rançongiciel au phishing en passant par les menaces de type « zero-day », nos mécanismes de détection basés sur l’IA et l’auto-apprentissage garantissent la protection de votre entreprise en permanence.

Pourquoi choisir Advanced Threat Protection de Hornetsecurity ?

- Une défense complète : protégez votre boîte de réception contre les rançongiciels, la fraude au président et autres cybermenaces.

- Une sécurité utilisant l’IA : utilisez des outils d’IA avancés pour détecter et prévenir les activités malveillantes.

- Des alertes en temps réel : restez informé grâce à des alertes immédiates sur toute menace potentielle.

- Une expérience conviviale : profitez d’une configuration rapide et d’un accès transparent à toutes les fonctionnalités grâce à notre tableau de bord intuitif.

- Des fonctionnalités puissantes : bénéficiez de fonctionnalités telles que le sandboxing, les liens sécurisés, l’analyse des codes QR et le décryptage des documents malveillants.

- N’attendez pas qu’une cyberattaque se produise – restez proactif grâce à l’Advanced Threat Protection de Hornetsecurity.

Demandez votre démo dès aujourd’hui et sécurisez votre entreprise contre les menaces par emails !

Conclusion

Alors que l’email reste un angle d’attaque important, il est impératif de comprendre l’évolution du spectre des menaces pour maintenir une cybersécurité solide. Les données du laboratoire de sécurité de Hornetsecurity soulignent les risques persistants posés par le phishing, les URL malveillantes et les tactiques d’ingénierie sociale. Bien qu’il y ait une légère augmentation des emails indésirables, l’adaptation des méthodes d’attaque souligne la nécessité d’une vigilance continue et de stratégies de protection avancées.

Les entreprises doivent rester proactives et s’appuyer sur des rapports de ce type pour anticiper et atténuer les menaces potentielles. Ce faisant, elles peuvent mieux protéger leurs systèmes et leurs données, garantissant ainsi un environnement de communication sécurisé à leurs utilisateurs.