Comment les MSP pourraient simplifier la sécurité de Microsoft 365 et améliorer leur efficacité

La gestion d’un MSP (fournisseur de services managés) s’est toujours avérée délicate, mais ces dernières années se sont révélées particulièrement éprouvantes. Le stress permanent lié aux risques de cybersécurité est définitivement passé en tête des préoccupations des propriétaires de MSP, et ce en plus des nombreuses autres tâches requises pour gérer un fournisseur de technologie prospère. La gestion des environnements Microsoft 365 (M365) pour plusieurs clients ajoute un autre niveau de complexité qui peut épuiser les ressources et mettre les équipes à rude épreuve. Cependant, il existe des moyens de rationaliser ces tâches de maintenance et de s’assurer que votre MSP reste efficace et sécurisé.

Maintien des normes de sécurité

L’une des façons dont les MSP en pleine croissance abordent la cybersécurité consiste à s’assurer qu’ils disposent de normes de sécurité documentées, probablement basées sur un cadre public tel que Security Cloud Business Applications (SCuBA) de la Cybersecurity & Infrastructure Security Agency (CISA), le Cybersecurity Framework du NIST, les critères du Center for Internet Security (CIS) ou toute autre liste de contrôle applicable, basée sur les services que vous vendez ou le pays que vous desservez. Nous allons ici nous concentrer principalement sur Microsoft 365, mais ces difficultés sont communes à toutes les plateformes SaaS et à tous les systèmes informatiques en général.

Configuration des paramètres

Le choix d’une norme de sécurité n’est qu’un début : encore faut-il l’appliquer à chaque client, documenter chaque exception et tenir cette documentation à jour au fil du temps. Et si les règles changent, soit parce que le cadre lui-même a changé, soit parce qu’il y a une nouvelle vulnérabilité ou une nouvelle attaque contre laquelle vous devez protéger vos clients, comment appliquer ce changement à l’échelle de tous vos clients de manière efficace et opportune ?

Plus inquiétante encore est la modification ou le changement de configuration, courante dans les systèmes informatiques en général, notamment lorsque vous avez plusieurs équipes techniques chargées de résoudre des problèmes ou de déployer de nouvelles applications, mais elle est particulièrement inquiétante lorsqu’il s’agit de configurations (paramètres) de sécurité. Malheureusement, Microsoft 365 n’offre pas de moyen intégré et complet d’inventorier tous les paramètres de sécurité d’un environnement, de les comparer à votre base de référence et de les surveiller en permanence.

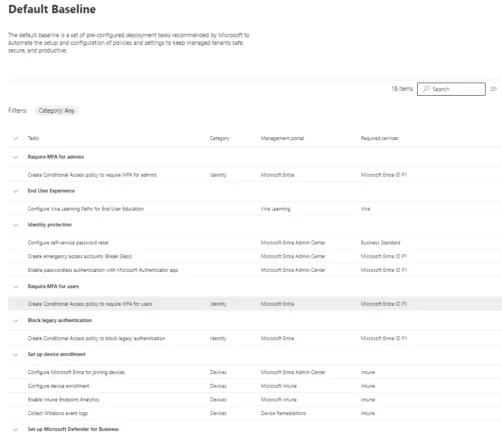

Bien évidemment, ce problème ne date pas d’hier, et il existe quelques ébauches de solutions. Par exemple, Microsoft propose Microsoft 365 Lighthouse, à ne pas confondre avec Azure Lighthouse qui est un service complètement différent.

Lighthouse est assurément un ouvrage en cours de réalisation et offre aujourd’hui une gestion centralisée des comptes, de sorte que le personnel de votre service d’assistance n’aura pas à ouvrir les portails individuels des environnements M365 pour réinitialiser le mot de passe d’un utilisateur, par exemple. Vous verrez également les utilisateurs à risque (avec les licences adéquates) et les appareils, ainsi que leur conformité avec les politiques Intune. Il existe également une ligne de base par défaut avec des paramètres que vous pouvez déployer à travers les environnements, ainsi que la possibilité de créer des lignes de base personnalisées. Cependant, bien que Lighthouse offre certaines fonctions de gestion centralisée, sa portée reste limitée, en particulier en ce qui concerne les paramètres de sécurité, la dérive de la configuration et la surveillance multi-environnement.

Trouver un bon outil capable d’appliquer et de mettre à jour rapidement les paramètres de sécurité est donc un défi, qui devient particulièrement important à mesure que votre MSP se développe.

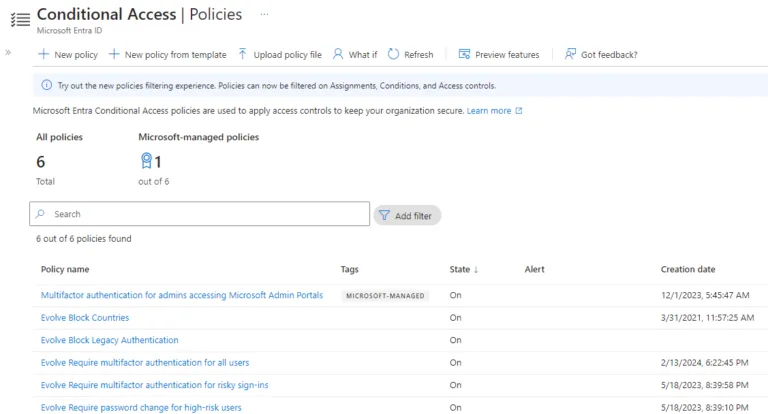

Politiques d’accès conditionnel

Les politiques d’accès conditionnel (AC) sont un aspect particulier qui mérite l’attention, puisqu’elles deviennent de plus en plus indispensables en tant que « moteur » centralisé pour l’application des politiques de sécurité aux inscriptions, aux applications et à l’accès. Il est important de les documenter, d’autant plus qu’elles sont souvent personnalisées en fonction des besoins spécifiques de chaque client et qu’il n’existe aucun moyen intégré de suivre facilement les modifications et les changements de configuration. Une politique d’AC mal configurée, avec une exclusion trop large par exemple, peut ouvrir une faille de sécurité au sein de l’environnement qui peut être difficile à détecter avant qu’il ne soit trop tard.

Intégration des nouveaux clients

Cela s’applique également à la prise en main des nouveaux clients, car vous voulez un processus fluide qui identifie tous les paramètres qui s’écartent de la base du MSP dans l’environnement, et un moyen facile de remédier à ces paramètres, aujourd’hui c’est un processus manuel, peut-être assisté par un ou deux scripts PowerShell maison.

Pour les anciens environnements, le défi peut être un manque de normalisation, avec différentes approches pour nommer les comptes et les appareils, ou plusieurs comptes pour le même utilisateur, avec différents paramètres dans SharePoint, OneDrive for Business et Teams. Là encore, cela a des conséquences en termes d’efficacité et de sécurité, car cette complexité supplémentaire rend encore plus difficile le respect des paramètres de sécurité adéquats. Vous avez besoin d’un outil pour vous aider à fusionner les comptes et à harmoniser les paramètres.

Exigences en matière de licences et de conformité

Dans les grandes entreprises, vous pouvez avoir différentes unités de licence pour différentes cohortes d’utilisateurs, ou ils peuvent être dans différents pays ou régions et donc soumis à différentes réglementations de conformité – l’outil idéal vous permettrait d’appliquer différentes politiques à différentes populations d’utilisateurs et de suivre la dérive des paramètres en conséquence.

Microsoft Teams est un domaine de plus en plus préoccupant. Nous nous occupons de la sécurité du courrier électronique depuis quelques décennies et, bien que l’hameçonnage et le spam constituent toujours des défis, il s’agit d’un problème identifié avec des solutions existantes. Pour la collaboration Teams, les risques de messages d’hameçonnage et de fichiers malveillants partagés sont plus récents. Le paramètre par défaut de Teams est de permettre aux utilisateurs externes d’être invités et de collaborer avec les utilisateurs de votre client dans Teams, et ici les contrôles techniques et la sensibilisation des utilisateurs sont beaucoup plus faibles, ce qui amène les attaquants à se tourner vers ce moyen pour compromettre les utilisateurs. Vous avez besoin d’un outil qui vous donne des informations et des rapports sur les fichiers partagés en externe et sur les interactions entre les utilisateurs de votre client et les invités externes dans Teams.

Microsoft propose des modèles d’AC pour faciliter la mise en place de certaines politiques d’AC, mais dans l’idéal, vous souhaiteriez que les modèles personnalisés de votre MSP soient appliqués à tous les environnements de votre client, et il en va de même pour les politiques de mot de passe. Pour la maintenance continue, vous avez également besoin que tout changement (dérive de la configuration) soit signalé afin que vous puissiez enquêter.

Gestion des appareils dans un monde multi-environnements

Enfin, la gestion des appareils représente également un défi, en particulier à l’ère du Bring Your Own Disaster Device (BYOD) – comment pouvez-vous gérer les politiques relatives aux appareils, en particulier dans les environnements multi-environnements, lorsque ces appareils sont utilisés pour accéder à des données sensibles ?

Présentation de 365 Multi-Tenant Manager pour les MSPs : votre solution complète

Conçu spécifiquement pour répondre aux défis rencontrés par les MSP qui gèrent plusieurs environnements M365, cet outil offre un ensemble de fonctionnalités impressionnantes qui rationalisent les tâches de maintenance et renforcent la sécurité.

Automatisez la découverte et la prise en charge des environnements

Découvrez et gérez de manière transparente tous les environnements M365 via l’intégration du Microsoft Partner Center, ce qui rationalise le provisionnement des services. Cela signifie que tous les environnements du Partner Center sont automatiquement découverts et listés dans le tableau de bord du service Hornetsecurity Control Panel – aucune entrée manuelle n’est nécessaire, bien que cela soit toujours possible pour les MSP qui préfèrent avoir cette flexibilité. Pour les MSP, cela signifie un investissement en temps considérablement réduit pour l’intégration de nouveaux clients, et l’assurance que chaque environnement est configuré selon les meilleures pratiques dès le départ.

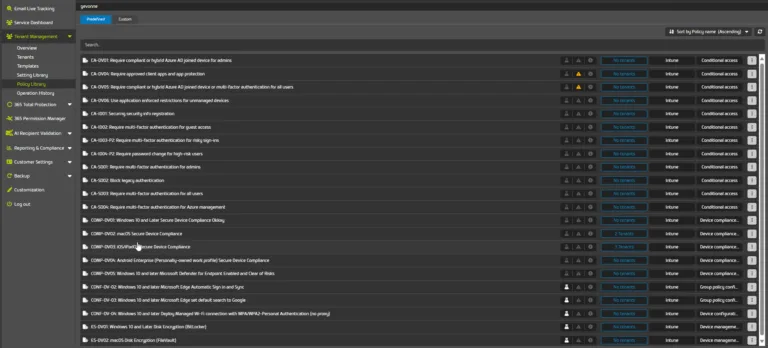

Normalisez et sécurisez les configurations M365

Le maintien de paramètres de sécurité cohérents entre plusieurs environnements est l’un des aspects les plus difficiles de la gestion des environnements M365. 365 Multi-Tenant Manager simplifie cet aspect en proposant des modèles prêts à l’emploi comprenant des paramètres M365 que chaque entreprise peut rapidement adopter avec un impact minimal sur sa base d’utilisateurs. Ces modèles, élaborés par les experts de Hornetsecurity, garantissent que les environnements de vos clients adhèrent aux meilleures pratiques, réduisant ainsi le risque de mauvaises configurations qui pourraient les exposer à des menaces.

Bibliothèque de paramètres préconfigurés et personnalisés

Pour les MSP, la gestion de plusieurs clients implique souvent de configurer manuellement les paramètres de chaque environnement, ce qui prend du temps et est sujet à des erreurs. La bibliothèque de paramètres du Multi-Tenant Manager offre une solution performante en fournissant des paramètres préconfigurés de meilleures pratiques recommandés par Hornetsecurity, prêts à être assignés directement aux environnements. Cela élimine la nécessité d’une configuration manuelle, ce qui permet de gagner du temps et de réduire le risque d’erreurs de configuration. En outre, les utilisateurs peuvent cloner et personnaliser ces paramètres afin de créer facilement des solutions sur mesure pour les besoins spécifiques des environnements. Cela signifie qu’ils sont en mesure de créer un paramètre personnalisé avant même que Hornetsecurity ne le fasse.

Contrôlez et gérez la conformité sans effort

Rester en conformité avec les réglementations industrielles est une préoccupation majeure pour les MSP, en particulier lorsqu’ils gèrent des clients dans des secteurs réglementés. Le 365 Multi-Tenant Manager répond à cette préoccupation en offrant des capacités de surveillance et de reporting étendues, vous permettant de visualiser les états de conformité des environnements et de détecter les dérives de configuration en temps réel. Si une non-conformité est détectée, l’outil facilite la remédiation, soit automatiquement, soit par une intervention manuelle.

Dévoilez les secrets d’une croissance facile pour les MSP !

Prêt à surmonter les défis liés à la croissance de votre MSP ? Téléchargez notre MSP Playbook et découvrez des stratégies conçues pour simplifier l’intégration, automatiser les tâches, renforcer la sécurité et standardiser vos opérations. Ne laissez plus les processus manuels et les contraintes de conformité vous freiner—commencez à travailler plus intelligemment dès aujourd’hui !

Téléchargez votre exemplaire gratuit dès maintenant !

Conclusion

Diriger un MSP n’a jamais été chose facile, mais ces dernières années ont certainement ajouté de la difficulté. Dans cet article, nous avons examiné certains des défis auxquels sont confrontés les MSP qui cherchent un moyen de gérer les paramètres de sécurité (et de non-sécurité) dans Microsoft 365 pour leurs clients d’une manière efficace et évolutive. Si vous êtes un MSP et que vous cherchez à rationaliser vos tâches de maintenance et à améliorer votre posture de sécurité, 365 Multi-Tenant Manager est l’outil qu’il vous faut pour garder une longueur d’avance. Configurez, gérez et surveillez sans effort les environnements M365 à partir d’une seule fenêtre, et assurez-vous que vos clients sont toujours sécurisés et conformes. Contactez-nous pour plus d’informations.