Monthly Threat Report Janvier 2025: Se prémunir contre les nouvelles attaques en cette nouvelle année

Introduction

Le Monthly Threat Report by Hornetsecurity vous donne des informations mensuelles sur les tendances de sécurité M365, les menaces par emails et des informations sur les événements actuels dans le domaine de la cybersécurité. Cette édition se concentre sur les données du quatrième trimestre 2024. Pour rappel, nous sommes passés il y a quelque temps des revues de données mensuelles à des revues trimestrielles. Cela nous permet d’analyser les tendances de fond en matière de sécurité, au lieu des fluctuations à court terme.

Ce que vous allez découvrir ce mois

- Le nombre d’attaques par email a augmenté au quatrième trimestre 2024 par rapport au troisième trimestre 2024.

- Les fichiers Archive, PDF et HTML étaient les types de fichiers les plus utilisés par les cybercriminels pour diffuser des programmes malveillants.

- Les fichiers DOCX et XLSX ont connu une baisse d’utilisation notable par les cybercriminels après une augmentation surprenante au troisième trimestre 2024.

- Le secteur éducatif a été particulièrement visé par des attaques par email, se classant ainsi parmi les trois secteurs les plus ciblés pendant la période couverte par ce rapport.

- Le secteur minier, celui du divertissement et celui de l’éducation sont les 3 secteurs les plus ciblés pendant notre période d’analyse.

- DocuSign est la marque la plus souvent usurpée durant cette même période.

- Les attaques de phishing utilisant l’identité de DocuSign, PayPal et Intuit ont triplé.

- De nombreuses attaques ont visé les opérateurs de télécommunications aux États-Unis et au Royaume-Uni au cours du mois de décembre.

- Au Costa Rica, une infrastructure essentielle a été ciblée et impactée au cours du mois de décembre.

- Ce rapport présente également un certain nombre de prévisions et de recommandations pour les prochains mois, compte tenu du contexte actuel de cybermenace.

Vue d’ensemble des cybermenaces

Emails indésirables classés par catégorie

Le tableau suivant présente la répartition des emails indésirables par catégorie pour le quatrième trimestre 2024 par rapport au troisième trimestre 2024.

Comme c’est la norme pour le quatrième trimestre de chaque année, nous avons observé une augmentation notable de presque toutes les catégories d’attaques au cours du dernier trimestre de l’année. Cette hausse est principalement due aux vacances d’hiver et à l’augmentation des achats et des communications en ligne. Les cybercriminels tentent de profiter de cette augmentation de l’activité en ligne pour s’immiscer dans les échanges relatifs aux achats et aux livraisons.

NOTE : Pour rappel, la catégorie “Rejected” désigne les emails que les services Hornetsecurity ont rejetés lors du dialogue SMTP en raison de caractéristiques externes, telles que l’identité de l’expéditeur ou l’adresse IP. Si un expéditeur est déjà identifié comme compromis, le système n’effectue pas d’analyse plus approfondie. Le serveur SMTP bloque immédiatement le transfert de l’email au moment de la connexion initiale, car l’adresse IP et l’identité de l’expéditeur sont considérées comme suspectes.

Les autres catégories présentes dans le tableau sont décrites dans le tableau ci-dessous :

| Catégorie | Description |

| Spam | Ces emails sont indésirables et souvent de nature promotionnelle ou frauduleuse. Ils sont envoyés simultanément à un grand nombre de destinataires. |

| Threat | Ces emails contiennent du contenu dangereux, tels que des pièces jointes ou des liens malveillants, ou sont envoyés dans le but de commettre des crimes tels que le phishing. |

| AdvThreat | La protection contre les menaces avancées (Advanced Threat Protection) a détecté une menace dans ces emails. Ces derniers sont utilisés à des fins illégales et impliquent des moyens techniques sophistiqués qui ne peuvent être repoussés qu’à l’aide de procédures dynamiques avancées. |

| Rejected | Notre serveur de messagerie rejette directement ces emails lors de l’échange SMTP en raison de caractéristiques externes, telles que l’identité de l’expéditeur, sans procéder à une analyse plus approfondie. |

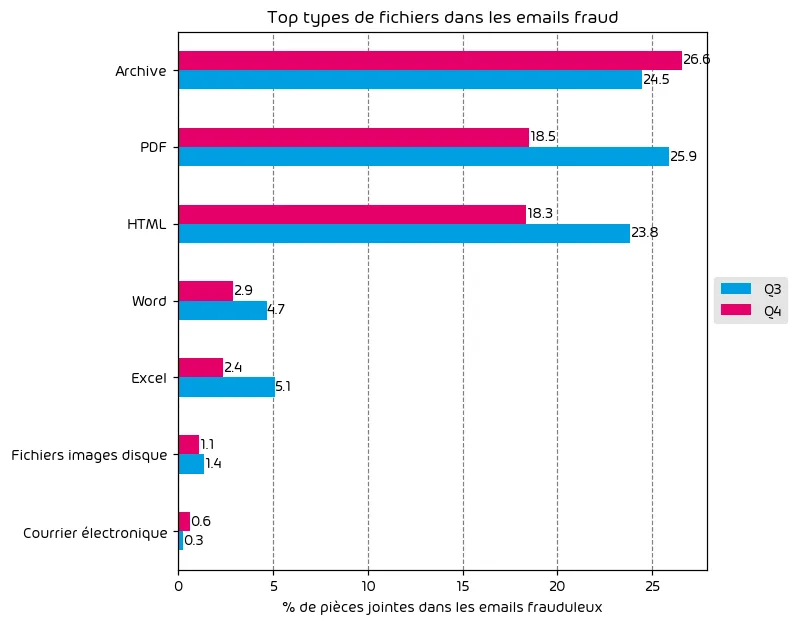

Types de fichiers utilisés dans les attaques par email

Le tableau suivant présente la répartition des types de fichiers utilisés dans les attaques par email au cours de la période étudiée.

Au cours du quatrième trimestre 2024, nous avons observé une légère augmentation de l’utilisation des fichiers de type Archive pour la diffusion de programmes malveillants. Les fichiers PDF et HTML ont connu une baisse d’utilisation significative, tandis que les fichiers Office malveillants ont également diminué après une augmentation surprenante au troisième trimestre.

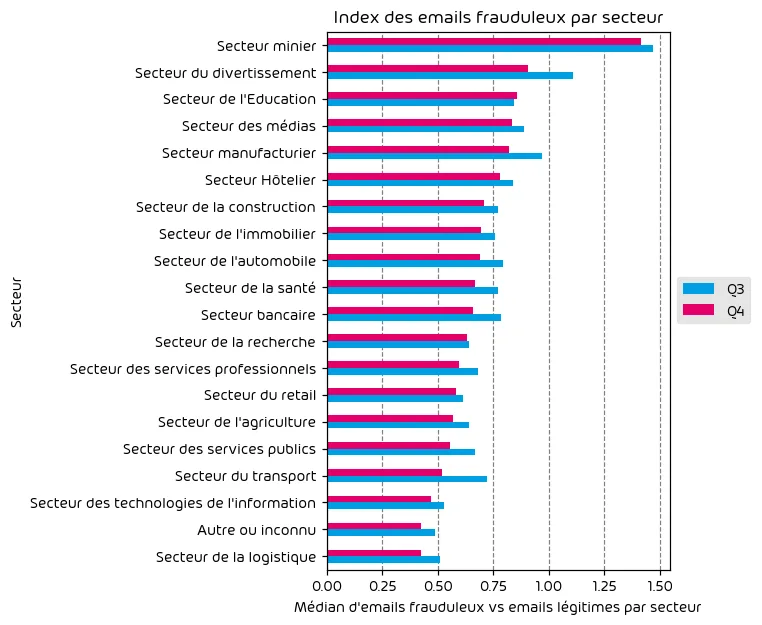

Indice de menace par email selon le secteur d’activité

Le tableau suivant présente notre Indice de menace par email selon le secteur d’activité. Cet indice est calculé en comparant le nombre d’emails malveillants reçus par les entreprises d’un secteur donné avec le nombre d’emails légitimes reçus par ces mêmes entreprises (médiane). Le volume d’emails reçus varie considérablement d’une entreprise à l’autre. Pour établir une comparaison équitable, nous calculons le pourcentage d’emails malveillants par rapport au nombre total d’emails (malveillants et légitimes) reçus par chaque entreprise. Nous calculons ensuite la médiane de ces valeurs en pourcentage pour toutes les entreprises d’un même secteur afin d’obtenir le score de menace final du secteur.

L’indice de menace par email a connu une baisse pour la plupart des secteurs au cours du quatrième trimestre. L’exception notable est le secteur de l’éducation, qui s’est hissé parmi les trois secteurs les plus ciblés. Les établissements d’enseignement sont de plus en plus la cible d’attaques, car beaucoup d’entre eux disposent de budgets limités et n’ont pas de dispositifs de sécurité suffisants.

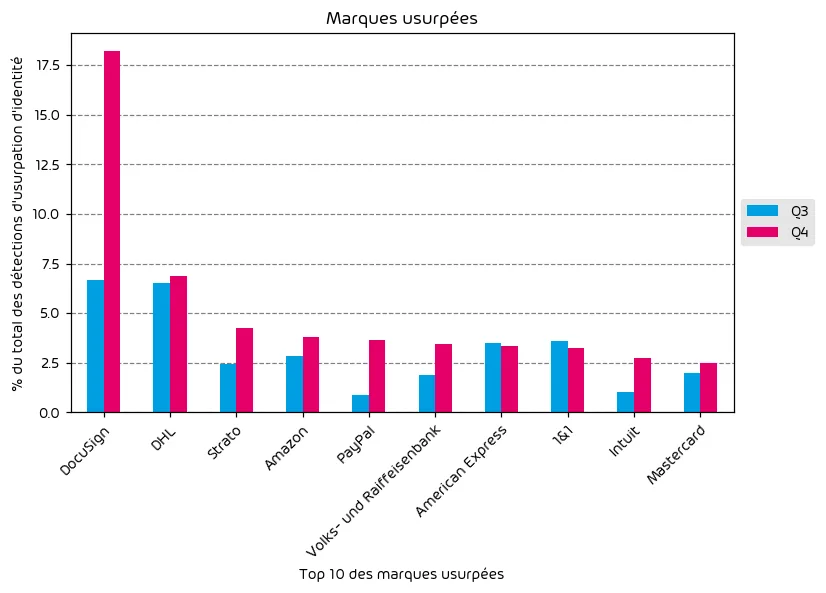

Usurpation d’identité de marques et d’organisations

Le tableau suivant présente les marques et organisations les plus souvent usurpées par les cybercriminels, selon nos systèmes de détection.

Nous avons quelques statistiques intéressantes à observer concernant l’usurpation d’identité au cours du dernier trimestre. Comme le montre le graphique ci-dessus, nous avons constaté que l’utilisation des marques DocuSign, PayPal et Intuit dans les attaques d’usurpation d’identité a presque triplé. Ce type de données suggère généralement qu’une campagne de spam ciblée utilise cette marque, et nous avons effectivement observé plusieurs de ces campagnes au cours du quatrième trimestre 2024.

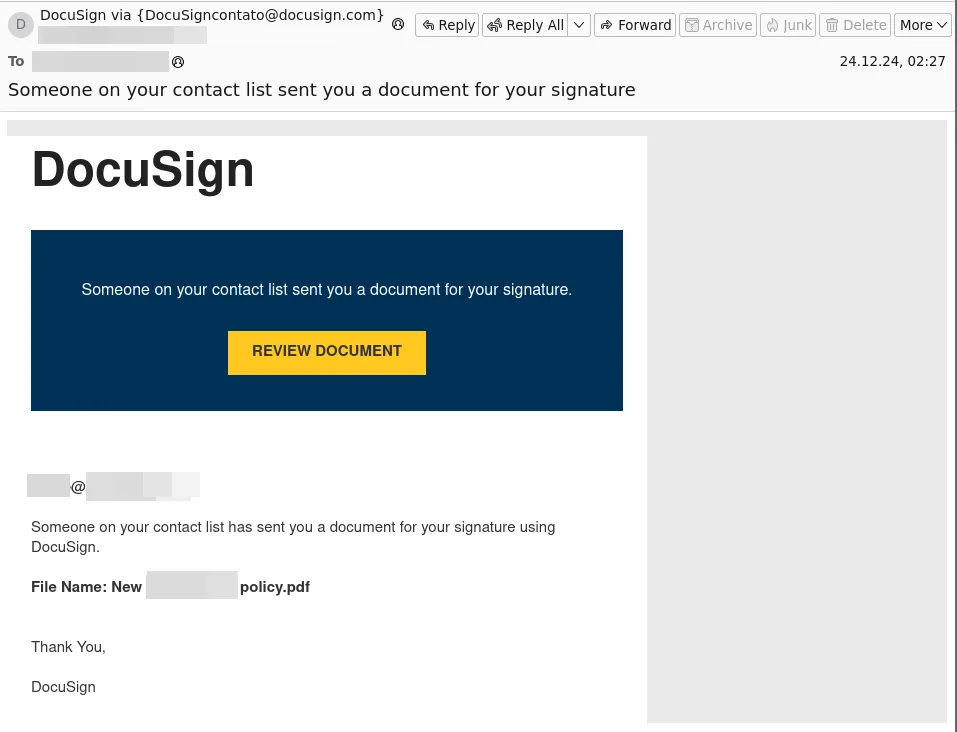

Si nous examinons plus spécifiquement les campagnes visant DocuSign, nous constatons qu’elles étaient nombreuses. Cependant, chacune d’entre elles suivait un schéma d’attaque prévisible et similaire. Les adresses des expéditeurs étaient spécifiques à chaque campagne et chaque message dirigeait les victimes vers une URL. Ce lien était un leurre, dissimulant soit un logiciel malveillant, soit un formulaire frauduleux pour voler vos informations personnelles. Ces campagnes étaient bien élaborées et présentaient une mise en forme soignée, comme le montre la capture d’écran ci-dessous.

Il est également important de souligner que de nombreuses campagnes de ce type utilisaient des raccourcisseurs d’URL, tels que t.co. Cette méthode est couramment utilisée par les cybercriminels pour masquer la destination réelle du lien. Nous avons observé ce comportement de manière répétée au cours de ces campagnes, ce qui nous permet de supposer que les attaquants obtiennent un certain succès avec ce type d’attaque.

Incidents majeurs et événements de l’industrie

Attaque Ransomware contre RECOPE

En décembre 2024, la compagnie pétrolière publique costaricienne, RECOPE, a été victime d’une attaque de ransomware sophistiquée qui a considérablement perturbé ses opérations. Les attaquants ont réussi à infiltrer le réseau de l’entreprise, à chiffrer des données critiques et à exiger une rançon importante pour leur libération. En conséquence, RECOPE a été contrainte de revenir à des opérations manuelles, entraînant des retards et des dysfonctionnements opérationnels. Le gouvernement costaricien a rapidement réagi en faisant appel à des experts américains en cybersécurité afin de limiter les dommages et rétablir le fonctionnement normal.Cet incident souligne la menace croissante qui pèse sur les infrastructures essentielles et met en évidence l’urgente nécessité de mettre en place des mesures de cybersécurité robustes et des plans de réponse complets pour protéger les services stratégiques.Nous sommes susceptibles d’assister à une augmentation des attaques contre les infrastructures essentielles dans les prochains mois en raison de l’intensification des tensions internationales. Il ne faut pas non plus négliger la menace constante que représentent les groupes de cybercriminels.

Violation de données chez British Telecom (BT)

En décembre 2024, le géant des télécommunications BT a subi une grave violation de données et une attaque de ransomware, exposant des informations client sensibles (pour un volume de 500 Go !). Cet incident a non seulement compromis la confidentialité des données de millions de clients, mais a également soulevé de graves inquiétudes concernant les mesures de protection des données de l’entreprise. En réponse, BT a lancé une enquête approfondie et mis en œuvre des protocoles de sécurité renforcés pour prévenir de futures brèches. Ce cas est particulièrement notable, non seulement en raison de la cible visée, mais aussi parce qu’il s’agit d’une attaque menée par le groupe Black Basta. Ce groupe a été très actif ces derniers temps. Chez Hornetsecurity, nous avons d’ailleurs récemment évoqué ce groupe dans le cadre d’attaques par « bombardement électronique » (mail bombing). Ce qui démontre que ce groupe est non seulement actif, mais aussi déterminé et compétent. Ce groupe sera étroitement surveillé par le secteur dans les prochains mois.

Attaques contre le secteur des télécommunications aux États-Unis

Le secteur des télécommunications américains a été confronté à une grave cyberattaque en décembre 2024. Le groupe de hackers Salt Typhoon, lié à la Chine, a lancé des attaques coordonnées contre les principaux opérateurs de télécommunications américains, notamment AT&T et Verizon. Ces intrusions visaient à accéder à des données sensibles relatives au renseignement étranger et à des personnalités influentes du monde politique et gouvernemental. Ces attaques ont mis en évidence d’importantes failles de sécurité dans le secteur des télécommunications, soulignant ainsi la nécessité absolue de sécuriser les infrastructures de communication. Décrit comme l’une des cyberattaques les plus importantes jamais commises contre le secteur des télécommunications américain, cet incident a déclenché des appels pressants pour renforcer les mesures de sécurité et mettre en place une surveillance réglementaire plus stricte afin de prévenir de futures attaques.

La CISA a publié de nouvelles informations sur cette attaque afin d’aider les équipes informatiques à renforcer la sécurité de leurs systèmes.

Prévisions pour les mois à venir

- Les infrastructures essentielles seront de plus en plus ciblées : Attendez-vous à des cyberattaques plus sophistiquées contre les services essentiels tels que l’énergie et les transports.

- Le renforcement des préoccupations concernant la confidentialité des données : Des réglementations plus strictes et des mesures renforcées de protection des données deviendront cruciales.

- Les cybermenaces continueront de peser lourdement sur le secteur de la santé : Les établissements de santé resteront des cibles privilégiées pour les cybercriminels.

- L’évolution des tactiques de ransomware se poursuivra : Les cybercriminels continueront de perfectionner leurs techniques de ransomware, notamment la double extorsion.

Recommendations mensuelles

- Renforcez vos plans d’intervention face aux cyberattaques : La nouvelle année est l’occasion de faire un état des lieux de votre sécurité. Vérifiez que votre organisation dispose d’un plan d’intervention solide et bien défini. Mettez-le à jour et testez-le régulièrement afin de pouvoir réagir rapidement et efficacement en cas d’incident.

- Améliorez les mesures de protection des données : La persistance des attaques de ransomware au cours de la période couverte par ce rapport nous rappelle l’importance de vérifier l’efficacité de vos sauvegardes. Cela inclut l’utilisation de fonctionnalités telles que la sauvegarde immuable.

- Investissez dans une protection avancée de vos emails et données: Les cybercriminels deviennent de plus en plus sophistiqués, et vous aussi devriez l’être ! Assurez-vous de disposer d’un système efficace d’analyse ATP pour les communications entrantes. Cela vous permettra de détecter les attaques avancées avant qu’elles ne commencent !

About Hornetsecurity

Hornetsecurity is a leading global provider of next-generation cloud-based security, compliance, backup, and security awareness solutions that help companies and organisations of all sizes around the world. Its flagship product, 365 Total Protection, is the most comprehensive cloud security solution for Microsoft 365 on the market. Driven by innovation and cybersecurity excellence, Hornetsecurity is building a safer digital future and sustainable security cultures with its award-winning portfolio. Hornetsecurity operates in more than 120 countries through its international distribution network of 12,000+ channel partners and MSPs. Its premium services are used by more than 75,000 customers.