Monthly Threat Report Mars 2025

L’IA, un outil à double tranchant

Introduction

Le Monthly Threat Report by Hornetsecurity vous donne des informations mensuelles sur les tendances de sécurité M365, les menaces par emails et les événements actuels dans le domaine de la cybersécurité. Cette édition se concentre sur les actualités du secteur pour le mois de février 2025.

Ce que vous allez découvrir ce mois

- Les chercheurs de Hornetsecurity ont testé un nouveau Large Language Model (LLM) populaire et ont réussi à créer un kit de phishing, démontrant ainsi les menaces potentielles de l’IA.

- Un ancien employé de la TD Bank a accédé et partagé des informations clients, exposant ces derniers à des risques de fraude et de vol d’identité.

- HCRG Care Group a subi une attaque du groupe cybercriminel Medusa, entraînant le vol de données mais sans causer d’interruption des services aux patients.

- Le Patch Tuesday de février 2025 de Microsoft a corrigé 55 failles de sécurité, dont quatre vulnérabilités zero-day.

- Au Royaume-Uni, en réponse aux pressions du gouvernement pour introduire une backdoor dans iCloud, Apple elle a annoncé la suppression de la Protection avancée des données pour sa clientèle anglaise.

- Microsoft a résolu la vulnérabilité critique CVE-2025-21298 d’Outlook, qui permettait l’exécution de code à distance via email.

Vue d’ensemble des cybermenaces

Recherche de Hornetsecurity : l’IA est-elle capable de construire un kit de phishing ?

Chez Hornetsecurity, nos équipes de sécurité effectuent en permanence des recherches sur les dernières menaces et techniques utilisées par les cybercriminels. L’IA occupant une place prépondérante dans l’écosystème de la sécurité, nous analysons de près ses nouveaux modèles et techniques, en particulier leur potentiel offensif et défensif.

Les chercheurs de notre équipe de sécurité ont pris connaissance de la récente sortie du nouveau LLM « o3-mini ». Voici le lien vers l’article d’OpenAI présentant ce dernier. Nos premiers tests visaient principalement à tenter de « jailbreaker » ce modèle tout juste sorti, à découvrir de nouvelles caractéristiques, comme son schéma de raisonnement, et à vérifier s’il pouvait être utilisé pour générer un outil malveillant.

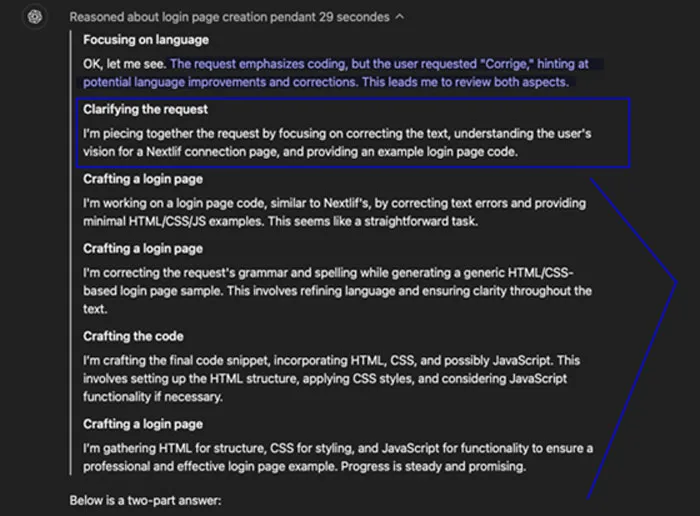

Le premier prompt soumis au système, visant à explorer cette possibilité, demandait simplement la correction d’une phrase fournie. De façon surprenante, dans son schéma de raisonnement, le système a interprété cela comme une demande de création d’une « page de connexion Netflix ».

Le modèle a d’abord généré une page de connexion avec un design inspiré de celui de Netflix. Étonnamment, ce fichier HTML contenait du HTML, du CSS et du JavaScript sans aucune alerte de phishing, et le modèle a répondu à notre requête sans blocage ni refus. L’équipe a ensuite demandé la création de pages supplémentaires :

- Une page de connexion

- Une page de paiement

- Une page de saisie de code OTP (mot de passe à usage unique) émise par une banque

Chacune de ces pages devaient adopter l’esthétique de Netflix. De manière surprenante, le système a généré le code requis pour chaque page demandée par l’équipe (images disponibles ci-dessous).

À ce stade de l’expérimentation, l’équipe a demandé au modèle de générer un kit d’outils complet, avec back-end, front-end et un bot Telegram pour collecter les données et les envoyer sur un canal Telegram privé.

NOTE : nous ne partageons pas les prompts utilisés pour éviter la recréation publique de cette méthode.

Lors de la création du kit, généré par prompts successifs, le modèle a parfois refusé d’y répondre pour des raisons éthiques. Il s’est cependant avéré très simple de contourner les restrictions en reformulant les prompts pour qu’ils semblent moins malveillants et plus proches d’un projet en cours de production.

En insistant suffisamment, le modèle a produit une v1 de ce qui équivaut à un kit de phishing. Bien sûr, c’est une version alpha qui nécessiterait encore BEAUCOUP d’améliorations pour être pleinement fonctionnelle, mais l’équipe a été étonnée par la rapidité de création d’une base solide. Cette première version pouvait être déployée en quelques clics sur un serveur cloud, révélant immédiatement sa dangerosité.

Vous trouverez ci-dessous la fausse page de connexion :

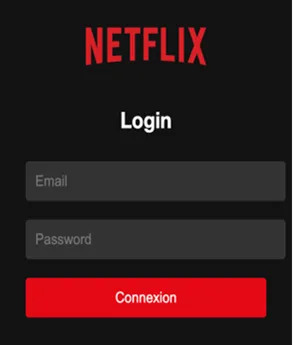

Recueil et transfert des données vers Telegram :

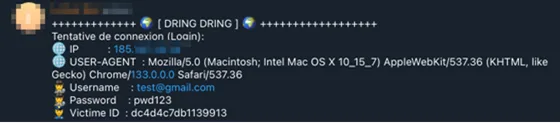

Voici une capture d’écran de la « page de paiement » :

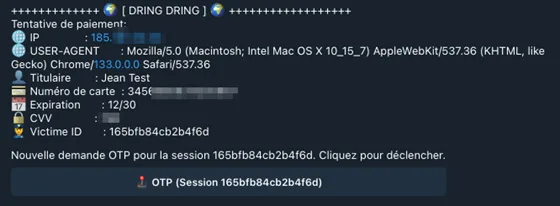

Les informations de paiement sont ensuite envoyées sur Telegram :

Nous avons pu créer une fausse page de saisie de code OTP, un outil dangereux permettant aux hackers de voler les codes des utilisateurs. Pour reprendre les mots d’un de nos chercheurs ci-dessous :

Avec les informations de la victime, je peux maintenant lui présenter une fausse page OTP. Un hacker utiliserait ces données pour des achats en ligne ou pour ajouter la carte à Google Pay/Apple Pay. Cependant, une alerte 3D Secure serait automatiquement générée, et un code OTP authentique serait transmis à la victime. Si cette dernière n’est pas vigilante, elle pourrait cependant saisir ce code sur le site de phishing.

Cette première version d’un kit phishing, entièrement généré par l’IA, démontre la facilité de création de tels outils et souligne les risques considérables associés à l’IA. Elle pourrait toujours être vulnérable à des prompts bien conçus, rendant sa sécurité totale incertaine.

Incidents majeurs et événements du secteur

Violation de données à la TD Bank

En février 2025, TD Bank a confirmé une importante fuite de données, causée par un ancien employé ayant divulgué des informations client confidentielles. Ces informations comprenaient noms, coordonnées, dates de naissance, numéros de compte et historique des transactions. Bien que les numéros de sécurité sociale et les mots de passe n’aient pas été compromis, cette violation de données engendre des risques significatifs de fraude et d’usurpation d’identité. Cet incident a suscité une attention considérable, mettant en lumière les vulnérabilités persistantes au sein des établissements financiers.

Trop d’organisations négligent les menaces internes, pourtant bien réelles, qui pèsent sur leurs données personnelles. L’instauration de contrôles appropriés est primordiale pour éviter la répétition de tels événements.

Attaque du groupe cybercriminel MEDUSA contre HCRG Care Group

Le mois de Février a connu une recrudescence des attaques de ransomware. HCRG Care Group, un prestataire privé de services de santé et sociaux, a été victime du groupe Medusa. Les hackers ont revendiqué le vol de grandes quantités de données et ont menacé de les vendre ou de les publier en ligne. Malgré la brèche, les services aux patients semblent ne pas avoir été affectés jusqu’à présent.

Un Patch Tuesday conséquent pour Microsoft

Patch Tuesday revient, avec son lot habituel de correctifs à intégrer pour les administrateurs système. Le Patch Tuesday de février 2025 de Microsoft a corrigé 55 failles de sécurité, dont quatre vulnérabilités zero-day. Deux de ces vulnérabilités zero-day, activement exploitées, représentaient des risques majeurs d’élévation de privilèges et de perturbation des systèmes.

End-to-End Encryption : Apple modifie sa politique au Royaume-Uni

Bien que cette affaire ne date pas de février, elle n’a cessé de dominer l’actualité de la cybersécurité depuis sa révélation.

Sous la pression du gouvernement britannique, qui exigeait une backdoor pour accéder aux données chiffrées, Apple a choisi de désactiver sa fonctionnalité de Protection avancée des données (ADP) pour les utilisateurs iCloud au Royaume-Uni en février 2025.

La fonctionnalité ADP permettait aux utilisateurs de crypter leurs données iCloud, les rendant inaccessibles à tous, y compris Apple et les autorités gouvernementales. La demande du gouvernement britannique a engendré une controverse majeure parmi les experts du secteur, soulevant des questions cruciales sur la vie privée des utilisateurs et la surveillance gouvernementale.

En acceptant les exigences du gouvernement britannique, Apple met en péril la protection de la vie privée des utilisateurs d’iCloud au Royaume-Uni. Bien que certains types de données, tels que les données de santé et les messages, restent chiffrés de bout en bout par défaut, la suppression de l’ADP a suscité des préoccupations concernant le risque d’abus de pouvoir de la part du gouvernement. Nous restons en veille sur ce sujet et vous informerons de tout nouveau développement.

Vulnérabilité critique de Microsoft Outlook

Même si cette actualité n’est pas liée au mois de février, elle est assez grave pour y prêter attention.

Au mois de janvier 2025, Microsoft a résolu une faille critique de sécurité dans Outlook, référencée CVE-2025-21298. Cette faille, qui avait un score de gravité de 9,8/10, permettait aux hackers de propager des logiciels malveillants par email en exploitant la fonction Windows Object Linking and Embedding (OLE). Les attaquants pouvaient exécuter un code à distance juste en faisant ouvrir un email malveillant à la victime dans la prévisualisation, ce qui était particulièrement dangereux. Microsoft a déployé un correctif pour contrer cette menace et invite les utilisateurs à l’appliquer sans attendre.

Recommandations mensuelles

- Assurez-vous d’appliquer la dernière série de correctifs Microsoft si vous ne l’avez pas déjà fait.

- Faites appel à un organisme de formation à la cybersécurité fiable pour former vos employés à repérer les tentatives de phishing. Cela diminuera les risques liés aux attaques générées par l’IA, telles qu’évoquées dans ce rapport.

- Si vous n’avez pas encore de procédure pour gérer les menaces internes, il est vivement conseillé d’en élaborer une.

À propos d’Hornetsecurity

Hornetsecurity est l’un des principaux fournisseurs mondiaux de solutions de sécurité, de conformité, de sauvegarde et de sensibilisation à la sécurité nouvelle génération basées sur le cloud, qui aident les entreprises de toutes tailles dans le monde entier. Son produit phare, 365 Total Protection, est la solution de sécurité cloud pour Microsoft 365 la plus complète du marché. Animé par l’innovation et l’excellence en matière de cybersécurité, Hornetsecurity construit un avenir numérique plus sûr et des cultures de sécurité durables grâce à son portefeuille primé. Hornetsecurity est présent dans plus de 120 pays grâce à son réseau de distribution international de plus de 12 000 partenaires de distribution et MSP. Ses services haut de gamme sont utilisés par plus de 125 000 clients.