L’intérêt d’une stratégie d’un unique fournisseur tiers pour la sécurité M365

La cybersécurité est un domaine intéressant car il évolue très rapidement. Cette évolution, associée au risque que les criminels font peser sur les entreprises du monde entier, conduit à une innovation rapide. De plus, l’apparition de start-ups de cybersécurité qui proposent des solutions à des problèmes spécifiques conduit également à cette innovation.

Pendant un certain temps, cela signifiait que les entreprises et les RSSI / DSI recherchaient la « meilleure » solution pour chaque problème particulier de cybersécurité (et il y en a beaucoup). Cela a fonctionné pour certaines organisations qui avaient les moyens d’opérationnaliser chacune de ces solutions disparates, mais cela a également donné lieu à la fameuse confusion : CIO ne signifie pas « Chief Information Officer », mais « Chief Integration Officer ». Mais les attaquants sont comme une fuite d’eau, ils trouvent n’importe quelle faille et se déplacent facilement d’un système à l’autre.

La tendance actuelle en matière de cyberdéfense n’est donc pas de déployer des solutions spécifiques pour chaque zone à défendre, puis d’essayer de les rassembler en arrière-plan en un système défensif intégré, en utilisant des outils SOAR (Security Orchestration Automation and Response, ou l’automatisation de l’orchestration de la sécurité et de la réponse). Au lieu de cela, vous achetez un système déjà intégré auprès d’un seul fournisseur, ce qui améliore votre cyberdéfense globale car les défenseurs n’ont pas à passer d’un écran à l’autre, en corrélant manuellement les alertes d’un système avec d’autres alertes dans d’autres systèmes cloisonnés.

Dans cet article, nous allons examiner l’intérêt de cette approche, dans le contexte de notre solution – Microsoft 365 Total Protection. Microsoft 365 est la suite collaborative la plus populaire dans le monde des affaires, avec de très nombreux composants adaptés à toutes les tailles d’organisations. Les charges de travail principales sont les emails via Exchange Online, la collaboration dans Teams et SharePoint Online, soutenues par les identités dans Entra ID.

Le dilemme des défenseurs

Dans le domaine de la cybersécurité, le vieux dicton veut que « les défenseurs doivent faire les choses correctement, à chaque fois, alors que les attaquants n’ont besoin de faire les choses correctement qu’une seule fois ». Cela nous conduit à une autre caractéristique humaine commune : si vous avez beaucoup de choses à faire et à suivre dans votre vie personnelle, que faites-vous ? Vous dressez une liste, de préférence une liste de contrôle, afin de pouvoir inspecter chaque tâche, s’assurer qu’elle a été accomplie et la cocher sur la liste.

Cela nous conduit au deuxième dicton célèbre, « les défenseurs pensent avec des listes, les attaquants pensent avec des graphiques » (John Lambert). Une entreprise peut avoir à se conformer à une réglementation particulière, elle se prépare, coche toutes les tâches de la liste, passe l’audit et s’installe confortablement dans son fauteuil, sachant qu’elle a sécurisé tous les vecteurs d’attaque possibles. Elle est ensuite surprise lorsque les criminels paient simplement 3 000 $ au personnel du service d’assistance pour qu’il leur donne un accès administratif, ou lorsque l’entreprise est compromise parce que l’un de ses fournisseurs de logiciels ou de services est sous contrôle des criminels.

Parce que les attaquants pensent en termes de graphiques, ils passent d’un système ou d’une identité compromis au suivant qui est le plus facile à attaquer, et ils passeront volontiers d’un système sur site à un système sur le cloud (ou vice-versa), ou de serveurs de base de données à des serveurs de fichiers, par exemple.

C’est la réalité des cyberattaques d’aujourd’hui, et elle exige une approche plus intégrée de vos défenses pour Microsoft 365. Vous avez besoin d’une approche en couches qui couvre les exigences de conformité, la protection des données, la sauvegarde et la formation de sensibilisation à la sécurité pour les utilisateurs finaux. Si vous faites appel à différents fournisseurs pour chacun de ces aspects, vous vous retrouvez avec plusieurs portails, les défis d’intégration que nous avons déjà mentionnés, des coûts de formation plus élevés et le risque d’une mauvaise configuration. C’est un « secret » bien connu dans le secteur de la cybersécurité : les contrôles de sécurité échouent souvent, non pas parce que l’organisation n’a pas pensé au risque, mais parce que le contrôle mis en œuvre a été mal configuré, et pour atténuer ce risque, il faut former davantage de personnel à chaque produit distinct, ce qui entraîne des coûts plus élevés.

Les avantages d’une approche avec un fournisseur unique

En regroupant vos besoins en matière de sécurité pour Microsoft 365 dans une suite unique, proposée par un fournisseur indépendant de Microsoft, vous pourrez :

- éliminer la nécessité d’une intégration coûteuse, complexe et sur mesure entre des systèmes disparates

- réduire le délai entre l’identification de la menace et le contrôle de l’attaque grâce à une corrélation simplifiée des informations

- éduire les besoins de formation pour vos administrateurs

- simplifier considérablement les licences

- maximiser l’allocation de ressources pour une productivité améliorée

Une forte résilience en matière de cybersécurité découle d’une approche en couches, couvrant tous les différents composants du système, en l’occurrence Microsoft 365. Par exemple, pour se protéger contre les emails malveillants entrants, on dispose d’une protection de base qui détecte les attaques « courantes », suivie d’une solution avancée qui contrôle les attaques personnalisées et, dans le cas rare où ces deux couches échouent, on forme continuellement les utilisateurs à la méfiance, afin que les rares cas qui leur échappent puissent être repérés et signalés.

365 Total Protection

Cette suite intégrée de services se décline en quatre versions : Business, Enterprise, Enterprise Backup et Compliance and Awareness. Tous les composants sont gérés à partir d’une interface de panneau de contrôle facile à utiliser, ce qui accroît l’efficacité des administrateurs et des analystes de la sécurité. La licence est simple, basée sur un modèle de consommation par utilisateur et par mois, en fonction de la version choisie pour votre organisation.

Cela commence par l’hygiène des emails, le plus grand vecteur de pénétration des attaquants dans votre organisation reste les emails de phishing. Toutes les versions de Total Protection offrent une protection facile à utiliser contre les spams et les logiciels malveillants, la possibilité de bloquer les newsletters, de contrôler le contenu indésirable, des signatures individuelles basées sur les données d’Active Directory qui peuvent éventuellement inclure des publicités pour les services de votre organisation, des clauses de non-responsabilité, le cryptage S/MIME et PGP ainsi que la possibilité d’envoyer des emails cryptés à n’importe quel destinataire par le biais d’une solution websafe et, bien sûr, elles offrent toutes une signature unique avec les comptes Entra ID de l’utilisateur.

Comme mentionné ci-dessus, l’hygiène des emails ne suffit pas pour protéger votre entreprise. C’est pourquoi la version Entreprise de Total Protection ajoute l’archivage des emails pour se conformer à de nombreux cadres de réglementation des données dans le monde entier. Cette fonctionnalité est également utile lorsque vous répondez à un incident et que vous devez parcourir d’anciens emails pour trouver des données spécifiques. Les emails sont conservés automatiquement, jusqu’à 10 ans, tout en permettant un contrôle total des exemptions aux règles de conservation. “eDiscovery” vous permet de rechercher très rapidement tous les emails, ce qui est pratique dans les situations juridiques où vous devez produire tous les emails échangés entre des personnes spécifiques.

L’analyse forensique utilise l’Aprentissage profond (Machine Learning-ML) et l’IA pour repérer les intentions malveillantes dans les emails, ainsi que l’usurpation d’identité, la fraude et si une attaque est ciblée sur des comptes spécifiques de votre entreprise. Le bac à sable ATP (Advanced Threat Protection) est la solution pour repérer les pièces jointes malveillantes. Toute solution d’hygiène des emails compétente analysera les pièces jointes à l’aide de plusieurs moteurs anti-programmes malveillants, mais cela ne permet d’attraper que les programmes malveillants déjà connus, alors que le sandbox ATP ouvrira la pièce jointe dans un environnement isolé et l’inspectera à la recherche de comportements malveillants, ce qui permettra d’attraper de nouvelles variantes de programmes malveillants et de les mettre en quarantaine. Souvent, les emails de phishing ne sont pas accompagnés de pièces jointes contenant des logiciels malveillants, mais tentent plutôt de passer inaperçus en proposant un lien vers un site ou un fichier malveillant. Secure links réécrit tous les liens pour qu’ils passent par la passerelle web sécurisée de Hornetsecurity, où chaque clic est analysé et où l’accès n’est accordé que lorsque le site ou le fichier cible est jugé sûr.

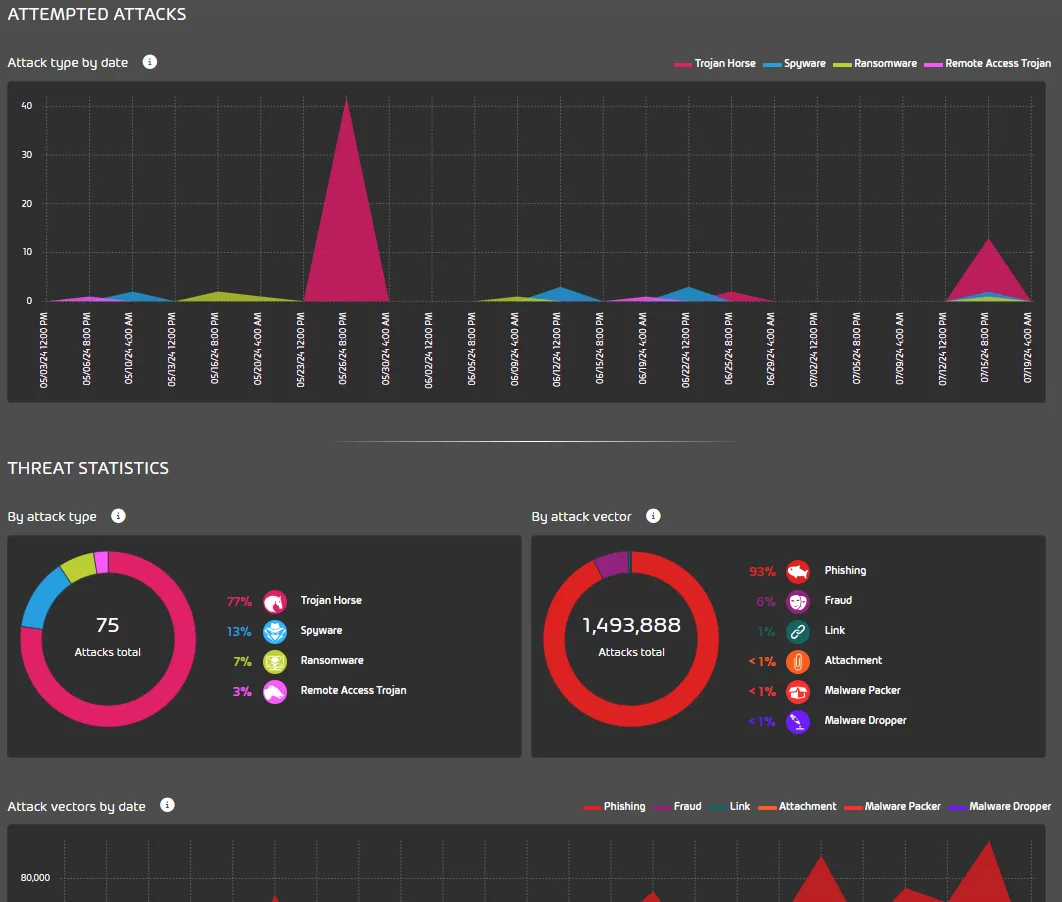

Depuis un an ou deux, les attaquants dissimulent de plus en plus souvent leurs URL malveillantes dans des codes QR, incitant les utilisateurs à les scanner à l’aide de leur téléphone, qui est souvent moins bien protégé qu’un PC géré par l’entreprise. La version Enterprise a été la première à scanner et à identifier les codes QR malveillants dans les emails. Cette version rassemble également tous les éléments dans le tableau de bord Realtime Threat Report qui vous montre toutes les menaces dans vos flux d’emails. Pour les cas occasionnels où un email malveillant se faufile d’abord, puis est identifié comme malveillant, la fonction Malware Ex-Post-Alerts permet aux analystes d’isoler la menace avant qu’elle ne se propage davantage. En cas de panne de Microsoft impactant les emails, le service de continuité des emails peut être activé et vous permet de continuer à envoyer et à recevoir des emails.

Comme vous pouvez le constater, la version Enterprise offre une sécurité complète des emails, l’archivage et plus encore, mais il y a deux autres domaines qui doivent être inclus pour avoir une solution intégrée unique : la sauvegarde et la formation des utilisateurs finaux.

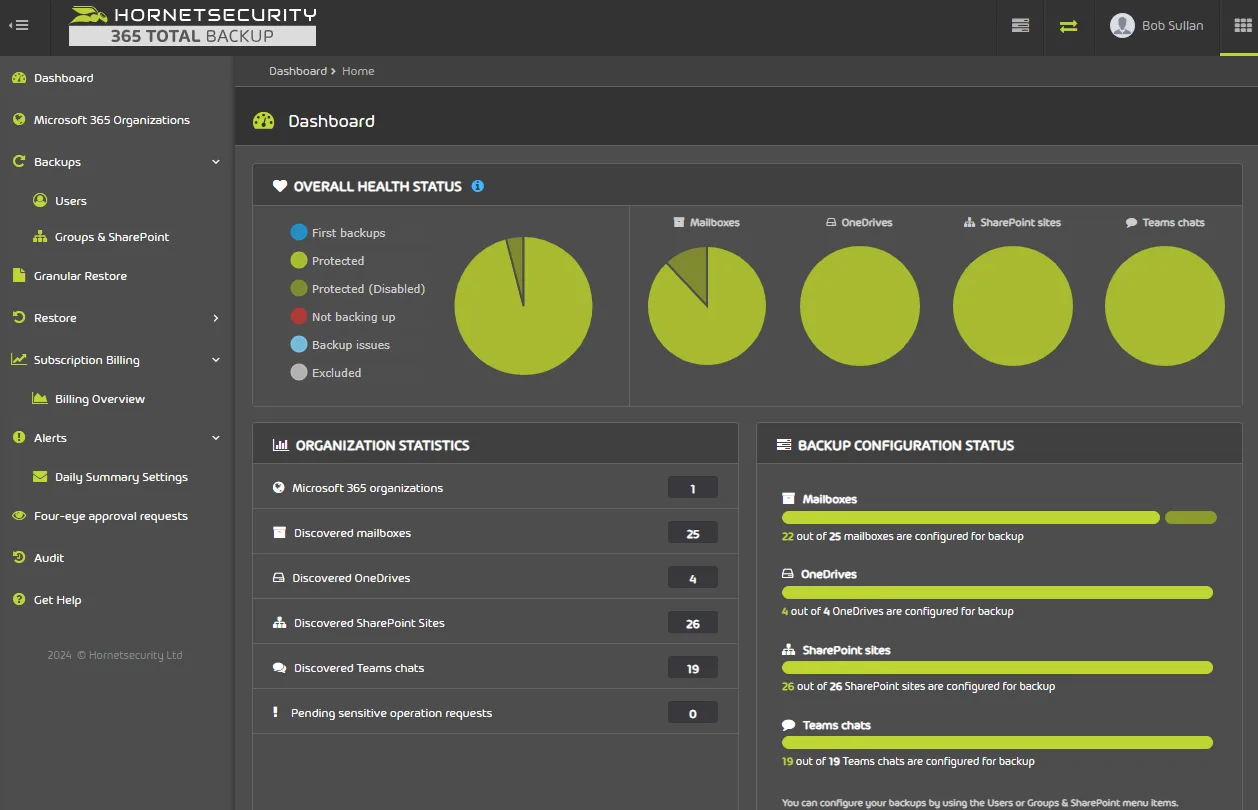

Enterprise Backup fait tout ce qui a déjà été mentionné, mais ajoute la sauvegarde et la restauration automatisées des données Microsoft 365 (boîtes aux lettres Exchange Online, OneDrive for Business, sites SharePoint et contenu Teams). En outre, sauvegardez vos points d’extrémité basés sur Windows sans nécessiter de connexion VPN, toutes les opérations de sauvegarde/restauration sont conservées dans le journal d’audit de l’activité.

Pour une véritable solution « tout en un » pour la sécurité de Microsoft 365, Compliance and Awareness ajoute la solution unique Permission Manager pour appliquer des politiques de partage sur tous les sites SharePoint et OneDrive for Business, repérer le partage excessif de données, voir exactement à quels documents un utilisateur a accès dans l’ensemble d’un parc d’entreprise, et aide également à résoudre les problèmes de permissions pour le passage à l’échelle. Ceci est particulièrement utile si votre organisation cherche à déployer Microsoft 365 Copilot, qui s’appuie sur un domaine de données bien maîtrisé pour éviter les fuites de données accidentelles. Il utilise également l’AI Recipient Validation pour vérifier chaque email envoyé en temps réel par rapport aux communications précédentes et avertit des destinataires manquants ou non intentionnels, et si l’email contient des informations confidentielles.

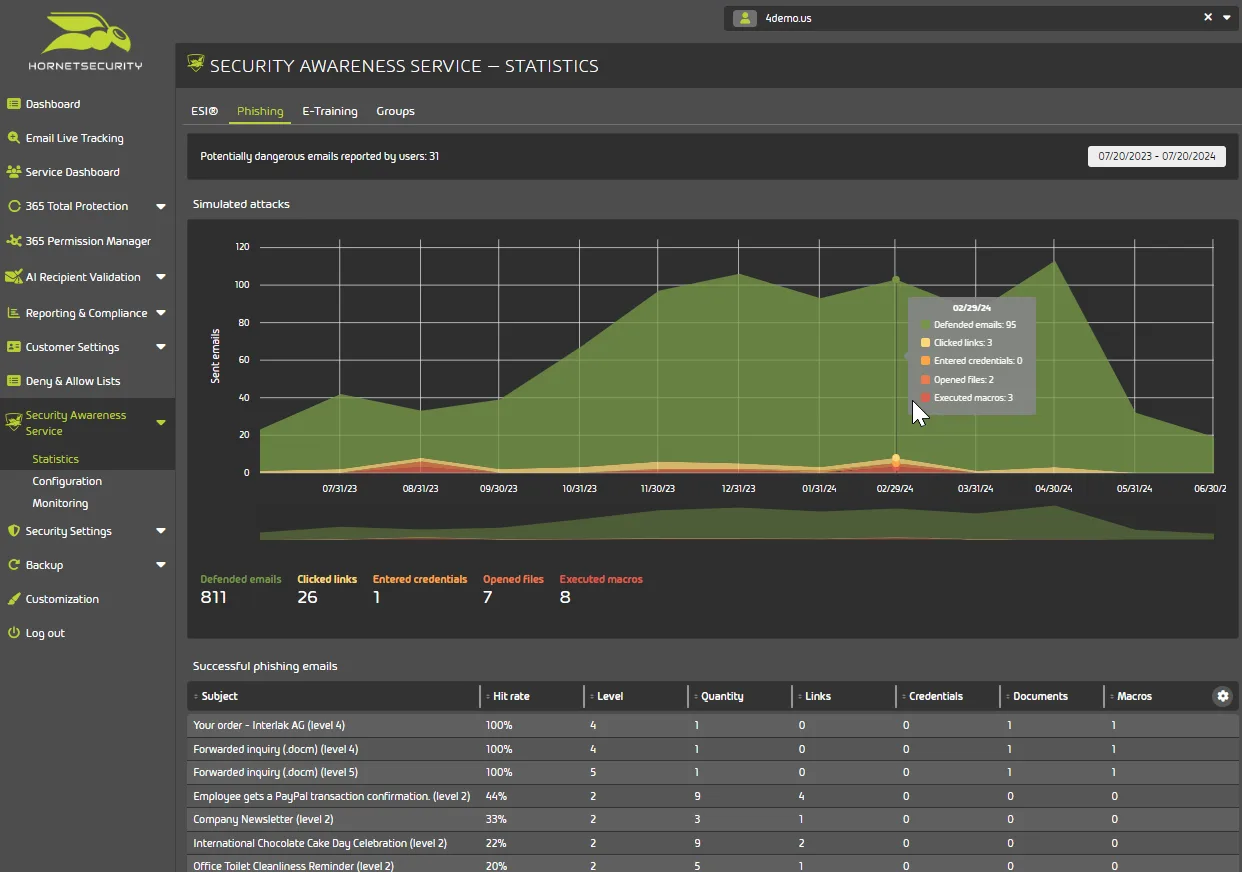

Enfin, notre service de sensibilisation à la sécurité, le meilleur de sa catégorie, propose des simulations d’emails de phishing à faible coût administratif, ainsi qu’une formation vidéo courte et attrayante pour le personnel qui échoue au test, augmentant ainsi la résilience globale de votre personnel en matière de cybersécurité.

Étude de cas

C’est très efficace pour nous, vous savez, d’avoir un produit unique qui offre toute la sécurité de Microsoft 365. C’est l’une des principales raisons pour lesquelles nous avons adopté 365 Total Protection et remplacé les deux ou trois produits que nous utilisions auparavant.

Pour protéger correctement votre environnement Microsoft 365, utilisez les services uniques de Hornetsecurity :

Pour rester à jour avec les derniers articles et pratiques de Microsoft 365, consultez notre blog Hornetsecurity dès maintenant.

Conclusion

Les entreprises qui adoptent une approche avec un fournisseur unique pour leur posture de sécurité Microsoft 365 bénéficient d’avantages certains, notamment des économies, des licences simplifiées, une sécurité renforcée et une équipe de sécurité plus efficace. Cette approche permet également à votre organisation de se prémunir contre les cybermenaces.

foire aux questions

L’approche avec un fournisseur unique simplifie la gestion, réduit les coûts et renforce la sécurité en offrant des solutions intégrées.

365 Total Protection offre des services complets de sécurité des emails, de sauvegarde, de gestion de la conformité et de formation à la sensibilisation à la sécurité.

Il propose des outils intégrés qui préviennent, détectent et répondent aux menaces à travers tous les services M365, réduisant ainsi les vulnérabilités et le temps de réponse.