Les menaces par courrier électronique évoluent en 2024 – Comment la protection avancée contre les menaces permet à votre entreprise d’avoir une longueur d’avance sur les attaques

Le moyen le plus courant pour les criminels d’accéder à votre entreprise est d’envoyer des courriels malveillants. Il s’agit souvent d’un courriel d’hameçonnage, qui demande au destinataire de changer son mot de passe d’entreprise avec un lien vers un site, ou d’approuver la livraison d’un colis, ou encore, ce qui est de plus en plus courant, de scanner un code QR sur son téléphone pour accéder à une application de l’entreprise.

Ces risques sont bien réels et ils sont utilisés chaque jour pour compromettre les entreprises.

Pour vous assurer que votre entreprise n’est pas la prochaine à faire la une des journaux pour de mauvaises raisons, vous avez besoin d’une défense solide et stratifiée, qui s’adapte et évolue avec le paysage des menaces en constante mutation.

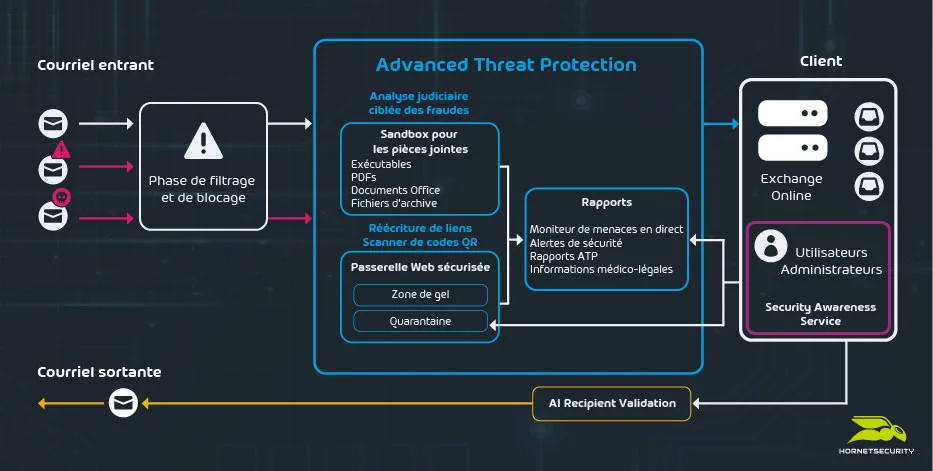

Dans cet article, nous allons explorer comment les services de sécurité des courriels d’Hornetsecurity s’intègrent de manière transparente à vos services de messagerie Microsoft 365 et vous protègent contre les menaces simples, basées sur le volume, avec une technologie intelligente, vous gardent à l’abri des attaques avancées telles que le spear phishing avec la protection avancée contre les menaces (Advanced Threat Protection – ATP), protègent vos utilisateurs contre les codes QR malveillants dès leur sortie de la boîte et, si toutes ces couches échouent, forment vos utilisateurs à repérer et à signaler les contenus malveillants.

Nous irons en profondeur sur l’ATP, sans révéler les détails que les criminels peuvent utiliser pour contourner vos défenses.

Deux façons d’intégrer Exchange Online

Il existe deux approches techniques pour superposer la sécurité de la messagerie à Exchange Online dans Microsoft 365 :

- La première consiste à modifier les enregistrements MX (Mail eXchanger) de votre domaine de messagerie (« company.com ») dans le système de noms de domaine (DNS) d’Internet pour qu’ils pointent vers notre service. Tous les courriers entrants passeront par nos services, ce qui permettra d’alimenter les boîtes de réception de vos utilisateurs.

- La deuxième méthode consiste à créer une application dans Entra ID (anciennement Azure Active Directory, AAD), la plateforme d’identité sous-jacente à Microsoft 365, et à lui donner des autorisations spécifiques pour l’interface de programmation d’applications (API) Graph qui expose les boîtes aux lettres des utilisateurs. Cette deuxième approche offre une flexibilité supplémentaire, comme la possibilité d’accéder aux boîtes aux lettres des utilisateurs après qu’un courriel a déjà été livré et de le supprimer, si le système a déterminé que quelque chose a été omis lors de l’analyse de livraison initiale et que le courriel est maintenant identifié comme malveillant.

Hornetsecurity applique les deux méthodes, combinant le meilleur des deux mondes pour une protection inégalée.

Les mesures faciles à mettre en place

Dans notre rapport 2024 sur la cybersécurité (EN), nous avons constaté que sur les 45 milliards de courriels que nous avons analysés en 12 mois, 36,4 % ont été classés comme indésirables. Cela représente plus d’un tiers de tous les courriels que vous voulez garder hors des boîtes de réception de vos utilisateurs. Sur ce tiers, 3,6 % ont été signalés comme malveillants.

Il est clair que vous avez besoin d’un système rapide pour traiter rapidement la grande quantité de courrier indésirable, ce que nous faisons lors de la phase de blocage, en éliminant les courriers indésirables.

Nous garantissons une détection du spam à 99,9 % et une détection des virus à 99,99 %, grâce à 18 filtres anti-spam et anti-hameçonnage indépendants, et nous analysons les courriels entrants et sortants à la recherche de spam, d’URL malveillantes et de virus.

Il arrive qu’un courriel soit rejeté, c’est-à-dire qu’il est renvoyé parce que l’adresse est inconnue (ou qu’elle a été mal saisie), ce qui est utile à l’expéditeur. Nous filtrons ces faux courriels pour nous protéger contre les attaques par rétrodiffusion et par rebond.

Une course aux armements

Les services susmentionnés traitent la plupart des courriels indésirables et malveillants entrants. Cependant, les attaquants consacrent beaucoup de temps et d’efforts à modifier leurs méthodes d’attaque pour contourner les filtres de messagerie. C’est là que l’ATP entre en jeu.

L’une des options les plus répandues consiste à joindre un document crypté à un courrier électronique. Normalement, les moteurs anti-programmes malveillants ne peuvent pas analyser ces documents et risquent donc de passer à côté d’un fichier malveillant ; l’ATP utilise le décryptage de documents malveillants pour se prémunir contre ce risque.

Les codes QR dans les courriels sont un type d’attaque qui a pris de l’ampleur ces derniers mois, d’une part parce que les codes QR font désormais partie de la vie quotidienne (menus de restaurant, paiement du stationnement, etc.), et d’autre part parce qu’ils déplacent l’attaque du PC (souvent détenu et géré par l’entreprise) vers le téléphone personnel de l’utilisateur.

Il contourne ainsi toutes les protections en place sur l’ordinateur et l’URL du code QR mène souvent à une page de connexion d’apparence familière. L’ATP a intégré la numérisation des codes QR pour les types de fichiers courants (GIF, JPEG, PNG et BMP) depuis plus d’un an.

L’ATP comporte de nombreuses couches de protection, telles que le moteur de bac à sable, qui ouvre tous les fichiers joints, identifie les pièces jointes malveillantes et, si c’est le cas, met le courriel en quarantaine.

Le moteur de bac à sable vérifie si les fichiers joints montrent des signes de détection d’exécution dans une machine virtuelle ou un bac à sable, ce qui est un signe évident de malveillance. Il utilise également un moniteur de système de fichiers pour voir si la pièce jointe écrit ou modifie des fichiers, un moniteur de processus pour voir si le fichier démarre un processus enfant (très répandu dans les fichiers Adobe PDF malveillants).

Il y a également un moniteur de registre pour repérer les valeurs inhabituelles stockées dans le registre (souvent utilisées pour la persistance lorsque le PC est redémarré) et un moniteur de réseau pour voir si le document essaie de communiquer avec un point d’extrémité sur l’internet, un autre comportement inhabituel pour un document.

La mémoire est inspectée d’un point de vue médicolégal (là encore, des documents accédant à la mémoire de manière inhabituelle sont une forte indication qu’ils sont malveillants). Le tout est relié à un moteur d’apprentissage automatique qui examine les signaux ci-dessus, ainsi que plus de 500 indicateurs, et sépare les fichiers malveillants des fichiers bénins avec une très grande précision.

Le gel est une autre approche : si un courriel est suspect, mais qu’il n’est pas encore clairement classé comme mauvais, il est retenu pendant un court laps de temps. De nouvelles données peuvent permettre d’identifier avec certitude une pièce jointe virale, par exemple.

Tous les liens contenus dans les courriels (URL) sont réécrits avec un lien vers notre passerelle web sécurisée, et analysés à la fois lors de la réception du courriel et lorsque l’utilisateur finit par cliquer dessus.

Pour contourner ce problème, les attaquants incluent souvent les liens dans des fichiers joints, qui ne peuvent pas être réécrits (cela altérerait l’intégrité du document), mais notre moteur suit quand même ces liens pour vérifier s’il y a une charge utile malveillante du côté de la cible.

Une caractéristique très importante des outils de cybersécurité est qu’ils vous avertissent lorsque de mauvaises choses se préparent, et ATP fournit des alertes en temps réel lorsque votre organisation fait l’objet d’une attaque ciblée par courrier électronique.

Une fonction connexe est l’alerte à postériori : si des courriels déjà livrés sont identifiés comme étant malveillants, l’équipe informatique en est informée.

Comme indiqué, ces courriels peuvent être automatiquement supprimés, mais il se peut que l’utilisateur ait déjà cliqué sur un lien ou ouvert une pièce jointe, de sorte que votre équipe d’intervention voudra peut-être enquêter plus avant sur ces comptes d’utilisateur ou appareils.

Les êtres humains restent le maillon le plus faible et notre psychologie est utilisée contre nous lorsque les attaquants emploient des tactiques d’ingénierie sociale.

Notre service Targeted Fraud Forensics utilise l’analyse automatisée des tentatives de fraude et la reconnaissance de l’usurpation d’intention pour détecter et prévenir les attaques d’ingénierie sociale.

Il examine le langage utilisé dans le courriel, à la recherche de modèles indiquant des intentions malveillantes, des attaques d’espionnage, ou si le texte présente de faux faits pour inciter le destinataire à répondre, ainsi que pour repérer de fausses identités d’expéditeur.

Envoi aux bons destinataires ?

La validation des destinataires par l’IA est une autre fonction qui contribue à la sécurité globale de la messagerie électronique (AI Recipient Validation). Elle vous avertit si vous incluez un destinataire non souhaité ou si vous omettez un destinataire qui aurait dû être inclus.

Elle vous avertit également si le courriel contient des informations sensibles, telles que des informations personnelles identifiables (PII), une formulation inappropriée ou si vous répondez à une liste de distribution importante. Cette analyse est effectuée localement dans le client Outlook, aucune donnée n’est envoyée à notre service.

Bien entendu, les administrateurs disposent d’un tableau de bord qui leur permet de voir les avertissements reçus par les utilisateurs et leur réponse. Un administrateur peut également désactiver certains scénarios d’avertissement, exclure des utilisateurs de différents avertissements et ajouter des domaines externes à traiter comme des domaines internes.

Améliorer vos pare-feux humains

Aucun système de protection n’est totalement infaillible. Il arrivera qu’un courriel malveillant franchisse vos défenses, au moins temporairement, et c’est là que la formation de vos utilisateurs est vitale.

De nombreux autres services de ce type nécessitent beaucoup de temps de la part de l’administrateur, de planification, de programmation et de suivi des utilisateurs qui sont tombés dans le piège des attaques de phishing simulées. Le service de sensibilisation à la sécurité de Hornetsecurity est différent (Security Awareness Service), et il est en grande partie prêt à l’emploi.

Les utilisateurs qui cliquent rarement sur des liens malveillants simulés ou des pièces jointes ne sont pas gênés par les simulations, tandis que les récidivistes reçoivent davantage d’attaques simulées, ainsi qu’un contenu de formation vidéo court et pertinent.

Il utilise également la gamification pour augmenter l’engagement de vos utilisateurs.

Gardez une longueur d’avance sur l’évolution des menaces par courriel en 2024 grâce à la protection avancée contre les menaces de Hornetsecurity (Advanced Threat Protection). Protégez votre entreprise et vos employés contre les attaques sophistiquées.

N’attendez plus, protégez votre messagerie avec Hornetsecurity et assurez la résilience de vos actifs numériques.

Conclusion

Le courriel est le vecteur le plus répandu pour les attaquants pour compromettre vos utilisateurs, et ensuite utilisé pour infiltrer davantage vos systèmes.

Un service complet d’hygiène de la messagerie doit traiter les menaces faciles, le spam et le phishing envoyés en masse, ainsi que les menaces avancées telles que le spear phishing et les courriels ciblés.

Les filtres anti-spam et anti-malware de Hornetsecurity, combinés à la protection avancée contre les menaces, constituent la meilleure défense. Ajoutez à cela des services supplémentaires tels que AI Recipient Validation, ainsi que Security Awareness Service et vous obtenez une combinaison gagnante.

Foires aux questions – FAQ

L’ATP utilise le décryptage de documents malveillants, un moteur de bac à sable et un moteur d’apprentissage automatique pour inspecter le comportement des fichiers, les modifications du registre, la communication réseau et l’accès à la mémoire, ce qui permet de distinguer avec une grande précision les fichiers malveillants.

Les courriels suspects sont temporairement retenus à l’aide d’une approche de gel. Pendant ce temps, de nouvelles données peuvent conduire à une identification positive, et tous les liens sont analysés par la passerelle web sécurisée de Hornetsecurity avant d’être transmis à l’utilisateur.

Le service de Security Awareness Service utilise un indice de sécurité des employés (ESI) pour suivre le comportement des utilisateurs. Il adapte automatiquement les attaques simulées et le contenu de la formation vidéo en fonction des réponses individuelles, en utilisant la gamification pour améliorer l’engagement des utilisateurs avec un minimum d’effort administratif.