Email Threat Review Juin 2022

Sommaire

Dans cette édition de notre revue mensuelle des menaces par courriel (Email Threat Review), nous présentons un aperçu des menaces par courriel observées en juin 2022 et les comparons aux menaces du mois précédent.In this monthly email threat review installment, we present an overview of the email-based threats observed in June 2022 and compare them to the previous month’s threats.

Le rapport fournit des informations suivantes :

- Courriels indésirables par catégorie

- Types de fichiers utilisés dans les attaques

- Indice des menaces par courriel de l’industrie

- Techniques d’attaque

- Marques et organisations usurpées

Courriels indésirables par catégorie

Le tableau suivant montre la répartition des courriels indésirables par catégorie.

| Catégorie de courriel | % |

| Rejeté | 78.69 |

| Pourriel | 15.90 |

| Menace | 4.13 |

| AdvThreat | 1.23 |

| Contenu | 0.05 |

L’histogramme temporel suivant montre le volume de courriels par catégorie et par jour.

Méthodologie

Les catégories de courriels listés correspondent aux catégories courriels listés dans le Email Live Tracking du control panel de Hornetsecurity. Nos utilisateurs sont déjà familiers avec ces notions. Pour les autres, les catégories sont:

| Catégorie | Description |

| Pourriel | Ces courriels sont indésirables et sont souvent promotionnels ou frauduleux. Les courriels sont envoyés simultanément à un grand nombre de destinataires. |

| Contenu | Ces courriels contiennent une pièce jointe non autorisée. Les administrateurs définissent dans le module de contrôle de contenu (Content Control) les types de pièces jointes qui ne sont pasautorisées. |

| Menace | Ces courriels contiennent du contenu nuisible, comme des pièces jointes ou des liens malveillants, ou ils sont envoyés pour commettre des actes délictuels comme l’hameçonnage. |

| AdvThreat | La solution de protection avancée contre les menaces (Advanced Threat Protection) a détecté une menace dans ces courriels. Les courriels sont utilisés à des fins illégales et nécessitent des moyens techniques sophistiqués qui ne peuvent être contournés qu’en utilisant des procédures dynamiques avancées. |

| Rejeté | Notre serveur de courriel rejette ces courriels directement pendant le dialogue SMTP en raison de caractéristiques externes, comme l’identité de l’expéditeur, et les courriels ne sont pas analysés en profondeur. |

Types de fichiers utilisés dans les attaques

Il existe plusieurs raisons pour lesquelles les fichiers HTML, PDF, ZIP et Excel sont souvent utilisés dans les attaques par courriel. L’une des raisons est que ces fichiers peuvent être utilisés pour incorporer un code malveillant qui peut être exécuté lorsque le fichier est ouvert. Les victimes peuvent facilement exécuter des fichiers exécutables, par exemple des fichiers .exe, sans avoir besoin de logiciels supplémentaires, par exemple Microsoft Office. Une autre raison est que ces fichiers peuvent être utilisés pour inciter les utilisateurs à divulguer des informations sensibles, telles que des mots de passe ou des numéros de carte de crédit. Ceci est particulièrement pertinent pour les fichiers HTML. Souvent, les hameçonneurs envoient des fichiers HTML, et lorsqu’ils sont ouverts, ils semblent être la page de connexion aux sites bancaires. Enfin, ces fichiers peuvent être utilisés pour installer, déployer et lancer des logiciels malveillants sur l’ordinateur d’une victime.

Le tableau suivant montre la distribution des types de fichiers utilisés dans les attaques.

| Type de fichier (utilisé dans les courriels malveillants) | % |

| Archive | 35.6 |

| HTML | 18.5 |

| Excel | 14.4 |

| 12.6 | |

| Fichiers d’images de disque | 5.5 |

| Exécutable | 5.0 |

| Word | 3.5 |

| Autres | 4.9 |

L’histogramme suivant montre le volume de courriels par type de fichier utilisé dans les attaques sur une semaine.

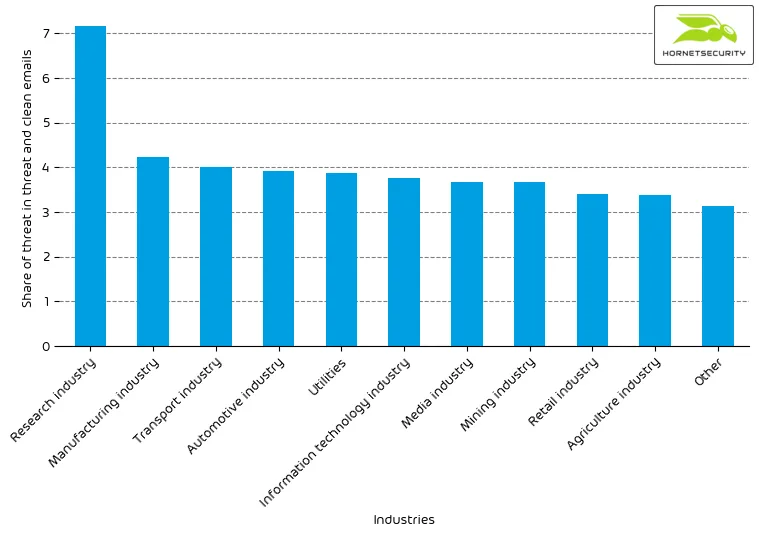

Indice des menaces par courriel de l’industrie

Les attaquants ciblent de préférence l’industrie de la recherche ce mois-ci. L’industrie de la recherche regorge d’informations sensibles. En hameçonnant avec succès des employés clés, les attaquants peuvent avoir accès à des détails de recherche critiques. De plus, l’industrie de la recherche est souvent lente à adopter de nouvelles technologies de sécurité en raison de contraintes budgétaires, ce qui permet aux attaquants d’exploiter plus facilement les vulnérabilités.

Le tableau suivant présente notre Indice des menaces par courriel de l’industrie calculé en fonction du nombre de courriels de menace par rapport aux courriels propres reçus pour chaque industrie (en médiane).

| Industries | Part de la menace dans les courriels de menaces et propres |

| Recherche | 7.2 |

| Production | 4.2 |

| Transport | 4.0 |

| Automobile | 3.9 |

| Services publics | 3.9 |

| Information et Technologie | 3.8 |

| Media | 3.7 |

| Mines et carrières | 3.7 |

| Ventes au détail | 3.4 |

| Agriculture | 3.4 |

Le graphique à barres suivant visualise la menace basée sur les courriels pour chaque industrie.

L‘indice Hornetsecurity des menaces courriel de l’industrie reste élevé et supérieur à 7.

Méthodologie

Différentes (tailles) d’organisations reçoivent un nombre absolu de courriels différents. Donc, nous calculons le pourcentage de courriels de menaces de chaque organisation et nettoyons les courriels avant la comparaison entre organisations. Nous calculons ensuite la médiane de ces valeurs en pourcentage pour toutes les organisations au sein d’une même industrie pour créer le score par industrie de menaces finale.

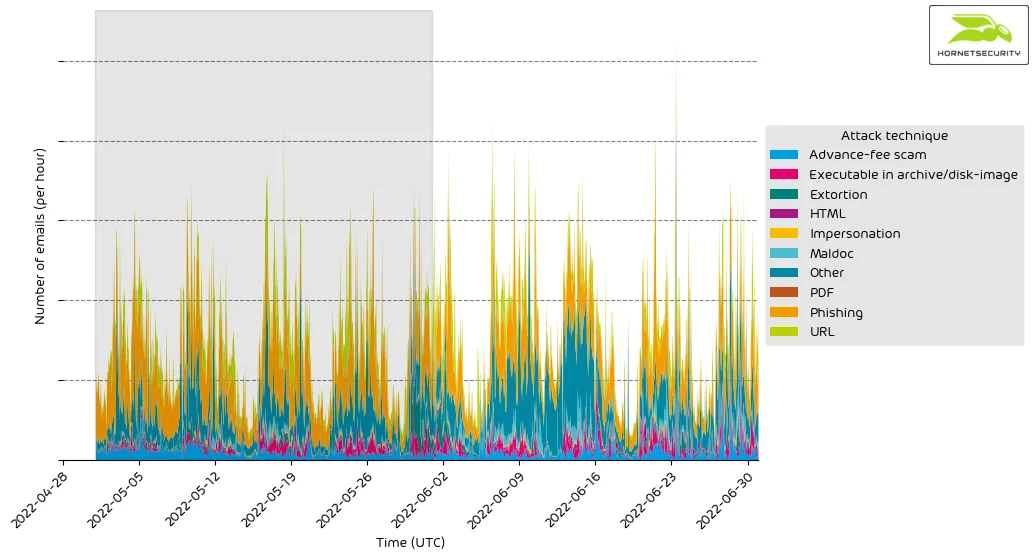

Techniques d’attaque

L’hameçonnage domine les attaques par e-mail, car il s’agit d’un moyen très efficace d’amener les gens à divulguer leurs informations personnelles ou à cliquer sur des liens malveillants. Les e-mails d’hameçonnage semblent souvent provenir d’une source légitime, telle qu’une entreprise ou un site Web bien connu. Ils contiennent souvent un langage urgent ou alarmant qui peut amener les gens à agir sans réfléchir. Les outils modernes permettent aux hameçonneurs de récupérer les codes 2FA ou les cookies de session de leurs victimes pour contourner la sécurité.

Le tableau suivant montre les techniques d’attaques utilisés dans les attaques.

| Technique d’attaque | % |

| Phishing | 30.7 |

| URL | 11.5 |

| Arnaque des frais avancés | 7.4 |

| Exécutable dans une archive/image disque | 5.3 |

| Extorsion | 4.1 |

| Maldoc | 3.4 |

| HTML | 2.3 |

| Usurpation d’identité | 1.3 |

| 0.3 | |

| Autres | 33.8 |

Le graphique à barres suivant montre le volume de courriel par type d’attaque utilisés et par heure.

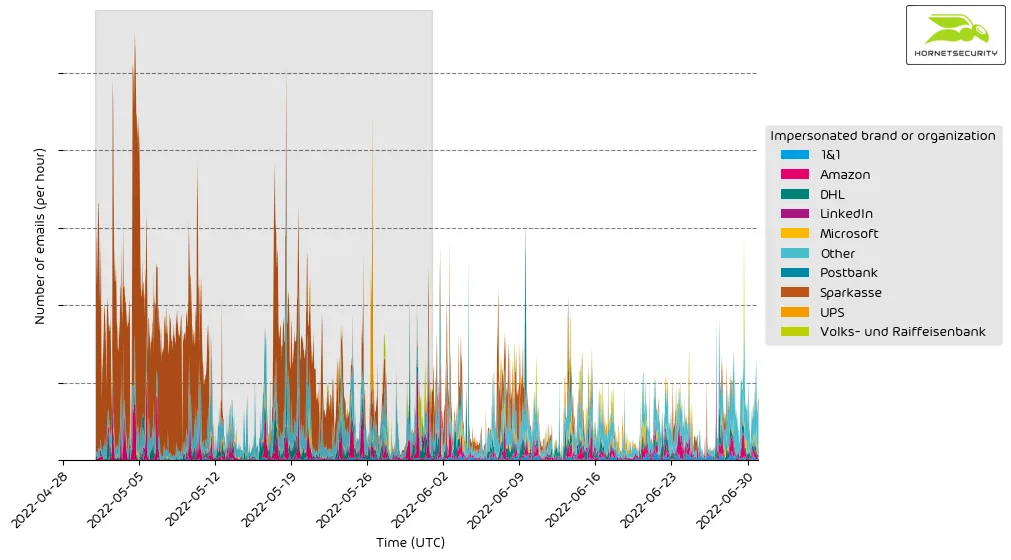

Marques et organisations usurpées

Certaines des marques les plus usurpées dans les attaques de phishing par e-mail sont les banques, les sociétés de cartes de crédit, les compagnies maritimes et les détaillants en ligne. Ces types d’attaques impliquent généralement que l’attaquant envoie un e-mail qui semble provenir d’une entreprise légitime et demande au destinataire de fournir des informations personnelles ou financières. Dans de nombreux cas, l’e-mail contiendra un lien menant à un faux site Web qui semble identique au vrai site Web. L’attaquant utilise ensuite les informations collectées pour commettre une fraude ou un vol d’identité.

Le tableau suivant indique les marques d’entreprise et les organisations pour lesquelles nos systèmes ont le plus détectées dans les attaques d’usurpation d’identité.

| Marque ou organisation usurpée | % |

| Sparkasse | 17.3 |

| DHL | 11.8 |

| Amazon | 11.3 |

| 1&1 | 4.6 |

| Postbank | 4.1 |

| Microsoft | 3.8 |

| UPS | 3.8 |

| Volks- und Raiffeisenbank | 3.3 |

| 2.9 | |

| DocuSign | 2.7 |

| Autres | 34.4 |

L’histogramme suivant montre le volume de courriels pour les marques d’entreprise et les organisations détectées dans les attaques d’usurpation d’identité par heure.

Il s’agit d’un flux constant d’attaques de phishing et d’autres attaques se faisant passer pour de grandes marques et organisations afin d‘inciter les destinataires à ouvrir les courriels.