Comment DMARC empêche l’usurpation d’email et pourquoi c’est important

La confiance. La confiance est une valeur essentielle pour de nombreuses interactions, tant dans notre vie personnelle que dans le monde des affaires. Nous pensons sincèrement que les factures des prestataires de services sont authentiques, nous faisons confiance à notre patron lorsqu’on nous demande d’exécuter une tâche à la hâte, et nous pensons sincèrement qu’un collègue ou un PDG est vraiment en détresse lorsqu’il demande de l’aide. Ces scénarios vous semblent-ils familiers ? Ce sont quelques-uns des moyens utilisés par les cybercriminels pour abuser de notre confiance dans les attaques de type « Business Email Compromise » (BEC) en utilisant une technique appelée « email spoofing » (usurpation d’email).

Dans sa forme la plus simple, l’usurpation d’email est un moyen par lequel un email semble provenir d’une personne ou d’une oentreprise de confiance. L’email étant un outil essentiel pour les entreprises, l’usurpation d’email constitue une menace importante et sert souvent de point de départ à de nombreux autres types d’attaques. Ces attaques peuvent avoir des conséquences considérables, des implications juridiques et une perte de réputation et de revenus. Pour réduire la probabilité et l’impact de ces attaques, les entreprises doivent se concentrer sur la protection de l’intégrité des domaines de messagerie et s’assurer que les mécanismes d’authentification des emails qu’elles utilisent sont correctement configurés, mis à jour et surveillés.

Understanding DMARC

DMARC (Domain-based Message Authentication, Reporting, and Conformance) est un protocole technologique efficace d’authentification des emails que les entreprises peuvent utiliser pour empêcher que leurs domaines d’emails soient utilisés à mauvais escient pour mener des attaques par usurpation d’email. DMARC fonctionne avec deux autres protocoles d’authentification, SPF (Sender Policy Framework) et DKIM (DomainKeys Identified Mail), afin de garantir la légitimité des emails provenant d’un domaine.

Examinons l’utilité de chaque enregistrement DNS, les différences entre ces protocoles d’authentification et la manière dont ils fonctionnent ensemble pour créer une défense à plusieurs niveaux contre l’usurpation d’email :

- SPF – Inclut les adresses IP ou les serveurs d’emails autorisés à envoyer des emails au nom de ce domaine.

- DKIM – Contient un enregistrement signé numériquement pour garantir qu’un message n’a pas été modifié en cours de route.

- DMARC – Utilise une stratégie pour indiquer aux serveurs de messagerie destinataires comment traiter les emails provenant de ce domaine lorsqu’ils ne répondent pas aux normes SPF ou DKIM, ou aux deux.

Maintenant que nous avons plus de détails sur les protocoles et leurs enregistrements DNS, nous pouvons les utiliser pour décrire ce qui se passe une fois qu’un email arrive sur un serveur de messagerie. Pour faire bref, le terme « réception » fait référence au serveur de messagerie destinataire et le terme « envoi » au serveur de messagerie à partir duquel l’email a été envoyé.

- SPF vérifie l’enregistrement SPF du serveur d’envoi pour confirmer que l’email a été envoyé à partir d’une adresse IP autorisée. Si l’adresse IP est répertoriée dans l’enregistrement SPF, la vérification est réussie, sinon elle échoue.

- DKIM vérifie si l’email est signé cryptographiquement avec la clé privée du domaine d’envoi, puis la valide par rapport à la clé publique correspondante. Si la correspondance est positive, la vérification est réussie, sinon elle échoue.

- DMARC vérifie que l’adresse « Envoi » de l’email correspond au même domaine d’email que celui validé par SPF et DKIM lors de leurs propres vérifications.

- Enfin, la balise de règle (« p ») dans l’enregistrement DMARC du domaine d’envoi indique au serveur de réception comment traiter les emails en fonction des résultats de la vérification.

| Valeur (balise de règle) | Résultat |

| Rien | Délivrer le message |

| Quarantaine | Traiter le message comme un spam |

| Rejet | Bloquer le message |

Les règles DMARC permettent aux entreprises de décider du degré de sévérité qu’elles souhaitent adopter lorsqu’elles indiquent aux serveurs de messagerie qui reçoivent les emails d’autoriser, de rejeter ou de mettre en quarantaine les emails suspects. Une entreprise qui vient de configurer DMARC, par exemple, devrait probablement commencer par la règle « Rien » et utiliser les rapports qu’elle reçoit des serveurs de messagerie pour affiner et améliorer la configuration de ses enregistrements SPF et DKIM.

Une fois satisfaite de la configuration des deux autres protocoles d’authentification, elle pourrait modifier la politique de mise en quarantaine des emails suspects et commencer à utiliser la balise « pct » pour spécifier le pourcentage d’emails auxquels la politique de mise en quarantaine DMARC doit être appliquée. Enfin, convaincue que la configuration des protocoles d’authentification est optimisée pour trouver le bon équilibre, elle peut modifier la politique DMARC pour rejeter catégoriquement tous les emails reçus de son domaine qui échouent à la vérification DMARC.

La configuration de ces enregistrements DNS peut s’avérer un peu délicate, c’est pourquoi je vous encourage à consulter ces guides et ressources pour vous aider à démarrer :

- Site web officiel de DMARC

- Contexte, étapes du processus d’authentification de l’email avec DMARC, et déploiement de DMARC à l’aide des balises disponibles

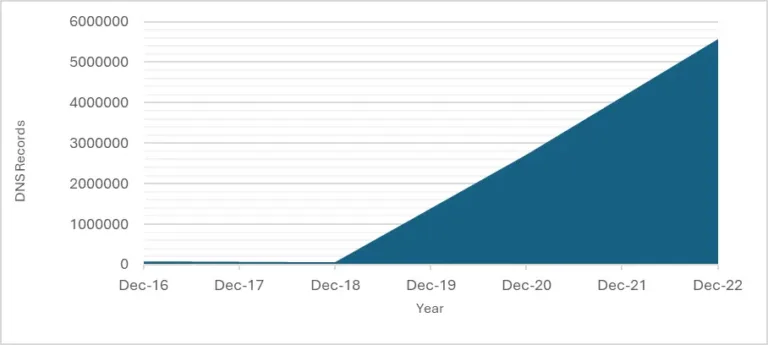

Il devrait être évident à ce stade que pour assurer la réussite de la distribution des emails pour tous, il faut que le plus grand nombre possible d’entreprises se conforment à la norme DMARC. La bonne nouvelle, c’est que le nombre d’entreprises dont les enregistrements DNS DMARC sont activement utilisés est en constante augmentation, comme nous l’avons constaté ici.

Même si le chiffre de croissance depuis décembre 2022 n’est pas encore disponible, je pense qu’il est prudent de dire que l’adoption n’aura fait qu’augmenter depuis cette date. En particulier, Yahoo et Google ont pris les devants en annonçant fin 2023 qu’à partir de février 2024, tout service envoyant plus de 5 000 messages par jour serait tenu de mettre en place une politique DMARC.

Il suffit de regarder cette étude de cas partagée par Maropost en 2018 pour voir à quel point la mise en œuvre de DMARC peut être efficace ! Ses clients étaient confrontés à un problème inhabituel dans lequel, même si les vérifications SPF et DKIM étaient réussies, les emails étaient toujours marqués comme spam. La mise en œuvre de DMARC a permis de faire disparaître toutes les alertes d’hameçonnage et, plus important encore, d’obtenir un taux de réussite de 100 % pour la livraison des emails !

Au cas où cela ne suffirait pas à vous convaincre, voici une autre étude de cas réalisée par DMARC Report en février 2023, qui contient des informations très intéressantes démontrant l’efficacité de DMARC dans la réduction de l’usurpation d’email et l’amélioration de la sécurité pour des entreprises mondialement reconnues telles que PayPal et LinkedIn.

Comment DMARC empêche l’usurpation d’identité

Vous avez peut-être remarqué que j’ai déjà mentionné à plusieurs reprises la façon dont DMARC est utilisé pour lutter contre l’usurpation d’email, alors parlons de ce que c’est, puis des mécanismes utilisés par DMARC pour l’empêcher. Dans sa forme la plus simple, l’usurpation d’email est une technique utilisée par des acteurs malveillants pour envoyer un email qui semble provenir d’un domaine spécifique, généralement réputé ou de confiance, alors que ce n’est pas le cas.

L’usurpation d’email est une menace très importante. Le rapport 2023 du FBI sur la criminalité sur Internet a révélé que sur les 880 418 plaintes reçues du public américain, près de 34 % des personnes interrogées (298 878) ont signalé des plaintes liées à l’usurpation d’identité. Plus positivement, ce même rapport indique que 75 % des entreprises ont déclaré être en train de déployer DMARC !

Voici trois mécanismes clés qui rendent DMARC très efficace pour empêcher l’usurpation d’identité :

- L’alignement

SPF vérifie la valeur « Return-Path » dans l’en-tête, tandis que DKIM vérifie la balise « d= » dans la signature DKIM. Ces éléments doivent correspondre (s’aligner) sur la valeur « Envoi » de l’en-tête.

- L’application de la politique

L’action à entreprendre pour les emails qui échouent aux vérifications DKIM ou SPF.

- Le rapport

Des rapports agrégés contenant des informations et des statistiques que les propriétaires de domaines peuvent utiliser pour améliorer leurs contrôles et leurs pratiques en matière de sécurité des emails.

Dans l’introduction de ce blog, j’ai évoqué la manière dont les cybercriminels utilisent l’usurpation d’email pour mener des attaques BEC, et c’est le bon moment pour donner quelques exemples de scénarios courants d’usurpation d’email et de la manière dont DMARC les traite.

| Scénario | Protection DMARC |

| Un faux email semblant provenir de l’adresse du PDG ou d’un autre cadre supérieur est envoyé à un ou plusieurs employés pour leur demander un paiement immédiat. | Un email usurpé sera rejeté ou mis en quarantaine en vertu d’une politique DMARC qui précise ce qu’il convient de faire en cas d’échec des vérifications SPF et DKIM. |

| Un cybercriminel envoie un email d’hameçonnage contenant un lien vers un site web dont le nom de domaine est similaire à celui de l’entreprise ciblée afin de voler ses informations d’identification. | Ceux-ci seront marqués comme spam avec une politique DMARC configurée pour mettre en quarantaine les emails qui ne répondent pas aux vérifications SPF ou DKIM. |

| Une fausse facture usurpant l’identité d’une entreprise légitime est envoyée à une entreprise qui demande un paiement immédiat. | L’enregistrement SPF du domaine d’email dont l’identité est usurpée spécifie les adresses IP autorisées à envoyer des emails en son nom, et la politique DMARC marquera comme spam ou rejettera lorsque cette vérification SPF échouera. |

DMARC Manager

DMARC Manager de Hornetsecurity permet aux entreprises de contrôler et de surveiller activement tous les emails envoyés sous leur domaine, empêchant ainsi l’utilisation non autorisée de leur marque dans les tentatives d’hameçonnage et les campagnes de spam. Il permet de savoir qui envoie des emails sous un domaine et redonne le contrôle au propriétaire du domaine, ce qui renforce et sécurise la réputation de la marque. Cet outil offre à l’administrateur un moyen simple de mettre en place et de maintenir les politiques de meilleures pratiques DMARC, DKIM et SPF pour plusieurs domaines.

En analysant les rapports DMARC entrants, DMARC Manager fournit des informations sur l’état de la livraison et de l’authentification des emails, ce qui permet d’identifier les campagnes légitimes et les tentatives potentielles d’usurpation d’identité. En outre, il permet aux entreprises d’améliorer leurs stratégies de marketing par emails en s’assurant que leurs emails sont perçus par les clients comme étant authentiques et dignes de confiance. Cet outil complet centralise la gestion des différents domaines et configurations, facilitant ainsi la conformité DMARC tout en protégeant la réputation de votre marque.

Demandez une démonstration dès aujourd’hui et découvrez comment DMARC Manager protège vos domaines contre l’imposture, l’hameçonnage et l’usurpation d’identité grâce à une gestion intuitive :

Conclusion

Les cyberattaques utilisant l’usurpation d’email peuvent causer des dégâts incroyables, et nous avons discuté des preuves factuelles qui montrent que l’utilisation de SPF et DKIM seuls n’est plus suffisante pour lutter contre l’usurpation d’email et renforcer la sécurité des emails. La mise en œuvre de DMARC et l’utilisation de ses mécanismes clés, tels que l’alignement et l’application des règles, sont des outils puissants pour prévenir l’usurpation d’email.

Les cyberattaques utilisant l’usurpation d’email peuvent causer des dégâts incroyables, et nous avons discuté des preuves factuelles qui montrent que l’utilisation de SPF et DKIM seuls n’est plus suffisante pour lutter contre l’usurpation d’email et renforcer la sécurité des emails. La mise en œuvre de DMARC et l’utilisation de ses mécanismes clés, tels que l’alignement et l’application des règles, sont des outils puissants pour prévenir l’usurpation d’email.

Bien que DMARC fasse une grande partie du travail pour vous, des normes de sécurité élevées sont toujours nécessaires et doivent être régulièrement maintenues, contrôlées et mises à jour pour contrer efficacement l’usurpation d’email. Une approche proactive globale de la protection des emails est essentielle pour prévenir les menaces de sécurité et protéger votre marque et votre réputation.

foire aux questions

Le DMARC Manager est un outil qui centralise la configuration et la maintenance des enregistrements DMARC, SPF et DKIM. Il simplifie la sécurité des emails en fournissant des informations à partir des rapports DMARC, ce qui permet de bloquer les emails non autorisés et de délivrer les emails légitimes.

Il analyse les rapports DMARC pour identifier les expéditeurs d’emails de votre domaine, détecte les tentatives d’usurpation d’identité et vous permet d’appliquer des règles strictes en matière d’emails à tous les domaines.

Oui, il améliore la délivrabilité en garantissant que les emails sont fiables et ne sont pas signalés comme étant du spam, ce qui permet à vos campagnes d’atteindre les destinataires de manière sûre et efficace.