Directive NIS2 : comprendre sa signification et ses implications

Nous avons tous été témoins des menaces croissantes liées à la montée en puissance de la numérisation et au nombre de cyberattaques.

Dès 2016, l’Union européenne a reconnu qu’il s’agissait d’un défi majeur pour les organisations et les citoyens et a mis en place des mesures de sécurité NIS (Network and Information Security).

L’idée était d’améliorer les capacités de cybersécurité des réseaux et des systèmes d’infrastructure dans sept secteurs : l’énergie, les transports, les banques, les marchés financiers, les soins de santé, l’eau potable et l’infrastructure numérique.

La cybersécurité ne cessant d’évoluer, la législation européenne sur les NIS a dû être améliorée et les mesures de sécurité renforcées. Par exemple, le rapport sur la sécurité d’Hornetsecurity montre que les ransomwares conserve la première place, représentant 43,3 % des attaques par e-mail.

En 2023, l’Union européenne a adopté la deuxième version de la directive sur les réseaux et les systèmes d’information (NIS2) et a renforcé les mesures de sécurité.

Cet article présente la directive NIS2, les exigences du règlement, une vue d’ensemble des mesures à prendre au sein de votre organisation et la manière dont les différents produits d’Hornetsecurity peuvent vous aider.

NIS vs NIS2

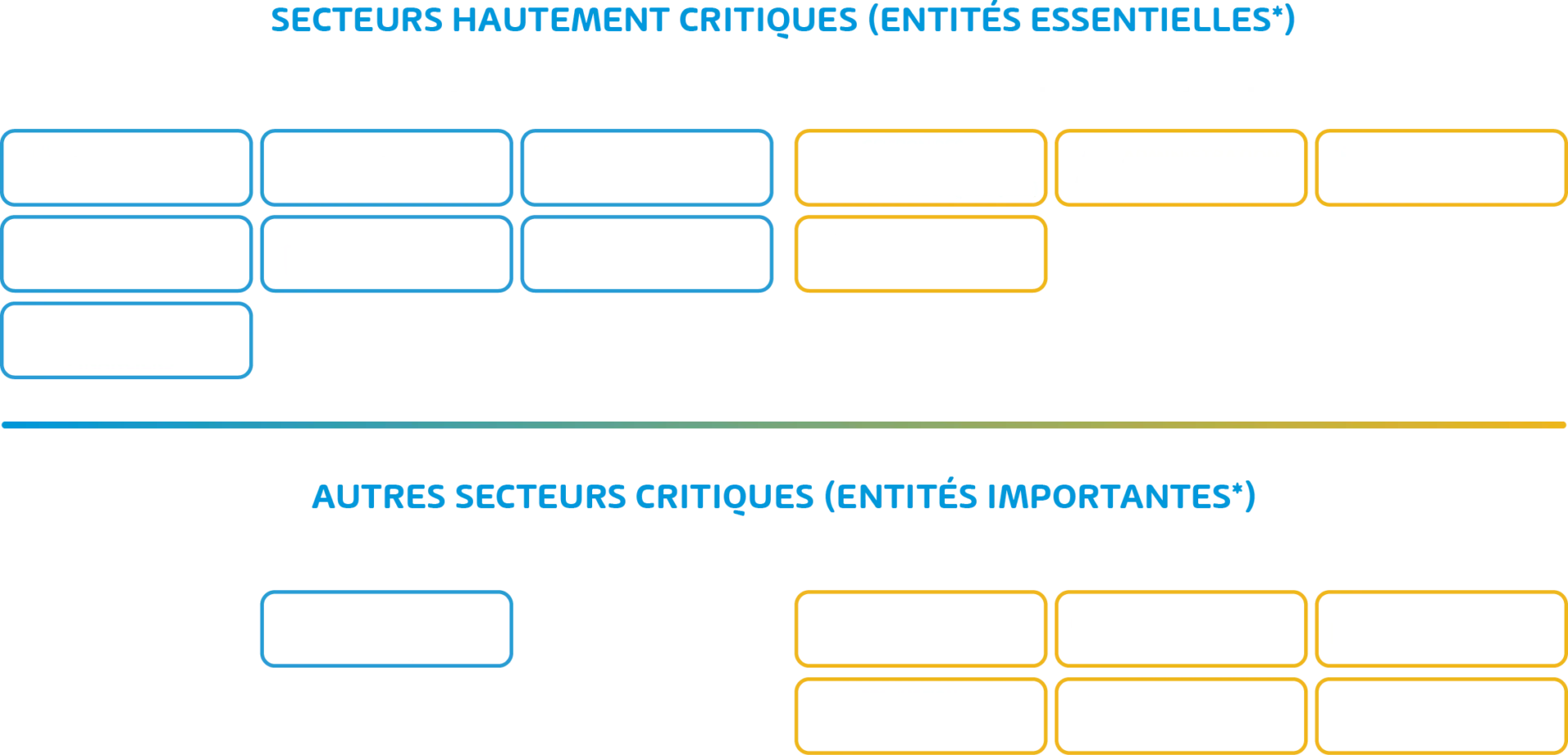

La principale différence entre NIS et NIS2 réside dans l’élargissement des secteurs couverts par la directive NIS2, l’ajout de « dents » sous la forme d’amendes importantes, ainsi que la taille des entreprises concernées (voir ci-dessous).

La directive NIS concerne les services essentiels et les fournisseurs de services numériques. Les services essentiels comprennent trois secteurs : l’eau, les transports et l’énergie, et les services numériques comprennent les services informatiques cloud, les marketplaces et les moteurs de recherche.

Grâce à la législation NIS2, l’Union européenne a élargi le champ d’application et l’a classé en entités essentielles et en entités de service importantes. Les entités essentielles étaient déjà couvertes par la directive NIS, mais la directive NIS2 a élargi le champ des secteurs visés.

En d’autres termes, davantage d’organisations dans l’Union européenne sont soumises aux exigences de la directive NIS2.

La directive NIS2 prévoit de nouvelles entités de service importantes qui couvrent d’autres secteurs.

Parmi les secteurs qui seront désormais concernés par la directive NIS2 en tant qu’entités de service importantes figurent les soins de santé, les transports, la finance, l’approvisionnement en eau, la gestion des déchets, l’énergie, l’infrastructure numérique et les fournisseurs de services, les fournisseurs de services de communications électroniques accessibles au public, l’industrie alimentaire, l’aérospatiale, les services postaux et de messagerie, et l’administration publique.

*Les entités essentielles seront supervisées de manière proactive ET réactive.

*Les entités importantes ne seront contrôlées que de manière réactive.

**Les secteurs du NIS2 comprennent les secteurs déjà couverts par le NIS et les nouveaux secteurs ajoutés.

La législation NIS2 met à jour et modernise l’ancien cadre et améliore la résilience requise et la capacité de réaction aux incidents pour les entités privées et publiques.

Quelle est la différence entre essentiel et important ?

Outre le secteur élargi, il existe deux autres différences. Les entités essentielles doivent répondre aux exigences de l’autorité de contrôle, tandis que les entités importantes doivent répondre aux exigences de l’autorité de contrôle ex post.

L’autorité de contrôle à postériori signifie que des mesures ne seront prises que si l’autorité de contrôle reçoit des preuves de non-conformité.

Qui est concerné par la directive NIS2 ?

La directive NIS2 concerne des organisations de tailles très différentes. Dans la directive NIS, seules les moyennes et grandes organisations étaient concernées ; dans la directive NIS2, les petites organisations sont maintenant incluses.

En d’autres termes, les petites organisations dont le chiffre d’affaires est supérieur à 10 millions d’euros ou qui emploient plus de 50 personnes doivent désormais se conformer à la réglementation.

NIS2 : quatre domaines clés

La législation NIS2 porte sur quatre domaines clés. Il s’agit notamment des obligations de signalement, de la gestion des risques, des obligations de gestion et de la gouvernance, ainsi que de l’application et des sanctions.

La première étape consiste toutefois à lire attentivement la directive NIS2 (qui sera transposée en droit dans votre pays de l’UE d’ici octobre 2024) afin de déterminer si votre organisation est couverte ou non par l’ensemble élargi de secteurs d’activité. Si votre entreprise est concernée, vous devez prendre des mesures dès aujourd’hui pour vous mettre en conformité, et Hornetsecurity peut vous aider.

Deuxièmement, comme pour toute réglementation en matière de conformité, commencez par :

- Identifier les facteurs de risque pour vos activités courantes ;

- Documenter chacun des facteurs de risque ;

- Prévoir des mesures d’atténuation pour chaque risque ;

- Rassembler les preuves de la mise en œuvre et de la vérification de ces mesures d’atténuation.

Examinons les quatre domaines clés de la directive NIS2.

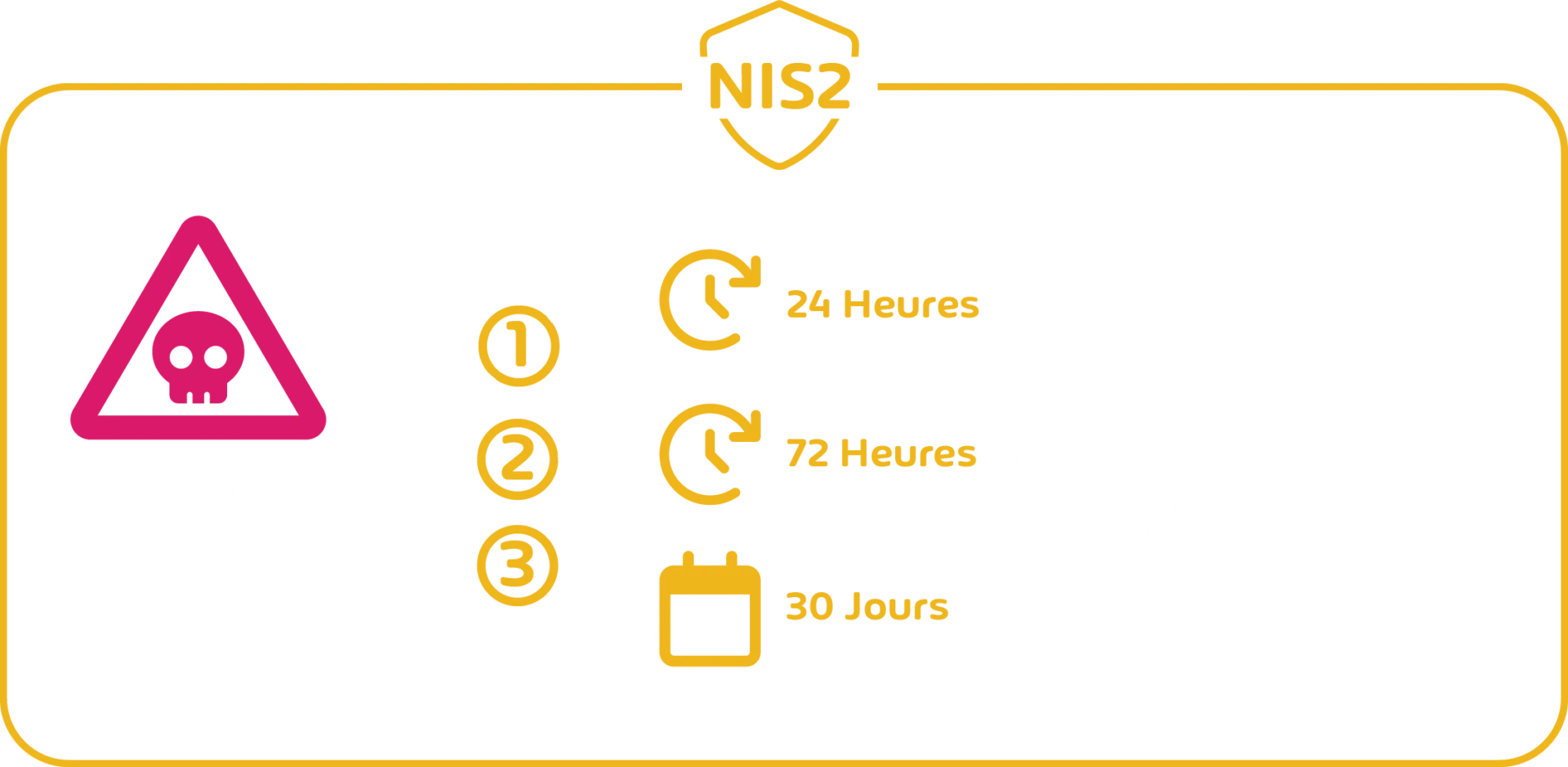

Obligations de signalement

Si une entreprise soupçonne un incident de sécurité grave, tel qu’une violation de données, un accès non autorisé, une attaque de la chaîne d’approvisionnement ou autre, elle doit le signaler dans les 24 heures. Ensuite, dans les 72 heures, l’entreprise doit fournir à l’autorité de contrôle une évaluation détaillée de l’impact sur son infrastructure et ses données.

Mais ce n’est pas tout.

Une fois le rapport initial transmis dans les premières 24 heures, l’entreprise dispose d’un mois pour soumettre un rapport final à l’autorité de contrôle. Le rapport final doit contenir tous les détails concernant l’incident, son impact sur l’entreprise et les mesures prises par l’organisation.

Si vous avez déjà eu l’occasion de réagir à un incident dans le cadre d’une situation de cybersécurité, vous savez que le délai de 24 heures est très court. Dans les premières heures ou les premiers jours suivants, une violation majeure, les émotions et le stress sont à leur comble, car il faut déterminer exactement quels systèmes ont été touchés, où l’attaque a eu lieu, si des données personnelles ou professionnelles sensibles ont été volées, récupérer les systèmes et commencer à établir un plan pour se débarrasser des pirates. Cette période sera particulièrement difficile pour les petites organisations qui n’ont peut-être jamais été confrontées à ce genre de situation.

L’un des moyens de garantir la conformité consiste à revoir votre plan de réponse aux incidents et à vous assurer que toutes les lignes de communication ont été établies.

Étant donné que vous devez informer l’autorité de contrôle, veillez à indiquer la marche à suivre dans votre plan d’intervention en cas d’incident. Si vous êtes une petite entreprise et que vous ne disposez pas d’une équipe dédiée à la réponse aux incidents, ni même d’une équipe de cybersécurité, veillez à établir des relations commerciales avec au moins une société de réponse aux incidents, afin de pouvoir faire appel à elle rapidement. Vous ne voulez pas chercher sur Google qui appeler lorsque la violation est en cours.

N’oubliez pas les détails supplémentaires qui doivent être fournis dans les 72 heures, ainsi que les détails nécessaires à cet effet. Préparez à nouveau votre organisation avec des modèles afin d’être prêt à y faire face.

La solution 365 Total Protection Enterprise (Plan 3) d’Hornetsecurity vous aidera à déterminer si le vecteur d’attaque initial était l’e-mail (ce qui est le cas le plus fréquent). Si l’attaque n’a pas été déjouée, elle peut permettre de conserver de manière immuable tous les e-mails dans l’archivage et l’analyse de l’entête de l’e-mail dans le Control Panel.

Gestion des risques

La gestion des risques est un deuxième domaine de la législation NIS2.

La gestion des risques est le processus d’identification, d’évaluation, de prévention et d’atténuation des risques auxquels une organisation peut être confrontée. L’article 21 de la législation NIS2 définit des mesures de gestion des risques visant à renforcer la posture de sécurité de l’entreprise.

Il s’agit notamment des mesures suivantes :

Des politiques et des procédures relatives à l’utilisation de la cryptographie et, le cas échéant, du chiffrement. L’utilisation de la cryptographie et du chiffrement permet de garantir la confidentialité, l’intégrité et l’authenticité (CIA) des données. Hornetsecurity propose une solution de chiffrement des e-mails puissante et facile à utiliser.

Des politiques et des procédures visant à évaluer l’efficacité des mesures de gestion des risques liés à la cybersécurité. Ces politiques et procédures aident les organisations à suivre une approche structurée et à gérer les améliorations au fil du temps.

Le traitement des incidents couvre la détection et la prévention des incidents de cybersécurité.

La continuité des activités implique une bonne gestion des sauvegardes, une reprise après sinistre et une gestion de crise. C’est évidemment l’un des principaux objectifs de la directive NIS2 : faire en sorte que votre organisation puisse continuer à fournir des services en cas d’incident de cybersécurité. Hornetsecurity propose un Service de continuité de l’e-amil si une panne a affecté Exchange Online et 365 Total Backup est notre solution de sauvegarde pour les charges de travail de Microsoft 365. La solution VM Backup pour les charges de travail sur site (Hyper-V et VMware) inclut la prise en charge du stockage immuable (garantissant que personne, ni pirate ni employé malveillant, ne peut altérer vos sauvegardes). Disposer d’un plan de continuité des activités complet et testé, soutenu par une technologie de sauvegarde et de récupération robuste, est le meilleur moyen de garantir la cyber-résilience, c’est-à-dire la capacité de poursuivre ses activités en cas d’attaque.

La sécurité de la chaîne d’approvisionnement, y compris les aspects de sécurité liés aux relations entre chaque entreprise et ses fournisseurs directs ou ses prestataires de services. Vous souvenez-vous des incidents survenus dans la chaîne d’approvisionnement de SolarWinds ? Comme l’ont montré les violations récentes (Change Healthcare aux États-Unis par exemple), le paysage commercial moderne est un système complexe d’interconnexions. Un impact minime sur un fournisseur peut exercer une influence très importante sur l’ensemble du système s’il n’est pas correctement planifié.

La sécurité informatique des réseaux et des systèmes d’information.

La formation à la cybersécurité pour apprendre aux employés à faire face aux différentes attaques par phishing et ingénierie sociale. Des employés formés constituent l’une des meilleures mesures de cybersécurité. Notre puissante solution Security Awareness Service sensibilise en permanence votre personnel aux risques liés à la cybersécurité, avec très peu de frais de gestion pour le département informatique, tout en suivant le comportement des employés, en envoyant uniquement des e-mails de simulation de phishing et des vidéos de formation de suivi aux employés qui prennent des mesures risquées.

La sécurité des ressources humaines définit la protection des données personnelles des employés.

Une communication sécurisée par voix, vidéo et texte, mais aussi une communication sécurisée en cas d’urgence. En cas de violation, vous devez partir du principe que vos canaux de communication habituels peuvent être compromis et prévoir d’autres solutions. Lorsque vous déterminez l’étendue de la compromission, s’il semble que votre source d’identité (Active Directory/Entra ID/tierce partie) a été entièrement prise en charge, partez du principe que tout outil que vous utilisez normalement pour communiquer (système téléphonique sur site, e-mails, Teams, Slack, Zoom, etc.) et qui s’appuie sur ces identités est également compromis et envisagez d’utiliser un autre outil.

L’authentification : authentification multifactorielle et authentification unique (SSO).

Le contrôle d’accès permet de définir les autorisations de moindre privilège et le bon RBAC (Role Based Access Control) pour protéger les différentes ressources.

La gestion des actifs est une approche structurée et sécurisée de l’acquisition, du suivi, de la maintenance, de la mise à niveau et de l’élimination des actifs physiques défectueux ou devenus inutiles (par exemple, les appareils en fin de vie) au sein d’une organisation.

Utilisez la solution 365 Total Protection Compliance & Awareness (Plan 4) d’Hornetsecurity pour renforcer la sécurité de la chaîne d’approvisionnement, en vous appuyant sur la prise en charge complète de SPF, DKIM et DMARC, ainsi que sur notre validation unique des destinataires par l’IA pour vérifier que vous communiquez bien avec la bonne personne. Pour la sécurité du réseau, notre solution de protection avancée contre les menaces (Advanced Threat Protection) intercepte les attaques par e-mail que d’autres ne voient pas, nous disposons de contrôles MFA pour accéder à notre panneau de contrôle et d’un outil de chiffrement des e-mails puissant et facile à gérer pour sécuriser les e-mails.

Plus important encore, un risque énorme dans la plupart des environnements Microsoft 365 est le partage de documents SharePoint/OneDrive for Business/Teams non règlementées. Notre solution unique, 365 Permission Manager, vous permet de reprendre le contrôle sur le partage interne et externe et d’assurer une conformité permanente avec vos politiques, tout en favorisant la collaboration et la productivité.

Fonctions de gestion et gouvernance

L’article 31 de la directive NIS2 définit la responsabilité des cadres supérieurs et des dirigeants. Ils sont chargés d’évaluer et de contrôler les mesures de gestion des risques.

En outre, il incombe à la direction d’appliquer les meilleures pratiques en matière de sécurité au sein de l’organisation et de dispenser régulièrement des formations de sensibilisation à la sécurité.

Dans ce domaine, Hornetsecurity propose une solution performante : Security Awareness Service, qui non seulement rappelle régulièrement au personnel les risques liés à la cybersécurité, mais qui est également à jour avec les toutes dernières menaces identifiées par notre Security Lab, ainsi qu’avec des rapports détaillés pour la haute direction.

Application et sanctions

Conformément à l’article 32 de la directive NIS2, l’autorité de contrôle peut agir si vous ne suivez pas ou ne respectez pas les réglementations NIS2.

Elle peut notamment effectuer ses propres tests et enquêtes sur la base des preuves fournies par l’organisation à la suite d’un incident de cybersécurité. Ces tests comprennent des inspections sur place, des contrôles aléatoires, des audits réguliers, des audits ad hoc, etc.

L’autorité de contrôle peut également demander et examiner toute donnée, tout document, toute information ou toute preuve potentielle.

En cas de non-respect de la directive NIS2 ou de manquement à l’obligation de fournir des informations actualisées, les autorités peuvent émettre des avertissements publics, surveiller vos activités, fixer des délais et retirer votre licence d’exploitation ou votre certification afin que votre entreprise ne puisse plus exercer ses activités.

ISO 27001 et NIS2

ISO 27001 est une norme internationale pour la gestion de la sécurité de l’information dans les organisations. La directive NIS2 définit des mesures de cybersécurité pour protéger les secteurs privé et public. L’une des questions les plus fréquentes que nous recevons est de savoir si la directive NIS2 est incluse dans la certification ISO 27001.

Si les deux normes se recoupent largement (comme d’ailleurs la plupart des réglementations en matière de cybersécurité), le respect de l’une d’entre elles signifie que vous devez encore travailler pour satisfaire à l’autre.

Délai de mise en œuvre de la directive NIS2

L’Union européenne a fait sa part du travail. Elle a défini les exigences de la directive NIS2 et il appartient maintenant aux États membres de l’UE d’adopter et de publier les mesures. La date limite de mise en œuvre des mesures NIS2 est le 17 octobre 2024.

En outre, d’ici le 17 avril 2025, les États membres de l’UE établiront une liste des entités essentielles et importantes. Les États membres de l’UE tiennent la liste des entités à jour.

Comprendre les sanctions en cas de non-conformité

Le respect de la législation NIS2 n’est pas facultatif, mais obligatoire pour les entreprises concernées. Si les entreprises ne se conforment pas à la directive NIS2, trois types de sanctions sont prévus : des mesures correctives non pécuniaires, des amendes administratives et des sanctions pénales. L’autorité de contrôle est autorisée à appliquer l’une ou l’autre de ces mesures sur la base de son évaluation de votre organisation.

Les mesures correctives non pécuniaires comprennent des ordonnances d’exécution, des ordonnances de mise en œuvre d’audits de sécurité, des instructions contraignantes et des notifications de menaces pour les clients de l’entreprise. Il en va de même pour les entreprises essentielles et importantes.

Les amendes administratives diffèrent selon qu’il s’agit d’entités essentielles ou d’entités importantes. Pour les entités essentielles, l’amende s’élève à 10 millions d’euros ou à 2 % du chiffre d’affaires annuel mondial. Pour les entités importantes, l’amende est un peu moins élevée : 7 millions d’euros ou 1,4 % du chiffre d’affaires annuel mondial.

La directive NIS2 permet aux États membres de l’UE de tenir les cadres supérieurs personnellement responsables de leurs négligences en cas d’incidents de sécurité. Les cadres supérieurs peuvent ainsi faire l’objet de sanctions pénales. Les États membres de l’UE peuvent ordonner que la cause et la personne responsable soient rendues publiques en cas de violation. Ils peuvent également empêcher les cadres supérieurs d’occuper des postes de direction à l’avenir.

Conclusion

En 2016, l’Union européenne a créé la directive NIS pour renforcer la cybersécurité et protéger les organisations contre les incidents de sécurité. 7 ans plus tard, en 2023, elle a adapté et renforcé les mesures de sécurité et adopté la directive NIS2.

Aujourd’hui, avec NIS2, un plus grand nombre d’organisations sont soumises aux exigences de la directive NIS2. La directive NIS2 couvre quatre domaines clés, à savoir le signalement, la gestion des risques, la gouvernance en matière de gestion et d’obligations, ainsi que l’application et les sanctions. Ils définissent tout, de la politique, de la mise en œuvre et de la responsabilité aux sanctions en cas de violation. Si la directive NIS2 n’est pas respectée ou ne l’est que partiellement, les États membres de l’UE sont autorisés à imposer des amendes non monétaires, des amendes administratives et des sanctions pénales.

Comme nous l’avons montré dans cet article, Hornetsecurity dispose d’une gamme de services et de produits pour aider votre organisation à se conformer aux nombreuses exigences de la directive NIS2. Bonne chance dans votre démarche de conformité. Si vous avez besoin d’aide, n’hésitez pas à contacter nos experts.