Les problèmes de sécurité liés aux autorisations cachées dans SharePoint

SharePoint est un pilier de la collaboration et du partage de fichiers dans Microsoft 365 qui a été lancé en tant que serveur SharePoint en 2001. La plupart des organisations utilisent SharePoint Online, hébergé par Microsoft. C’est devenu une technologie de « plomberie » fondamentale, qui reste en arrière-plan et que la plupart des utilisateurs ne remarquent pas, jusqu’à ce qu’elle cesse de fonctionner correctement.

Cela est encore plus évident dans la façon dont SharePoint est utilisé dans Microsoft 365. Vous avez probablement des sites SharePoint pour différentes équipes, départements ou pays, mais ceux-ci sont également utilisés pour le stockage de fichiers OneDrive for Business de tous les utilisateurs. Et lorsque vous partagez des fichiers et des dossiers dans Teams, ce stockage est également sauvegardé par SharePoint. Il faut donc non seulement régir les données stockées dans les sites SharePoint, mais aussi dans ces autres emplacements. Et comme nous vous le montrerons, il est difficile de régir l’accès aux données dans SharePoint.

Cet héritage présente un inconvénient : le fait d’avoir été conçu comme un logiciel sur site et de fonctionner désormais comme un service hébergé implique un sérieux bagage en matière de sécurité. Dans cet article, nous allons vous montrer le manque de visibilité des autorisations qui peut représenter des risques pour la sécurité, et comment les groupes et les utilisateurs cachés aggravent encore cette situation. En outre, les niveaux d’autorisation personnalisés peuvent avoir des conséquences désastreuses lorsqu’il s’agit d’attribuer des droits. La gestion manuelle de l’accès des utilisateurs est propice aux erreurs en matière de sécurité. Enfin, les bibliothèques de documents personnalisées peuvent être le refuge caché des pirates.

En d’autres termes, votre environnement SharePoint peut déjà être infiltré par un pirate sans que vous le sachiez. À tout le moins, vos autorisations ne sont probablement pas alignées sur le principe du « moindre privilège », l’un des principes de la confiance zéro.

La plupart des RSSI et des professionnels de la sécurité se concentrent sur les menaces « bruyantes » telles que les ransomwares. Il est toutefois important de savoir qu’il existe de nombreuses autres voies empruntées par les pirates et qu’un attaquant qui a réussi à compromettre un compte utilisateur unique peut tranquillement surveiller le dossier des factures des fournisseurs dans SharePoint par exemple. En rassemblant ces documents, ils peuvent être en mesure de modifier les détails du paiement dans le cadre d’une attaque classique par piratage de la messagerie en entreprise (dans ce cas, sans le vecteur du courrier électronique).

Le déficit de visibilité

La majeure partie de cet article est consacrée au dossier Documents de vos sites SharePoint, car la plupart des sites sont utilisés pour le partage de fichiers.

Une différence fondamentale par rapport aux partages de fichiers traditionnels est qu’il n’y a pas d’arborescence de dossiers visible. Vous pouvez créer des sous-dossiers dans des sous-dossiers et ainsi de suite, et placer des fichiers dans n’importe quel dossier, mais il est difficile de visualiser la hiérarchie, et vous devez cliquer dans chaque dossier pour voir ce qui y est stocké.

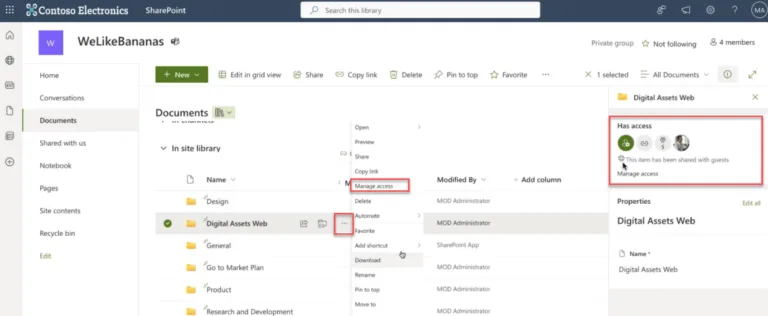

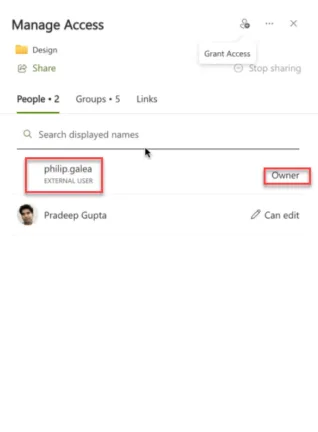

Pour voir quels comptes d’utilisateurs, groupes ou utilisateurs invités externes ont reçu des autorisations pour chaque dossier (et chaque fichier, car ils peuvent avoir des autorisations différentes), vous devez cliquer sur l’objet, puis aller dans Gérer l’accès pour voir qui y a accès.

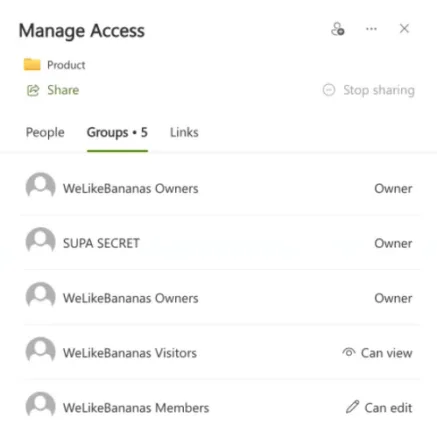

La deuxième difficulté réside dans le fait que si vous pouvez voir les noms des groupes auxquels des autorisations ont été accordées pour un dossier donné, vous ne pouvez pas voir les comptes d’utilisateurs membres de ces groupes dans la boîte de dialogue Gérer l’accès. Cliquer sur le nom d’un groupe ne fait pas apparaître les membres. En fait, cela ne fait rien.

Pour déterminer les comptes d’utilisateurs d’un groupe, il faut se rendre soit au centre d’administration de Microsoft 365 (https://admin.microsoft.com), soit sur le portail Entra ID (https://entra.microsoft.com). Les administrateurs ont accès à ces portails. Toutefois, si vous êtes chef de service, propriétaire d’un site d’équipe SharePoint, et que vous essayez de déterminer qui a accès à quels dossiers de documents sur un site d’équipe SharePoint, vous ne pouvez pas accomplir cette tâche sans contacter le service informatique.

Plus troublant encore (grâce à l’héritage du serveur SharePoint susmentionné), il existe un type de groupe dans SharePoint, qui n’est pas visible dans le centre d’administration Microsoft 365 ou sur le portail Entra ID, mais seulement dans le centre d’administration SharePoint (encore une fois, auquel les utilisateurs ordinaires n’ont pas accès). S’il existe des groupes imbriqués dans l’un de ces groupes, vous devrez peut-être rechercher ces groupes dans l’un des trois centres d’administration mentionnés. Enfin, si vous accordez des autorisations à un groupe contenant un utilisateur et un groupe, le système vous indiquera que vous accordez des autorisations à deux utilisateurs, alors que le groupe imbriqué pourrait contenir des centaines de comptes d’utilisateurs.

La solution 365 Permission Manager d’Hornetsecurity résout complètement ces problèmes de visibilité, en vous montrant tous les utilisateurs autorisés à accéder à un site, un dossier ou un fichier, et en vous indiquant si ces autorisations sont héritées du site ou propres à cet objet. Elle fait également apparaître les partages externes, soit lorsqu’ils ont été partagés avec des utilisateurs spécifiques en dehors de votre organisation, soit lorsqu’un lien anonyme a été créé.

La possibilité de voir les sites SharePoint/OneDrive for Business « à travers les yeux » d’un utilisateur sélectionné est une autre fonctionnalité innovante : à quels sites/dossiers/documents ce compte utilisateur a-t-il exactement accès ? Cette fonctionnalité est utile dans le cadre d’une investigation informatique (à quelles données le pirate qui a compromis ce compte a-t-il eu accès ?), dans les cas de risque interne (quel est le rayon d’action de cet employé malveillant ?) et dans le cadre de la gouvernance des données (nos autorisations sont-elles en adéquation avec nos politiques d’accès aux données ?)

Niveaux d’autorisation

SharePoint Online propose quatre niveaux d’autorisation d’accès aux dossiers et aux fichiers : Propriétaire, Peut modifier, Peut visualiser et Ne peut pas télécharger (= visualiser mais pas enregistrer les fichiers localement). Cependant, SharePoint Server avait et a toujours un modèle plus complet – avec plusieurs niveaux d’autorisation intégrés, ainsi que la possibilité de créer des niveaux d’autorisation personnalisés.

Le premier problème qui en découle est que lorsque vous vérifiez les autorisations accordées à un objet, l’interface utilisateur « arrondit » au niveau d’autorisation le plus proche, par exemple Design est un ancien niveau qui accorde plus d’autorisations que Modifier, mais qui est affiché comme Modifier dans l’interface utilisateur.

La possibilité de créer des niveaux d’autorisation personnalisés portant le même nom qu’un niveau intégré, tel que « lecture », est bien plus effrayante. Ce niveau pourrait se voir accorder toutes les autorisations disponibles (et certainement pas seulement la lecture). Non seulement cela conduit à une situation où une simple vérification des autorisations accordées vous ferait supposer qu’un groupe ou un utilisateur n’a qu’un accès en lecture. Si vous décidez toutefois de chercher à savoir pourquoi il y a deux niveaux d’autorisation appelés lecture/Lecture, il s’avère que l’interface utilisateur vous montrera le niveau d’autorisation intégré et non votre niveau d’autorisation personnalisé. Si un niveau d’autorisation personnalisé porte le même nom qu’un niveau intégré, l’URL dans SharePoint n’est pas sensible à la casse et vous montrera donc le niveau intégré.

La solution 365 Permission Manager fera apparaître ces niveaux d’autorisation personnalisés, apportant visibilité et gouvernance à l’ensemble de votre environnement SharePoint Online. Elle vous permet également d’utiliser des politiques intégrées ou de créer des politiques personnalisées que vous pouvez appliquer à différents types de sites. Cela vous montre alors où les sites s’écartent de votre politique et vous permet de remédier aux autorisations d’un simple clic.

Autorisations pour les sites et les bibliothèques de documents

La possibilité de définir des autorisations personnalisées pour la bibliothèque de documents, qui sont différentes des autorisations générales pour le site, constitue un autre risque.

Une fois accordées, lors d’un audit, ces autorisations sont visibles, mais ne peuvent pas être modifiées dans l’interface utilisateur.

Là encore, la solution 365 Permission Manager détectera ces divergences, les présentera comme des écarts par rapport à vos politiques et donnera la priorité à leur correction dans la liste pratique des tâches à effectuer.

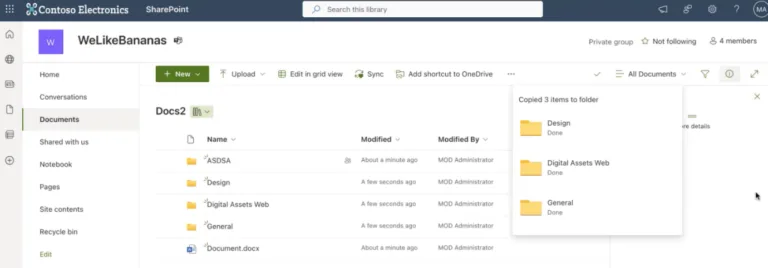

Bibliothèques de documents cachées

Normalement, un site SharePoint possède un seul dossier Documents, mais vous pouvez en créer d’autres. En outre, vous pouvez le masquer de la navigation du site (afin que personne d’autre ne sache qu’il existe). Vous pouvez également supprimer les autorisations de tous les autres utilisateurs, en ne vous accordant que l’accès à vous-même. Cela permet de créer un canal d’exfiltration, où le pirate peut copier des documents sensibles du site dans sa bibliothèque de documents personnalisée, voire y revenir régulièrement pour capturer les dernières versions des fichiers et les télécharger ensuite sur son ordinateur.

Cela représente un risque énorme dans un site SharePoint compromis et, bien entendu, la solution 365 Permission Manager fera apparaître les bibliothèques de documents personnalisées et cachées, ainsi que leurs autorisations, afin que vous puissiez y remédier.

Il existe une autre fonctionnalité très utile qui permet de révoquer tout accès aux données SharePoint/OneDrive for Business pour un compte. Si vous savez qu’un compte est compromis, révoquer manuellement l’accès à tous les emplacements prend énormément de temps. La solution 365 Permission Manager vous permet de le faire en un seul clic.

Pour gérer les autorisations Microsoft 365, appliquer les politiques de conformité et surveiller les violations en toute simplicité, utilisez la solution 365 Permission Manager d’Hornetsecurity. Protégez votre environnement Microsoft 365 et facilitez les tâches administratives.

Conclusion

Comme pour de nombreuses technologies Microsoft, l’accent mis sur la rétrocompatibilité s’est avéré être un atout pour les entreprises depuis des décennies. Imaginez une organisation ayant investi massivement dans SharePoint Server sur site, avec des milliers de sites occupés et des téraoctets de données, et migrant vers SharePoint Online – cette compatibilité est une exigence.

Cependant, celle-ci a également des implications effrayantes en matière de sécurité. En effet, aujourd’hui, de nombreuses entreprises peuvent être compromises, des acteurs malveillants exfiltrant à volonté des données de votre propriété intellectuelle la plus précieuse, avec très peu de chances d’être découverts.

C’est pourquoi tout RSSI qui souhaite appliquer une gouvernance complète des données à son environnement SharePoint a besoin de la solution 365 Permission Manager.

J’ai été piraté ! QUE DOIS-JE FAIRE ?

Grâce à la solution 365 Permission Manager d’Hornetsecurity, vous pouvez reprendre le contrôle de votre environnement SharePoint et protéger votre entreprise immédiatement.

- Fonctionnalité de suppression de l’accès utilisateur : d’un simple clic, la fonctionnalité Offboarding de 365 Permission Manager vous permet de révoquer l’accès et de déjouer immédiatement une attaque. Cette action immédiate peut empêcher d’autres accès non autorisés et d’éventuelles violations de données.

- La fonctionnalité View as : découvrez les fichiers auxquels un utilisateur compromis pourrait accéder grâce à la fonctionnalité View as (Visualiser en tant que) de 365 Permission Manager. Cette fonctionnalité vous permet de voir SharePoint « à travers les yeux » d’un utilisateur, ce qui vous aide à identifier les zones potentielles d’accès non autorisé et à prendre des mesures correctives.

- Générer des rapports à des fins d’investigation informatique : il est essentiel de comprendre l’ampleur d’une violation de la sécurité pour pouvoir y remédier et s’y conformer efficacement. Grâce à la solution 365 Permission Manager, vous pouvez générer des rapports détaillés à des fins d’investigation informatique, indiquant exactement les fichiers auxquels un utilisateur a eu accès et les autorisations complètes dans tous les sites SharePoint et les emplacements OneDrive for Business. Ces informations sont précieuses pour déterminer l’ampleur de la violation, évaluer les dommages et mettre en œuvre les mesures de sécurité nécessaires pour éviter de nouveaux incidents.

Foires aux questions – FAQ

Les autorisations cachées dans SharePoint représentent des risques importants pour la sécurité car elles peuvent permettre un accès non autorisé à l’insu des administrateurs ou des utilisateurs. Les principaux problèmes sont les suivants :

Manque de visibilité : les paramètres d’autorisation de SharePoint peuvent être complexes et opaques, ce qui rend difficile de savoir qui a accès à quoi. Il s’agit notamment des groupes cachés et des utilisateurs dont les autorisations ne sont pas facilement visibles.

Niveaux d’autorisation personnalisés : les autorisations personnalisées peuvent être trompeuses. Par exemple, un niveau d’autorisation appelé « lecture » peut en réalité donner des droits d’accès complets, ce qui peut entraîner des violations de la sécurité s’il n’est pas bien géré.

Bibliothèques de documents cachées : les pirates peuvent créer des bibliothèques de documents cachées avec un accès exclusif, ce qui leur permet d’exfiltrer des données sans être détectés. Ces bibliothèques cachées ne sont pas facilement visibles dans la navigation SharePoint, ce qui représente un risque important.

La solution 365 Permission Manager offre plusieurs fonctionnalités pour renforcer la sécurité et la gouvernance dans SharePoint :

Amélioration de la visibilité : affiche tous les utilisateurs, groupes et autorisations pour les sites, dossiers et fichiers, y compris les autorisations héritées et uniques. Cette visibilité globale permet d’identifier et de résoudre les problèmes d’accès cachés.

Gestion des autorisations : fait apparaître les niveaux d’autorisation personnalisés et les divergences, ce qui permet aux administrateurs de normaliser les autorisations en fonction de la politique. Cela réduit le risque d’une mauvaise configuration des droits d’accès.

Contrôle d’accès : cet outil permet de révoquer tous les accès à un compte compromis en un seul clic, ce qui garantit une réponse rapide aux incidents de sécurité et empêche tout autre accès non autorisé.

La solution 365 Permission Manager d’Hornetsecurity renforce la sécurité en offrant une visibilité complète sur toutes les autorisations des utilisateurs, en gérant et en normalisant les niveaux d’autorisation personnalisés et en permettant une révocation immédiate de l’accès pour les comptes compromis. Cela garantit une solide gouvernance des données et une réponse rapide aux incidents de sécurité.