Pourquoi et comment passer d’un MSP à un MSSP

Si vous gérez un fournisseur de services gérés (MSP), vous êtes conscient de l’évolution du secteur, qui est passé de l’assistance informatique à une maintenance de la cybersécurité.

J’ai créé mon entreprise d’informatique en 1998 et, à l’époque, l’objectif était avant tout d’aider les clients à faire fonctionner leurs ordinateurs, à les maintenir connectés et à les réparer lorsqu’ils tombaient en panne. Internet était accessible par ligne commutée (pour les PME) et la sécurité se résumait à des exigences de mot de passe modérément complexes et à une solution antivirus sur les terminaux. Aujourd’hui, les appareils sont beaucoup plus fiables, la mise en réseau est (généralement) facile et Internet est rapide, mais la part du travail en cybersécurité ne cesse d’augmenter, tant en volume qu’en complexité, suivie de près par les réglementations auxquelles les clients doivent se conformer.

Dans cet article, nous examinerons la transition de MSP à MSSP et les raisons pour lesquelles vous devez l’envisager, l’éventail des services possibles que vous pouvez offrir et les pièges à éviter, et nous présenterons d’excellents outils pour vous aider tout au long du processus.

Vous ne pouvez pas non plus vous reposer sur vos lauriers carde nombreux MSP ont déjà pris cette mesure ou l’envisagent.

Qu’est-ce qu’un MSSP ?

Nous connaissons tous le potentiel de services d’un fournisseur de services gérés (MSP) : moyennant une redevance mensuelle par appareil ou par utilisateur, il prend en charge vos besoins informatiques, en assurant une maintenance et une surveillance programmées, en mettant en place un service d’assistance et en vous aidant à installer des systèmes informatiques destinés à améliorer les performances de votre entreprise.

Un fournisseur de services de sécurité gérés (MSSP), quant à lui, fournit un ou plusieurs de ces services de cybersécurité :

- Une surveillance des événements de sécurité, pendant les heures de bureau ou 24 heures sur 24 et 7 jours sur 7. Les événements surveillés sont nombreux et les informations recueillies sont détaillées.

- De la détection et réponse gérées (MDR). La surveillance, c’est bien, mais c’est encore mieux lorsque le MSSP répond aux incidents, qu’il s’agisse de désactiver des comptes, de forcer la réinitialisation des mots de passe, d’isoler des appareils ou même de mettre en place une véritable réponse aux incidents (IR) en cas de violation réussie.

- La chasse aux menaces. La surveillance et le MDR sont réactifs et s’appuient sur des signaux pour vous alerter lorsque quelque chose ne va pas alors que la chasse proactive fouille dans les journaux et les preuves pour détecter les nouvelles attaques et autres signes d’intrusion qui auraient pu échapper aux règles d’alerte. Ces trois premiers services sont parfois proposés dans le cadre d’un centre d’opérations de sécurité (SOC).

- Un test de pénétration (pentest). Un MSSP tente de s’infiltrer dans un environnement en utilisant des techniques similaires à celles des vrais acteurs des menaces, puis utilise les alertes et les rapports qui en résultent pour améliorer les défenses. (En passant, vous devriez utiliser un MSSP différent pour votre défense et pour vos pentests afin d’avoir une idée réelle de la qualité de votre visibilité et de votre réponse).

- L’évaluation des risques liés à la sécurité globale de l’organisation, l’identification des lacunes et la proposition de contrôles supplémentaires pour atténuer ces risques.

- Des services de chef virtuel de la sécurité de l’information (CISO). De nombreuses PME sont trop petites pour disposer d’un DSI ou d’un RSSI dédié et un MSSP peut assurer cette fonction, en lien avec le service de gestion des risques, et fournir une stratégie et une planification future pour l’entreprise dans le domaine de l’informatique et de la cybersécurité.

- Un pare-feu géré. Confier la gestion de la configuration et des règles de votre (vos) pare(s)-feu(x) périphérique(s) à un MSSP peut s’avérer judicieux d’un point de vue commercial, surtout s’il s’occupe de tous les autres paramètres de sécurité. Parfois, cela peut inclure la sécurité de la navigation sur le web avec des services DNS gérés et des services Secure Web Gateway.

- Un réseau privé virtuel géré (VPN). Dans ce cas, un MSSP gère un VPN pour une entreprise, en veillant à nouveau à ce que la sécurité et la surveillance soient en place. À l’avenir, les MSSP pourraient proposer un réseau Zero Trust comme alternative aux VPN, en utilisant des solutions Secure Services Edge (SSE) pour atténuer les risques inhérents à l’ancienne technologie VPN.

- Une gestion des vulnérabilités. Il s’agit d’un processus sans fin qui consiste à identifier les correctifs manquants et les configurations défectueuses dans l’ensemble du parc informatique, à en rendre compte, à hiérarchiser les mesures correctives, à appliquer les correctifs et à rendre compte en permanence de la situation générale de l’entreprise en matière de sécurité.

- Une gestion des identités et des accès (IAM). Certains MSSP peuvent gérer vos identités et vos privilèges (authentification et autorisation) pour l’accès aux systèmes et aux services.

- Une formation des utilisateurs finaux et du personnel informatique. La cybersécurité est un domaine qui évolue rapidement, et vous devez former vos utilisateurs finaux à reconnaître les attaques d’ingénierie sociale (via des emails de phishing des applications de messagerie ou des appels téléphoniques), et tenir votre personnel informatique au courant des nouvelles menaces – ce qu’un MSSP sait faire.

- La conformité réglementaire. L’éventail et la profondeur des réglementations affectant les différentes entreprises ne cessent de croître dans le monde entier, les régions et les pays ayant des approches différentes en matière d’audit, d’application et de responsabilité juridique. En Europe, il y a le RGPD et maintenant le NIS2, tandis que les prestataires de soins de santé aux États-Unis, par exemple, doivent adhérer à l’HIPAA. Les différents secteurs d’activité et la taille des entreprises sont également traités différemment. L’aide d’un MSSP expérimenté en matière d’audit pour la préparation d’un audit réglementaire, qui prend beaucoup de temps, peut s’avérer extrêmement utile, en particulier pour une entreprise qui doit faire face à son premier audit.

Bien entendu, tous les MSSP n’offrent pas tous ces services, et vous ne voudrez peut-être pas les confier à un tiers, en fonction de votre activité. L’avantage d’un MSSP est qu’il dispose d’une expertise interne qu’une entreprise seule pourrait avoir du mal à acquérir et l’externalisation peut donc s’avérer rentable. Elle vous permet de vous concentrer sur votre cœur de métier et de « laisser la sécurité aux experts ».

Une mise en garde s’impose toutefois : tout comme lorsque vous déplacez des opérations vers un cloud public, il existe un modèle de responsabilité partagée pour lequel certains domaines restent à votre charge ; ainsi, même si vous pouvez externaliser la gestion de la cybersécurité auprès d’un MSSP, la responsabilité finale en la matière incombe toujours à votre organisation.

Pourquoi passer d’un MSP à un MSSP ?

Selon la façon dont vous gérez votre MSP et la mesure dans laquelle vos services incluent la configuration, la surveillance et la réponse en matière de sécurité, vous pouvez regarder la liste ci-dessus et vous dire « nous faisons déjà certaines de ces choses ». Et c’est la réalité pour de nombreux MSP aujourd’hui, il y a tellement de cybersécurité de base requise dans une entreprise de toute taille que vous avez probablement déjà incorporé plusieurs de ces services dans votre dispositif.

La plupart des MSP le font aujourd’hui :

- Déployer un outil de détection et de réponse (EDR) sur tous les terminaux. Ces outils sont généralement basés sur le cloud et fournissent une console centralisée pour les alertes, les incidents, les actions de réponse au niveau des terminaux et des identités, et souvent des capacités de détection des menaces.

- Gérer l’hygiène et la sécurité des emails. Les emails de phishing restent le premier vecteur de pénétration des attaquants. Il est donc primordial d’assurer une bonne hygiène des emails.

- Gérer l’IAM et les identités, y compris les déploiements d’authentification multifactorielle (MFA).

- Les MSP avant-gardistes déploient des solutions XDR (eXtended Detection and Response) qui relient les emails, les terminaux (EDR), les applications du cloud et la sécurité des identités en une seule console, gérant les alertes à travers l’ensemble du parc informatique. Certains MSP déploient même une solution de gestion des informations et des événements de sécurité (SIEM) afin d’étendre la plateforme XDR pour inclure des sources de logs tierces pour une meilleure visibilité.

- Lorsque des pares-feux sur site sont nécessaires, ils sont généralement déjà gérés par le MSP, et si une passerelle web sécurisée dans le cloud (SWG) est déployée, le MSP configure également les règles.

- Les réseaux de confiance zéro et les VPN sont également déployés et configurés par le MSP.

Certains MSP les incluent dans leur offre, sans le préciser, tandis que d’autres proposent une offre informatique de base, à laquelle s’ajoute une offre de sécurité. Ce n’est pas toujours une réussite car si la sécurité de base n’est pas incluse, ce n’est qu’une question de temps avant que le coût du nettoyage après une violation dépasse largement le coût de l’inclusion de la sécurité.

Ainsi, un MSP doit décider d’une stratégie en matière de gestion de la cybersécurité et choisir une des possibilités. D’un côté, il y a l’approche purement MSP, « nous ne faisons que de l’informatique », et de l’autre, l’approche purement MSSP, « nous ne faisons que de la cybersécurité ». Une option consiste à s’associer à un MSSP et à proposer une offre combinée, dans laquelle le MSP continue à gérer toutes les tâches liées à l’informatique et le MSSP partenaire fournit une sélection des services décrits ci-dessus. Les MSP se montrent souvent réticents à cette idée, avec des idées du type « et s’ils débauchent nos clients » – ce qui n’est généralement pas un risque car la plupart des MSSP ne veulent pas prendre en charge également la responsabilité informatique.

Une autre option consiste à développer des capacités internes pour offrir davantage de services MSSP et à les vendre à vos clients en tant que source de revenus supplémentaire. Là encore, il existe tout un éventail de possibilités allant de l’ajout d’une forte capacité de réponse aux incidents à un Centre d’opérations de sécurité (SOC) complet 24 heures sur 24 et 7 jours sur 7 avec des experts en détection de menaces, par exemple.

Une troisième solution consiste à évoluer en cessant d’offrir des services MSP, en se concentrant exclusivement sur les offres MSSP, ou en créant une société distincte pour faire exactement cela.

Comme exemple pratique de ces possibilités, la réponse par un MSP à un incident pour une identité d’utilisateur et un appareil compromis chez un client comprend l’invalidation de toutes les sessions, la réinitialisation du mot de passe et éventuellement la vérification des méthodes MFA, ainsi que la reconstitution du point de terminaison.

Un MSSP peut aller beaucoup plus loin et examiner les journaux et les processus pour identifier exactement comment l’attaque initiale s’est produite (criminalistique numérique), tout mouvement latéral vers d’autres systèmes et services dans le réseau, les emplacements possibles pour la persistance d’accès cachés, et si les attaquants ont compromis l’UEFI du point de terminaison (qui survivrait à la reconstitution).

Si vos services MSSP incluent la réponse aux incidents, assurez-vous de clarifier exactement ce que vous offrez.

Quelle que soit votre choix parmi les possibilités (et il évoluera avec le temps), il y a deux partenaires importants avec lesquels il faut communiquer. Le premier, ce sont vos clients, qui pensent peut-être que vous vous occupez déjà de la sécurité pour eux. Ils ont besoin d’être informés sur ce que fait votre partie MSP et sur ce que fera cette nouvelle partie MSSP.

Vous devez définir clairement vos accords de niveau de service et vos responsabilités dans vos contrats, en précisant exactement qui est responsable de quoi. Après tout, si un utilisateur chez un client clique sur un lien malveillant dans une boîte de réception Gmail personnelle à partir de son appareil professionnel ou insère une clé USB contenant un logiciel malveillant qui contourne vos défenses, il y a toutes les chances que le client soit victime d’une violation.

Si vous lui avez vendu un « plan de cybersécurité géré » onéreux, il pourrait penser qu’il est invincible et qu’aucune attaque de cybersécurité ne le dérangera plus jamais, et donc vous blâmer.

Si vous entamez la transition de MSP à MSSP, vous bénéficiez d’avantages considérables tels qu’une plus grande crédibilité sur le marché et des sources de revenus accrues, ainsi que la possibilité de rester le fournisseur informatique qui « fait tout » de vos clients.

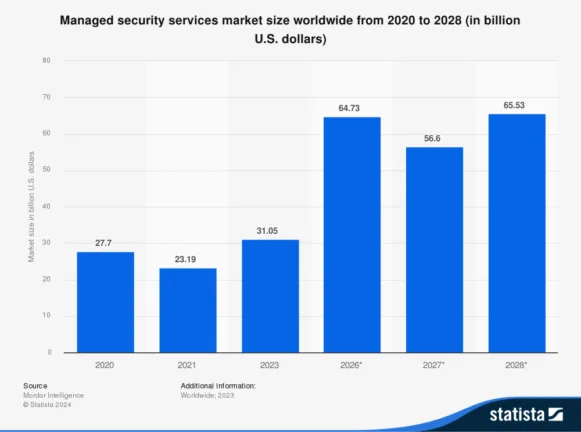

Le marché des services de sécurité est en pleine croissance au niveau mondial et devrait doubler lors des prochaines années.

Les étapes pour passer efficacement des MSP aux MSSP

Si vous envisagez de développer vos propres services de cybersécurité et de transformer votre MSP en MSSP, examinons les étapes à suivre.

- Commencez par faire l’inventaire de vos offres de services actuelles, de la manière dont vous les commercialisez, de ce qu’elles comprennent et des éléments liés à la cybersécurité. Examinez ensuite les services supplémentaires que vous aimeriez proposer à vos clients existants et nouveaux en tant que MSSP, ainsi que la manière de les présenter et d’en fixer le prix.

- L’étape suivante consiste à former le personnel existant pour qu’il puisse fournir ces services ou à recruter de nouveaux employés possédant l’expérience requise. Ne sous-estimez pas le temps, les efforts et le coût de cette étape, en particulier si vous souhaitez doter votre SOC d’un personnel disponible 24 heures sur 24 et 7 jours sur 7, compte tenu de la concurrence féroce pour recruter des analystes de la sécurité compétents.

- Enfin, commencez à communiquer avec vos clients au sujet de vos offres de services supplémentaires en matière de cybersécurité et faites-les participer. Si, en revanche, vous passez véritablement du statut de MSP à celui de MSSP et que vous arrêtez de proposer vos services de MSP, vous devez entretenir de bonnes relations avec un autre MSP que vous pourrez recommander à vos clients existants.

Passez à l’étape suivante de votre évolution vers le MSSP

Ne laissez pas la complexité des menaces de cybersécurité freiner votre activité. Avec 365 Multi-Tenant Manager for MSPs, vous pouvez passer en toute transparence du statut de MSP à celui de MSSP, en améliorant votre portefeuille de services et en protégeant vos clients.

Demandez une démonstration dès aujourd’hui pour découvrir comment 365 Multi-Tenant Manager peut révolutionner votre gestion des services de sécurité et vous aider à garder une longueur d’avance sur les cybermenaces.

Dévoilez les secrets d’une croissance facile pour les MSP !

Prêt à surmonter les défis liés à la croissance de votre MSP ? Téléchargez notre MSP Playbook et découvrez des stratégies conçues pour simplifier l’intégration, automatiser les tâches, renforcer la sécurité et standardiser vos opérations. Ne laissez plus les processus manuels et les contraintes de conformité vous freiner—commencez à travailler plus intelligemment dès aujourd’hui !

Téléchargez votre exemplaire gratuit dès maintenant !

Conclusion

Hornetsecurity propose un éventail complet de produits pour les MSP / MSSP.

Ils ont spécialement développé leur offre complète 365 Total Protection qui propose une solution tout-en-un pour la sécurité M365, y compris la sécurité des emails, la sauvegarde, la conformité et la formation à la sensibilisation à la sécurité. Cette suite unifiée simplifie la gestion de la sécurité, réduit les risques et protège les données et les communications de vos clients, assurant ainsi la continuité des activités.

De plus, il est conçu pour s’intégrer de manière transparente à M365 afin de fournir les couches de sécurité et de protection des données supplémentaires dont on a tant besoin et d’offrir une valeur ajoutée aux administrateurs informatiques et aux utilisateurs finaux.

De plus, le 365 Multi-Tenant Manager (MTM) de Hornetsecurity assure la cohérence des paramètres dans l’ensemble de votre base de clients. Il s’agit d’une fonctionnalité importante pour les utilisateurs de MSSP qui recherchent une approche rationalisée de la gestion de Microsoft 365. MTM automatise les tâches administratives pour configurer les paramètres sur plusieurs clients, et vous permet de définir des paramètres standard qui peuvent être réévalués sur une base planifiée, minimisant ainsi la dérive de la configuration.

De plus, une console centrale rend la gestion facile et pratique, offrant un mélange parfait de confidentialité des données et de facilité d’utilisation. Grâce au centre de contrôle, les informaticiens peuvent passer directement des emails à la gestion des sauvegardes, etc. Cette option facilite grandement la surveillance, le contrôle et l’optimisation des filtres et des configurations. Un MUST absolu pour les MSSP.

Il ne fait aucun doute que l’augmentation du volume et de la complexité des attaques de cybersécurité nécessite une meilleure approche et, comme indiqué ici, la transition de votre MSP en MSSP pourrait bien tirer parti de cette situation.