Email Threat Review Janvier 2022

Sommaire

Dans cette édition de notre revue mensuelle des menaces par courriel (Email Threat Review), nous présentons un aperçu des menaces par courriel observées en janvier 2022 et les comparons aux menaces du mois précédent.

Le rapport fournit des informations sur :

- Courriels indésirables par catégorie

- Types de fichiers utilisés dans les attaques

- Indice des menaces par courriel de l’industrie

- Techniques d’attaque

- Marques et organisations usurpées

Courriels indésirables par catégorie

Le tableau suivant montre la répartition des courriels indésirables par catégorie.

| Catégorie de courriel | % |

| Rejeté | 79.84 |

| Pourriel | 15.33 |

| Menace | 4.01 |

| AdvThreat | 0.78 |

| Contenu | 0.04 |

L’histogramme temporel suivant montre le volume de courriels par catégorie et par jour.

Méthodologie

Les catégories de courriels répertoriées correspondent aux catégories du Email Live Tracking du Control Panel de Hornetsecurity. Nos utilisateurs les connaissent donc déjà. Pour les autres, les catégories sont :

| Catégorie | Description |

| Pourriel | Ces courriels sont indésirables et sont souvent promotionnels ou frauduleux. Les courriels sont envoyés simultanément à un grand nombre de destinataires. |

| Contenu | Ces courriels contiennent une pièce jointe non autorisée. Les administrateurs définissent dans le module de contrôle de contenu (Content Control) les types de pièces jointes qui ne sont pasautorisées. |

| Menace | Ces courriels contiennent du contenu nuisible, comme des pièces jointes ou des liens malveillants, ou ils sont envoyés pour commettre des actes délictuels comme l’hameçonnage. |

| AdvThreat | La solution de protection avancée contre les menaces (Advanced Threat Protection) a détecté une menace dans ces courriels. Les courriels sont utilisés à des fins illégales et nécessitent des moyens techniques sophistiqués qui ne peuvent être contournés qu’en utilisant des procédures dynamiques avancées. |

| Rejeté | Notre serveur de courriel rejette ces courriels directement pendant le dialogue SMTP en raison de caractéristiques externes, comme l’identité de l’expéditeur, et les courriels ne sont pas analysés en profondeur. |

Types de fichiers utilisés dans les attaques

Le tableau suivant montre la répartition des types de fichiers utilisés dans les attaques.

| Type de fichier (utilisé dans les courriels malveillants) | % |

| HTML | 38.9 |

| Archive | 23.2 |

| 12.0 | |

| Excel | 10.3 |

| Fichiers d’images de disque | 5.0 |

| Exécutable | 4.2 |

| Autres | 3.1 |

| Word | 2.7 |

| Fichier script | 0.4 |

| Fichier LNK | 0.2 |

| Courriel | 0.1 |

| Powerpoint | 0.0 |

Il y a une augmentation des pièces jointes HTML utilisées dans les attaques de 22,8 % à 38,9 % par rapport au mois dernier.

Indice des menaces par courriel de l’industrie

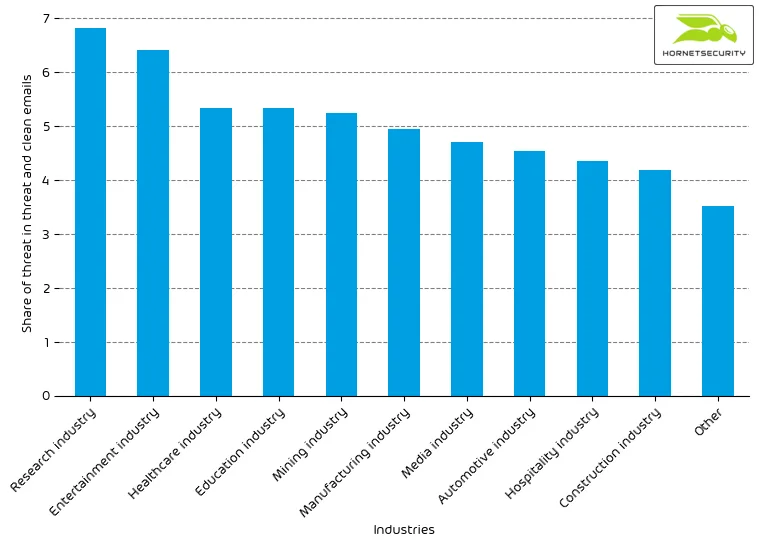

Le tableau suivant présente notre Indice des menaces par courriel de l’industrie (Industry Email Threat Index) calculé en fonction du nombre de courriels de menace par rapport aux courriels propres reçus pour chaque industrie (en médiane).

| Industries | Part des menaces dans les courriels de menace et légitimes |

| Recherche | 6.8 |

| Divertissement | 6.4 |

| Santé | 5.3 |

| Éducation | 5.3 |

| Mines et carrières | 5.2 |

| Fabrication | 4.9 |

| Media | 4.7 |

| Automobile | 4.5 |

| Hôtellerie et hébergement | 4.3 |

| Construction | 4.2 |

Le graphique à barres suivant visualise la menace basée sur les courriels posée à chaque secteur.

La part des courriels menaçants du secteur de la recherche est passée de 4,1 % à 6,8 % le mois dernier. Une fois de plus elle devient l’industrie la plus menacée par les attaques par courriel.

La part médiane mondiale des courriels de menace dans toutes les entreprises, quel que soit leur secteur, est passée de 3,2 % à 3,7 %. Cela indique que l’augmentation du partage des courriels menaçants ciblant le secteur de la recherche est supérieure à l’augmentation globale du partage des courriels de menace.

Méthodologie

Différentes organisations reçoivent un nombre absolu de courriels différent selon leur taille. Ainsi, nous calculons le ratio de courriels de menace par rapport aux courriels propres en pourcentage des courriels reçus pour chaque organisation pour ainsi mieux les comparer. Nous calculons ensuite la médiane de ces valeurs en pourcentage pour toutes les organisations du même secteur pour former le score de menace final du secteur.

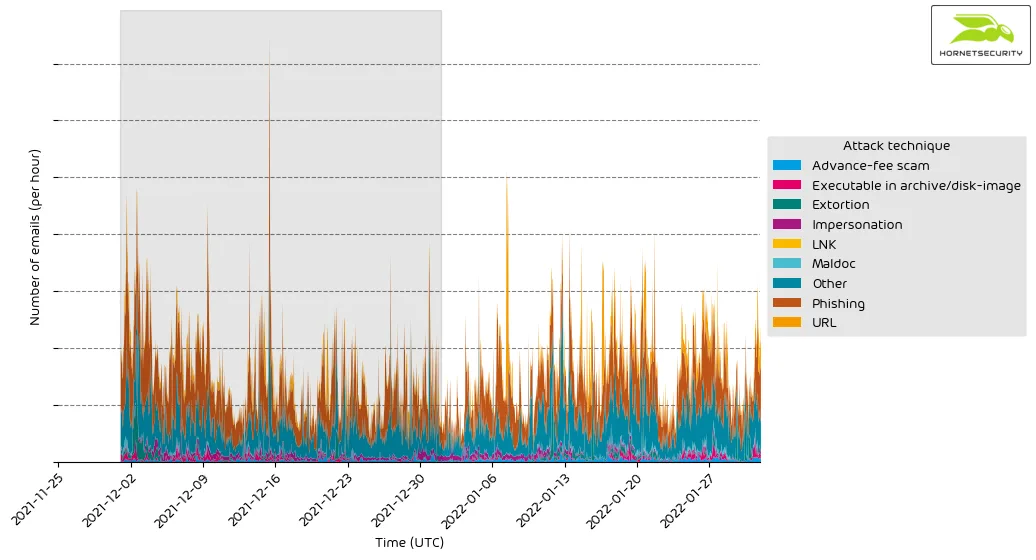

Techniques d’attaque

Le tableau suivant montre les techniques utilisées dans les attaques.

| Technique d’attaque | % |

| Phishing | 43.5 |

| Autres | 34.0 |

| URL | 10.1 |

| Usurpation d’identité | 3.7 |

| Extorsion | 3.5 |

| Arnaque des frais à l‘avance | 2.3 |

| Exécutable dans une archive/image disque | 2.0 |

| Maldoc | 0.8 |

| LNK | 0.0 |

L’histogramme suivant montre le volume de courriels par technique d’attaque utilisée par heure.

L’augmentation des attaques basées sur les URL de 7,3 % à 10,1 % le mois dernier peut être attribuée aux campagnes de malspam basées sur les URL d’Emotet.

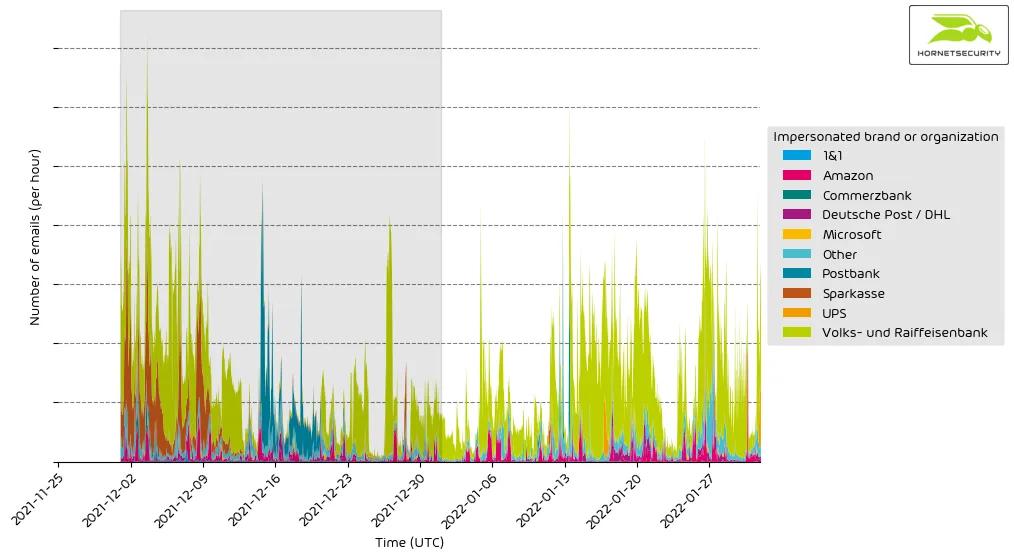

Marques et organisations usurpées

Le tableau suivant indique les marques d’entreprise et les organisations pour lesquelles nos systèmes ont le plus détectées dans les attaques d’usurpation d’identité.

| Marque ou organisation usurpée | % |

| Volks- und Raiffeisenbank | 61.2 |

| Other | 10.3 |

| Sparkasse | 9.7 |

| Amazon | 6.0 |

| Postbank | 5.9 |

| Deutsche Post / DHL | 4.1 |

| Microsoft | 0.9 |

| UPS | 0.8 |

| 1&1 | 0.6 |

| Commerzbank | 0.4 |

L’histogramme suivant montre le volume de courrielsmails pour les marques d’entreprise et les organisations détectées dans les attaques d’usurpation d’identité par heure.

En septembre 2021, nous avons signalé pour la première fois une campagne de phishing à grande échelle qui imitait les courriels de banques allemandes. Depuis, la campagne est en cours. Ce mois-ci, la campagne s’est fortement concentrée sur la marque Volks- und Raiffeisenbank. Par conséquent, la marque a été la marque la plus usurpée en janvier 2022. Elle a attribué 61,2 % de toutes les attaques d’usurpation d’identité de marque.