Autorisations Microsoft 365 et Copilot – une bombe à retardement pour la sécurité et la conformité

Le partage de fichiers au sein des entreprises est l’une de ces technologies qui passent le plus souvent « inaperçues ». Des nouveaux sites SharePoint sont créés pour des projets ou des groupes, ou des nouvelles équipes sont créées avec des nombreux fichiers partagés.

Ce partage peut se faire avec des utilisateurs internes ou externes. La plupart du temps, personne n’y pense à deux fois, jusqu’à ce que des documents et des données sensibles se retrouvent entre des mauvaises mains.

Dans cet article, nous examinerons le défi de la gouvernance des données, le partage de documents dans Microsoft 365 et la façon dont il s’applique aux règles de conformité, ainsi que la préparation de votre entreprise à Copilot pour Microsoft 365 – le tout avec l’aide du 365 Permission Manager de Hornetsecurity.

Les dangers des autorisations d’accès aux fichiers non gérées

Comme le savent les RSSI et les administrateurs informatiques, le partage de fichiers, tant avec des groupes internes qu’avec des collaborateurs externes, est censé être aussi facile et fluide que possible afin de s’adapter à la réalité du lieu de travail numérique moderne, mobile et collaboratif.

Du point de vue de la conformité, cette approche peut toutefois constituer une bombe à retardement. De plus, un nouvel acteur est entré en scène et pourrait accélérer la minuterie de cette bombe : Copilot. Microsoft tient à mettre en avant le prix de Copilot pour Microsoft 365 (360 USD par utilisateur et par an, le paiement mensuel n’étant pas possible) et c’est là que le bât blesse – Copilot a accès aux mêmes documents que l’utilisateur.

Vous vous souvenez de Delve ? Il s’agit de l’ancienne technologie de Microsoft qui vous suggérait des documents créés par des personnes avec lesquelles vous collaboriez et susceptibles de vous intéresser. Sauf que dans certains cas, les entreprises ont eu un choc lorsqu’elles ont réalisé quels documents étaient partagés avec différents groupes de personnes.

La situation de Copilot est pire, car vous ne saurez pas nécessairement à quels documents il a accédé pour répondre à votre demande ou créer une nouvelle version d’un document pour vous.

Un partage facile

Le partage de fichiers dans Teams est probablement l’une des méthodes qui prêtent le plus facilement à confusion. Lorsque vous partagez un fichier dans un canal Teams, il est en fait stocké sur le site d’équipe dans SharePoint. En revanche, si vous téléchargez un fichier dans une conversation à deux ou en groupe, il est stocké dans le dossier Microsoft Teams Chat Files de votre OneDrive for Business (qui est en fait un site SharePoint sous le capot).

Si vous avez un canal privé, il dispose de son propre site SharePoint séparé, avec une bibliothèque de documents à laquelle seuls les membres du canal privé ont accès. Les documents sont donc tous stockés dans divers sites SharePoint, plutôt que dans l’application Teams elle-même.

Et si vous partagez un fichier avec un collaborateur externe, en fonction des paramètres définis par votre service informatique dans SharePoint Online, il se peut qu’il reçoive un courriel l’invitant à créer un compte invité dans votre locataire.

Si vous êtes RSSI, vous êtes probablement inquiet à ce stade. Les données commerciales sont facilement partagées en interne, éventuellement avec du personnel qui ne devrait pas y avoir accès, et vous n’avez qu’un contrôle limité sur ce partage.

Elles sont également (probablement) partagées avec des collaborateurs externes et vous n’avez pas beaucoup d’informations sur ce partage non plus. Vous devez cependant faire preuve de prudence. Une réaction spontanée consistant à bloquer complètement le partage de fichiers, sans partage externe et avec des autorisations strictes par défaut pour le partage interne, amènera les utilisateurs à chercher un autre moyen d’accomplir leurs tâches.

Les documents sensibles peuvent alors être partagés via le stockage en nuage d’un tiers, où vous avez encore plus de mal à identifier les risques.

D’autre part, si vous êtes administrateur informatique et que vous devez gérer le partage de fichiers (en plus de toutes vos autres tâches), cela peut sembler être un défi insurmontable.

Par où commencer ? Même si vous pouvez produire des rapports sur les autorisations accordées et les fichiers partagés en externe, vous ne savez pas ce qui relève du partage excessif et ce qui relève de l’activité légitime. Vous devrez travailler avec les différents services de l’entreprise pour identifier ces éléments, site par site.

Enfin, si vous êtes un utilisateur final, il vous est pratiquement impossible, avec les outils intégrés, de comprendre quel contrôle vous avez sur le partage de documents en interne et en externe (qui dépend de la configuration des locataires) et comment vous pouvez déterminer la part de votre propre rôle dans le partage excessif.

La gouvernance des données

Il est difficile de maîtriser votre situation actuelle en matière de partage de fichiers (dans la plupart des entreprises, cela fait partie du paysage depuis si longtemps que personne ne dispose d’une vue d’ensemble pour voir à quel point la situation est difficile) à l’aide des outils intégrés.

Auditer manuellement des centaines de sites est impossible. Il est même difficile de créer des rapports PowerShell pour collecter les données.

Il est certain que vous devez examiner vos paramètres actuels et les options dont vous disposez dans le centre d’administration SharePoint, que nous avons abordé dans cet article. Mais même si vous renforcez ces paramètres aujourd’hui (ils s’appliquent à tous les locataires), ils ne s’appliquent qu’aux nouveaux partages, et non aux sites et fichiers partagés existants.

N’oubliez pas que l’un des principes de la Confiance zéro (qui existe depuis longtemps) est l’accès sur la base du moindre privilège. En d’autres termes, n’accordez aux utilisateurs que l’accès aux données dont ils ont besoin pour accomplir leurs tâches, et pas plus. Ces données doivent être mises à jour lorsque les utilisateurs changent de rôle au sein de l’organisation ou qu’ils sont promus.

Cela arrive rarement, les personnes conservent généralement leurs accès existants et accumulent simplement plus d’autorisations. De plus, il est difficile de faire un inventaire exact de qui a accès à quels documents à l’aide des outils intégrés.

Les différentes réglementations auxquelles vous devrez peut-être vous conformer ont différentes approches en matière de contrôles autour du partage de fichiers. Dans la norme ISO 27001:2022, « Sécurité de l’information, cybersécurité et protection de la vie privée », il y a le point A.8.12 « Empêcher le partage d’informations sensibles au sein des plateformes de communication d’entreprise » et sous le point A.8.3, il y a « Bloquer l’accès aux fichiers pour des utilisateurs spécifiques » et « Créer et gérer les examens d’accès ».

Dans la loi sur la portabilité et la responsabilité des assurances maladie (Health Insurance Portability and Accountability Act, HIPAA) aux États-Unis, sous § 164.308(a)(4) Norme : contrôle d’accès, on trouve Examiner les groupes d’utilisateurs et les applications ayant accès aux ePHI (informations électroniques protégées sur la santé), par exemple.

Aux États-Unis, les organisations qui collaborent avec le ministère de la Défense doivent se conformer au CMMC (Cybersecurity Maturity Model Certification), dont une nouvelle version (v2.0) est en cours d’élaboration. Par exemple, SC.L2-3.13.16 prévoit des contrôles pour les Données au repos et AU.L2-3.3.1 prévoit l’Audit des systèmes.

Enfin comme dernier exemple, la Loi californienne sur la protection de la vie privée des consommateurs (California Consumer Privacy Act, CCPA), article 1798.150(a)(1) sur les Atteintes à la sécurité des données, prévoit l’enregistrement des audits et la mise en place de politiques de prévention des pertes de données.

Il ne s’agit que de quelques exemples. En fonction du lieu d’implantation de votre entreprise, de votre secteur d’activité et du type de données que vous stockez et traitez, différentes réglementations s’appliqueront.

Le point commun à beaucoup d’entre elles est que vous devez non seulement contrôler l’accès aux données avec un accès sur la base du moindre privilège, auditer l’accès, souvent avec des examens réguliers de l’accès – et vous devez également être en mesure de prouver à un auditeur que vous le faites. Il ne suffit pas de dire que vous le faites, vous devez rassembler et présenter des preuves de la manière dont vous le faites.

365 Permission Manager

Ce qu’il faut, c’est un outil évolutif qui puisse couvrir les grands locataires avec des milliers de sites SharePoint, qui soit convivial et qui vous fournit une interface de gestion centralisée pour appliquer des politiques, trouver des écarts par rapport à ces politiques et remédier à l’excès d’accès autorisés en masse.

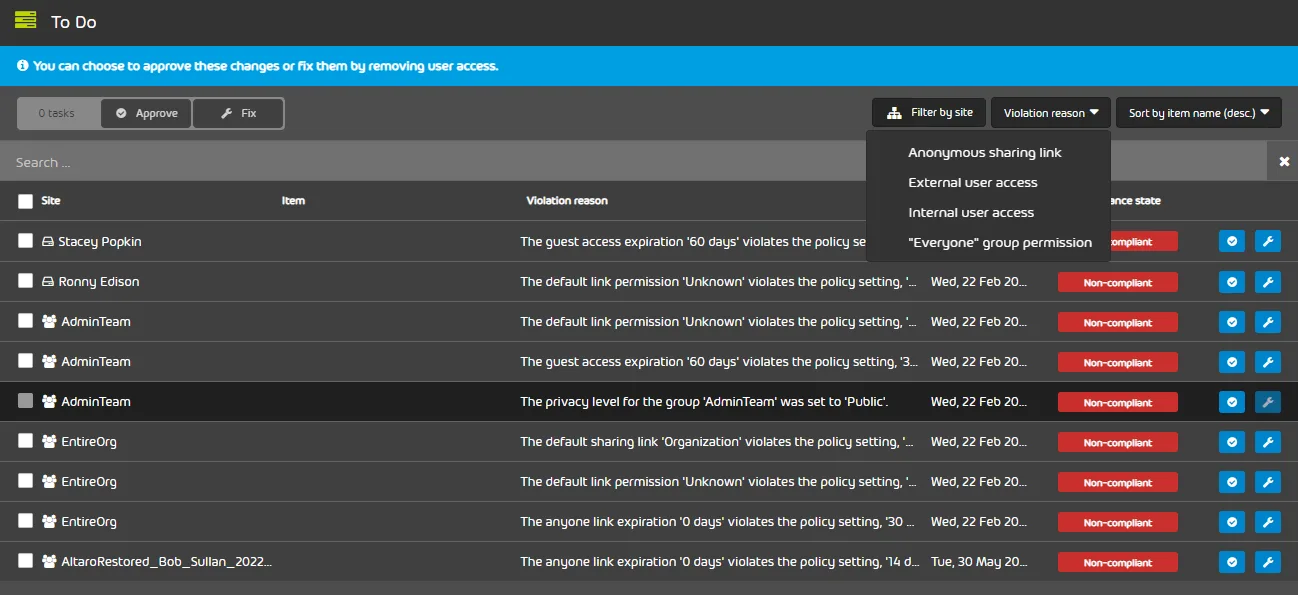

Nous avons vu ici les bases du fonctionnement de 365 Permission Manager et cette très bonne animation vidéo le montre visuellement. Au lieu de devoir visiter plusieurs portails différents dans les outils natifs de Microsoft, l’administrateur informatique dispose d’une seule console et d’une seule page importante : la liste des tâches.

Celle-ci répertorie toutes les violations des politiques appliquées à chaque site SharePoint Online et vous permet d’y remédier en masse, ainsi que de fournir des exceptions lorsqu’il y a une justification commerciale.

La liste des tâches – le meilleur ami des administrateurs informatiques

Il existe un certain nombre de politiques de conformité intégrées que vous pouvez appliquer aux sites SharePoint. Vous pouvez également créer vos propres politiques personnalisées.

Il s’agit là d’une différence fondamentale entre l’approche native et 365 Permission Manager. Au lieu d’avoir une seule politique par défaut pour tous les sites, que vous devez ensuite personnaliser pour chaque site, vous appliquez une politique à chaque site à partir d’une bibliothèque que vous avez adaptée à votre entreprise.

Le RSSI inquiet que nous avons mentionné plus haut appréciera grandement les trois rapports qui montreront les autorisations complètes du site, l’accès des utilisateurs et des groupes et l’accès externe.

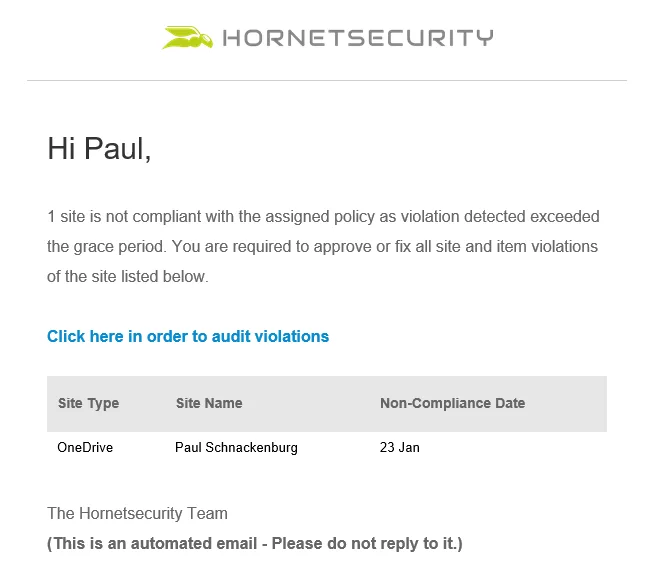

Et les utilisateurs finaux sont également, recevant régulièrement des courriels si leurs sites enfreignent la politique, avec des liens vers 365 Permission Manager afin de remédier aux problèmes.

Notification par courriel à l’utilisateur final

365 Permission Manager a été initialement conçu chez Hornetsecurity pour gérer nos propres défis en matière de partage de fichiers SharePoint. Notre RSSI, Olaf Petry, se réjouit de disposer d’un outil aussi performant :

Il est essentiel pour un RSSI de superviser efficacement la stratégie et les programmes de l’entreprise afin d’assurer une protection adéquate des actifs et des technologies de l’information, mais ce processus peut s’avérer très compliqué. Mes pairs évoquent souvent les difficultés qu’ils rencontrent. Le nouveau 365 Permission Manager de Hornetsecurity va rassurer les RSSI en permettant aux responsables de la sécurité et de la conformité et aux administrateurs de contrôler efficacement et facilement les autorisations Microsoft 365, et d’empêcher que des données critiques ne tombent entre de mauvaises mains.

La possibilité de saisir un nom d’utilisateur et de voir exactement à quels sites et documents un utilisateur a accès facilite grandement la préparation d’un audit.

Pour gérer les autorisations Microsoft 365, appliquer les politiques de conformité et surveiller les violations en toute simplicité, utilisez le 365 Permission Manager de Hornetsecurity. Protégez votre environnement Microsoft 365 et facilitez les tâches administratives.

Conclusion

Que vous cherchiez à vous conformer à une réglementation, que vous prépariez votre entreprise pour les utilisateurs avec Copilot pour Microsoft 365 ou que vous souhaitiez simplement vous assurer que les données sensibles ne sont pas partagées à trop grande échelle, la réponse est simple : 365 Permission Manager.

Foires aux questions – FAQ

Les autorisations d’accès aux fichiers non gérées représentent un risque important pour la sécurité des données et la conformité. Alors que le partage de fichiers vise à faciliter la collaboration, il peut arriver que des documents sensibles se retrouvent entre de mauvaises mains. Avec l’introduction de Copilot pour Microsoft 365, les risques sont encore exacerbés, car il a accès aux mêmes documents que les utilisateurs, ce qui peut compromettre la confidentialité des données.

Le partage de fichiers dans Teams, bien que pratique, rend plus complexes les efforts en matière de gouvernance des données. Les fichiers partagés dans les canaux Teams sont stockés dans des sites SharePoint, tandis que ceux qui sont téléchargés dans les chats sont stockés dans OneDrive for Business. La gestion des autorisations pour ces fichiers partagés, en particulier lors de la collaboration avec des utilisateurs externes, peut s’avérer décourageante pour les administrateurs informatiques, ce qui entraîne des oublis et des violations potentielles de données.

To address data governance and compliance challenges, businesses need effective tools like HPour relever les défis de la gouvernance des données et de la conformité, les entreprises ont besoin d’outils performants tels que le 365 Permission Manager de Hornetsecurity. Cet outil permet une gestion centralisée des autorisations SharePoint. Les administrateurs peuvent ainsi appliquer des politiques, identifier les violations et remédier aux autorisations d’accès excessives. Il fournit des politiques de conformité personnalisables, des rapports complets et des notifications aux utilisateurs finaux afin de garantir la sécurité des données et la conformité aux réglementations.