Business Email Compromise (BEC)

Una forma de ataque probada y con una nueva apariencia

Según las últimas cifras del FBI, el fraude por correo electrónico ha aumentado en los últimos meses. Por ejemplo, el daño total causado a las empresas por los ciberdelincuentes en los últimos cinco años ha sido más de 5.300 millones de dólares. Esto representa un aumento de más del 2,3 por ciento. (Fuente: Declaración del FBI del 04.05.2017 sobre Business Email Compromise)

También en Alemania, la BKA advierte contra los ciberdelincuentes. Oficialmente, la BKA habla de daños por cientos de millones. Sólo en 2016 se conocieron alrededor de 83.000 incidentes de este tipo (fuente: Cybercrime Bundeslagebild 2016). Sin embargo, estas son sólo cifras oficiales. Es probable que la cifra real sea mucho mayor. Más grande es el miedo de muchas compañías – debido a un incidente de este tipo – a lograr un impacto externo.

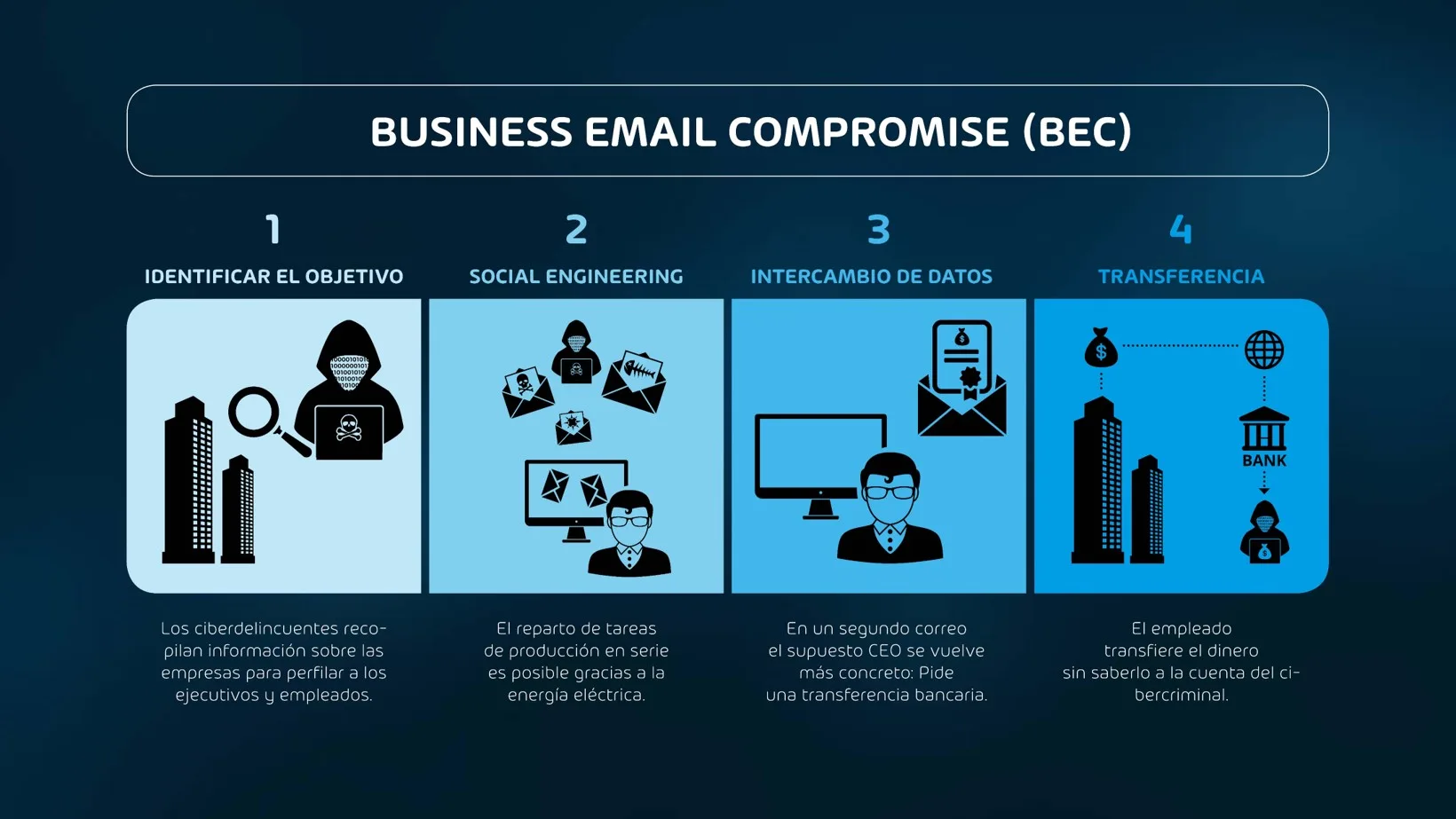

Business Email Compromise (BEC) se caracteriza por sus diferentes formas. Además de comprometer la cuenta de correo electrónico de un empleado, también se utilizan métodos como el spear phishing o el fraude del CEO, siendo este último el preferido por los delincuentes. Los atacantes utilizan esta estafa para obtener acceso a información confidencial de la compañía o dinero. A menudo se libera a las empresas de sumas de dinero de seis, siete u ocho dígitos. Esto sucedió en 2016 en un conocido proveedor de piezas de automóvil con sede en Núremberg. La considerable cantidad de daños – alrededor de 40 millones de euros. (Fuente: artículo de Heise del 16.08.2016)

El enfoque de los autores es casi siempre el mismo, con la diferencia de que no sólo se utilizan correos electrónicos fiables, sino que también se utiliza cada vez más malware.

Business Email Compromise a menudo consiste en un ataque adicional de ransomware. Como ya se ha mencionado, los perpetradores se centran principalmente en los objetivos financieros. Dependiendo del patrón de ataque, la cantidad de dinero capturado varía.

Los perpetradores diseñan inteligentemente sus acciones. Para averiguar si una empresa puede ser chantajeada o cuál es la situación de liquidez de la empresa objetivo, el dinero del rescate se chantajea primero a través de un ataque con software de rescate. Si este ataque resulta ser útil para los perpetradores, se puede producir un ataque adicional de pesca submarina.

Descarga Cyber Security Report 2024

¿Qué tan bien protegido estás contra los ataques cibernéticos? Lee el último informe de Hornetsecurity sobre las amenazas cibernéticas.

Business Email Compromise – No es sólo una cuestión del tamaño de la empresa

Usando Business Email Compromise (BEC), los autores no se limitan exclusivamente al tamaño de una empresa. Esto se debe principalmente al hecho de que los empleados son a menudo el blanco de ataque. En general, el enfoque de los autores parece comprensible. Como anunció recientemente la asociación de la industria de TI Bitkom, el 60% de los usuarios de Internet no tienen conocimiento de lo que son los virus polimórficos. (Fuente: Comunicado de prensa de Bitkom del 05.12.2017)

E incluso el 41% de los usuarios de Internet que han estado expuestos a los programas de rescate conocen los peligros de un ataque de este tipo, pero no quieren tomar medidas de seguridad activas. Esto demuestra que parte del conocimiento está ahí, pero el impacto se minimiza. Después de todo, la mayoría de la gente cree que siempre afecta a otros y que es poco probable que sus propias empresas sean el objetivo de los ciberdelincuentes.

En realidad, no se puede verificar que esta suposición sea válida debido al número de casos no comunicados. Desde las empresas afectadas apenas se comunica dicha información al público.

Sin embargo, se puede observar que los perpetradores actúan de manera extremadamente profesional. Ya no es sólo el perpetrador individual técnicamente inteligente el que quiere ganar unos pocos euros adicionales. Más bien, resulta que los atacantes eligen el área de la ciberdelincuencia principalmente por razones económicas y la consideran extremadamente lucrativa. Esto se aplica en particular a Business Email Compromise (BEC).

¿Qué es lo que cuenta? ¡La velocidad!

Existen mecanismos de protección que defienden a las empresas de un caso tan grave como éste. Sin embargo, un firewall o un programa antivirus no es uno de ellos. Las formas especiales de ataque requieren mecanismos de defensa específicos, que en tal caso deben surtir efecto con especial rapidez.

Especialmente las empresas que no están muy familiarizadas con la implementación de mecanismos de seguridad de este tipo deberían considerar el uso de los Servicios de Seguridad Gestionados. Outsourcing de la seguridad de TI es la palabra mágica – porque esta es la única manera de reducir el desequilibrio entre los ciberdelincuentes y las empresas.

Procesos automatizados basados en la nube y una tecnología innovadora que protege de forma fiable a las empresas contra ataques cibernéticos complejos, una solución que ofrece Hornetsecurity. Con Advanced Threat Protection (ATP), estamos en condiciones de contener de forma sostenible los Business Email Compromise (BEC). De esta manera, protegemos a nuestros clientes no sólo contra el fraude del CEO, sino también contra los ataques de software de rescate y los ataques de phishing.