Informe mensual de amenazas – junio de 2024: Snowflake(s) en julio

Introducción

El Informe Mensual de Amenazas de Hornetsecurity le ofrece información mensual sobre las tendencias de seguridad de M365, las amenazas basadas en el correo electrónico y comentarios sobre los acontecimientos actuales en el ámbito de la ciberseguridad. Esta edición del Informe Mensual sobre Amenazas se centra en los datos del mes de junio de 2024.

Resumen ejecutivo

- El formato del Informe Mensual de Amenazas de Hornetsecurity está cambiando. Vea la sección debajo del resumen ejecutivo para más detalles.

- El número de ataques por correo electrónico de bajo esfuerzo y gran volumen aumentó en el mes de junio, mientras que otros ataques más selectivos disminuyeron.

- Los archivos HTML maliciosos fueron el tipo de archivo más utilizado para la entrega de cargas maliciosas durante todo el mes. Esto se debió en parte a una nueva campaña de «Pastejacking» que observamos en junio.

- La minería, el ocio y la industria manufacturera fueron los sectores más atacados durante el mes pasado.

- Las marcas más suplantadas durante el mes han sido FedEx, Facebook y DHL.

- El servicio de monedero de criptomoneda Metamask realizó una pequeña campaña dirigida específicamente a los usuarios de Metamask con intentos de suplantación de marca.

- Los clientes del proveedor de Cloud Data Storage, Snowflake, han sido blanco activo de amenazas en una campaña que ha afectado a unas 165 organizaciones. Al parecer, Snowflake no ha sido atacado en estos casos.

- Change Healthcare ha anunciado finalmente noticias sobre el tipo de información que se filtró como parte de un importante ataque de ransomware a principios de este año. La cantidad de datos filtrados es significativa.

- Las autoridades federales estadounidenses han prohibido a Kaspersky realizar negocios en el país. A partir del 20 de julio de 2024, no se permitirá la venta de software de Kaspersky en EE.UU.

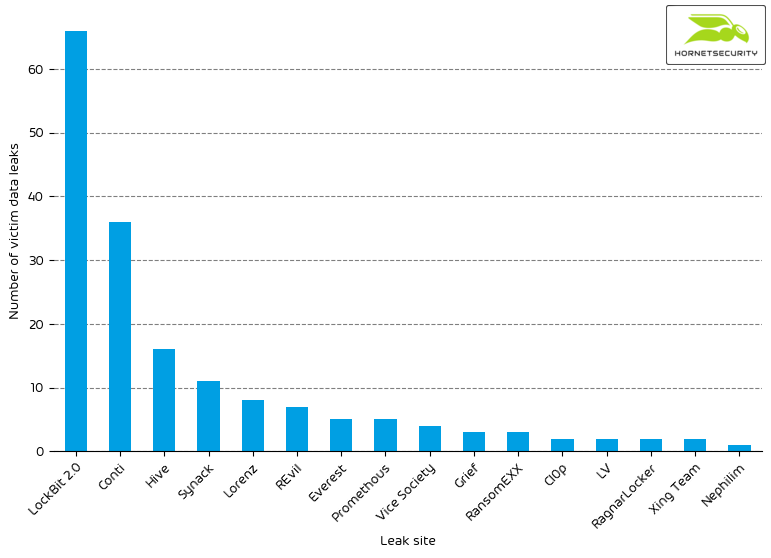

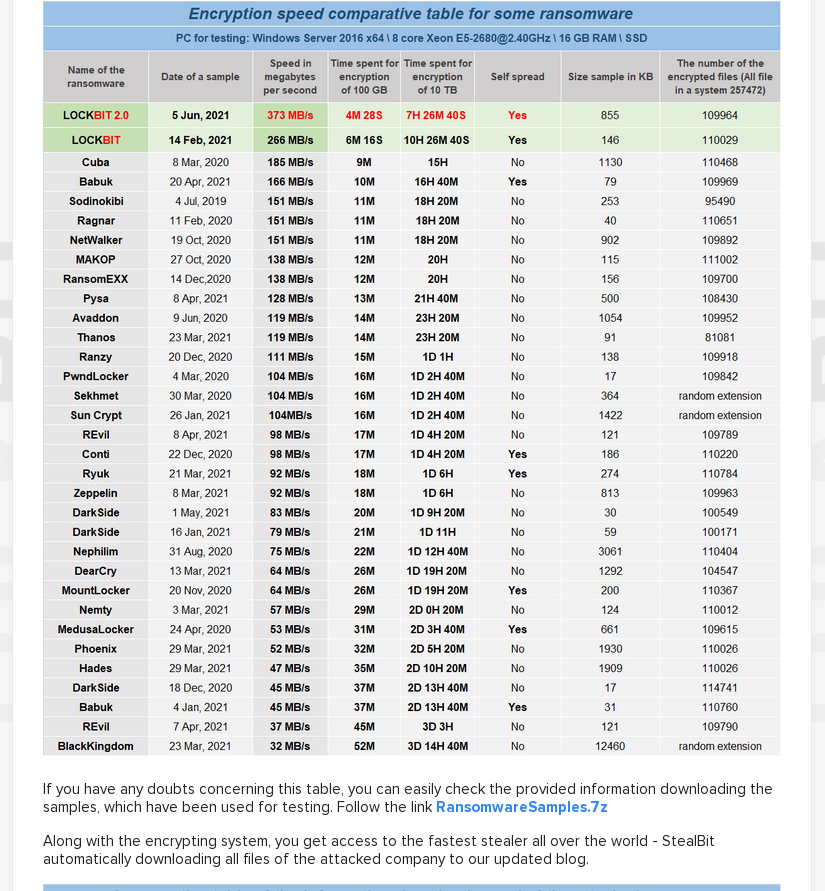

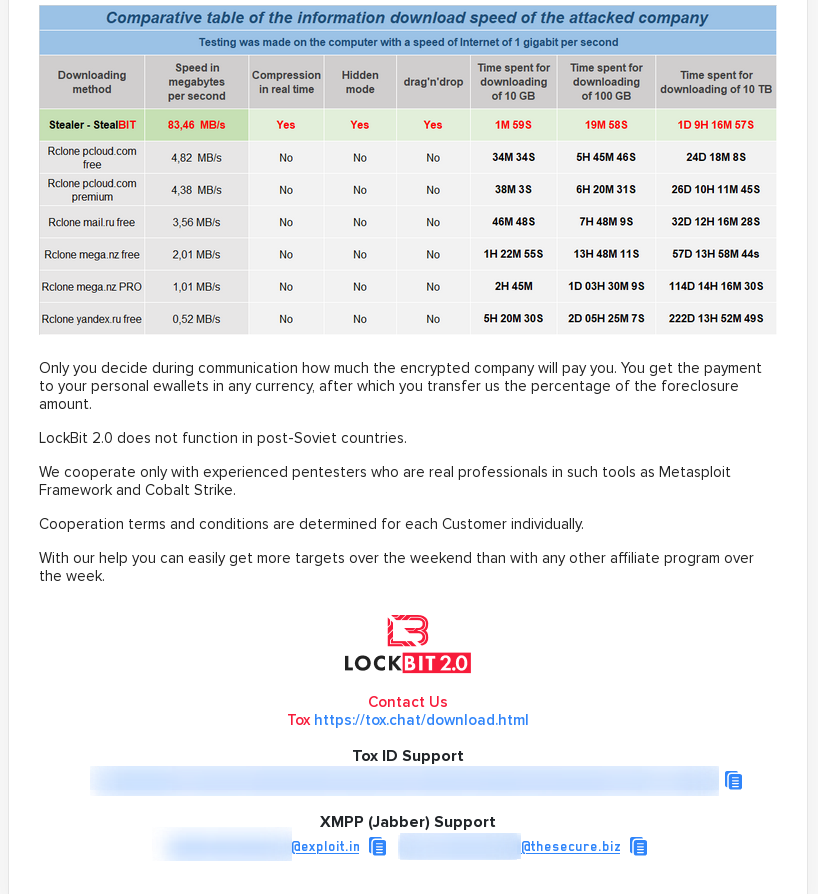

- El FBI se ha hecho con varias claves de descifrado de Lockbit. Si su organización se ha visto afectada por Lockbit y aún no ha obtenido acceso a sus datos, consulte la sección siguiente sobre este tema.

Actualización del formato de este informe

Si ha sido un lector habitual de este Informe Mensual sobre Amenazas, sabrá que habitualmente cubrimos los cambios en el panorama de las amenazas por correo electrónico. Lo que hemos identificado durante el último año de informes sobre estas estadísticas es que las tendencias en las amenazas del correo electrónico cambian muy sutilmente a menos que haya una nueva tendencia emergente, vulnerabilidad, tipo de ataque o actor de amenaza. Teniendo esto en cuenta, hemos decidido cambiar el formato de este informe en los próximos meses:

Los datos estadísticos (tipos de amenazas de correo electrónico, suplantación de marcas, tipos de archivos de amenazas, índice de amenazas del sector) se cubrirán trimestralmente de ahora en adelante. Dichos datos estadísticos abarcarán los 3 meses completos de un trimestre fiscal determinado (por ejemplo, los datos de enero-marzo se presentarán en abril). Esto significa que los informes estadísticos se publicarán en los meses de:

- Abril (Q1 – enero a marzo)

- Julio (Q2 – de abril a junio)

- Octubre (Q3 – julio a septiembre)

- Enero (Q4 – octubre a diciembre)

NOTA: También realizamos un informe anual de ciberseguridad de Hornetsecurity que realiza análisis estadísticos con datos anuales en lugar de mensuales/trimestrales.

Dicho esto, el informe mensual sobre amenazas de este mes cae en la fecha de nuestro informe de datos del segundo trimestre y será el último informe que incluya la comparación estadística mensual que hemos realizado hasta la fecha. A partir de ahora, los informes que no caigan en uno de los meses trimestrales mencionados anteriormente se presentarán en su lugar:

- Noticias del sector

- Análisis de amenazas

- Predicciones del sector

- Acciones recomendadas en relación con incidentes o sucesos de seguridad

- Orientación sobre nuevas tecnologías de seguridad

Creemos que este nuevo formato aportará a los lectores el mayor valor de esta publicación mes a mes.

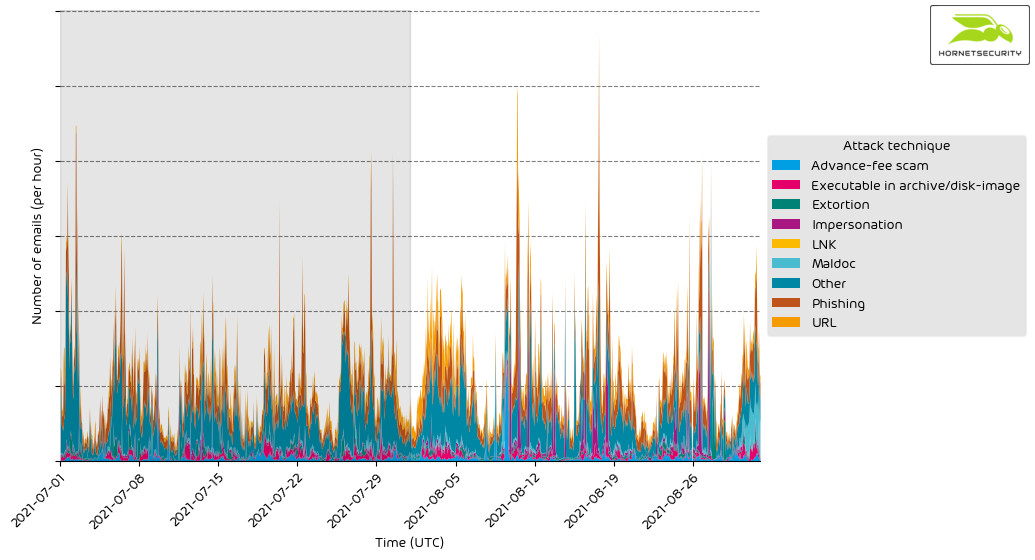

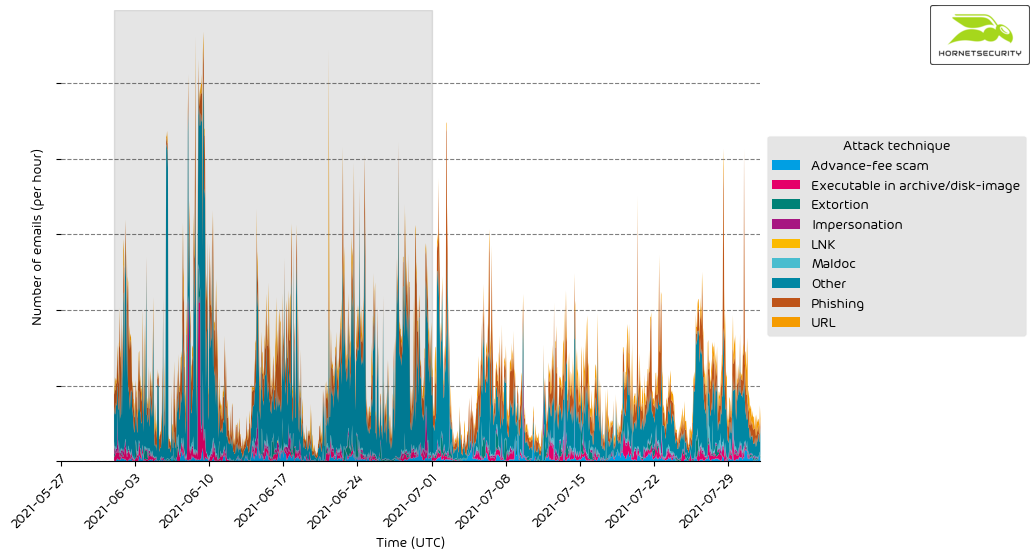

Panorama de las amenazas

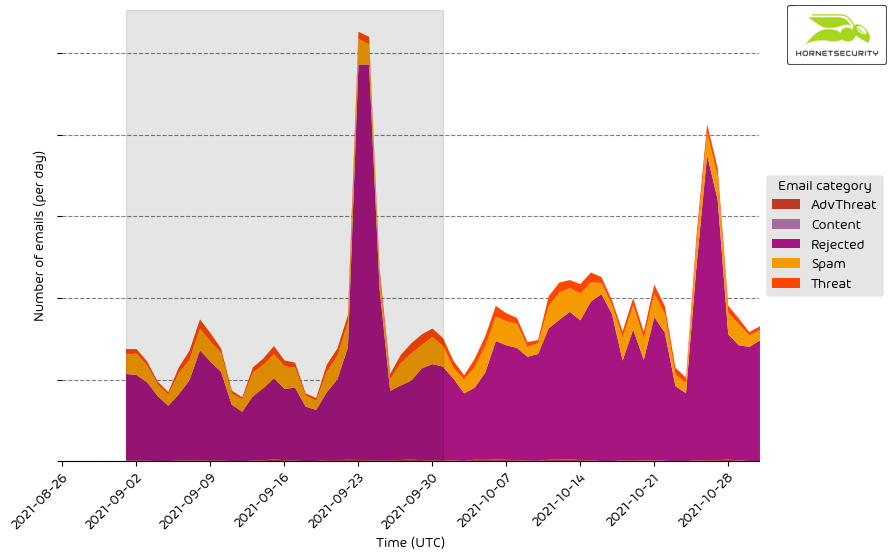

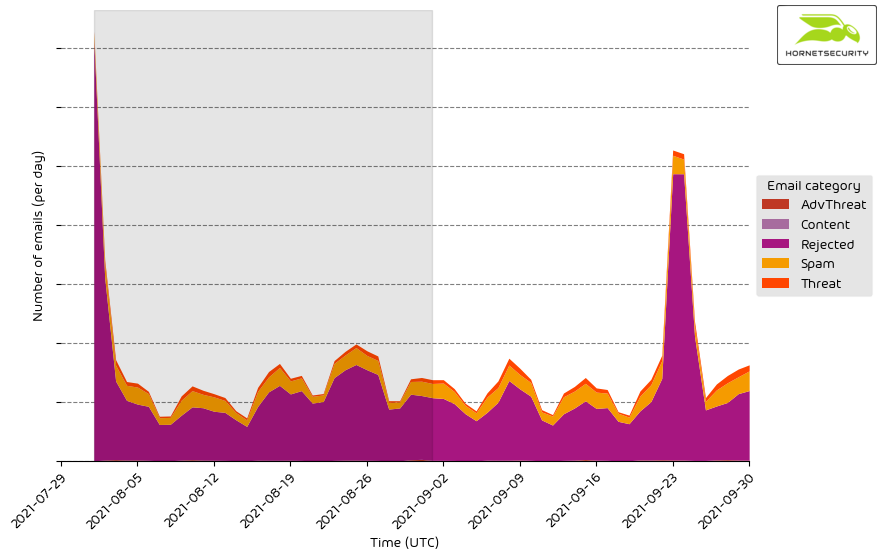

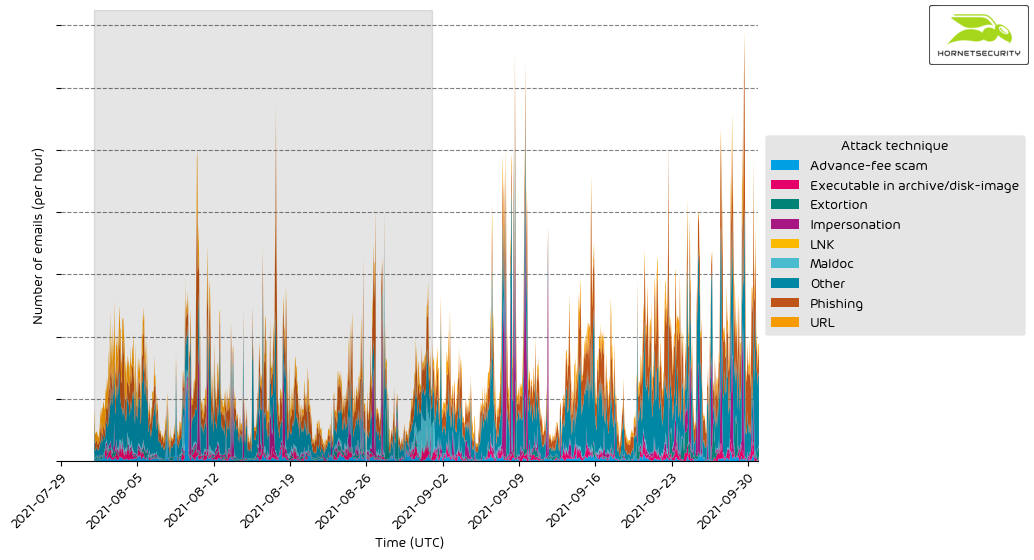

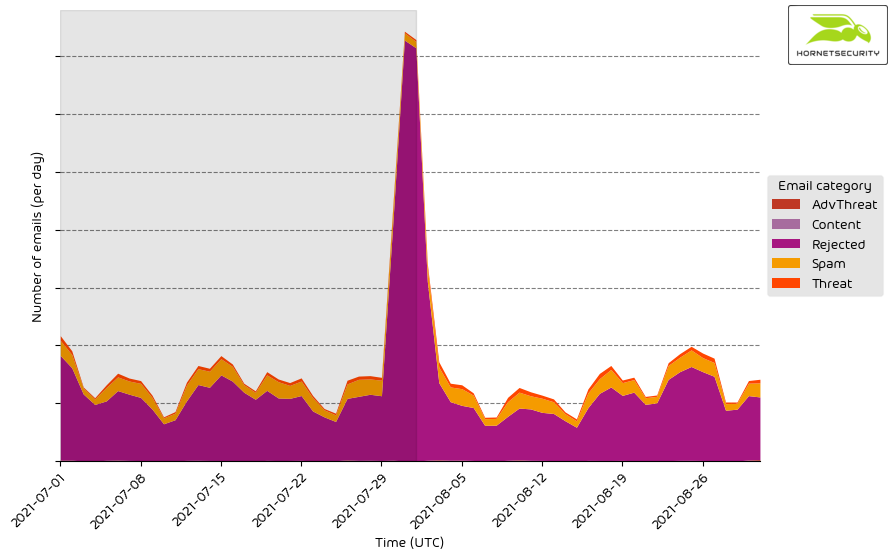

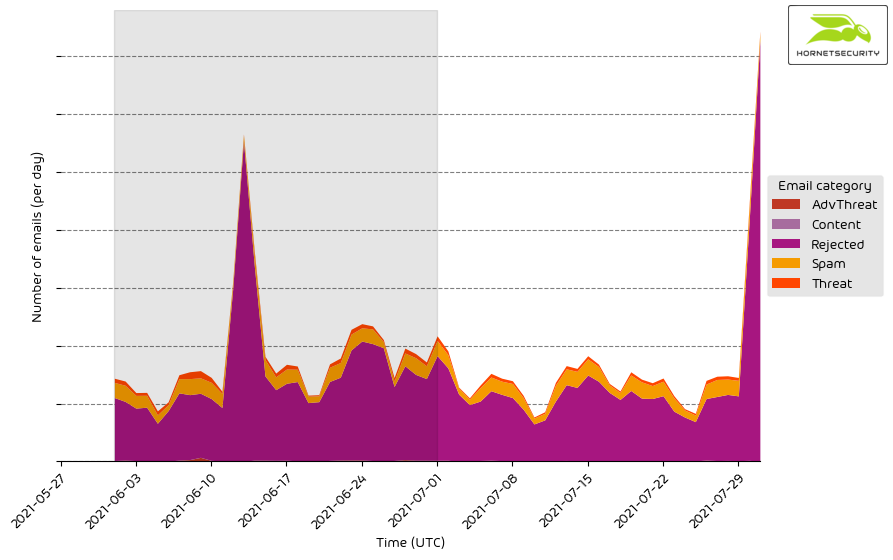

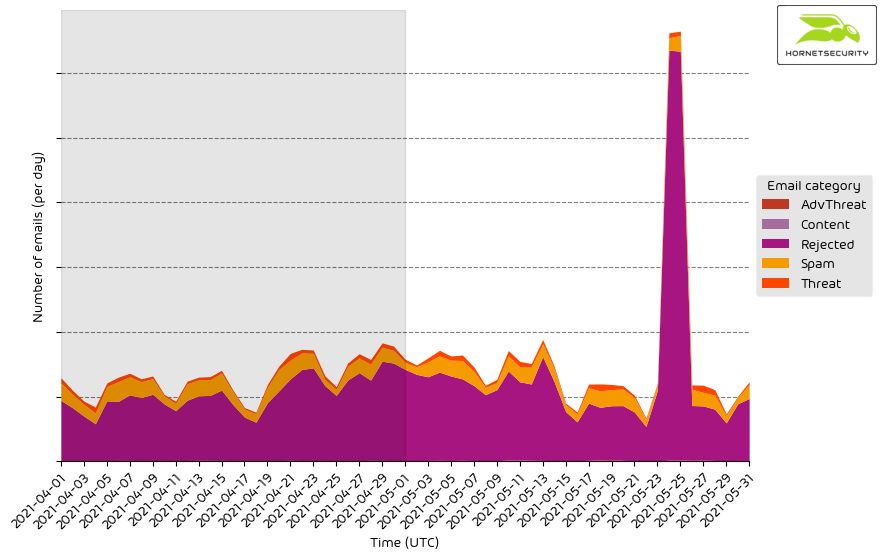

Correos electrónicos no deseados por categoría

La siguiente tabla muestra la distribución de correos electrónicos no deseados por categoría para junio de 2024 en comparación con mayo de 2024.

Durante el período de datos de junio observamos un aumento notable en la cantidad de ataques por correo electrónico de bajo esfuerzo, como indica el aumento de 4,5 puntos porcentuales en los correos electrónicos «Rechazados». Otros tipos de amenazas por correo electrónico disminuyeron durante el mes. Una posible razón es que estamos entrando en los meses de verano. Los autores de las amenazas saben que hay menos gente en la oficina, y es probable que ellos mismos quieran tomarse un tiempo fuera de «la oficina». Por ello, una forma fácil de compensar la diferencia en los ataques dirigidos es aumentar el volumen total de correo electrónico malicioso en la Web.

NOTA: Como recordatorio, la categoría «Rechazado» se refiere al correo que los servicios de Hornetsecurity rechazaron durante el protocolo SMTP debido a características externas, como la identidad o la dirección IP del remitente. Si un remitente ya está identificado como comprometido, el sistema no procede con más análisis. El servidor SMTP deniega la transferencia de correo electrónico justo en el punto inicial de la conexión basándose en la reputación negativa de la IP y la identidad del remitente.

En la tabla siguiente se describen otras categorías de la imagen:

| Category | Description |

|---|---|

| Spam | Estos correos electrónicos no son deseados y suelen ser promocionales o fraudulentos. Se envían simultáneamente a un gran número de destinatarios. |

| Amenaza | Estos correos electrónicos contienen contenidos dañinos, como archivos adjuntos o enlaces maliciosos, o se envían para cometer delitos como el phishing. |

| AdvThreat | Advanced Threat Protection ha detectado una amenaza en estos correos electrónicos. Los correos electrónicos se utilizan con fines ilegales e implican medios técnicos sofisticados que solo pueden defenderse utilizando procedimientos dinámicos avanzados. |

| Rechazado | Nuestro servidor de correo electrónico rechaza estos correos directamente durante el protocolo SMTP debido a características externas, como la identidad del remitente, y los correos no se siguen analizando. |

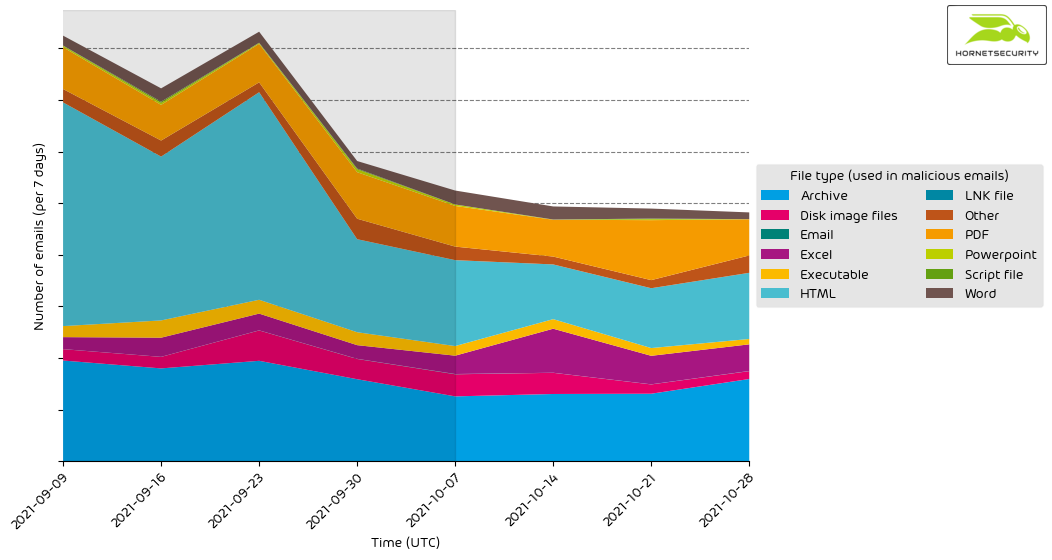

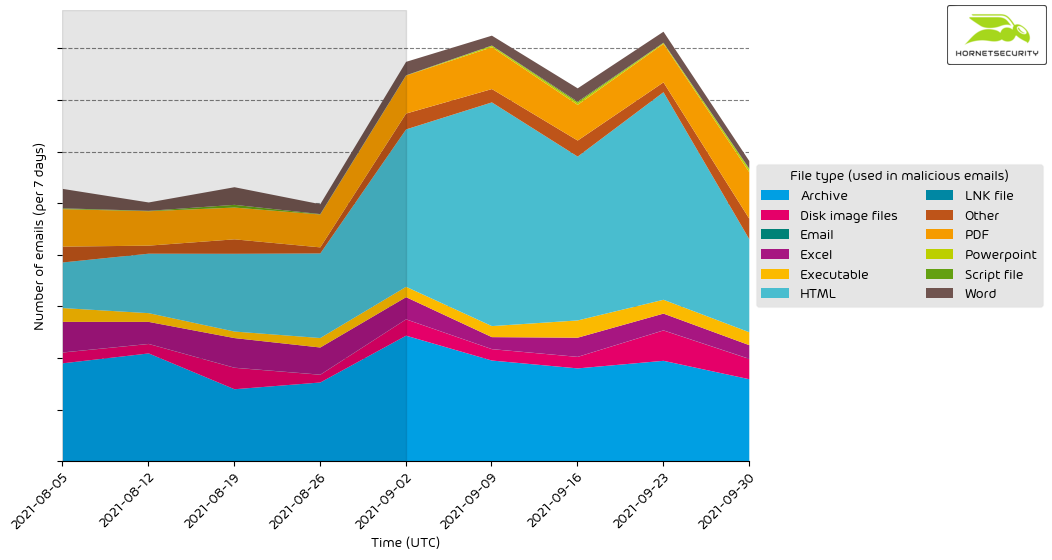

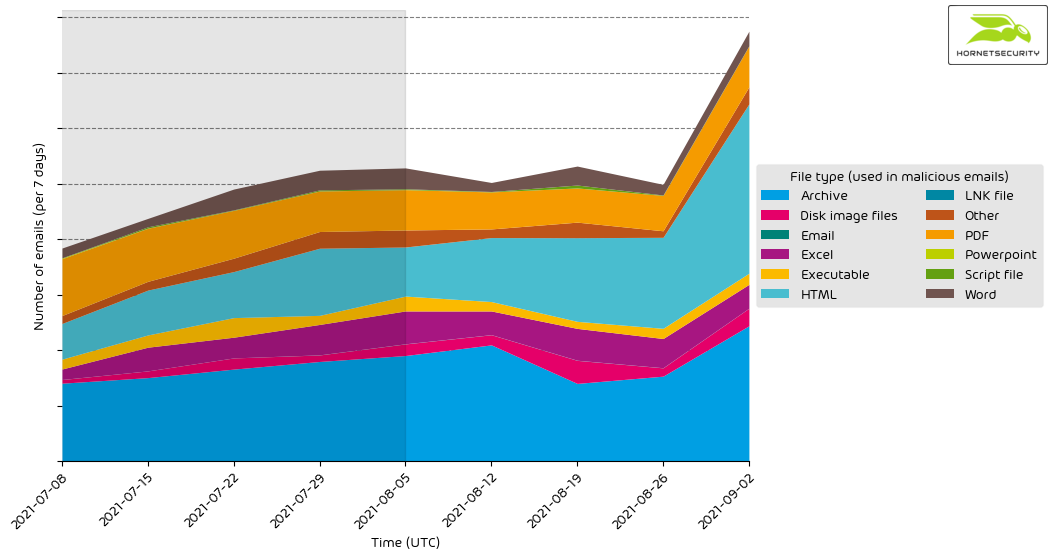

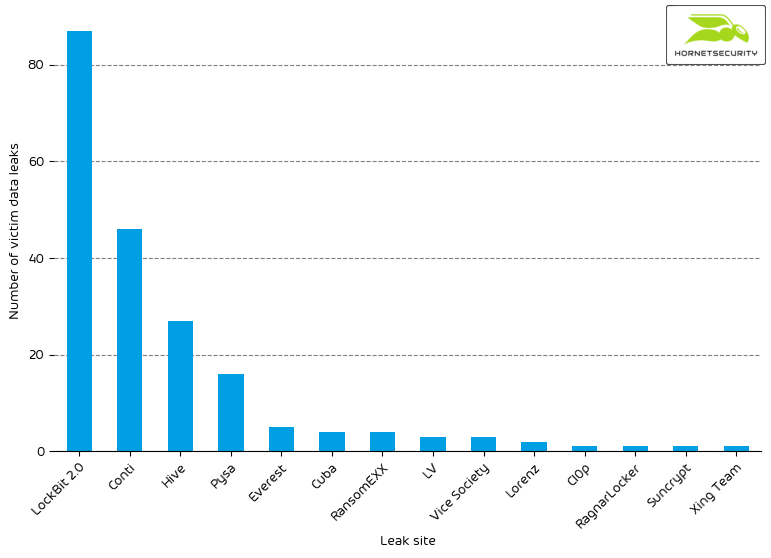

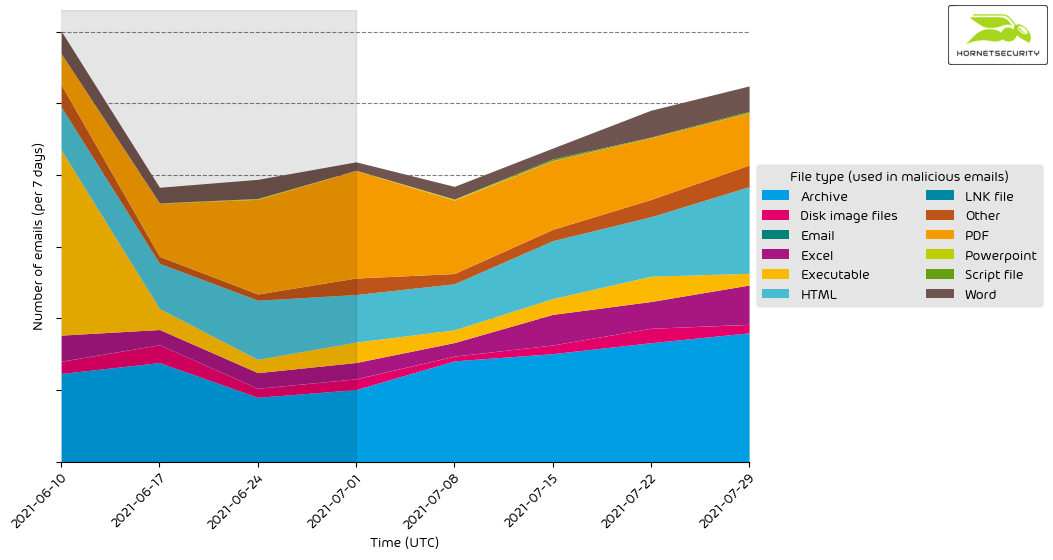

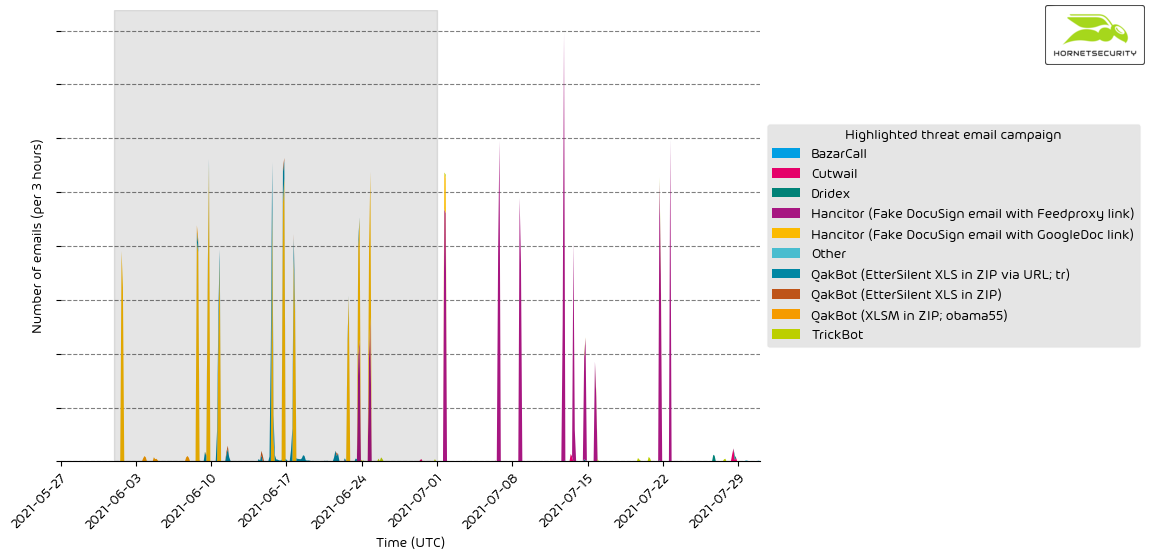

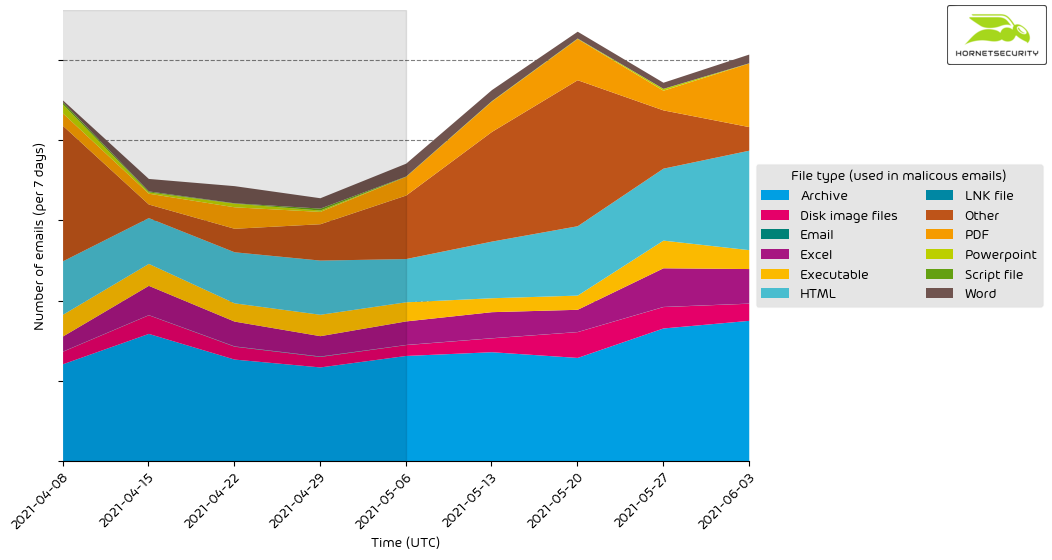

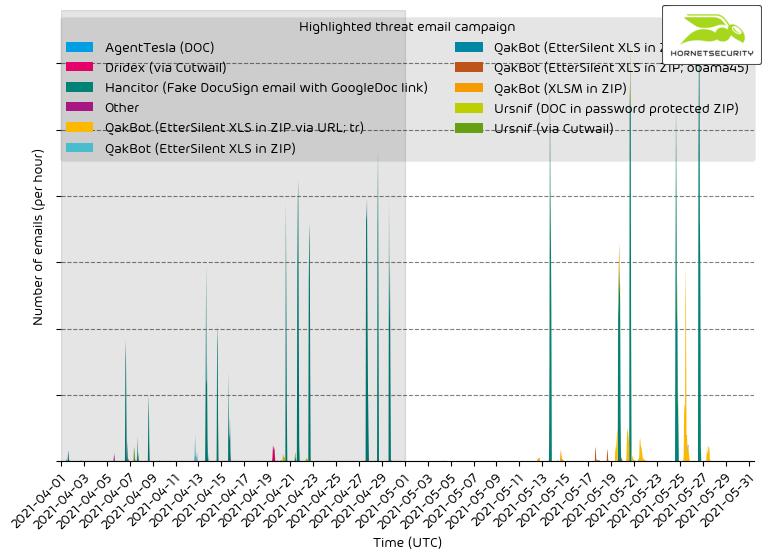

Tipos de archivos utilizados en los ataques por correo electrónico

La siguiente tabla muestra la distribución de los tipos de archivo utilizados en los ataques por correo electrónico a lo largo del período de datos.

En junio aumentó el uso de archivos HTML maliciosos en los ataques por correo electrónico. Los archivos HTML, que siguen encabezando la lista, se han utilizado recientemente en una nueva campaña de ataque que utiliza el «Pastejacking», del que informamos hace unas semanas. En este ataque se incluye un archivo HTML malicioso en el correo electrónico y se indica al usuario que la «solución» para un problema percibido se ha colocado en su portapapeles. A continuación, se indica al objetivo que abra PowerShell (o similar) y pegue el contenido, lo que finalmente conduce a la infección.

La mayoría de los demás tipos de archivos de amenazas experimentaron un descenso en comparación con meses anteriores, a excepción de los archivos de script, que experimentaron un aumento de 1.8%.

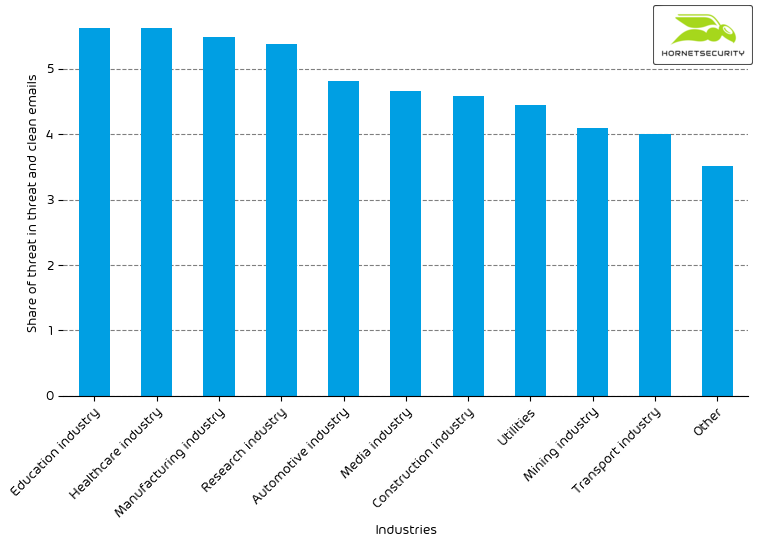

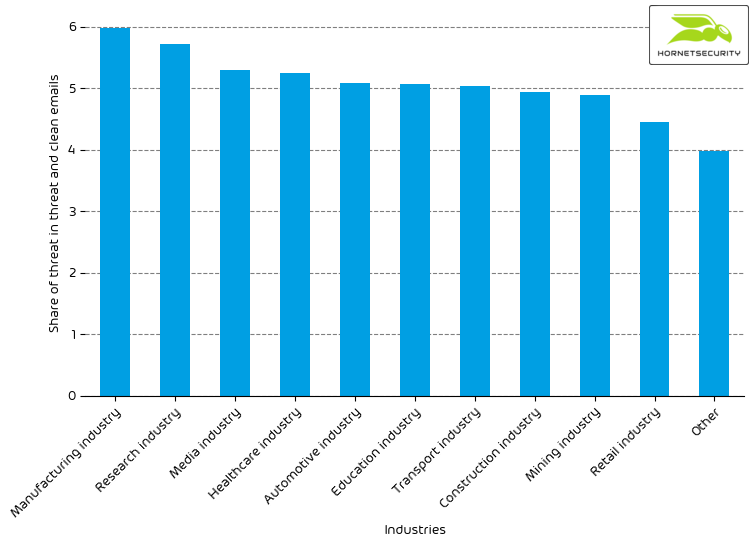

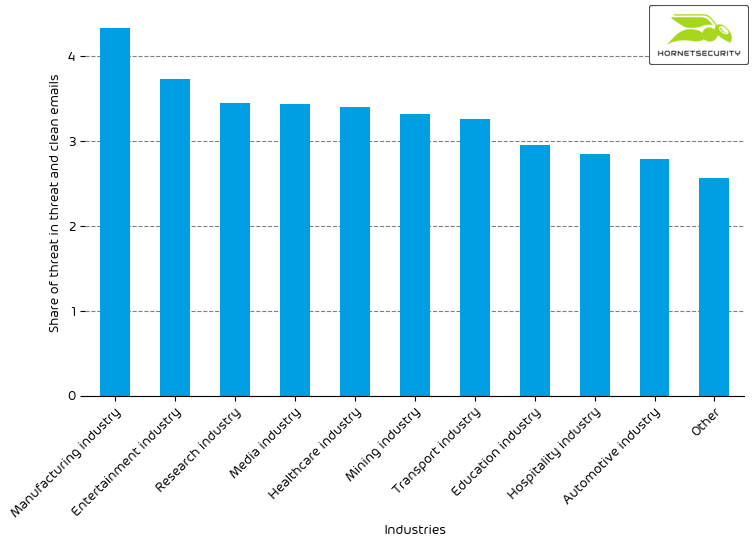

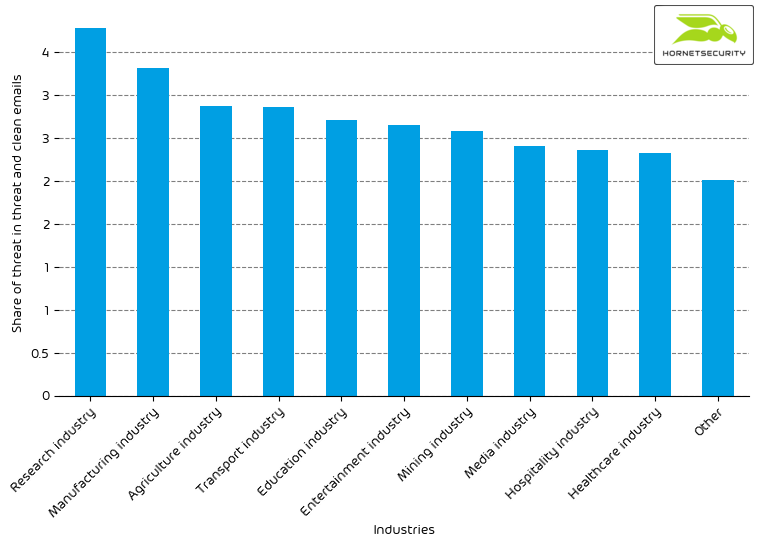

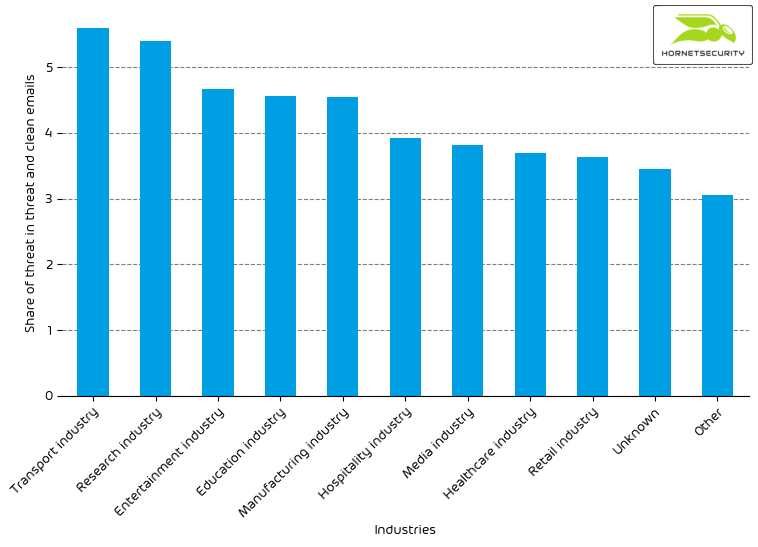

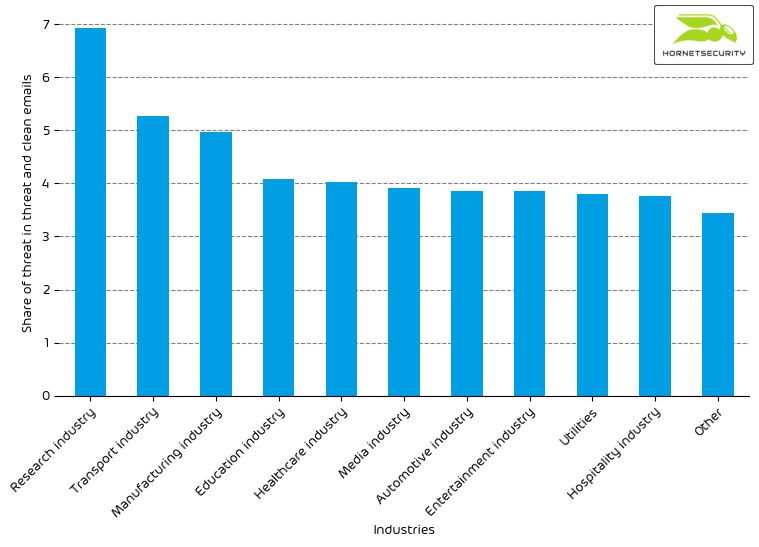

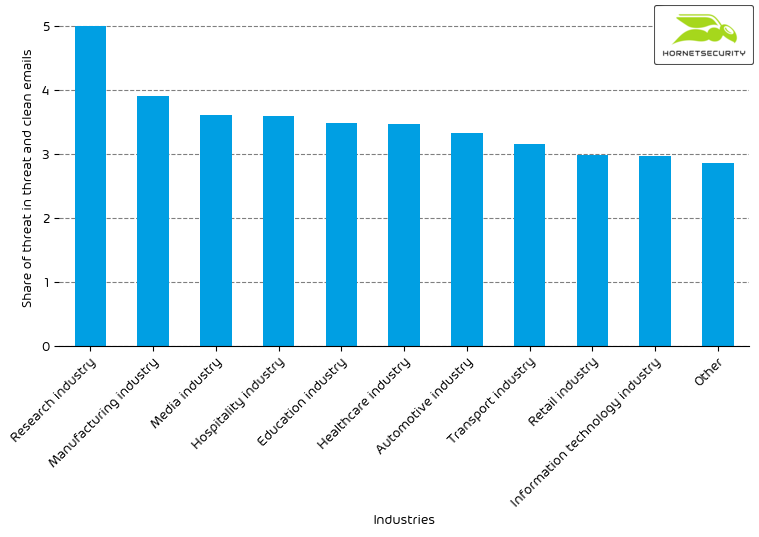

Índice de amenazas del correo electrónico en el sector

La siguiente tabla muestra nuestro Índice de Amenazas del Correo Electrónico por Sector, calculado a partir del número de correos electrónicos amenazantes en comparación con los correos electrónicos limpios de cada sector (de media). Cada organización recibe un número absoluto diferente de correos electrónicos. Por lo tanto, calculamos el porcentaje de correos electrónicos amenazantes de cada organización así como los correos limpios para comparar las organizaciones. A continuación, calculamos la media de estos valores porcentuales para todas las organizaciones del mismo sector para obtener la puntuación final del sector.

Los sectores más atacados durante el mes fueron la minería, el ocio y la industria manufacturera. Prácticamente todas las industrias verticales sufrieron un descenso de los ataques durante este último mes, con la excepción del entretenimiento. No es difícil entender por qué. El sector del ocio, que a menudo incluye las apuestas on-line, es propicio para las estafas y los actores maliciosos. Es una industria que vemos a menudo cerca de la parte superior de la lista, y con los meses de vacaciones de verano sobre nosotros, es una temporada muy ocupada para las organizaciones en el espacio de entretenimiento.

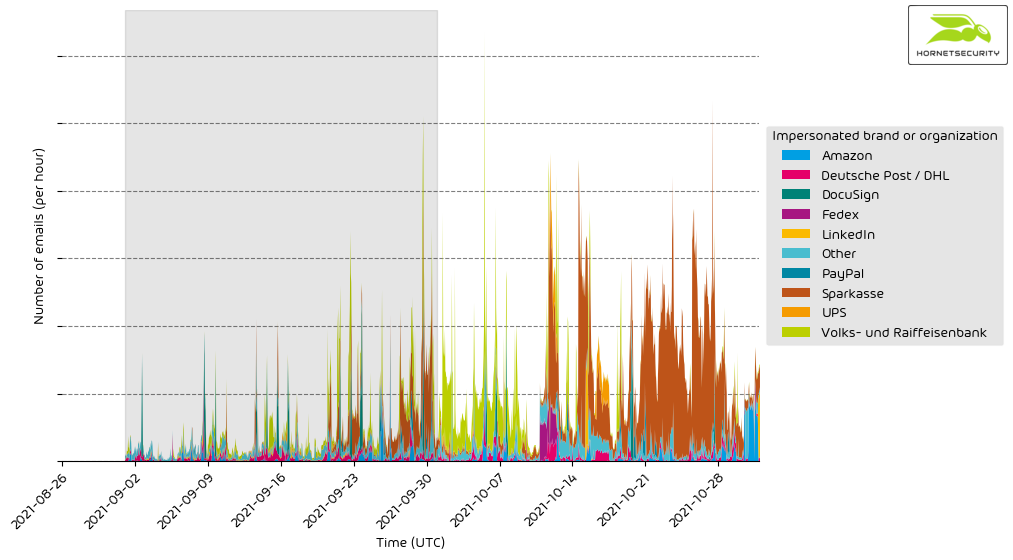

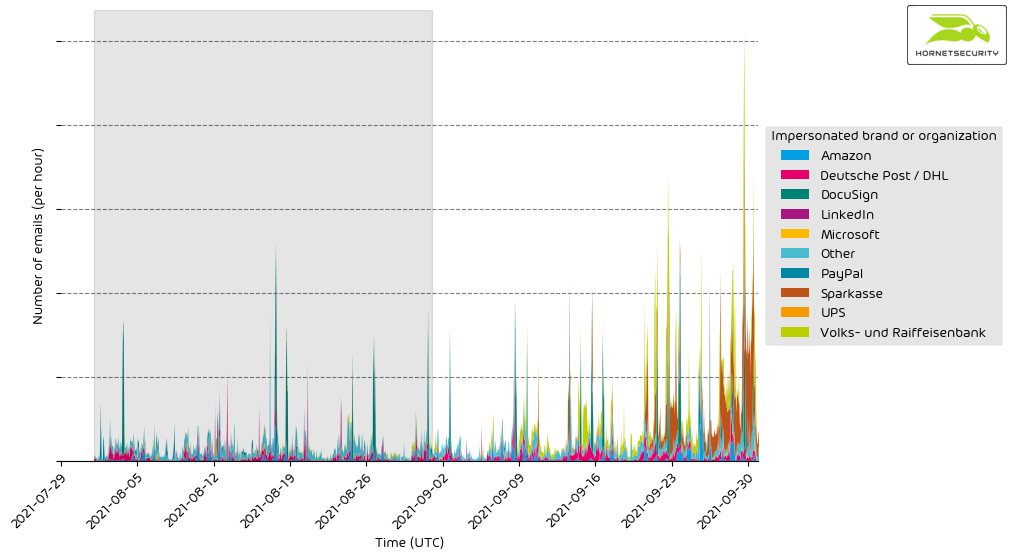

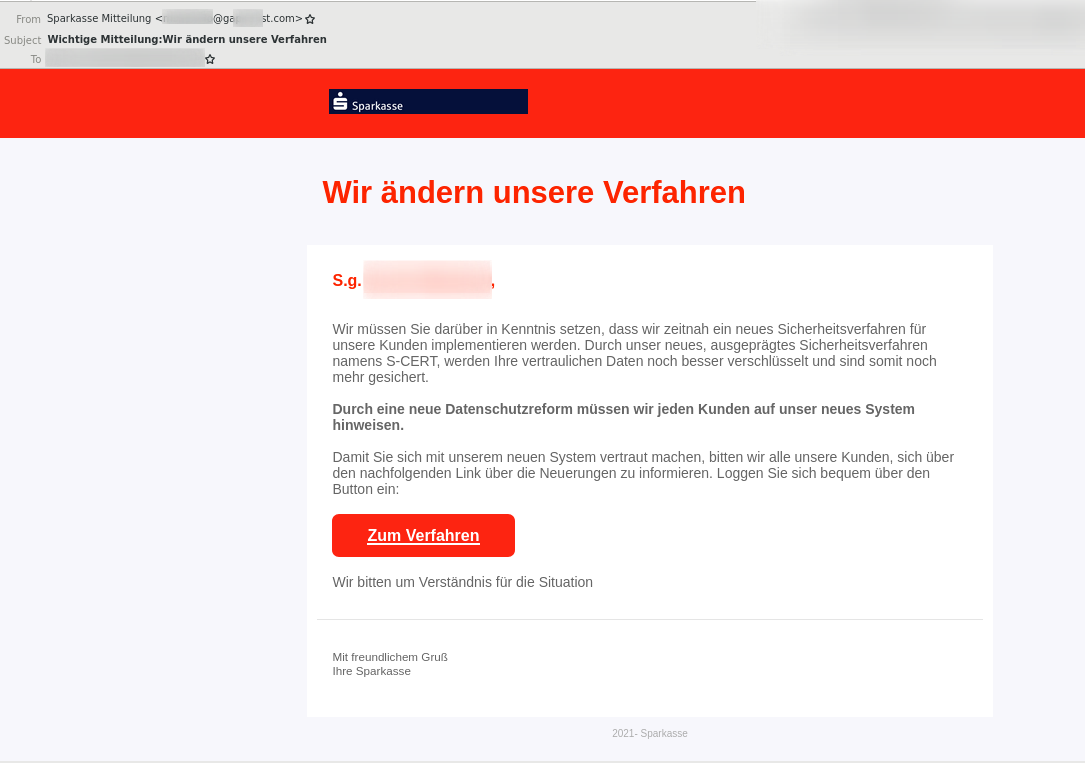

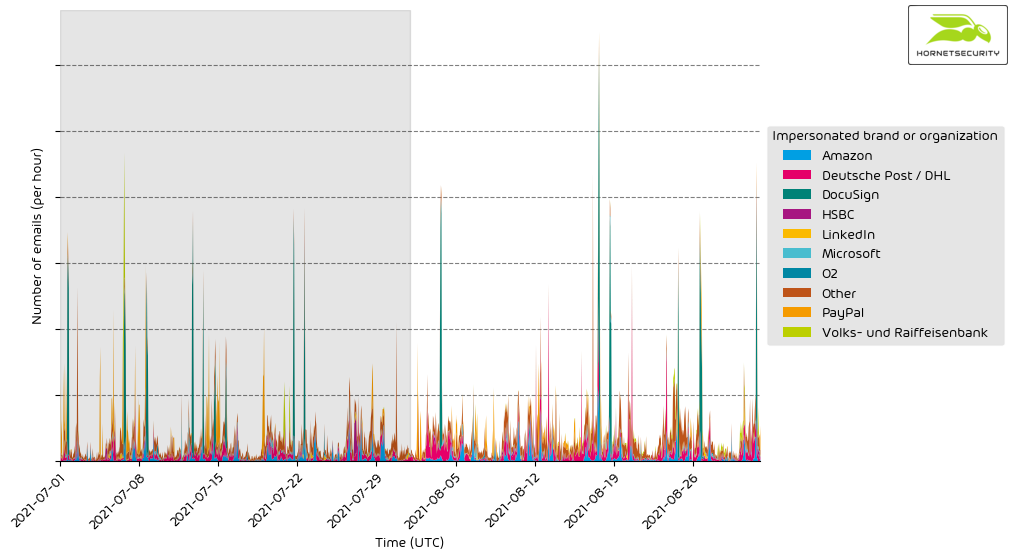

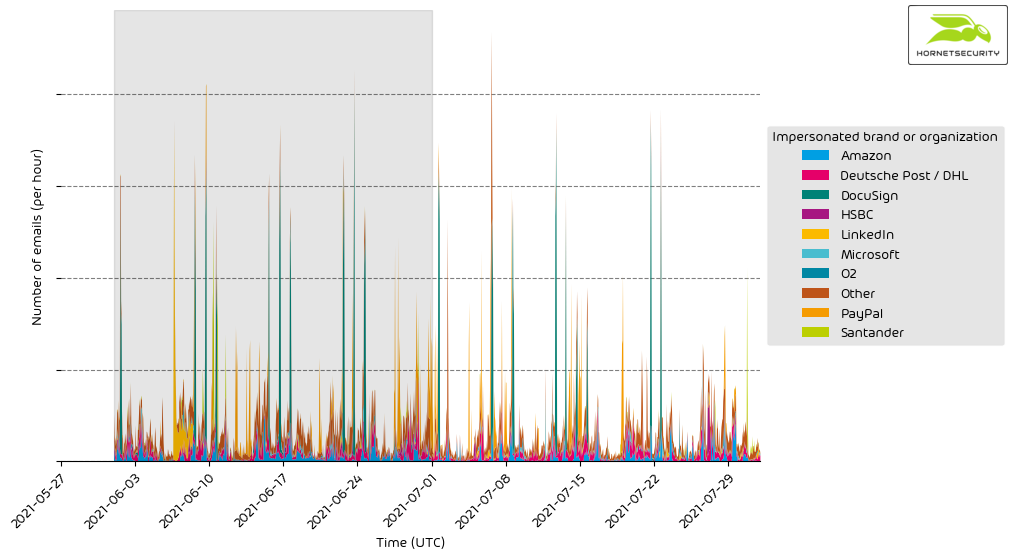

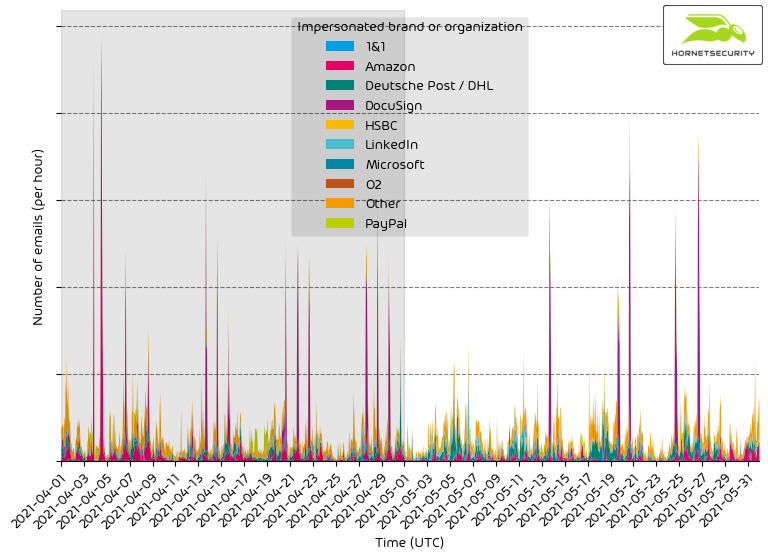

Marcas de empresa y organizaciones suplantadas

La siguiente tabla muestra las empresas y organizaciones que nuestros sistemas detectaron en mayor medida en ataques de suplantación de identidad.

Los intentos de suplantación de identidad han disminuido en el mes de junio. Prácticamente todas las marcas de nuestro top ten han visto disminuir la actividad de suplantación de identidad, con la excepción de una pequeña campaña dirigida específicamente a los usuarios de Metamask. Metamask es una popular aplicación de criptomonedas. Los actores de amenazas suelen hacerse pasar por este tipo de servicios en un intento de acceder al monedero del objetivo y al dinero que contiene.

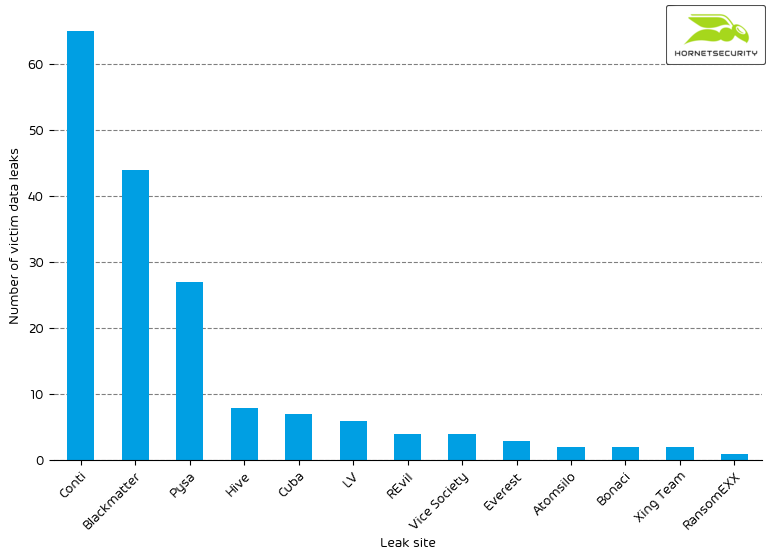

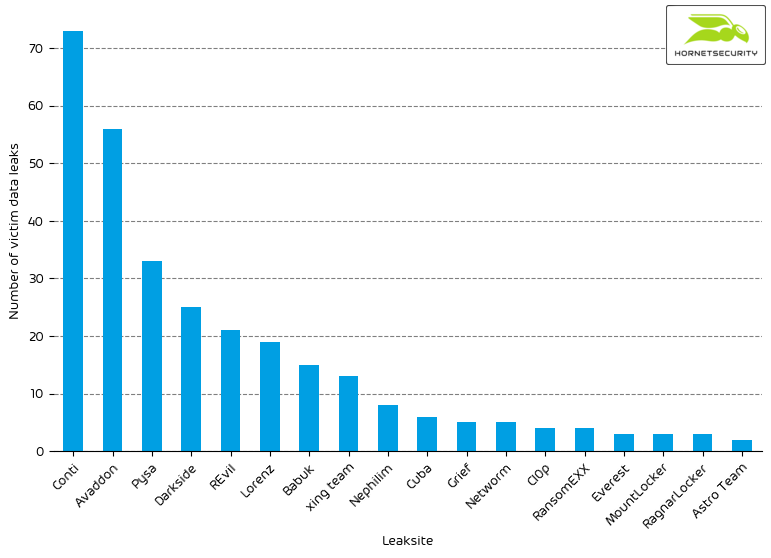

Incidentes graves y acontecimientos del sector

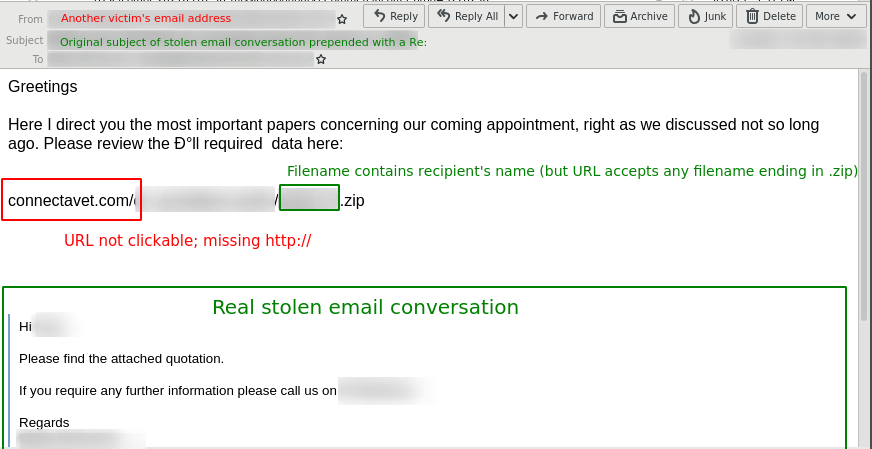

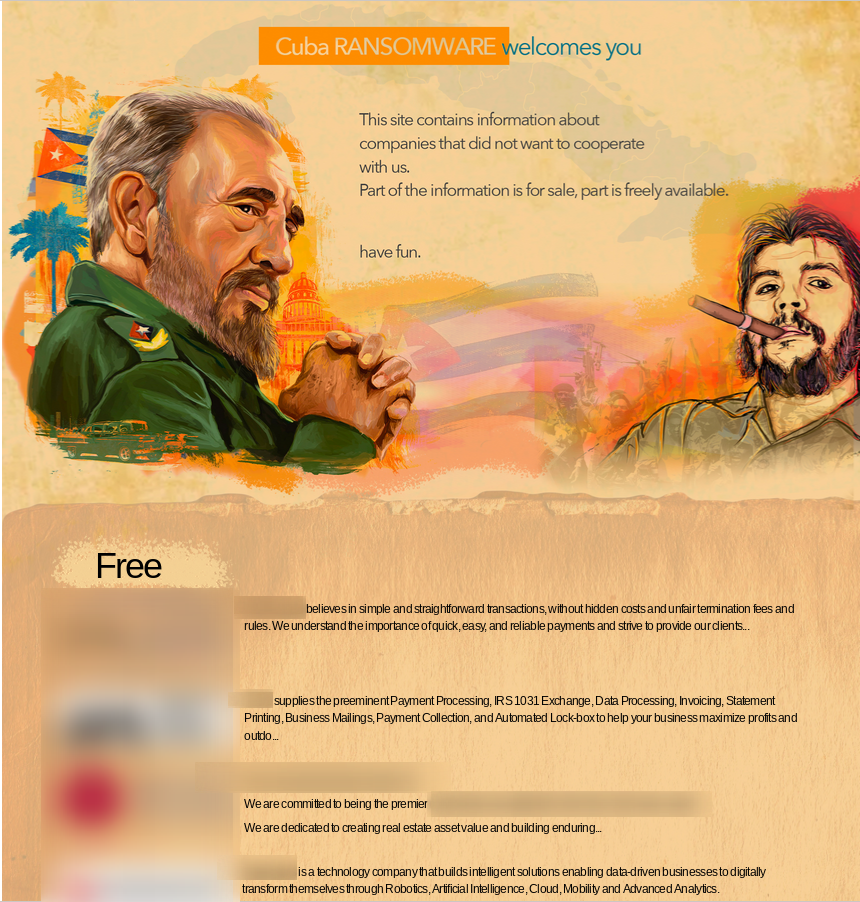

Las violaciones de datos que afectan a los clientes de Snowflake

Quizá la noticia más importante del mes de junio fue la multitud de ataques a instancias de Snowflake en todo el mundo. Snowflake es una organización que ofrece servicios de almacenamiento de datos junto con análisis de datos y otras capacidades de almacenamiento en la nube. Snowflake tiene grandes clientes que utilizan su software, muchos de los cuales han sido objeto de ataques recientes, al menos 165 hasta la fecha (en el momento de escribir este artículo).

Con tantas organizaciones afectadas, la conclusión lógica es la pregunta de si el proveedor común (Snowflake en este caso) había sido objeto de una brecha. Sin embargo, tras una exhaustiva investigación llevada a cabo por Snowflake en la que participó Mandiant, actualmente no existe ninguna vulnerabilidad en los sistemas de Snowflake. En su lugar, parece que casi todas las organizaciones afectadas fueron atacadas mediante el robo de contraseñas que luego se utilizaron para iniciar sesión en los servicios de Snowflake. También es importante señalar que, según Snowflake y Mandiant, las instancias de Snowflake afectadas presentaban los siguientes problemas:

- Las instancias Snowflake no tenían configurada la autenticación multifactor

- Las credenciales no se habían rotado ni actualizado

- Las listas de permisos de red no se habían definido para permitir únicamente el tráfico procedente de fuentes fiables.

En todos los casos, los autores de las amenazas consiguieron extraer datos confidenciales y la lista de empresas afectadas no deja de crecer. Algunas de las organizaciones afectadas son:

- Santander

- Ticketmaster

- Advanced Auto Parts

- Grupo Neiman Marcus

- Pure Storage

- LendingTree

- Los Ángeles Unified

Mandiant ha publicado una guía de Snowflake para identificar amenazas Snowflake para aquellos que crean haber sido afectados.

Novedades sobre Change Healthcare

Como ya hemos comentado en este informe en meses anteriores, Change Healthcare sufrió un ataque de ransomware a principios de año que afectó a las operaciones sanitarias en todo Estados Unidos. Esto impidió que los pacientes recibieran atención médica en algunos casos, e incluso afectó a la reposición de medicamentos, impidiendo que las personas recibieran los medicamentos que necesitaban en algunos casos.

Dejando a un lado el coste humano y sanitario, lo que no se conocía bien entonces era el impacto de la violación de datos. Esa noticia se conoció en un reciente anuncio de la empresa. La información potencialmente afectada incluye:

- Nombres

- Direcciones

- Fechas de nacimiento

- Números de teléfono

- Direcciones de correo electrónico

- Números de la Seguridad Social

- Números de permiso de conducir

- Diagnósticos oficiales

- Medicamentos

- Resultados de las pruebas

- Imágenes

- Tratamientos

- Información sobre seguros

- Información bancaria

El tipo de datos en cuestión ya es bastante malo, pero cuando te das cuenta de que Change Healthcare tenía la información personal de al menos un tercio de los estadounidenses, el alcance de la filtración se hace evidente MUY rápidamente.

Según la empresa, las personas afectadas empezarán a recibir notificaciones por correo en las próximas semanas.

Kaspersky prohibido en Estados Unidos

A partir del 20 de julio de 2024, Kaspersky Software tiene prohibida la venta de su software en Estados Unidos. Además, Kaspersky sólo podrá proporcionar actualizaciones a los clientes existentes hasta el 29 de septiembre de 2024. Esta noticia es importante, ya que podría ser la segunda vez que se prohíbe a un proveedor de tecnología hacer negocios en Estados Unidos. Otro caso fué la prohibición de Huawei en 2022.

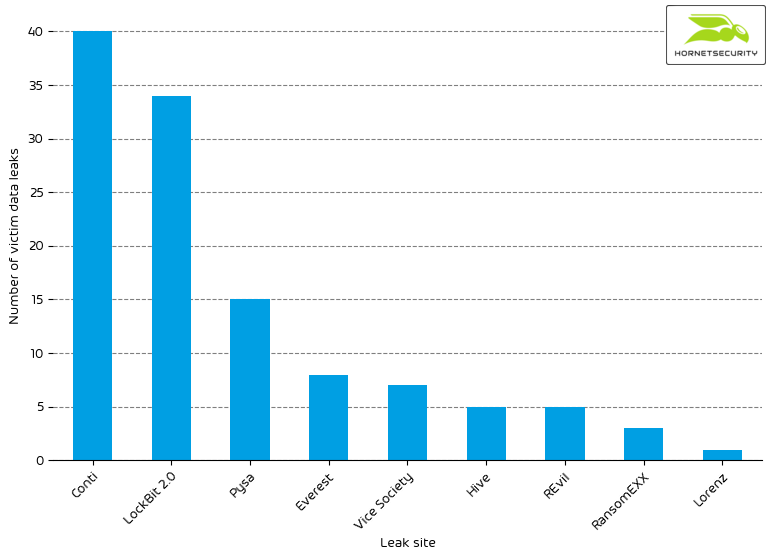

El FBI ha obtenido las claves de descifrado de Lockbit

En febrero, el FBI y las fuerzas de seguridad internacionales lograron paralizar la operación del ransomware Lockbit. Como parte de esa operación, el FBI ha obtenido acceso a un número significativo de claves de descifrado Lockbit (7.000 aproximadamente). Si su organización se ha visto afectada y todavía está trabajando para obtener acceso a sus datos, consulte los enlaces indicados más arriba.

Predicciones para los próximos meses

- Es probable que los ataques sofisticados y selectivos por correo electrónico se mantengan en niveles bajos durante el verano. Durante los meses de verano solemos ver un aumento de las amenazas basadas en el correo electrónico de bajo esfuerzo y fáciles de detectar.

- Seguiremos viendo organizaciones (e individuos) afectados por los resultados de los ataques en curso dirigidos a clientes de Snowflake

- Los actores de amenazas parecen estar teniendo cierto éxito con la técnica de pastejacking que enlazamos en el informe anterior. Por lo tanto, es probable que sigamos viendo este método en los ataques a corto plazo.

Recomendaciones mensuales

- Si utiliza Snowflake en su entorno. Por favor, tome nota de la orientación proporcionada por Mandiant y asegúrese de que tiene MFA habilitado en su entorno.

- Durante los próximos meses de verano, asegúrese de que los miembros de su equipo comunican cualquier ausencia. Los actores de amenazas a menudo tratarán de iniciar ataques cuando sepan que ciertas personas están fuera de su rutina normal y tratarán de capitalizar las vacaciones como tales.

- Eduque a sus usuarios finales sobre el concepto de PasteJacking. Deben saber que NO deben seguir ciegamente las instrucciones de una fuente on-line, aunque parezca legítima.

- Si utiliza productos de software de Kaspersky en su organización y tiene su sede en Estados Unidos, planifique la migración a otro proveedor para esos servicios.

- Si su organización se ha visto afectada por Lockbit y todavía no ha conseguido acceder a sus datos, consulte la sección anterior sobre cómo el FBI está en posesión de 7000 claves de descifrado de Lockbit.

Acerca de Hornetsecurity

Hornetsecurity es un proveedor líder mundial de soluciones de seguridad, cumplimiento normativo, backup y concienciación sobre seguridad de última generación, basadas en la nube y que ayuda a empresas y organizaciones de todos los tamaños en todo el mundo. Su producto estrella, 365 Total Protection, es la solución de seguridad en la nube para Microsoft 365 más completa del mercado. Impulsada por la innovación y la excelencia en ciberseguridad, Hornetsecurity está construyendo un futuro digital más seguro y una cultura de seguridad sostenible gracias a su galardonado portfolio. Hornetsecurity opera en más de 120 países a través de su red de distribución internacional de más de 12.000 partners y MSPs. Sus servicios premium son utilizados por más de 75.000 clientes. Para más información, visite www.hornetsecurity.com