Directiva NIS2: Descifrar su significado e implicaciones

Todos hemos sido testigos de las crecientes amenazas asociadas a la creciente digitalización y al número de ciberataques.

Ya en 2016, la Unión Europea reconoció que se trataba de un reto importante para las organizaciones y los ciudadanos e introdujo medidas de seguridad NIS (Network and Information Security).

Se trataba de mejorar las capacidades de ciberseguridad de las redes y sistemas de infraestructuras de siete sectores: energía, transporte, banca, mercados financieros, sanidad, agua potable e infraestructuras digitales.

Como la ciberseguridad sigue evolucionando, ha habido que mejorar la legislación NIS de la UE y aumentar las medidas de seguridad. Por ejemplo, el informe de seguridad Hornetsecurity muestra que el phishing sigue ocupando el primer puesto, con un 43,3% de los ataques por correo electrónico.

En 2023, la Unión Europea adoptó la segunda versión de la Directiva sobre redes y sistemas de información (NIS2) y mejoró las medidas de seguridad.

Este artículo trata sobre NIS2, lo que exige la normativa, una visión general de alto nivel de los pasos que debería dar ahora en su organización y cómo pueden ayudarle los distintos productos de Hornetsecurity.

NIS vs NIS2

La principal diferencia entre la NIS y la NIS2 radica en la ampliación de los sectores industriales cubiertos por la NIS2, aumento de las multas, así como el tamaño de las empresas que entran en el ámbito de aplicación (véase más abajo).

La NIS se dirige a los servicios esenciales y a los proveedores de servicios digitales. Los servicios esenciales incluyen los tres sectores: agua, transporte y energía, y los servicios digitales incluye la nube, los marketplace y los motores de búsqueda.

Con la legislación NIS2, la Unión Europea amplió el ámbito de aplicación y lo clasificó en entidades esenciales y entidades de servicios importantes. Las entidades esenciales ya formaban parte del NIS, pero el NIS2 ha ampliado el alcance de los sectores cubiertos.

Esto significa que más organizaciones de la Unión Europea están sujetas a los requisitos de NIS2.

Como novedad, NIS2 incluye importantes entidades de servicio que cubren áreas adicionales.

Algunos de los sectores que ahora se verán afectados por el NIS2 como importantes entidades de servicios son la sanidad, el transporte, las finanzas, el suministro de agua, la gestión de residuos, la energía, las infraestructuras digitales y los proveedores de servicios, los proveedores de servicios públicos de comunicaciones electrónicas, la industria alimentaria, el sector aeroespacial, los servicios postales y de mensajería y la administración pública.

Explicación visual de las entidades NIS y NIS2

*Las entidades esenciales se supervisarán de forma proactiva y reactiva.

*Las entidades importantes sólo se supervisarán de forma reactiva.

**Los sectores NIS2 incluyen tanto los sectores ya cubiertos por NIS como los nuevos sectores añadidos.

La legislación NIS2 actualiza y moderniza el marco anterior y mejora la resistencia y la respuesta ante incidentes exigidas a las entidades privadas y públicas.

¿Cuál es la diferencia entre esencial e importante?

Además del sector ampliado, existen otras dos diferencias. Las entidades esenciales deben cumplir los requisitos de la autoridad de supervisión, mientras que las entidades importantes deben cumplir los requisitos de la autoridad de supervisión a posteriori.

La autoridad supervisora a posteriori significa que sólo se tomarán medidas si la autoridad supervisora recibe pruebas de incumplimiento.

¿A quién afecta NIS2?

La NIS2 afecta a organizaciones de tamaños muy diferentes. En la NIS, sólo se veían afectadas las organizaciones medianas y grandes; en la NIS2, son ahora las organizaciones más pequeñas las que entran en el ámbito de aplicación.

Esto significa que las organizaciones más pequeñas, con un volumen de negocios superior a 10 millones de euros o 50 empleados o más, ahora también deben cumplir la normativa.

Incluso las organizaciones más pequeñas se ven afectadas por la directiva NIS2

NIS2: cuatro áreas clave

La legislación NIS2 aborda cuatro áreas clave. Se trata de las obligaciones de información, la gestión de riesgos, las obligaciones de gestión y gobernanza, y el cumplimiento y las sanciones.

El primer paso para usted, sin embargo, es leer cuidadosamente la Directiva NIS2 (que se aplicará como ley en su país de la UE en octubre de 2024) para determinar si su organización está cubierta por el conjunto ampliado de industrias o no. Si su empresa está dentro del ámbito de aplicación, debe empezar a tomar medidas hoy mismo para cumplir la normativa, y Hornetsecurity puede ayudarle.

En segundo lugar, como con cualquier normativa de cumplimiento, hay que empezar por:

- Identifique los factores de riesgo para su operación en curso.

- Documente cada uno de los factores de riesgo.

- Planificar medidas paliativas para cada riesgo.

- Recopilar pruebas de cómo se aplican y verifican estas mitigaciones.

Veamos cada una de las cuatro áreas clave de NIS2.

Obligaciones de información

Si una empresa sospecha que se ha producido un incidente grave de seguridad, como una brecha de datos, un acceso no autorizado, un ataque a la cadena de suministro, etc., debe comunicarlo en un plazo de 24 horas. A continuación, en un plazo de 72 horas, la empresa debe proporcionar a la autoridad supervisora una evaluación detallada del impacto en su infraestructura y sus datos.

Pero la historia no acaba ahí.

Obligaciones de información

Una vez presentado el informe inicial en las primeras 24 horas, la empresa dispone de un mes para presentar un informe final a la autoridad supervisora. El informe final debe incluir todos los detalles sobre cómo se produjo el incidente, el impacto que tuvo en la empresa y las medidas adoptadas por la organización.

Si ha tenido alguna experiencia con la Respuesta a Incidentes (IR) en una situación de ciberseguridad, sabrá que 24 horas es un plazo muy exigente. En las primeras horas / días de una brecha importante, hay una gran cantidad de emociones intensificadas y el estrés a medida que trabaja para identificar exactamente qué sistemas se han visto afectados, donde se estableció el punto de apoyo inicial, si los datos personales o comerciales sensibles han sido robados, recuperar los sistemas y empezar a formular un plan para desalojar a los atacantes. Especialmente para las organizaciones más pequeñas que pueden no haber tenido experiencia con esto, este será un momento muy difícil.

Una forma de garantizar el cumplimiento es revisar su plan de respuesta a incidentes y asegurarse de que tiene establecidas todas las líneas de comunicación.

Puesto que necesita informar a su autoridad supervisora, asegúrese de incluir cómo hacerlo en su plan de respuesta a incidentes. Si su organización es pequeña y no dispone de un equipo de respuesta a incidentes, o incluso de un equipo de ciberseguridad, asegúrese de establecer relaciones comerciales con al menos una empresa de respuesta a incidentes, para poder recurrir a ella rápidamente. No querrá estar buscando en Google a quién llamar cuando la brecha esté en curso.

No olvide los detalles adicionales que deben presentarse en un plazo de 72 horas, y los detalles necesarios para ello: de nuevo, prepare su organización con plantillas para estar preparado.

Hornetsecurity’s 365 Total Protection Enterprise le ayudará aquí si el vector de ataque inicial fue el correo electrónico (que es la forma más común), si no detuvo el ataque, puede proporcionar retención inmutable de todos los correos electrónicos en Archiving y análisis de encabezado de correo electrónico en el Control Panel.

Sacamos esta mención aquí, mientras entramos en detalles más adelante.

Gestión de riesgos

La gestión de riesgos es un segundo ámbito dentro de la legislación NIS2.

La gestión de riesgos es el proceso de identificar, evaluar, prevenir y mitigar los riesgos potenciales a los que puede enfrentarse una organización. El artículo 21 de la legislación NIS2 define las medidas de gestión de riesgos para reforzar la postura de seguridad de la empresa.

Entre ellas figuran las siguientes:

Políticas y procedimientos relativos al uso de la criptografía y, en su caso, del cifrado. El uso de criptografía y cifrado ayuda a garantizar la Confidencialidad, Integridad y Autenticidad (CIA) de los datos de Hornetsecurity ofrece cifrado de correo electrónico.

Políticas y procedimientos para evaluar la eficacia de las medidas de gestión de riesgos de ciberseguridad. Estas políticas y procedimientos ayudan a las organizaciones a seguir un enfoque estructurado y a gestionar las mejoras a lo largo del tiempo.

La gestión de incidentes abarca la detección y prevención de incidentes de ciberseguridad.

La continuidad empresarial implica una gestión adecuada de las copias de seguridad, la recuperación de desastres y la gestión de crisis. Obviamente, este es uno de los principales focos de NIS2, garantizar que su organización pueda seguir prestando servicio durante un incidente de ciberseguridad. Hornetsecurity ofrece un servicio de continuidad de correo electrónico si una interrupción ha afectado a Exchange Online y nuestro 365 Total Backup es una solución de copia de seguridad de clase mundial para cargas de trabajo de Microsoft 365. VM Backup para cargas de trabajo on-premises (Hyper-V y VMware) incluye soporte para almacenamiento inmutable (asegurando que nadie, ni un atacante ni un insider malicioso pueda manipular sus copias de seguridad). Contar con un plan de continuidad de negocio completo y probado, respaldado por una sólida tecnología de copia de seguridad y recuperación es la mejor forma de garantizar la ciberresiliencia, es decir, la capacidad de seguir operando durante un ataque.

Seguridad de la cadena de suministro, incluidos los aspectos de seguridad relacionados con las relaciones entre cada empresa y sus proveedores directos o proveedores de servicios. ¿Recuerda los incidentes en la cadena de suministro de SolarWinds? Como nos han demostrado las recientes brechas (Change Healthcare en EE.UU., por ejemplo), el panorama empresarial moderno es un complejo sistema interconectado, y un pequeño impacto en un proveedor concreto puede tener una influencia muy grande en todo el sistema si no se planifica adecuadamente.

Seguridad informática en redes y sistemas de información.

Formación en ciberseguridad para formar a los empleados sobre cómo hacer frente a los distintos ataques que llegan a través del phishing y la ingeniería social. Los empleados formados son una de las mejores medidas de ciberseguridad. Nuestro potente Security Awareness Service educa a su personal sobre los riesgos de ciberseguridad de forma continua, con muy pocos gastos de gestión para el departamento de IT, todo ello mientras se realiza un seguimiento del comportamiento de los empleados, asignando únicamente correos electrónicos de phishing simulados de seguimiento y vídeos de formación para el personal que demuestre acciones de riesgo.

La seguridad de los recursos humanos define la protección de los datos personales de los empleados.

Comunicación segura a través de voz, vídeo y texto, pero también comunicación segura en caso de emergencia. Durante una brecha, debe asumir que sus canales de comunicación normales pueden verse comprometidos y planificar alternativas. A medida que determine el alcance del ataque, si parece que su fuente de identidad (Active Directory / Entra ID / terceros) ha sido tomada por completo, asuma que cualquier herramienta que utilice normalmente para comunicarse (sistema telefónico local, correo electrónico, Teams, Slack, Zoom, etc.) que dependa de esas identidades también está comprometida, y planifique utilizar una herramienta diferente.

Autenticación multifactor y SSO (Single-Sign-On).

El control de acceso ayuda a definir los permisos de mínimo privilegio y el RBAC (Role Based Access Control) adecuado para proteger los distintos recursos.

La gestión de activos es un enfoque estructurado y seguro para adquirir, rastrear, mantener, actualizar y eliminar activos físicos defectuosos o que ya no se necesitan (por ejemplo, dispositivos al final de su vida útil) dentro de una organización.

Utilice 365 Total Protection Compliance & Awareness de Hornetsecurity para reforzar la seguridad de la cadena de suministro, confiando en la compatibilidad total con SPF, DKIM y DMARC, junto con nuestra exclusiva validación de destinatarios por IA para comprobar que realmente se está comunicando con la persona adecuada. Para la seguridad de la red, nuestra Advanced Threat Protection detecta los ataques por correo electrónico que otros pasan por alto, disponemos de controles MFA para acceder a nuestro panel de control y contamos con un servicio de Email Encryption potente pero fácil de usar para proteger el correo electrónico.

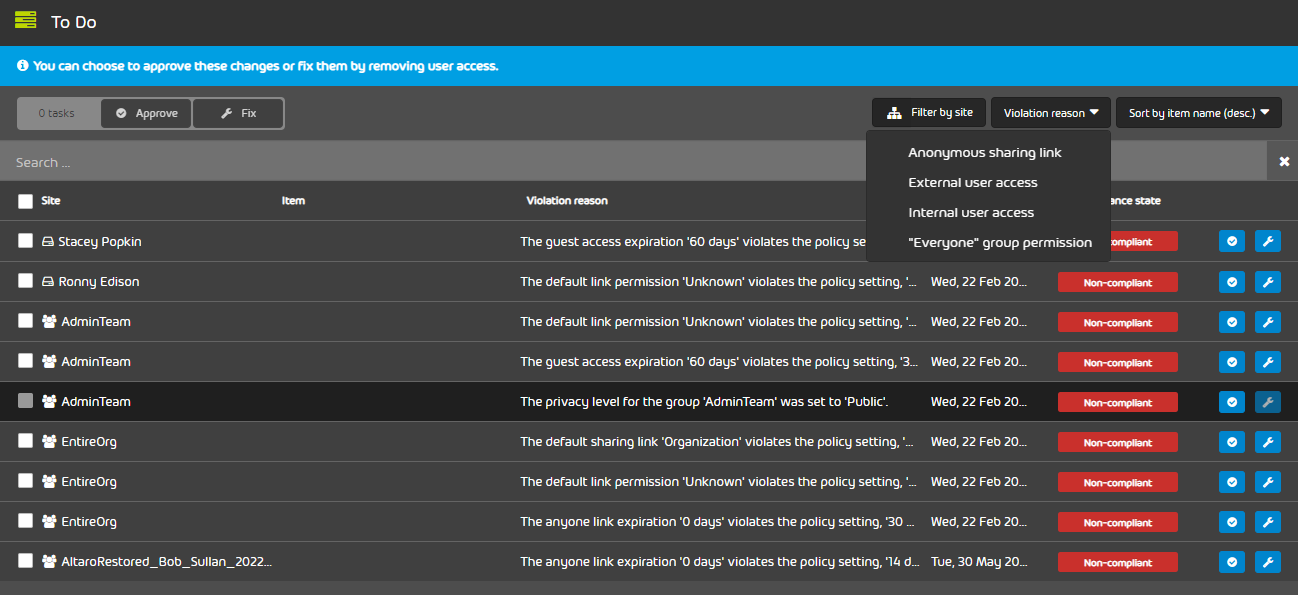

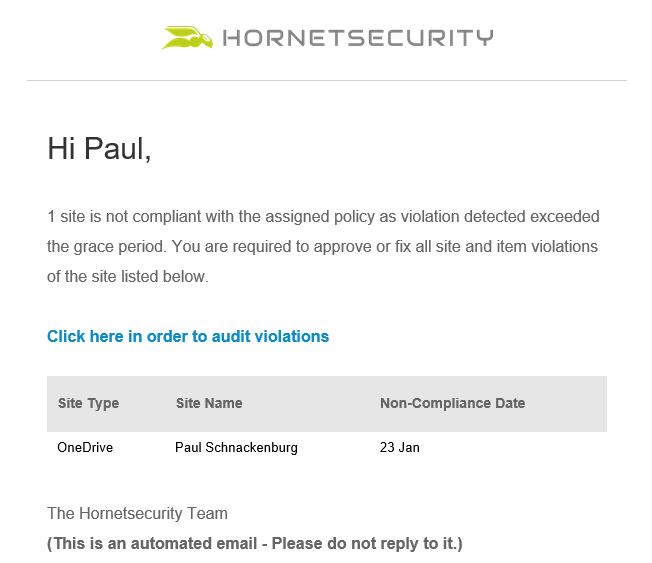

Y lo que es más importante, un riesgo enorme en la mayoría de los entornos de Microsoft 365 es el uso compartido no controlado de documentos de SharePoint / OneDrive para la Empresa / Teams. Nuestro producto exclusivo, 365 Permission Manager, le permite recuperar el control del uso compartido tanto interno como externo y garantizar el cumplimiento continuo de sus políticas, sin dejar de respaldar la colaboración y la productividad.

Según los comentarios recibidos, es buena idea mencionar la encriptación de nuestro correo electrónico.

Funciones de gestión y gobernanza

El artículo 31 de la Directiva NIS2 define la responsabilidad de la alta dirección y la gobernanza. Son responsables de evaluar y supervisar las medidas de gestión de riesgos. Si se producen brechas de datos por incumplimiento de los requisitos de NIS2, la alta dirección será responsable.

Además, también es responsabilidad de la alta dirección hacer cumplir las mejores prácticas de seguridad dentro de la organización e impartir formación periódica de concienciación en materia de seguridad.

Un potente producto de Hornetsecurity que realmente ayuda en esta área es Security Awareness Service, que no sólo recuerda periódicamente al personal los riesgos de ciberseguridad, sino que también está al día de las amenazas más recientes a medida que nuestro Security Lab las identifica, junto con potentes informes para la alta dirección.

Ejecución y sanciones

Según el artículo 32 de la Directiva NIS2, la autoridad supervisora puede actuar si usted no sigue o no cumple la normativa NIS2.

Esto incluye llevar a cabo sus propias pruebas e investigaciones basándose en las pruebas aportadas por la organización tras un incidente de ciberseguridad. Estas pruebas incluyen inspecciones in situ, comprobaciones aleatorias, auditorías periódicas, auditorías ad hoc y otras.

La autoridad de control también podrá solicitar e inspeccionar cualquier dato, documento, información o prueba potencial.

En caso de incumplimiento de la NIS2 o de no facilitar información actualizada, las autoridades pueden emitir advertencias públicas, vigilar sus actividades, fijar plazos y retirarle la licencia de explotación o la certificación para que su empresa no pueda seguir operando.

ISO 27001 y NIS2

ISO 27001 es una norma internacional para la gestión de la seguridad de la información en las organizaciones. NIS2 define medidas de ciberseguridad para proteger los sectores público y privado. Una de las preguntas habituales que recibimos es si NIS2 está incluida en la certificación ISO 27001.

Aunque existe un gran solapamiento entre las dos normas (como ocurre con la mayoría de las normativas de ciberseguridad), el cumplimiento de una de ellas significa que aún queda trabajo por hacer para satisfacer la otra.

Plazo de aplicación de NIS2

La Unión Europea ha hecho su parte. Ha definido los requisitos de NIS2 y ahora corresponde a los Estados Miembros de la UE adoptar y publicar las medidas. La fecha límite para que las medidas NIS2 sean aplicables es el 17 de octubre de 2024.

Además, antes del 17th de abril de 2025, los Estados miembros de la UE establecerán una lista de entidades esenciales e importantes. Los Estados Miembros de la UE mantendrán actualizada la lista de entidades.

Entender las sanciones por incumplimiento

El cumplimiento de la legislación NIS2 no es opcional, sino obligatorio para las empresas afectadas. Si las empresas no cumplen la NIS2, existen tres tipos de sanciones: sanción no monetaria, multas administrativas y sanciones penales. La autoridad supervisora está autorizada a aplicar cualquiera de estas medidas en función de su evaluación de su organización.

Las sanciones no monetarias incluyen órdenes de cumplimiento, órdenes de aplicación de auditorías de seguridad, instrucciones vinculantes y notificaciones de amenazas a los clientes de las empresas. Lo mismo se aplica a las empresas esenciales e importantes.

Las multas administrativas distinguen entre entidades esenciales e importantes. Para las entidades esenciales, la multa es de 10 millones de euros o el 2% de los ingresos anuales globales. Para las entidades importantes, la multa es un poco más baja, 7 millones de euros o el 1,4% de los ingresos anuales globales.

NIS2 permite a los Estados Miembros de la UE responsabilizar personalmente a los altos cargos por negligencia en caso de incidentes de seguridad. De este modo, los altos cargos pueden ser objeto de sanciones penales. Los Estados Miembros de la UE pueden ordenar que se haga pública la causa y la persona responsable en caso de infracciones, y pueden impedir que los altos directivos ocupen cargos directivos en el futuro.

Conclusión

En 2016, la Unión Europea creó NIS para aumentar la ciberseguridad y proteger a las organizaciones de incidentes de seguridad. 7 años después, en 2023, adaptaron y aumentaron las medidas de seguridad e introdujeron NIS2.

Ahora, con NIS2, más organizaciones están sujetas a los requisitos de esta normativa. Hay cuatro áreas clave cubiertas por NIS2, que incluyen la presentación de informes, la gestión de riesgos, la gestión y el gobierno de los deberes, y la aplicación y las sanciones. En ellas se define todo, desde la política, la aplicación y la responsabilidad hasta las sanciones en caso de infracción.

Si las directrices NIS2 no se cumplen o se cumplen sólo parcialmente, los Estados Miembros de la UE están autorizados a imponer multas administrativas no monetarias y sanciones penales.

Como hemos mostrado en este artículo, Hornetsecurity dispone de una gama de servicios y productos para ayudar a su organización a cumplir con muchos de los requisitos de NIS2. Buena suerte en su cumplimiento y si necesita ayuda – por favor póngase en contacto con nuestro equipo: