Monthly Threat Report de enero de 2025: un nuevo año para protegerse de nuevos ataques

Introducción

El Monthly Threat Report de Hornetsecurity le proporciona, de forma regular, un análisis detallado de las tendencias de seguridad en M365, las amenazas relacionadas con el correo electrónico y un repaso a los eventos más relevantes en el ámbito de la ciberseguridad. En esta edición, nos centramos en los datos correspondientes al cuarto trimestre de 2024. Cabe recordar que, hace un tiempo, decidimos dejar atrás los análisis mensuales para adoptar un enfoque trimestral. Este cambio nos permite ofrecer una visión más completa y profunda sobre los movimientos clave en el panorama de la seguridad, en lugar de limitarnos a un análisis mes a mes.

Resumen Ejecutivo

- Durante el cuarto trimestre de 2024, los ataques basados en correo electrónico aumentaron en comparación con el tercer trimestre del mismo año.

- Los archivos más utilizados por los actores maliciosos para distribuir cargas dañinas fueron archivos comprimidos (como archivos ZIP), PDFs y documentos en formato HTML. Por otro lado, los archivos DOCX y XLSX, que habían mostrado un aumento inesperado en el tercer trimestre, experimentaron una disminución notable en su uso durante este período.

- El sector educativo sufrió un incremento considerable en amenazas basadas en correo electrónico, posicionándose entre las tres industrias más atacadas en este período. Los sectores más afectados fueron Minería, Entretenimiento y Educación.

- DocuSign fue la marca más suplantada durante este trimestre. Además, marcas como DocuSign, PayPal e Intuit registraron un aumento de tres veces en los intentos de suplantación de identidad para lanzar ataques.

- En diciembre, se registraron numerosos ataques dirigidos a organizaciones de telecomunicaciones tanto en Estados Unidos como en el Reino Unido. Asimismo, se identificaron ataques significativos contra infraestructuras críticas en Costa Rica, que tuvieron un impacto considerable.

- El informe incluye diversas predicciones y recomendaciones para los próximos meses, basadas en el panorama actual de amenazas.

Resumen de amenazas

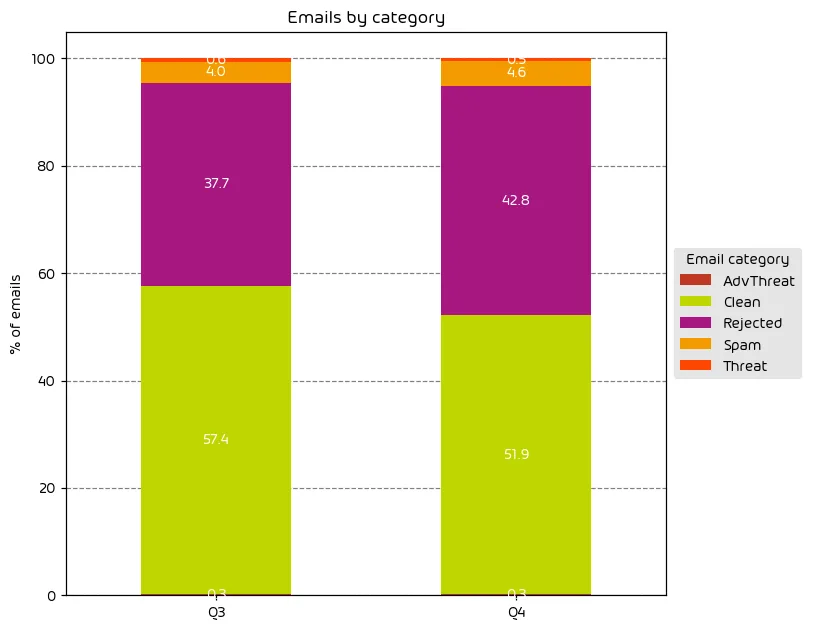

Correos electrónicos no deseados por categoría

La siguiente tabla muestra cómo se distribuyeron los correos electrónicos no deseados por categoría durante el cuarto trimestre de 2024, comparándolos con el tercer trimestre del mismo año.

Como suele ser habitual en el último trimestre del año, se registró un aumento notable en casi todas las categorías de ataques. Este incremento está relacionado principalmente con las vacaciones de invierno, así como con el mayor volumen de compras y comunicaciones on-line. Los ciberdelincuentes aprovechan este incremento en la actividad digital para infiltrarse en los flujos de comunicación relacionados con la compra y entrega de productos.

NOTA: Recordamos que la categoría “Rejected” se refiere a los correos electrónicos que los servicios de Hornetsecurity bloquearon directamente durante el diálogo SMTP, basándose en características externas como la identidad o la dirección IP del remitente. Cuando un remitente ya está identificado como comprometido, el sistema no realiza análisis adicionales. En estos casos, el servidor SMTP rechaza la transferencia del correo electrónico en el momento inicial de la conexión, fundamentándose en la mala reputación de la IP o la identidad del remitente.

Otras categorías de la imagen se describen en la siguiente tabla:

| Categoría | Descripción |

| Spam | Correos electrónicos no deseados, a menudo de carácter promocional o fraudulento. Suelen enviarse de forma masiva a un gran número de destinatarios. |

| Threat | Correos que contienen contenido perjudicial, como archivos adjuntos o enlaces maliciosos, o que se utilizan para cometer delitos como el phishing. |

| AdvThreat | Protección avanzada contra amenazas ha detectado un riesgo en estos correos. Se emplean para fines ilícitos y recurren a medios técnicos sofisticados que solo pueden contrarrestarse mediante procedimientos dinámicos avanzados. |

| Rejected | Nuestro servidor de correo rechaza directamente estos correos durante el diálogo SMTP debido a características externas, como la identidad del remitente, sin proceder a analizarlos. |

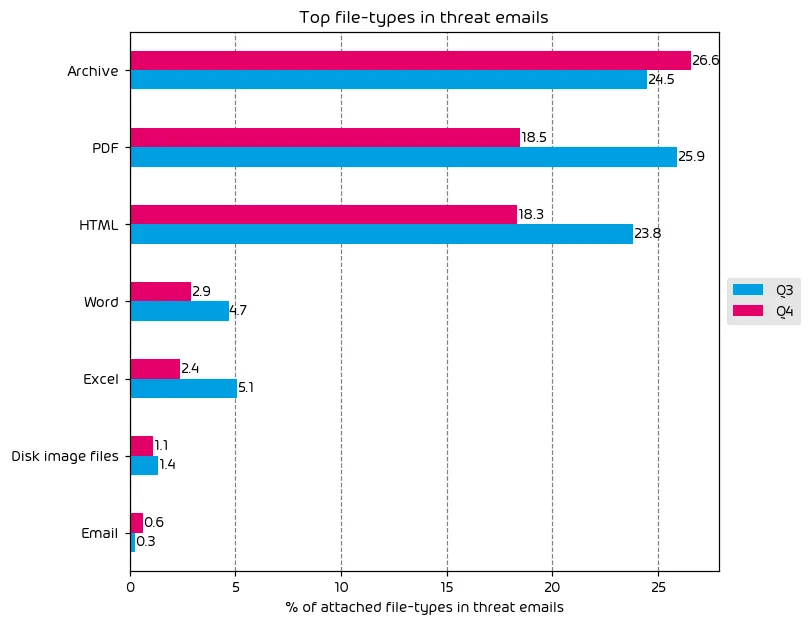

Tipos de archivos utilizados en ataques por correo electrónico

La tabla siguiente muestra la distribución de los tipos de archivos empleados en ataques por correo electrónico durante el período analizado.

En el cuarto trimestre de 2024, observamos un leve aumento en el uso de archivos comprimidos para la entrega de cargas maliciosas. Por otro lado, los archivos PDF y HTML registraron una disminución significativa en su utilización, mientras que los archivos maliciosos relacionados con aplicaciones de oficina también mostraron un descenso tras un sorprendente incremento durante el tercer trimestre.

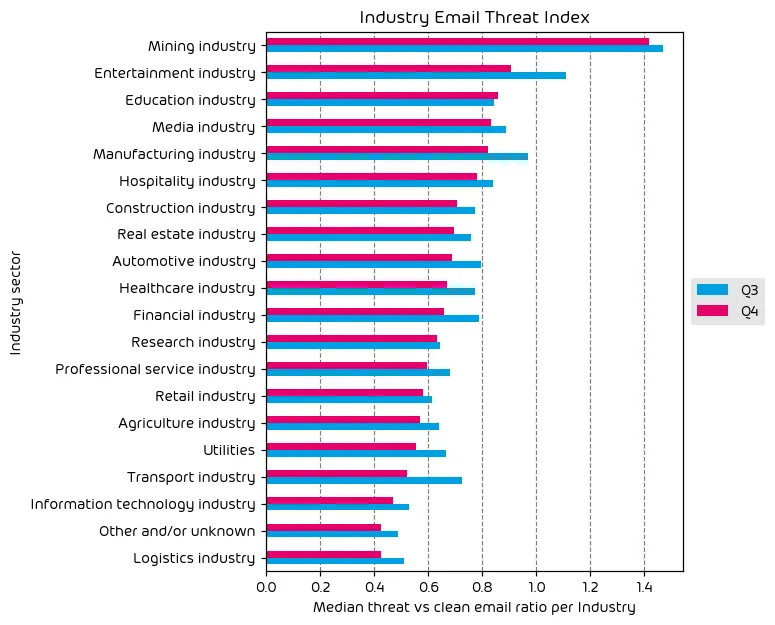

Índice de amenazas por correo electrónico en la industria

La tabla siguiente presenta nuestro Índice de Amenazas por Correo Electrónico en la Industria, calculado comparando el número de correos electrónicos maliciosos con los correos legítimos (media) en cada sector. Cada organización recibe un volumen absoluto de correos diferente, por lo que calculamos el porcentaje de correos maliciosos en relación con los correos totales (amenazas y limpios) de cada organización. Posteriormente, determinamos la media de estos porcentajes para todas las organizaciones de un mismo sector, obteniendo así el índice final de amenazas de la industria.

Durante el cuarto trimestre, el índice de amenazas por correo electrónico mostró una disminución en casi todas las industrias, salvo en el sector educativo. Este se posicionó entre los tres sectores más atacados. Las instituciones educativas han sido cada vez más objetivo de ataques debido a que muchas de ellas cuentan con presupuestos limitados y, a menudo, carecen de controles de seguridad efectivos.

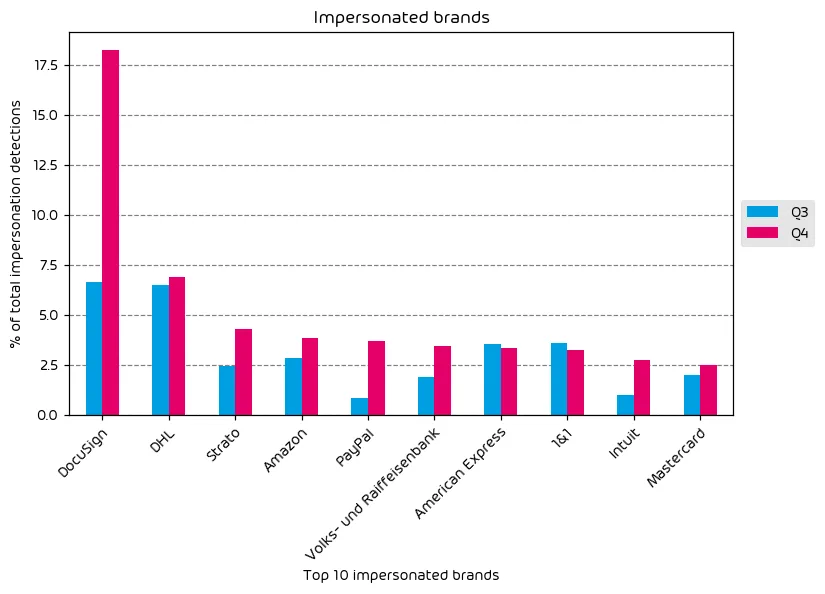

Marcas y Organizaciones Suplantadas

En la siguiente tabla se detallan las marcas y organizaciones que nuestros sistemas identificaron con mayor frecuencia en ataques de suplantación.

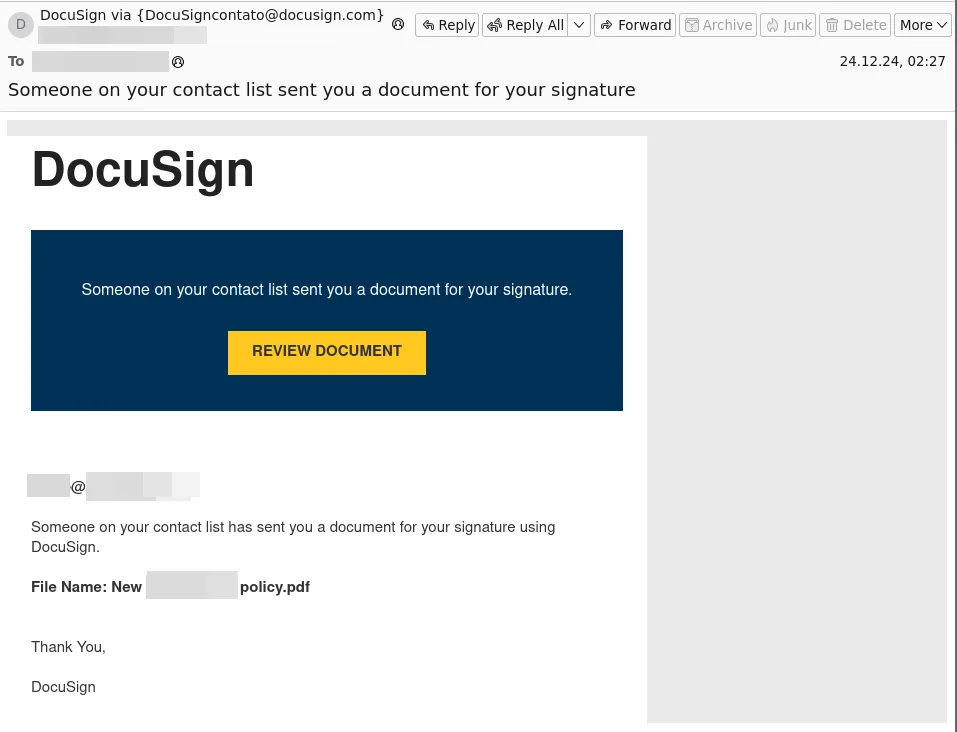

Los datos del último trimestre sobre suplantación de identidad arrojan estadísticas interesantes. Como se observa en el gráfico anterior, el uso de marcas como DocuSign, PayPal e Intuit en este tipo de ataques casi se triplicó. Este tipo de datos suele ser un indicador de campañas de spam dirigidas, y durante el cuarto trimestre de 2024 detectamos múltiples campañas de este tipo.

Al analizar específicamente las campañas relacionadas con DocuSign, se observó un patrón de ataque predecible y repetido. Las direcciones de los remitentes eran específicas de cada campaña y dirigían a las víctimas a un enlace. Dicho enlace podía contener una carga maliciosa o redirigir a un formulario diseñado para capturar credenciales mediante un kit de phishing. Estas campañas estaban muy bien elaboradas, con un formato profesional, como se muestra en la captura de pantalla adjunta.

Es importante destacar que muchas de estas campañas hicieron uso de acortadores de URL, como t.co. Este método es empleado habitualmente por actores maliciosos para ocultar el destino real de los enlaces. Durante estas campañas, observamos este comportamiento de manera recurrente, lo que nos lleva a concluir que los atacantes están obteniendo cierto nivel de éxito con este tipo de estrategias.

Incidentes destacados y eventos relevantes en la industria

Ataque de ransomware a RECOPE

En diciembre de 2024, la empresa estatal de energía de Costa Rica, RECOPE, sufrió un sofisticado ataque de ransomware que afectó gravemente sus operaciones. Los atacantes lograron infiltrarse en su red, cifrar datos críticos y exigir un elevado rescate para su liberación. Como consecuencia, RECOPE se vio obligada a operar de forma manual, lo que generó retrasos y una notable ineficiencia operativa. El gobierno costarricense reaccionó rápidamente solicitando el apoyo de expertos en ciberseguridad de Estados Unidos para mitigar los daños y restablecer la normalidad. Este incidente pone de manifiesto la creciente amenaza a infraestructuras críticas y subraya la necesidad urgente de implementar medidas robustas de ciberseguridad, así como planes integrales de respuesta ante incidentes, para proteger servicios esenciales. Es probable que en los próximos meses se intensifiquen los ataques a infraestructuras clave, especialmente en un contexto de tensiones en las relaciones internacionales y la constante amenaza de grupos criminales organizados.

Brecha de seguridad en British Telecom (BT)

En diciembre de 2024, la empresa de telecomunicaciones BT sufrió una grave brecha de seguridad y un ataque de ransomware que expuso información sensible de sus clientes, con un volumen de datos comprometidos que ascendió a 500 GB. Este incidente no solo afectó la privacidad de millones de usuarios, sino que también generó serias dudas sobre las prácticas de protección de datos de la compañía. En respuesta, BT emprendió una investigación exhaustiva y reforzó sus protocolos de seguridad para prevenir futuras vulnerabilidades. Este ataque es especialmente relevante no solo por la magnitud del objetivo, sino también por la implicación del grupo Black Basta, conocido por su alta actividad en los últimos tiempos. En Hornetsecurity hemos analizado recientemente las tácticas de este grupo, incluyendo mail bombing. Esto confirma que Black Basta no solo está activo, sino que además demuestra gran motivación y conocimiento técnico, lo que lo convierte en un actor a seguir muy de cerca en los próximos meses.

Ataques en el Sector de las Telecomunicaciones en EE. UU.

En diciembre de 2024, el sector de las telecomunicaciones en Estados Unidos se enfrentó a una grave amenaza cibernética. El grupo de hackers Salt Typhoon, vinculado a China, llevó a cabo ataques coordinados contra grandes empresas de telecomunicaciones como AT&T y Verizon. Estas brechas de seguridad parecían tener como objetivo el acceso a información sensible relacionada con inteligencia extranjera y clientes de alto perfil en el ámbito gubernamental y político. Estos ataques, que forman parte de una campaña más amplia que afectó a varias empresas del sector, dejaron al descubierto importantes vulnerabilidades y destacaron la importancia crítica de proteger las infraestructuras de comunicación. Este incidente, descrito como uno de los mayores ciberataques sufridos por la industria de las telecomunicaciones de Estados Unidos hasta la fecha, ha provocado llamamientos urgentes para reforzar las medidas de seguridad y aumentar la supervisión regulatoria para prevenir futuras amenazas.

La Agencia de Seguridad de Infraestructura y Ciberseguridad ha publicado información adicional sobre este ataque para ayudar a los equipos de IT a fortalecer sus sistemas.

Predicciones para los Próximos Meses

- Mayor Focalización en Infraestructuras Críticas: Se prevé un aumento de los ciberataques sofisticados contra servicios esenciales como energía y transporte.

- Preocupaciones Crecientes por la Privacidad de los Datos: Será imprescindible implementar regulaciones más estrictas y medidas avanzadas de protección de datos.

- Amenazas Persistentes al Sector Sanitario: Las organizaciones de salud seguirán siendo objetivos prioritarios para los ciberdelincuentes.

- Evolución de las Tácticas de Ransomware: Los delincuentes continuarán perfeccionando sus técnicas de ransomware, incluyendo la extorsión doble.

Recomendaciones mensuales

- Refuerce los planes de respuesta a incidentes: Comienza el nuevo año, y es el momento perfecto para revisar la postura de seguridad de su organización. Asegúrese de contar con un plan de respuesta a incidentes robusto y bien estructurado. No olvide actualizar y poner a prueba periódicamente estos planes para garantizar una reacción rápida y efectiva ante posibles amenazas cibernéticas.

- Fortalezca las medidas de protección de datos: Los ataques de ransomware siguen siendo una amenaza constante, como lo demuestra el período cubierto en este informe. Aproveche esta oportunidad para verificar que sus copias de seguridad sean lo más eficaces posible. Considere utilizar funciones como el almacenamiento inmutable, que añade una capa extra de seguridad frente a ataques.

- Apueste por Advanced Threat Protection: Los ciberdelincuentes no dejan de innovar, y su estrategia de seguridad debe mantenerse al día. Asegúrese de contar con herramientas de escaneo avanzado (ATP) para analizar las comunicaciones entrantes. Esto le permitirá identificar y neutralizar amenazas avanzadas antes de que se conviertan en un problema.

Acerca de Hornetsecurity

Hornetsecurity es un proveedor líder mundial de soluciones de seguridad, cumplimiento normativo, backup y concienciación sobre seguridad de última generación, basadas en la nube y que ayuda a empresas y organizaciones de todos los tamaños en todo el mundo. Su producto estrella, 365 Total Protection, es la solución de seguridad en la nube para Microsoft 365 más completa del mercado. Impulsada por la innovación y la excelencia en ciberseguridad, Hornetsecurity está construyendo un futuro digital más seguro y una cultura de seguridad sostenible gracias a su galardonado portfolio. Hornetsecurity opera en más de 120 países a través de su red de distribución internacional de más de 12.000 partners y MSPs. Sus servicios premium son utilizados por más de 75.000 clientes. Para más información, visite www.hornetsecurity.com.