Email Threat Review octubre 2021

Resumen general

Este mes hemos hecho seguimiento a la continuidad de ataques de phishing a gran escala contra los bancos alemanes que comenzó a finales del mes pasado.

Resumen

En esta edición de nuestro Email Threat Review mensual, presentamos un resumen de las amenazas por correo electrónico observadas en octubre de 2021 y las comparamos con las del mes anterior.

El reporte ofrece información sobre:

- Correos electrónicos no deseados por categoría

- Tipos de archivos utilizados en los ataques

- Índice de amenaza del correo electrónico por industria

- Marcas de empresa y organizaciones suplantadas

- Ransomleaks

Correos electrónicos no deseados por categoría

La siguiente tabla muestra la distribución de los correos electrónicos no deseados por categoría.

| Categoría del correo electrónico | % |

| Rechazado | 80.92 |

| Spam | 13.50 |

| Amenaza | 4.68 |

| Amenaza avanzada | 0.86 |

| Contenido | 0.03 |

El siguiente histograma temporal muestra el volumen de correos electrónicos por categoría y por día.

El gran pico de correos electrónicos no deseados, cerca del 2021-10-26, puede atribuirse a una campaña de correos electrónicos de extorsión sexual que se repite mensualmente.

Metodología

Las categorías de email listadas corresponden a las mismas listadas en el Email Live Tracking del Control Panel de Hornetsecurity. Por lo que nuestros usuarios ya están familiarizados con ellas. Para quiénes no las conocen, las categorías son:

| Categoría | Descripción |

| Spam | Estos correos electrónicos no son deseados y a menudo son promocionales o fraudulentos. Los emails son enviados simultáneamente a un gran número de destinatarios. |

| Contenido | Estos correos electrónicos tienen un archivo adjunto no válido. Los administradores definen en el módulo de control de contenido qué archivos adjuntos no son válidos. |

| Amenaza | Estos correos electrónicos tienen contenido dañino, como archivos adjuntos o enlaces maliciosos, o se envían para cometer delitos, como el phishing. |

| Amenaza avanzada | Advanced Threat Protection ha detectado una amenaza en estos correos electrónicos. Los correos electrónicos se utilizan para fines ilegales e implican medios técnicos sofisticados que sólo se pueden rechazar mediante procedimientos dinámicos avanzados. |

| Rechazado | Nuestro servidor de correo electrónico rechaza estos correos directamente durante el diálogo SMTP debido a características externas, como la identidad del remitente, y los correos no se analizan más. |

Tipos de archivos utilizados en los ataques

La siguiente tabla muestra la distribución de los tipos de archivo utilizados en los ataques.

| Tipo de archivo (utilizado en los correos maliciosos) | % |

| HTML | 37.3 |

| Archivo | 25.8 |

| 13.1 | |

| Excel | 7.0 |

| Archivos de imagen de disco | 5.2 |

| Otros | 4.2 |

| Ejecutables | 3.4 |

| Word | 3.3 |

| Powerpoint | 0.4 |

| Archivo de script | 0.1 |

Otros tipos de archivos que no aparecen en la lista individual son los archivos de correo electrónico (reenviados como archivos adjuntos .eml), los archivos de acceso directo al escritorio de Windows (.lnk), los archivos de acceso directo a Internet (.url), los archivos Java Archive (.jar), los archivos iCalendar (.ics), los archivos vCard (.vcf), los formatos de libros electrónicos (.epub, .mobi) y muchos otros formatos de archivo aún más exóticos. Estos se combinan en «Otros».

El siguiente histograma temporal muestra el volumen de correo electrónico por tipo de archivo utilizado en los ataques durante 7 días.

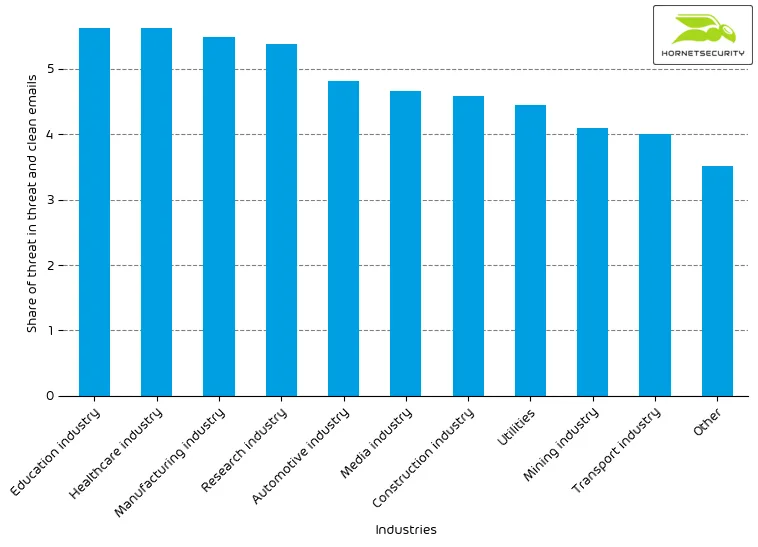

Índice de amenaza del correo electrónico por industria

La siguiente tabla muestra nuestro índice de amenaza por correo electrónico por sector, calculado en base al número de correos electrónicos maliciosos en comparación con los correos electrónicos limpios recibidos según cada industria (mediana).

| Industrias | Porcentaje de amenaza en los correos amenazados y limpios |

| Sector educativo | 5.6 |

| Sector sanitario | 5.6 |

| Industria manufacturera | 5.5 |

| Industria de la investigación | 5.4 |

| Industria del automóvil | 4.8 |

| Industria de los medios de comunicación | 4.7 |

| Industria de la construcción | 4.6 |

| Servicios públicos | 4.4 |

| Industria minera | 4.1 |

| Industria del transporte | 4.0 |

El siguiente gráfico de barras visualiza la amenaza que supone el correo electrónico para cada industria.

Metodología

Las organizaciones de distinto tamaño reciben un número absoluto de correos electrónicos diferente. Por lo tanto, calculamos el porcentaje de correos electrónicos amenazantes de cada organización y los correos electrónicos limpios para compararlas entre sí. A continuación, calculamos la mediana de estos valores porcentuales para todas las organizaciones del mismo sector de forma de obtener la puntuación final de amenaza del sector.

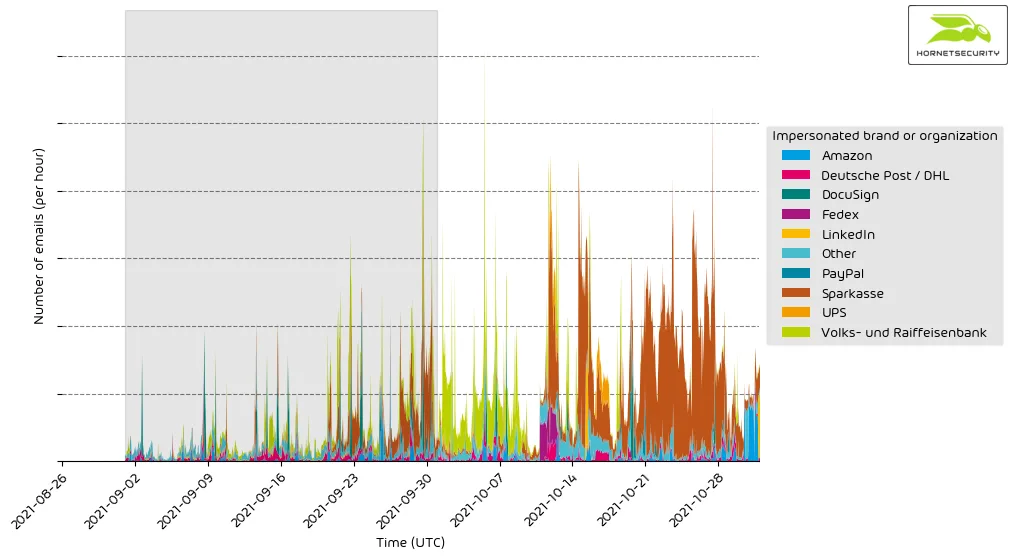

Marcas de empresa y organizaciones suplantadas

La siguiente tabla muestra las marcas y organizaciones de empresas mayormente detectadas por nuestros sistemas, en los ataques de suplantación de identidad.

| Marca u organización suplantada | % |

| Sparkasse | 47.4 |

| Volks- und Raiffeisenbank | 17.7 |

| Otros | 6.9 |

| Deutsche Post / DHL | 5.8 |

| Amazon | 5.4 |

| DocuSign | 4.4 |

| PayPal | 2.4 |

| UPS | 2.1 |

| 1.5 | |

| Fedex | 1.5 |

El siguiente histograma muestra el volumen de correos electrónicos de marcas de empresas y organizaciones detectadas en ataques de suplantación de identidad por hora.

Aquí vemos la suplantación continua de dos asociaciones bancarias alemanas para difundir el phishing.

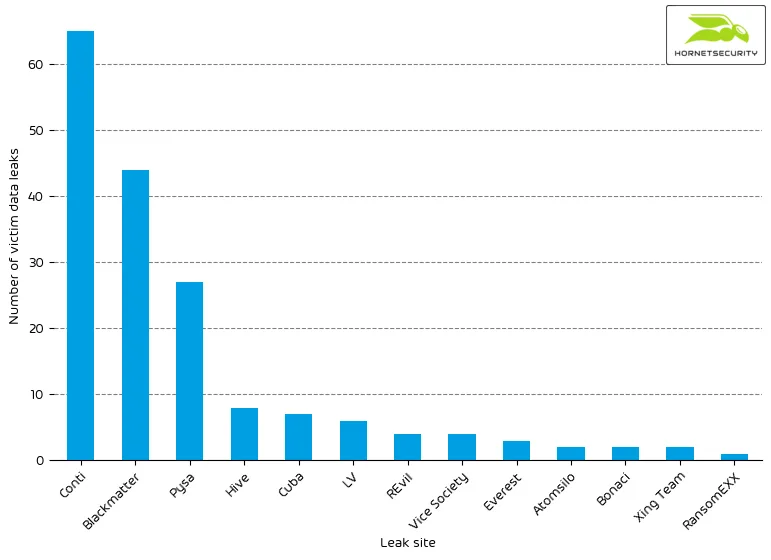

Ransomleaks

Los actores de las amenazas siguen filtrando datos robados a las víctimas de ransomware para presionarlas a pagar por descifrar los archivos y no publicar datos sensibles. Nuestra supervisión automatizada observó el siguiente número de filtraciones en sitios de filtración de ransomware (no protegidos por CAPTCHAS):

| Sitio de filtración | Número de fugas de datos de las víctimas |

| Conti | 65 |

| Blackmatter | 44 |

| Pysa | 27 |

| Hive | 8 |

| Cuba | 7 |

| LV | 6 |

| REvil | 4 |

| Vice Society | 4 |

| Everest | 3 |

| Atomsilo | 2 |

| Bonaci | 2 |

| Xing Team | 2 |

| RansomEXX | 1 |

El siguiente gráfico de barras visualiza el número de fugas de datos de víctimas por sitio de fuga.

Añadimos las siguientes páginas de fuga de ransomware a nuestra monitorización:

- Atomsilo

- Blackmatter

- Bonaci

El 2021-10-04, Europol anunció dos detenciones y siete registros de propiedades en Ucrania en relación con una banda de ransomware. Europol no dio el nombre de la banda de ransomware.1

El 2021-10-26, Europol anunció la adopción de medidas contra 12 delincuentes implicados en el ransomware LockerGoga, MegaCortex y Dharma, entre otros.2

El 2021-10-29, el Departamento de Justicia de los Estados Unidos anunció la extradición de un ciudadano ruso de Corea del Sur a los Estados Unidos por su presunta participación en el desarrollo y despliegue del malware Trickbot.3

Referencias

- 1 https://www.europol.europa.eu/newsroom/news/ransomware-gang-arrested-in-ukraine-europol%E2%80%99s-support

- 2 https://www.europol.europa.eu/newsroom/news/12-targeted-for-involvement-in-ransomware-attacks-against-critical-infrastructure

- 3 https://www.justice.gov/opa/pr/russian-national-extradited-united-states-face-charges-alleged-role-cybercriminal