Email Threat Review agosto 2021

Resumen ejecutivo

Los expertos del Sec Lab de Hornetsecurity han observado un aumento del phishing a través de archivos adjuntos HTML.

Resumen

En esta edición de nuestro informe mensual sobre las amenazas por correo electrónico, ofrecemos un resumen de los ataques por correo observados en julio de 2021 y los comparamos con los del mes anterior.

El informe ofrece información sobre:

- Correos electrónicos no deseados por categoría

- Tipos de archivos utilizados en los ataques

- Índice de amenazas del correo electrónico en la industria

- Técnicas de ataque

- Marcas de empresa y organizaciones suplantadas

- Ransomleaks

Correos electrónicos no deseados por categoría

La siguiente tabla muestra la distribución de los correos electrónicos no solicitados por categoría.

| Categoría del correo electrónico | % |

| Rechazado | 83.19 |

| Spam | 12.92 |

| Amenaza | 3.02 |

| Amenaza avanzada | 0.83 |

| Contenido | 0.03 |

El siguiente histograma temporal muestra el volumen de correos electrónicos por categoría y hora.

El pico de correos electrónicos rechazados en torno al 2021-07-31 puede atribuirse a la campaña mensual recurrente de correos electrónicos de extorsión sexual en alemán, que provoca regularmente picos de correos electrónicos rechazados.

Metodología

Las categorías de correo electrónico listadas corresponden a las categorías de correo electrónico listadas en el Email Live Tracking del Control Panel de Hornetsecurity. Así que nuestros usuarios ya están familiarizados con ellos. Para otros, las categorías son:

| Categoría | Descripción |

| Spam | Estos correos electrónicos no son deseados y a menudo son promocionales o fraudulentos. Los emails son enviados simultáneamente a un gran número de destinatarios. |

| Contenido | Estos correos electrónicos tienen un archivo adjunto no válido. Los administradores definen en el módulo de control de contenido qué archivos adjuntos no son válidos. |

| Amenaza | Estos correos electrónicos tienen contenido dañino, como archivos adjuntos o enlaces maliciosos, o se envían para cometer delitos, como el phishing. |

| Amenaza avanzada | Advanced Threat Protection ha detectado una amenaza en estos correos electrónicos. Los correos electrónicos se utilizan para fines ilegales e implican medios técnicos sofisticados que sólo se pueden rechazar mediante procedimientos dinámicos avanzados. |

| Rechazado | Nuestro servidor de correo electrónico rechaza estos correos directamente durante el diálogo SMTP debido a características externas, como la identidad del remitente, y los correos no se analizan más. |

Tipos de archivos utilizados en los ataques

La siguiente tabla muestra la distribución de los tipos de archivos utilizados en los ataques.

| Tipo de archivo (utilizado en los correos maliciosos) | % |

| Archivo | 33.7 |

| HTML | 25.1 |

| 14.9 | |

| Excel | 8.7 |

| Word | 5.1 |

| Otros | 4.3 |

| Ejecutable | 4.0 |

| Archivos de imagen de disco | 3.8 |

| Archivo de script | 0.3 |

| Powerpoint | 0.1 |

| 0.0 | |

| Archivo LNK | 0.0 |

El siguiente histograma temporal muestra el volumen de correo electrónico por tipo de archivo utilizado en los ataques durante 7 días.

Se observa un aumento de los archivos adjuntos HTML (.htm, .html, etc.) utilizados en los ataques. Si se analiza más detenidamente, el aumento puede atribuirse a varias campañas que utilizan archivos HTML para el phishing, adjuntando el sitio web de phishing directamente al correo electrónico1 (con lo que se evitan los filtros de URL). Ya hemos informado sobre esta técnica en nuestro blog.

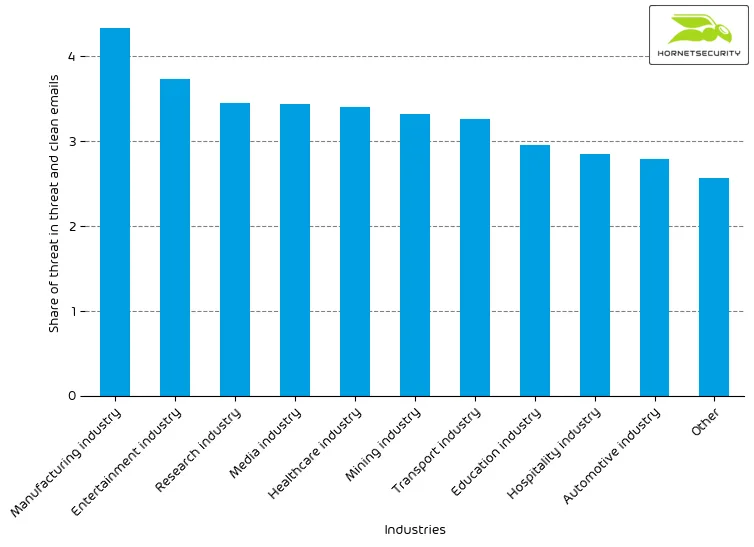

Índice de amenazas del correo electrónico en la industria

La siguiente tabla muestra los 10 primeros puestos de nuestro Índice de Amenazas del Correo Electrónico en la Industria, calculado mediante el número de correos electrónicos amenazantes en comparación con el número de correos electrónicos limpios recibidos (en la mediana) para cada industria.

| Industrias | Porcentaje de amenaza en los correos amenazados y limpios |

| Industria manufacturera | 4.3 |

| Industria del entrenimiento | 3.7 |

| Industria de la investigación | 3.5 |

| Industria de los medios de comunicación | 3.4 |

| Industria sanitaria | 3.4 |

| Industria minera | 3.3 |

| Industria del transporte | 3.3 |

| Industria de la educación | 3.0 |

| Industria hotelera | 2.9 |

| Industria automotriz | 2.8 |

El siguiente diagrama de barras refleja la situación de cada sector respecto al correo electrónico.

Metodología

Las organizaciones de distinto tamaño reciben un número absoluto de correos electrónicos diferente. Por lo tanto, para comparar las organizaciones, hemos calculado el porcentaje de correos electrónicos amenazantes de entre los correos electrónicos amenazantes y válidos de cada organización. A continuación, calculamos la mediana de estos porcentajes en todas las organizaciones del mismo sector para determinar el Índice de Amenaza final del sector.

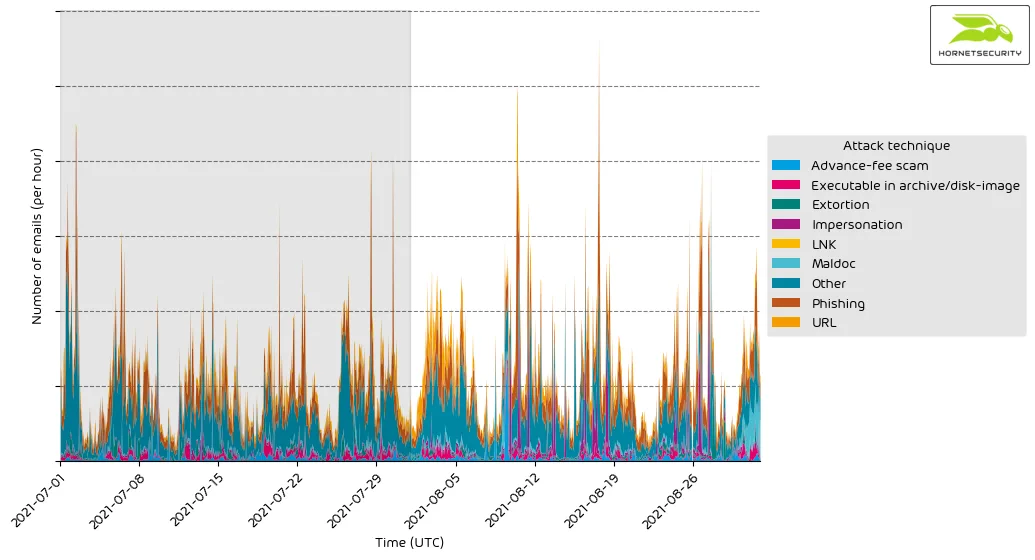

Técnicas de ataque

La siguiente tabla muestra la técnica de ataque utilizada en los ataques.

| Técnica de ataque | % |

| Otras | 40.2 |

| Phishing | 27.8 |

| URL | 11.2 |

| Suplantación de la identidad | 5.8 |

| Estafa por adelantado | 4.8 |

| Ejecutable en archivo/disco-imagen | 4.0 |

| Extorsión | 3.7 |

| Maldoc | 2.4 |

| LNK | 0.0 |

El siguiente histograma temporal muestra el volumen de correos electrónicos por técnica de ataque utilizada por hora.

El aumento de documentos maliciosos (maldocs proveniente de documento malicioso en inglés) a finales de mes, se debe a un rackscatter de una campaña de malspam de formbook en la que se utilizó la dirección de correo electrónico de uno de nuestros clientes como dirección de remitente falsa. Muchos de los mensajes rebotados contenían los documentos maliciosos de la campaña y, por tanto, nuestros filtros los incluyeron en las estadísticas como documentos maliciosos.

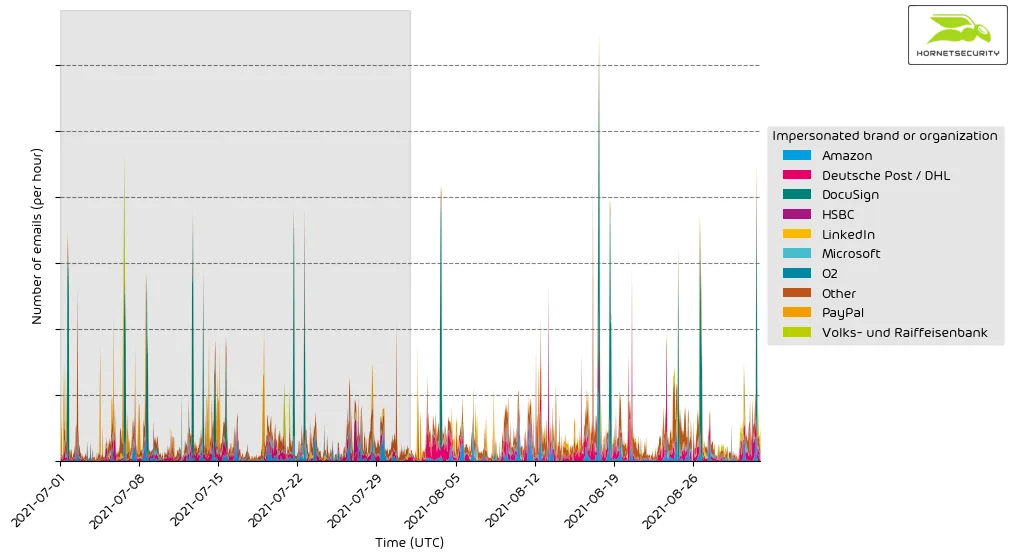

Marcas de empresa y organizaciones suplantadas

La siguiente tabla muestra las marcas de empresas que nuestros sistemas detectaron con mayor frecuencia en los ataques de suplantación de identidad.

| Marca u organización suplantada | % |

| DocuSign | 18.2 |

| Deutsche Post / DHL | 17.9 |

| Otros | 16.8 |

| Amazon | 12.6 |

| PayPal | 10.0 |

| Microsoft | 2.8 |

| Volks- und Raiffeisenbank | 2.6 |

| HSBC | 2.0 |

| 1.8 | |

| O2 | 1.4 |

| Santander | 1.1 |

| Tesco | 1.1 |

El siguiente histograma temporal muestra el volumen de correos electrónicos por hora de las marcas de empresas detectadas en los ataques de suplantación de identidad.

Hay un flujo constante de phishing y otros ataques que suplantan a las grandes marcas para engañar a los destinatarios y hacer que abran los correos electrónicos.

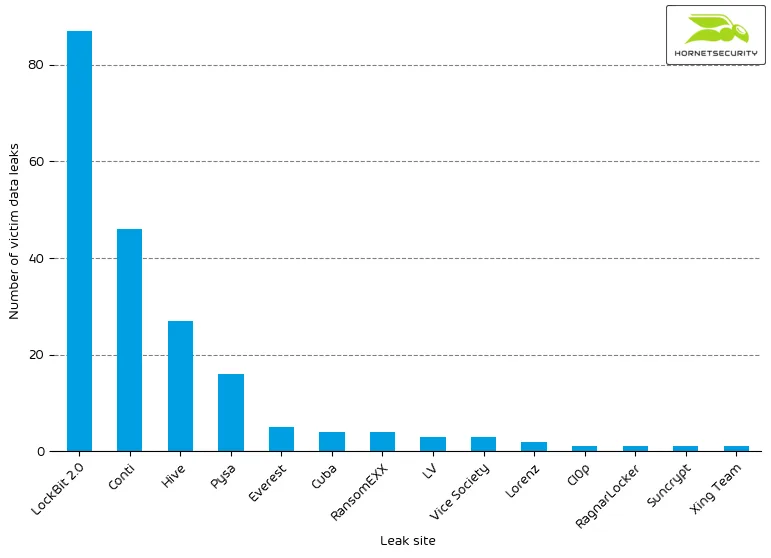

Ransomleaks

Los actores de las amenazas siguen publicando los datos robados a las víctimas del ransomware para presionarlas no sólo a pagar por el descifrado de los archivos cifrados por el ransomware, sino también a no publicar los datos robados antes del cifrado. Hemos observado el siguiente número de leaks en sitios de filtración de ransomware:

| Sitios de filtración | Número de fugas de datos de las víctimas |

| LockBit 2.0 | 87 |

| Conti | 46 |

| Hive | 27 |

| Pysa | 16 |

| Everest | 5 |

| Cuba | 4 |

| RansomEXX | 4 |

| LV | 3 |

| Vice Society | 3 |

| Lorenz | 2 |

| Cl0p | 1 |

| RagnarLocker | 1 |

| Suncrypt | 1 |

| Xing Team | 1 |

El siguiente gráfico de barras visualiza el número de víctimas por sitios de fuga.

El 2021-08-12, la operación del ransomware SynAck se rebautizó a sí misma como El_Cometa. Además, se publicaron las claves de descifrado del ransomware SynAck.2 Nuestro análisis registró un total de 15 víctimas en la página de filtraciones de SynAck en junio y julio. Así que la operación bajo el nombre de SynAck fue más bien efímera.

Según los informes3 el ransomware Ragnarok dejó de funcionar el 2021-08-27. Nuestro monitoreo reveló que el sitio de filtración de Ragnarok estuvo en línea por última vez el 2021-05-17. En total, el sitio de filtraciones del grupo publicó datos de 22 víctimas. Los operadores detrás del ransomware Ragnarok también publicaron una clave de descifrado universal.

Esta práctica de publicar las claves de descifrado después de que una operación de ransomware haya terminado está muy extendida. Es probable que sea un intento de los ciberdelincuentes que están detrás del ransomware de cortar todos los lazos con la operación y permitir que las víctimas se recuperen, privando así a las víctimas y a las fuerzas de seguridad de razones para seguir persiguiendo a los operadores del ransomware. También proporciona una clara negativa en caso de que los operadores del ransomware sean sorprendidos con las claves de descifrado, que antes eran secretas, pero ahora son públicas y están disponibles para todo el mundo.

Referencias

- 1 https://www.hornetsecurity.com/en/security-informationen-en/html-phishing-asking-for-the-password-twice/

- 2 https://www.bleepingcomputer.com/news/security/synack-ransomware-releases-decryption-keys-after-el-cometa-rebrand/

- 3 https://www.bleepingcomputer.com/news/security/ragnarok-ransomware-releases-master-decryptor-after-shutdown/