Permisos y Copilot de Microsoft 365: una bomba de relojería para la seguridad y el cumplimiento normativo

El intercambio de archivos en las empresas es una de esas tecnologías que suele pasar «desapercibida». Se crean nuevos sitios de SharePoint para proyectos o grupos, o nuevos grupos con muchos archivos compartidos.

Este intercambio puede ser tanto con usuarios internos como externos. Y la mayoría de las veces, nadie se lo piensa dos veces, hasta que los documentos y datos sensibles acaban en las manos equivocadas.

En este artículo analizaremos el reto de la gobernanza de datos, el uso compartido de documentos en Microsoft 365 y cómo aplica a las normativas de cumplimiento y la preparación de una organización para Copilot de Microsoft 365, todo ello con la ayuda de 365 Permission Manager de Hornetsecurity.

Los peligros de los permisos de archivo no gestionados

Como bien saben los CISOs y administradores de IT, el uso compartido de archivos, tanto con grupos internos como con colaboradores externos, está diseñado para ser lo más sencillo y fluido posible de cara a adaptarse a la realidad del lugar de trabajo digital, moderno, móvil y colaborativo.

Sin embargo, desde el punto de vista del cumplimiento, este enfoque puede ser una bomba de relojería, y hay un nuevo actor en escena que podría acelerar el temporizador de esa bomba: Copilot. Microsoft está muy interesado en impulsar el valor de Copilot para Microsoft 365 (a 324 € por usuario y año, no se puede pagar por mes) y aquí está el problema: Copilot tiene acceso a los mismos documentos a los que el usuario accede.

¿Te acuerdas de Delve? Era la tecnología anterior de Microsoft para sugerirte documentos creados por personas con las que colaborabas y que podrían resultarte valiosos. Salvo que a veces las empresas se llevaban un susto cuando se daban cuenta de qué documentos se compartían con distintos grupos de personas.

La situación de Copilot es peor, porque no sabrás necesariamente a qué documentos ha accedido para responder a tu consulta o crear un nuevo borrador de un documento para ti.

Compartir fácilmente

El uso compartido de archivos en Teams es posiblemente una de las vías que más fácilmente se malinterpreta: cuando se comparte un archivo en un canal de Teams, en realidad se almacena en la carpeta del grupo de Teams en SharePoint. Mientras que si subes un archivo a un chat individual o de grupo, se almacena en la carpeta Archivos de chat de Microsoft Teams en tu OneDrive for Business (que en realidad es un sitio de SharePoint).

Si tienes un canal privado, éste tiene su propio sitio de SharePoint independiente con una biblioteca de documentos a la que sólo tienen acceso los miembros del canal privado. Así, todos los documentos se almacenan en varios sitios de SharePoint, en lugar de en el propio Teams.

Y si compartes un archivo con un colaborador externo, dependiendo de la configuración que tu departamento de IT haya establecido en SharePoint online, esto podría enviarles un correo electrónico con una invitación para crear una cuenta de invitado en tu tenant.

Si eres un CISO, probablemente estés preocupado en este momento. Los datos empresariales se comparten fácilmente a nivel interno, posiblemente con personal que no debería tener acceso a ellos, y tú tienes un control limitado sobre este intercambio.

También es (probable) que se comparta con colaboradores externos, y tú tampoco tienes mucha información sobre este intercambio. Pero debes tener cuidado, una reacción instintiva de bloquear completamente el uso compartido de archivos, sin uso compartido externo y con permisos estrictos por defecto para el uso compartido interno, sólo conducirá a que los usuarios busquen una forma alternativa de compartir.

Los documentos confidenciales pueden compartirse a través del almacenamiento en la nube de terceros, donde tú tienes aún menos visibilidad de los riesgos.

Por otro lado, si eres administrador de IT y tienes que gestionar el uso compartido de archivos (además de otras tareas), esto puede parecer un reto abrumador.

¿Por dónde empezar? Aunque puedas elaborar informes sobre los permisos concedidos y los archivos compartidos externamente, no sabrás qué es compartir demasiado y qué es legítimo. Tendrás que trabajar con varios departamentos de la empresa para identificarlo, sitio por sitio.

Por último, si eres un usuario final, entender qué control tienes sobre el uso compartido de documentos interna y externamente (que dependerá de la configuración de los tenants), y cómo puedes inventariar tu propio papel en el uso compartido excesivo es casi imposible de hacer con las herramientas integradas.

Gobernanza de datos

Controlar la situación actual del uso compartido de archivos -algo que en la mayoría de las empresas forma parte del paisaje desde hace tanto tiempo que nadie tiene una visión real completa- utilizando las herramientas integradas, es todo un reto.

Auditar cientos de sitios manualmente es imposible, e incluso programar informes PowerShell para recopilar los datos es difícil.

Ciertamente, echa un vistazo a tu configuración actual y a las opciones que tienes en el centro de administración de SharePoint que cubrimos en este artículo. Pero incluso si tú endureces esos ajustes hoy (son para todo el tenant), sólo se aplican a las nuevas comparticiones, no a los sitios compartidos anteriormente, y los archivos.

Recuerda que uno de los principios de Zero Trust (y ha existido desde mucho antes) es el acceso con mínimos privilegios. En otras palabras, sólo hay que dar a los usuarios acceso a los datos que necesitan para hacer su trabajo, nada más. Y mantenerlo actualizado a medida que cambien de funciones en la organización o sean ascendidos.

Esto rara vez ocurre, al final la gente mantiene el acceso existente y simplemente acumula más permisos. Y hacer un inventario exacto de quién tiene acceso a qué documentos es difícil con las herramientas integradas.

En la norma ISO 27001:2022, «Seguridad de la información, ciberseguridad y protección de la privacidad», se incluye el apartado A.8.12, «Impedir que se comparta información confidencial en las plataformas de comunicación empresarial», y en el apartado A.8.3, «Bloquear el acceso a archivos a usuarios específicos» y «Crear y gestionar revisiones de acceso».

En la HIPAA, Ley de Portabilidad y Responsabilidad de los Seguros Sanitarios en EE.UU., según la norma § 164.308(a)(4): Control de acceso puedes encontrar Revisar los grupos de usuarios y aplicaciones con acceso a la ePHI por ejemplo.

En EE.UU., las organizaciones que hacen negocios con el Departamento de Defensa tienen que cumplir con el CMMC, Cybersecurity Maturity Model Certification con una nueva versión v2.0 en preparación, aquí por ejemplo, SC.L2-3.13.16 tiene controles para Datos en reposo, y AU.L2-3.3.1 tiene Auditoría del sistema.

Como último ejemplo, la CCPA, California Consumer Privacy Act, control 1798.150(a)(1) Data Security Breaches implica el registro de auditorías y las políticas de Prevención de Pérdida de Datos.

Estos son sólo algunos ejemplos. Dependiendo de dónde esté ubicada tu empresa, del sector al que pertenezca y del tipo de datos que almacene y procese, se aplicarán distintas normativas.

Lo que es común a muchas de ellas es que no sólo hay que controlar el acceso a los datos con un acceso de privilegio mínimo y auditar el acceso, a menudo con revisiones periódicas del acceso, sino que también hay que ser capaz de demostrar a un auditor que se está haciendo así. No basta con decir que lo haces, debes reunir y presentar pruebas de cómo lo haces.

365 Permission Manager

Lo que se necesita es una herramienta escalable que pueda abarcar grandes tenants con miles de sitios SharePoint, que sea fácil de usar y te ofrezca una interfaz de gestión centralizada para aplicar políticas, encontrar desviaciones de las mismas y remediar el acceso con exceso de permisos de forma masiva.

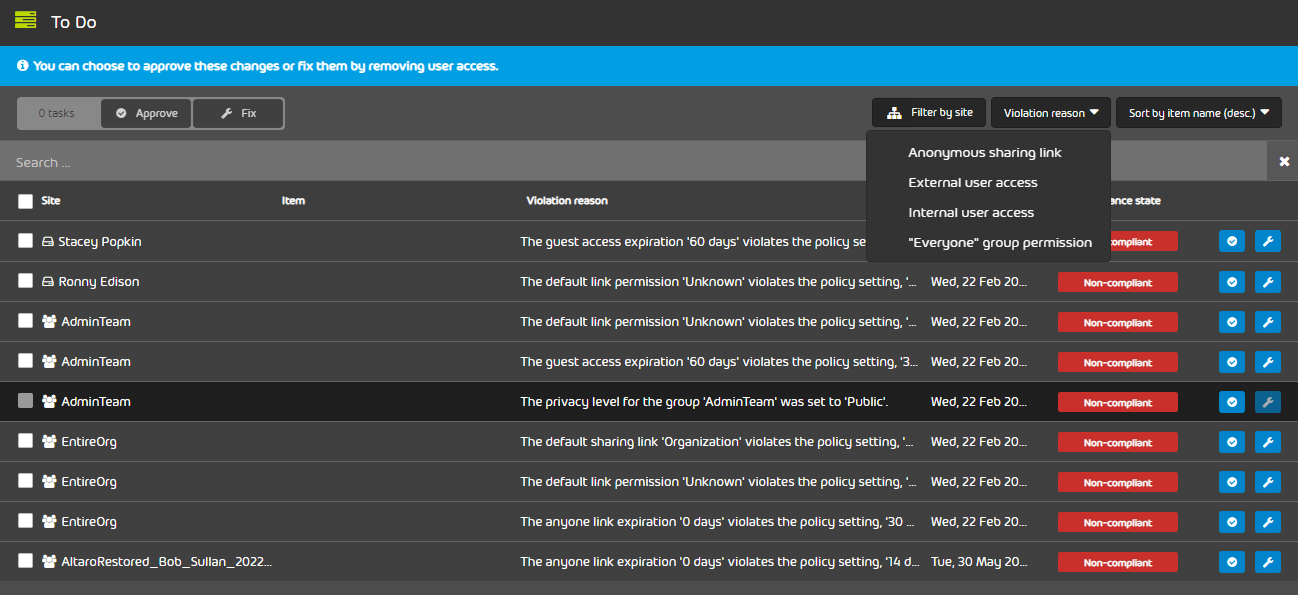

Ya vimos aquí los fundamentos del funcionamiento de 365 Permission Manager y este magnífico vídeo de animación lo muestra visualmente. En lugar de tener que visitar varios portales diferentes en las herramientas nativas de Microsoft, un administrador de IT tiene una sola consola, y una sola página más importante: la lista de tareas pendientes.

Esta lista enumera todas las infracciones de las políticas aplicadas a cada sitio de SharePoint Online y le permite corregirlas en bloque, así como facilitar excepciones cuando exista una justificación empresarial.

Lista de tareas: el mejor amigo de los administradores informáticos

Hay una serie de políticas de cumplimiento incorporadas que puedes aplicar a los sitios de SharePoint, y también puedes crear las tuyas propias personalizadas.

Esta es una diferencia fundamental entre el enfoque nativo y 365 Permission Manager, en lugar de tener un único tenant por defecto para todos los sitios, que luego debes personalizar para cada uno, aplicas una política a cada sitio, de una biblioteca que has adaptado a tu negocio.

Al preocupado CISO que mencionamos antes le van a encantar los tres informes que mostrarán Permisos totales del sitio, Acceso de usuarios y grupos y Acceso externo.

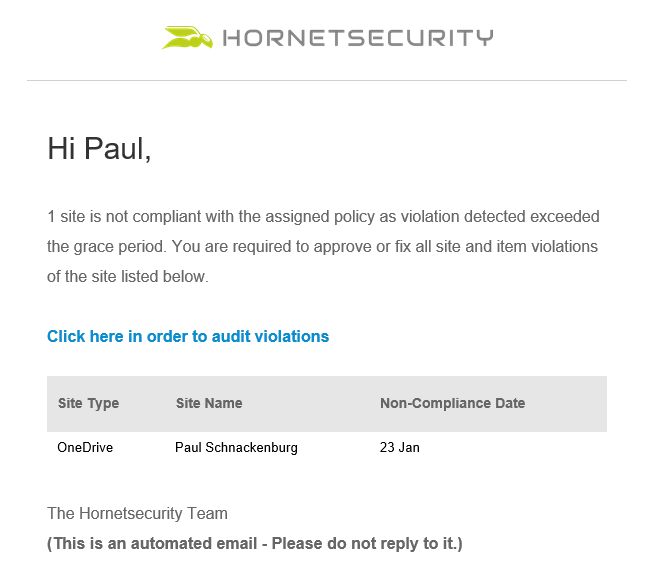

Y los usuarios finales también participan, ya que reciben correos electrónicos periódicos si sus sitios infringen la política, con enlaces a 365 Permission Manager para solucionar esas infracciones.

Notificación por correo electrónico al usuario final

365 Permission Manager se desarrolló inicialmente en Hornetsecurity para gestionar nuestros propios retos de intercambio de archivos de SharePoint, y a nuestro CISO Olaf Petry le encanta disponer de una herramienta tan potente:

Es fundamental que un CISO supervise eficazmente la estrategia y los programas de la empresa para garantizar una protección adecuada de los activos y las tecnologías de la información, y sin embargo este proceso puede ser muy complicado. Mis compañeros comentan a menudo el gran dolor que supone para ellos. El nuevo 365 Permission Manager de Hornetsecurity tranquilizará a los CISOs al permitir a los responsables y administradores de seguridad y cumplimiento controlar de forma eficiente y sencilla los permisos de Microsoft 365, y ayudar a evitar que los datos críticos caigan en las manos equivocadas.

La posibilidad de introducir un nombre de usuario y ver exactamente a qué sitios y documentos tiene acceso también ayuda mucho a prepararse para una auditoría.

Para gestionar sin esfuerzo los permisos de Microsoft 365, aplicar políticas de cumplimiento y supervisar las infracciones con facilidad, utiliza 365 Permission Manager de Hornetsecurity. Protege tu entorno Microsoft 365 y facilita las tareas de administración.

Conclusión

Tanto si estás trabajando para cumplir una normativa, como si estás preparando tu organización para los usuarios con Copilot para Microsoft 365 o simplemente quieres asegurarte de que los datos confidenciales no se compartan demasiado, la respuesta es sencilla: 365 Permission Manager.

PREGUNTAS FRECUENTES

Los permisos de archivos no gestionados suponen un riesgo importante para la seguridad de los datos y el cumplimiento de la normativa. Aunque el uso compartido de archivos está diseñado para facilitar la colaboración, puede dar lugar a que documentos confidenciales acaben en las manos equivocadas. Con la introducción de Copilot para Microsoft 365, los riesgos se agravan aún más, ya que tiene acceso a los mismos documentos que los usuarios, lo que puede comprometer la privacidad de los datos.

El uso compartido de archivos en Teams, aunque práctico, añade complejidad a los esfuerzos de gobernanza de datos. Los archivos compartidos en los canales de Teams se almacenan en sitios de SharePoint, mientras que los que se suben a los chats se almacenan en OneDrive for Business. Gestionar los permisos de estos archivos compartidos, especialmente cuando se colabora con usuarios externos, puede resultar desalentador para los administradores de IT, lo que conlleva descuidos y posibles violaciones de datos.

Para hacer frente a los retos de la gobernanza de datos y el cumplimiento normativo, las empresas necesitan herramientas eficaces como 365 Permission Manager de Hornetsecurity. Esta herramienta ofrece una gestión centralizada de los permisos de SharePoint, lo que permite a los administradores aplicar políticas, identificar infracciones y corregir los accesos con exceso de permisos. Proporciona políticas de cumplimiento personalizables, informes completos y notificaciones a los usuarios finales para garantizar la seguridad de los datos y el cumplimiento normativo.