Email Threat Review Abril 2021

Resumen

En esta segunda entrega de nuestra revisión mensual de las amenazas del correo electrónico, presentamos un resumen de aquellos incidentes observados en abril de 2021 y lo comparamos con marzo de 2021.

El presente reporte proporciona información sobre:

- Correos electrónicos no deseados por categoría

- Tipos de archivos utilizados en los ataques

- Índice de amenazas del correo electrónico en la industria

- Marcas de empresa y organizaciones suplantadas

- Campañas de correo de amenazas destacadas

- Ransomleaks

Correos electrónicos no deseados por categoría

La siguiente tabla muestra la distribución de los correos electrónicos no deseados por categoría.

| Categoría del correo electrónico | % |

| Rechazado | 78.60 |

| Spam | 16.41 |

| Amenaza | 4.05 |

| Amenaza avanzada | 0.89 |

| Contenido | 0.04 |

El siguiente histograma temporal muestra el volumen de correos electrónicos por categoría y por hora.

A diferencia de marzo, en abril no hubo picos anómalos evidentes en los volúmenes de correo electrónico no deseado.

Metodología

Las categorías de email listadas corresponden a las categorías del Email Live Tracking del control panel de Hornetsecurity. Nuestros usuarios ya están familiarizados con ellas. Para otros, las categorías serían:

| Categoría | Descripción |

| Spam | Estos correos electrónicos no son deseados y a menudo son promocionales o fraudulentos. Los emails son enviados simultáneamente a un gran número de destinatarios. |

| Contenido | Estos correos electrónicos tienen un archivo adjunto no válido. Los administradores definen en el módulo de control de contenido qué archivos adjuntos no son válidos. |

| Amenaza | Estos correos electrónicos tienen contenido dañino, como archivos adjuntos o enlaces maliciosos, o se envían para cometer delitos, como el phishing. |

| Amenaza avanzada | Advanced Threat Protection ha detectado una amenaza en estos correos electrónicos. Los correos electrónicos se utilizan para fines ilegales e implican medios técnicos sofisticados que sólo se pueden rechazar mediante procedimientos dinámicos avanzados. |

| Rechazado | Nuestro servidor de correo electrónico rechaza estos correos directamente durante el diálogo SMTP debido a características externas, como la identidad del remitente, y los correos no se analizan más. |

Tipos de archivos utilizados en los ataques

La siguiente tabla muestra la distribución de los tipos de archivos utilizados en los ataques.

| Tipo de archivo (utilizado en los correos maliciosos) | % |

| Archivo | 35.6 |

| Otros | 17.6 |

| HTML | 17.3 |

| Excel | 7.6 |

| Ejecutable | 7.0 |

| 4.8 | |

| Archivos de imagen de disco | 4.6 |

| Word | 3.5 |

| Powerpoint | 1.3 |

| Archivo de script | 0.5 |

| 0.1 | |

| Archivo LNK | 0.0 |

El siguiente histograma temporal muestra el volumen de correo electrónico por tipo de archivo utilizado en los ataques durante 7 días.

Archivos (.zip, .rar, .gzip, .ace, .tar.gz, etc.) son más populares. El uso más frecuente de los archivos en los ataques es comprimir el ejecutable del malware y adjuntarlo directamente al correo electrónico de ataque. Esto se hace con la esperanza de que el sistema de correo electrónico objetivo no sea capaz de escanear los archivos adjuntos comprimidos. Los actores de amenazas criminales de baja calidad suelen utilizar esta técnica, ya que no requiere ninguna experiencia técnica. Otro uso de los archivos es la compresión de documentos maliciosos. Esto también se hace para reducir la detección.

Archivos HTML (.htm, .html, etc.) se utilizan para la suplantación de identidad, adjuntando el sitio web de phishing directamente al correo electrónico1 (eludiendo así los filtros de URL), redirigiendo a las víctimas a sitios web para la descarga de malware (de nuevo para no incluir directamente una URL clicable en el correo electrónico), o ingeniería social.

Archivos Excel (.xls, .xlsm, .xlsx, .xslb, etc.) con sus macros XLM ganaron popularidad el año pasado. A diferencia del malware de macros VBA, el malware de macros XLM es menos detectado y, por tanto, favorecido por muchos actores de amenazas.3,4 De hecho, muchos actores de amenazas utilizan el mismo generador de documentos maliciosos llamado «EtterSilent» para generar sus macro documentos XLM.

PDFs (.pdf) utiliza enlaces incrustados u otros señuelos de ingeniería social.4

Adjuntando ejecutables (.exe) directamente a los correos electrónicos es el enfoque más perezoso. Lo utilizan principalmente los actores de amenazas criminales de baja calidad.

Los archivos de imagen de disco (.iso, .img, etc.) se utilizan de forma similar a los archivos.5 Windows puede montar automáticamente los archivos de imagen de disco de forma similar a los archivos ZIP.

Índice de amenazas del correo electrónico en la industria

La siguiente tabla muestra el Top 10 de nuestro Industry Email Threat Index calculado en base al número de correos electrónicos amenazantes en comparación con los correos electrónicos limpios recibidos (en la mediana) por cada industria.

| Industrias | Porcentaje de amenaza en los correos amenazados y limpios |

| Industria de investigación | 5.0 |

| Industria manufacturera | 3.9 |

| Media industria | 3.6 |

| Industria hospitalaria | 3.6 |

| Industria educativa | 3.5 |

| Industria de la salud | 3.5 |

| Industria automotriz | 3.3 |

| Industria del transporte | 3.2 |

| Industria minorista | 3.0 |

| Industria de la tecnología de la información | 3.0 |

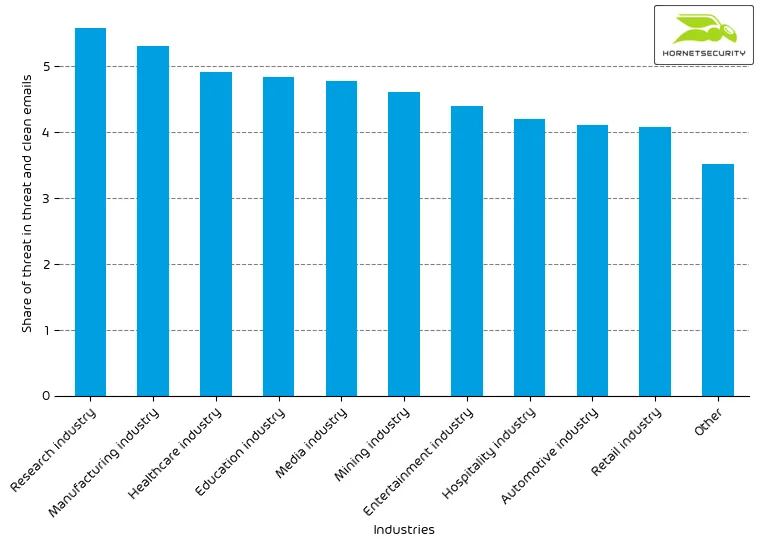

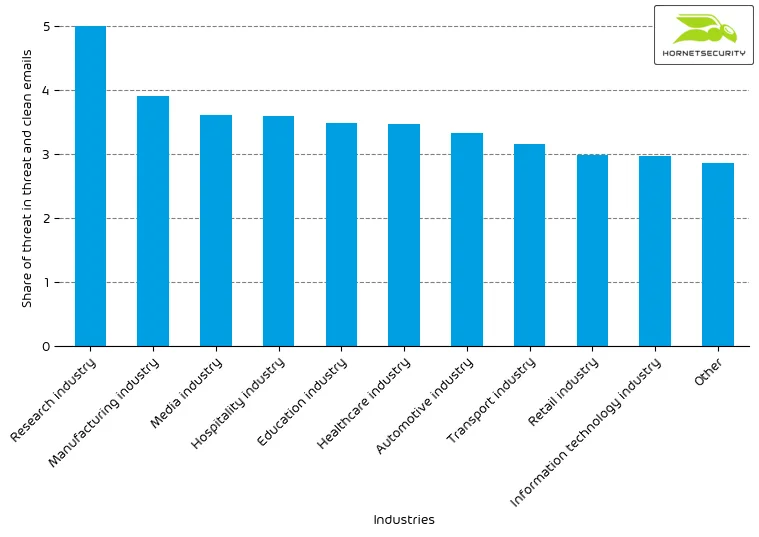

El siguiente gráfico de barras visualiza la amenaza que supone el correo electrónico para cada industria.

- Marzo 2021:

- Abril 2021:

En las organizaciones la mediana global de correos electrónicos tanto de amenaza como limpios cayó del 3,7% en marzo al 3,0% en abril. Este descenso se observa en todos los sectores. Sin embargo, mientras que la industria manufacturera bajó del 5,3% al 3,9% y el resto de las industrias tuvieron una curva similar; la industria de la investigación se mantiene en el 5% de proporción de correos electrónicos de amenaza entre sus correos electrónicos recibidos tanto de amenaza como limpios.

Metodología

Las organizaciones de distinto tamaño reciben un número absoluto diferente de correos electrónicos. Por lo tanto, para comparar las organizaciones, calculamos el porcentaje de correos electrónicos amenazantes de cada organización y de los correos electrónicos limpios. A continuación, calculamos la mediana de estos valores porcentuales entre todas las organizaciones del mismo sector para obtener la puntuación final de la amenaza del sector.

Técnicas de ataque

La siguiente tabla muestra la técnica de ataque utilizada en los ataques.

| Técnica de ataque | % |

| Otras | 38.4 |

| Phishing | 23.4 |

| URL | 20.8 |

| Extorsión | 9.0 |

| Ejecutable en archivo/disco-imagen | 3.4 |

| Estafa por adelantado | 2.8 |

| Suplantación de la identidad | 1.8 |

| Maldoc | 0.4 |

| LNK | 0.0 |

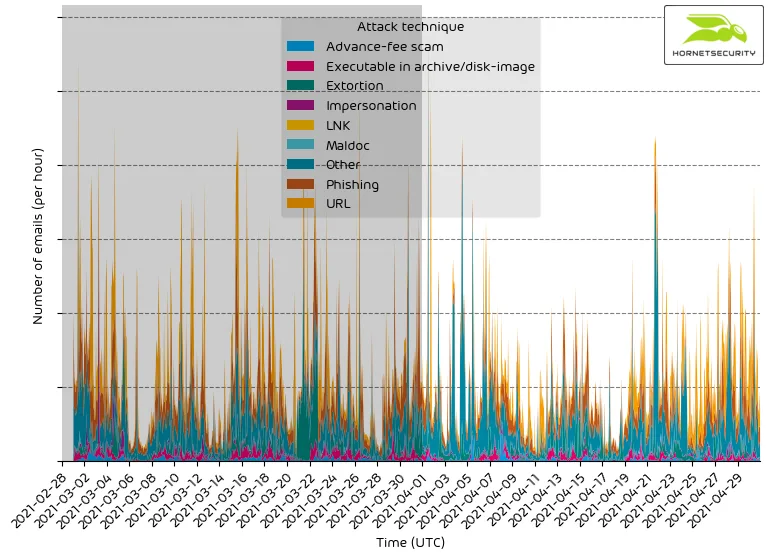

El siguiente histograma temporal muestra el volumen de correos electrónicos según técnica de ataque utilizada por hora.

Marcas de empresa y organizaciones suplantadas

La siguiente tabla muestra las marcas de empresas que nuestros sistemas mayormente detectaron en los ataques de suplantación de identidad.

| Marca u organización suplantada | % |

| Amazon | 23.0 |

| DocuSign | 21.5 |

| Deutsche Post / DHL | 11.9 |

| PayPal | 3.4 |

| Microsoft | 2.9 |

| 2.8 | |

| 1&1 | 2.6 |

| HSBC | 2.2 |

| Unicredit | 1.6 |

| O2 | 1.5 |

| Otras | Rest |

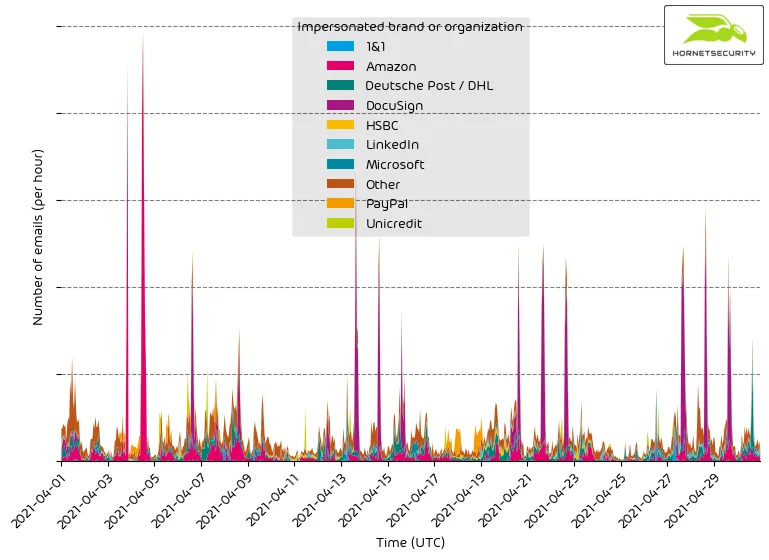

El siguiente histograma temporal muestra el volumen de correo electrónico de las marcas de empresa detectadas en los ataques de suplantación de identidad por hora.

Se trata de un flujo constante de ataques de phishing y de otro tipo que suplantan a grandes marcas para atraer a los destinatarios a abrir los correos electrónicos.

Una campaña recurrente de malspam de Hancitor domina la suplantación de la marca DocuSign.

Campañas de correo de amenazas destacadas

En esta sección, queremos destacar algunas campañas de malspam de actores de amenazas prominentes y conocidos.

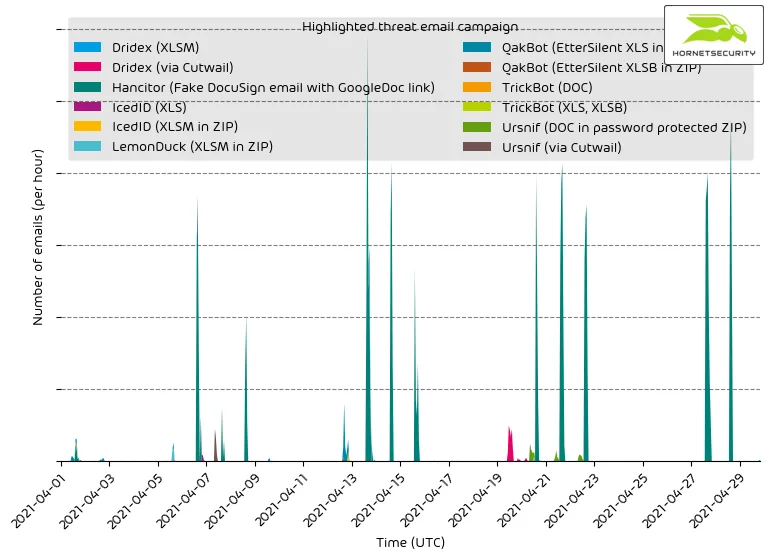

El siguiente histograma de tiempo muestra el volumen de correo electrónico por hora para una lista de campañas de correo electrónico de amenazas destacadas.

Hay que tener en cuenta que no se incluyen todas las campañas. Por tanto, la clasificación, así como las cifras de volumen, no deben tomarse como una clasificación global. Nos esforzaremos por ampliar esta sección de nuestros informes en el futuro.

Podemos ver que las oleadas de malspam de las campañas seleccionadas tienen puntos de inicio y finalización bien definidos, a diferencia de las campañas de correo electrónico de spam masivo menos sofisticadas, que enviarán correos electrónicos bajo un flujo constante.

Como ha sido resaltado anteriormente en la sección de suplantación de marcas de empresa u organizaciones la campaña recurrente de malspam de Hancitor se hace pasar por documentos enviados a través de DocuSign. Los picos de la campaña se corresponden con los picos anteriores de detecciones de suplantación de DocuSign.

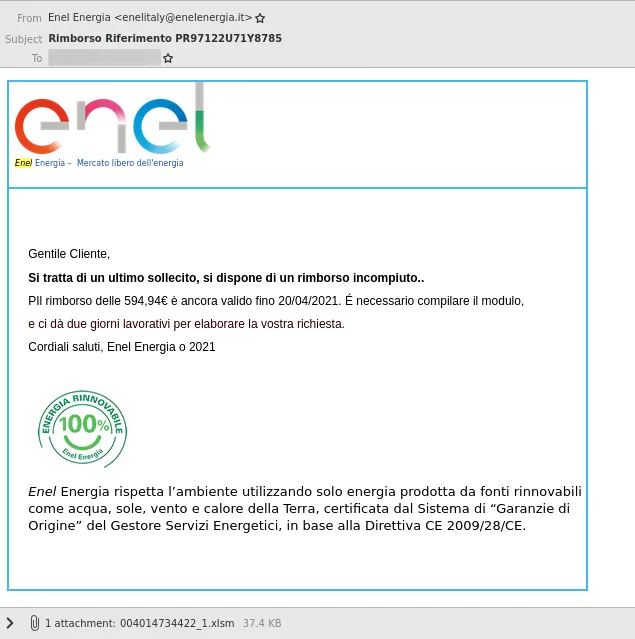

Una de las campañas mostradas destaca no por su volumen, sino por su baja tasa de detección por parte de otras soluciones de seguridad. La red de bots Cutwail-A actualizó sus maldocs XLSM. Esta vez distribuía Ursnif.

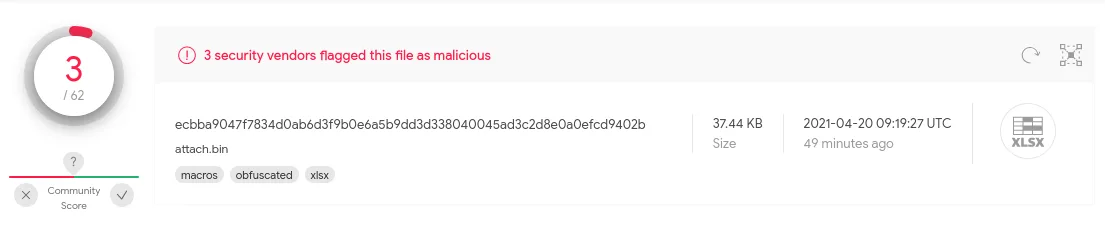

En el momento de la entrega, los maldocs de la campaña sólo fueron detectados por 3 de 62 detecciones en VirusTotal.

Somos conscientes de que la detección de VirusTotal no representa la detección dinámica real de los productos de seguridad listados. Sin embargo, debido a que la campaña ya fue capturada por el Filtro de Spam y Malware de Hornetsecurity utilizando firmas de detección estática, es una comparación de manzanas-a-manzanas y describe las capacidades de detección de Hornetsecurity cuando se trata de la detección de amenazas de correo electrónico.

Metodología

Hornetsecurity ha observado cientos y miles de campañas de correo electrónico de diferentes actores de amenazas que van desde ataques poco sofisticados y de bajo esfuerzo hasta esquemas de ataque ofuscados muy complejos. Nuestro análisis incluye solo las principales campañas de correo electrónico de amenazas sofisticadas.

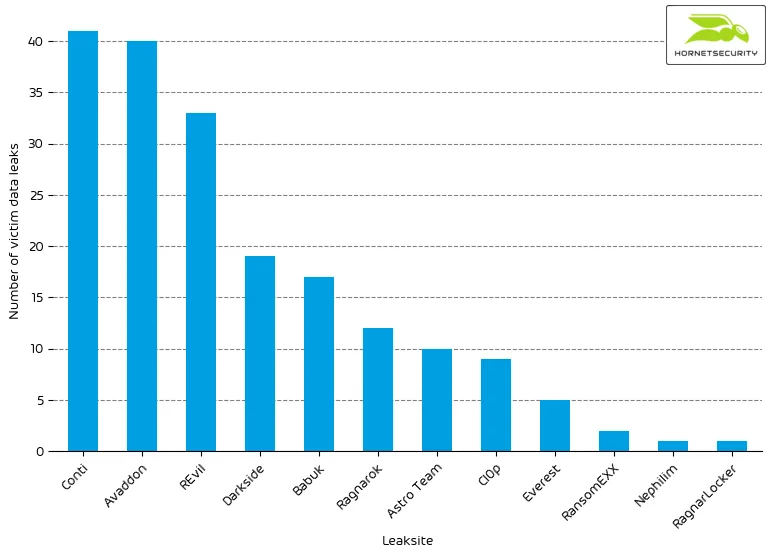

Ransomleaks

Los actores de las amenazas siguen filtrando datos robados a las víctimas de ransomware para presionarlas a pagar no sólo por descifrar los archivos cifrados por el ransomware, sino también por no hacer públicos los datos robados antes del cifrado. Hemos observado el siguiente número de filtraciones en sitios de filtración de ransomware:

| Sitio de filtración | Número de filtraciones de datos de las víctimas |

| Conti | 41 |

| Avaddon | 40 |

| REvil | 33 |

| Darkside | 19 |

| Babuk | 17 |

| Ragnarok | 12 |

| Astro Team | 10 |

| Cl0p | 9 |

| Everest | 5 |

| RansomEXX | 2 |

| Nephilim | 1 |

| RagnarLocker | 1 |

El siguiente gráfico de barras visualiza el número de fugas de datos de víctimas por sitio de fuga.

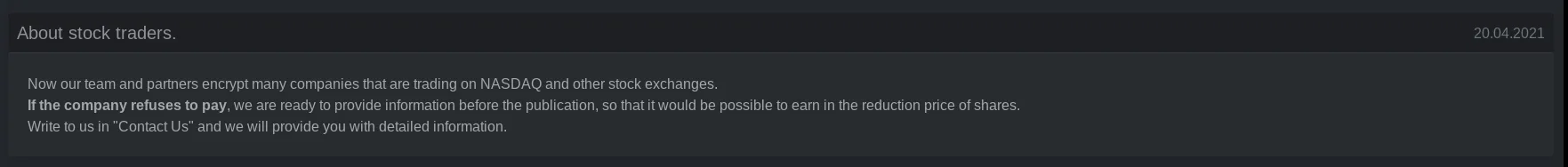

Este mes, el grupo de ransomware Darkside ha anunciado que pone a la venta información privilegiada. Los vendedores a corto plazo podrían comprar información sobre las empresas comprometidas por el ransomware Darkside antes de su publicación en el sitio de filtraciones Darkside.

Tras el anuncio, Darkside comenzó a etiquetar a sus víctimas publicadas con sus respectivos tickers de acciones.

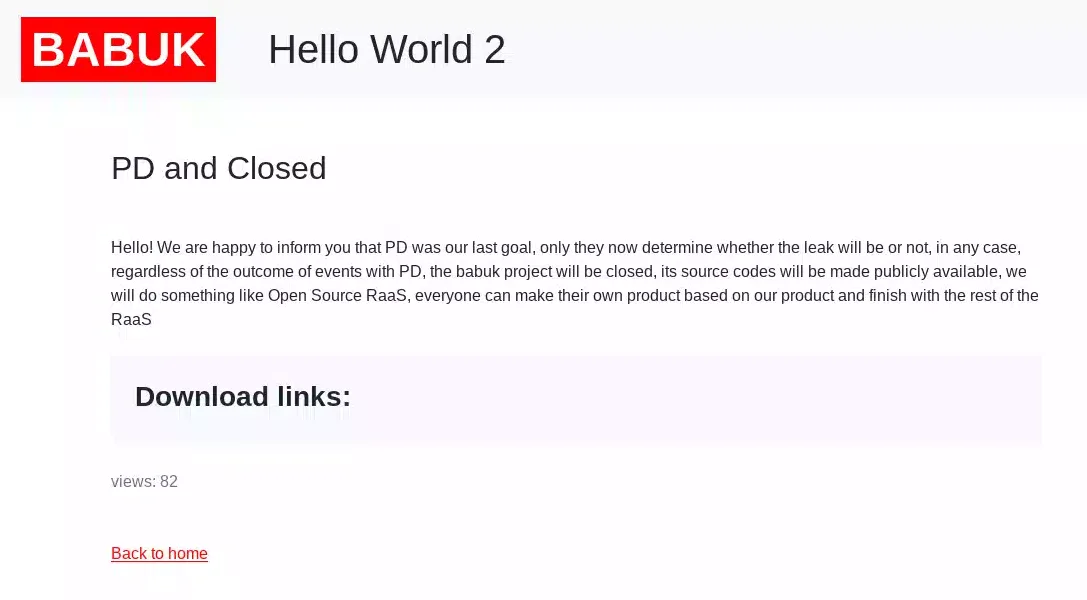

Además, este mes el ransomware Babuk anunció el cierre de su operación de ransomware.

Sin embargo, sólo unos días después, aclararon que sólo cerrarían la parte de su operación relacionada con el ransomware. Seguirán robando datos de las víctimas y extorsionándolas con la publicación de los datos robados.

Conclusión

Esperamos que la segunda entrega de nuestra revisión mensual de las amenazas del correo electrónico te haya resultado informativa. Regresa el mes que viene para que veas información más actualizada sobre el panorama de las amenazas del correo electrónico.

Referencias

- 1 https://www.hornetsecurity.com/en/security-informationen-en/html-phishing-asking-for-the-password-twice/

- 3 https://www.hornetsecurity.com/en/threat-research/qakbot-distributed-by-xlsb-files/

- 4 https://www.hornetsecurity.com/en/threat-research/bazarloaders-elaborate-flower-shop-lure/

- 5 https://www.hornetsecurity.com/en/security-information/information-stealer-campaign-targeting-german-hr-contacts/