Email Threat Review Mayo 2021

Resumen

En esta edición de nuestra revisión mensual de las amenazas por correo electrónico, presentamos un resumen de aquellas observadas en mayo de 2021 y las comparamos con las del mes anterior.

El informe ofrece información sobre:

- Correos electrónicos no deseados por categoría

- Tipos de archivos utilizados en los ataques

- Índice de amenazas del correo electrónico en la industria

- Marcas de empresa y organizaciones suplantadas

- Campañas de correo de amenazas destacadas

- Ransomleaks

Correos electrónicos no deseados por categoría

La siguiente tabla muestra la distribución de los correos electrónicos no deseados por categoría.

| Categoría del correo electrónico | % |

| Rechazado | 81.56 |

| Spam | 13.81 |

| Amenaza | 3.73 |

| Amenaza avanzada | 0.87 |

| Contenido | 0.03 |

El siguiente histograma temporal muestra el volumen de correos electrónicos por categoría y por día.

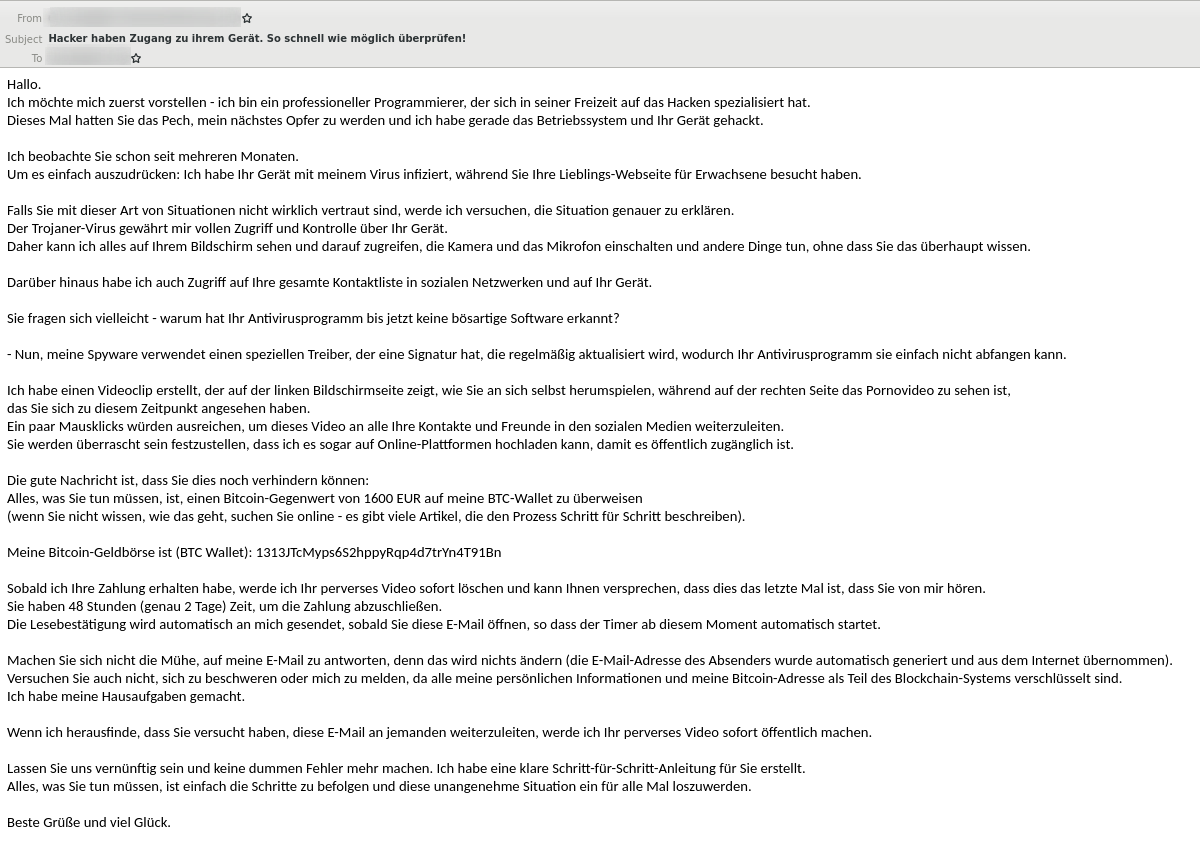

El pico de correos electrónicos rechazados entre el 23 y el 26 de mayo de 2021 se debe a una oleada de correos electrónicos de extorsión sexual dirigidos a usuarios de lengua alemana.

Esta campaña y el consiguiente pico de correos electrónicos rechazados es similar a la observada en marzo1 en la que los atacantes ganaron unos 5.000 euros. Esta vez no hubo transacciones entrantes en los moneros de Bitcoin del atacante utilizados en el ciberataque.

Metodología

Las categorías de email listadas corresponden a las que aparecen en el Email Live Tracking del Control Panel de Hornetsecurity. Nuestros usuarios ya están familiarizados con ellas. Para los que no, las categorías son:

| Categoría | Descripción |

| Spam | Estos correos electrónicos no son deseados y a menudo son promocionales o fraudulentos. Los emails son enviados simultáneamente a un gran número de destinatarios. |

| Contenido | Estos correos electrónicos tienen un archivo adjunto no válido. Los administradores definen en el módulo de control de contenido qué archivos adjuntos no son válidos. |

| Amenaza | Estos correos electrónicos tienen contenido dañino, como archivos adjuntos o enlaces maliciosos, o se envían para cometer delitos, como el phishing. |

| Amenaza avanzada | Advanced Threat Protection ha detectado una amenaza en estos correos electrónicos. Los correos electrónicos se utilizan para fines ilegales e implican medios técnicos sofisticados que sólo se pueden rechazar mediante procedimientos dinámicos avanzados. |

| Rechazado | Nuestro servidor de correo electrónico rechaza estos correos directamente durante el diálogo SMTP debido a características externas, como la identidad del remitente, y los correos no se analizan más. |

Tipos de archivos utilizados en los ataques

La siguiente tabla muestra la distribución de los tipos de archivos utilizados en los ciberataques.

| Tipo de archivo (utilizado en los correos maliciosos) | % |

| Archivo | 33.1 |

| Otros | 19.9 |

| HTML | 17.8 |

| Excel | 7.6 |

| 7.5 | |

| Ejecutable | 5.8 |

| Archivos de imagen de disco | 4.7 |

| Word | 2.8 |

| Powerpoint | 0.6 |

| Archivo de script | 0.2 |

| 0.1 | |

| Archivo LNK | 0.0 |

El siguiente histograma temporal muestra el volumen de correos electrónicos por tipo de archivo utilizado en el ataque durante 7 días.

Índice de amenazas del correo electrónico en la industria

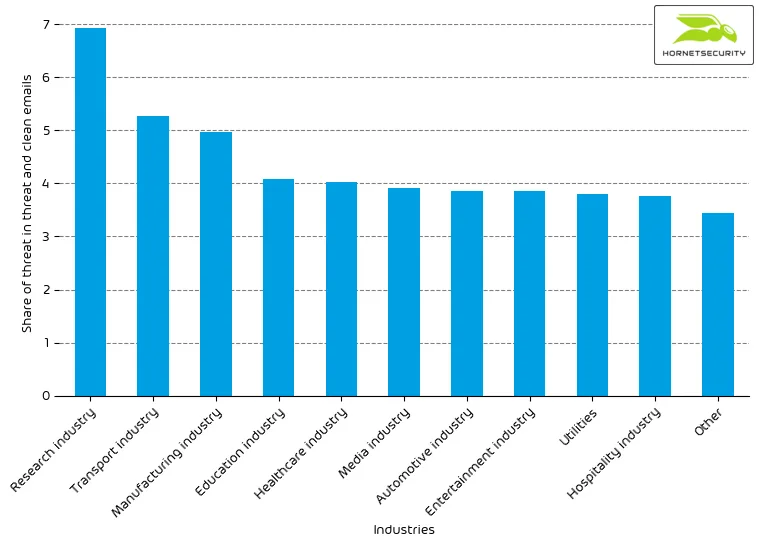

La siguiente tabla muestra nuestro índice de amenazas de correo electrónico por industria, calculado sobre la base del número de correos electrónicos amenazantes en comparación con los correos limpios recibidos (en la mediana) por industria.

| Industrias | Porcentaje de amenaza en los correos amenazados y limpios |

| Investigación | 6.9 |

| Transporte | 5.3 |

| Manufactura | 5.0 |

| Educación | 4.1 |

| Salud | 4.0 |

| Media | 3.9 |

| Automoción | 3.9 |

| Entretenimiento | 3.8 |

| Servicios públicos | 3.8 |

| Hostelera | 3.8 |

El siguiente gráfico de barras visualiza la amenaza que supone el correo electrónico para cada industria.

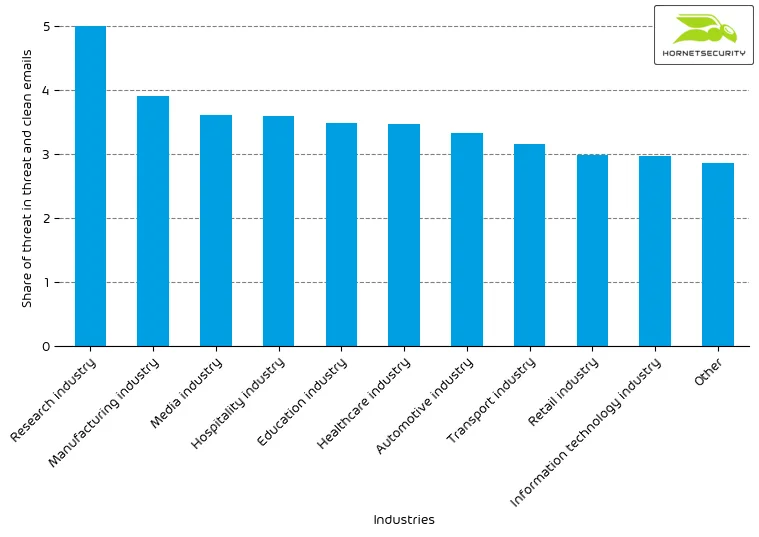

Para comparar el gráfico de barras del índice de amenazas por correo electrónico del mes pasado:

Metodología

Las organizaciones de distinto tamaño reciben un número absoluto diferente de correos electrónicos. Por lo tanto, calculamos el porcentaje de correos amenazantes de cada organización y los correos electrónicos limpios. A continuación, calculamos la mediana de estos valores porcentuales de todas las organizaciones del mismo sector para obtener la puntuación final del sector en cuanto a amenazas.

Marcas de empresa y organizaciones suplantadas

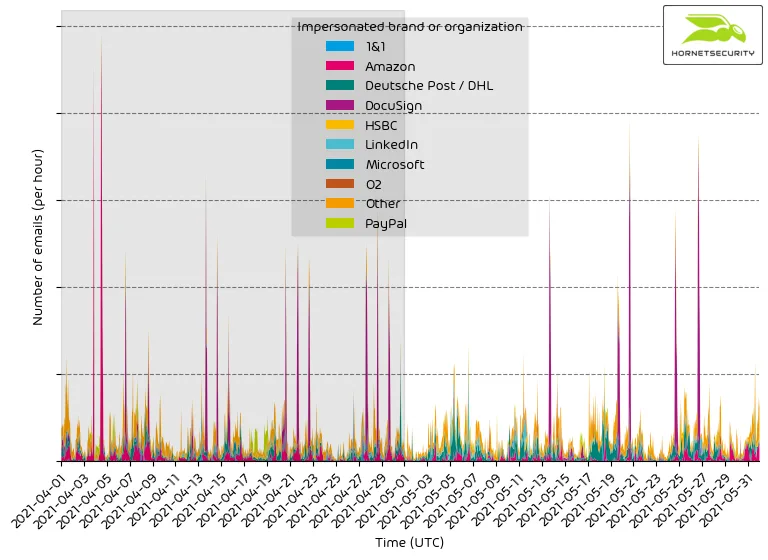

La siguiente tabla muestra las marcas de empresas que nuestros sistemas detectaron más en los ataques de suplantación de identidad.

| Marca u organización suplantada | % |

| DocuSign | 19.9 |

| Amazon | 17.6 |

| Deutsche Post / DHL | 16.8 |

| Otros | 15.4 |

| 4.0 | |

| Microsoft | 2.8 |

| PayPal | 2.7 |

| 1&1 | 2.5 |

| HSBC | 2.1 |

| O2 | 2.0 |

El siguiente histograma temporal muestra el volumen de correo electrónico de las marcas de empresas detectadas en los ataques de suplantación de identidad por hora.

Es un flujo constante de phishing y otros ataques que suplantan a las grandes marcas para atraer a los destinatarios a abrir los correos electrónicos.

Campañas de correo de amenazas destacadas

En esta sección, queremos destacar algunas campañas de malspam de actores de amenazas prominentes y conocidos.

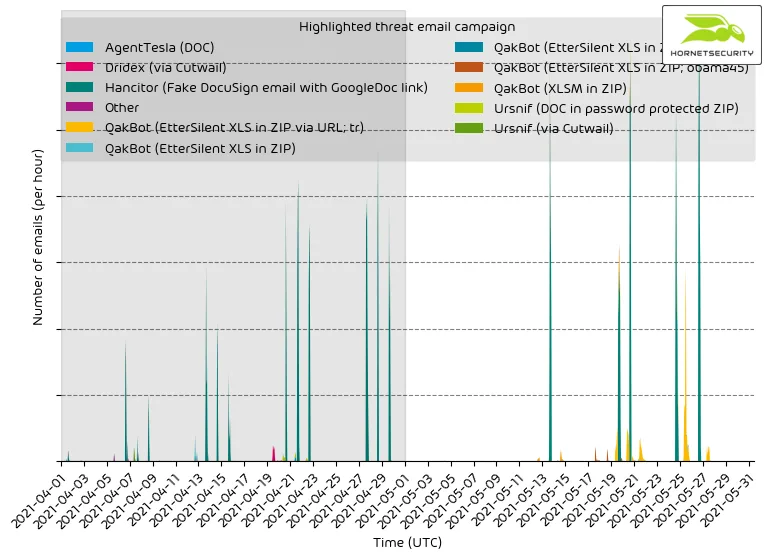

El siguiente histograma de tiempo muestra el volumen de correo electrónico de las campañas de amenazas destacadas por hora.

Podemos ver que las oleadas de malspam de las campañas seleccionadas tienen puntos de inicio y final bien definidos, a diferencia de las campañas de correo electrónico de spam masivo menos sofisticadas, que enviarán correos electrónicos en un flujo constante.

Por favor, ten en cuenta que esto no contiene todas las campañas. Por tanto, la clasificación, así como las cifras de volumen, no deben tomarse como una clasificación global.

A partir de los datos, podemos ver que el malspam de Hancitor que suplanta a DocuSign es una campaña de malspam constante y de gran volumen.

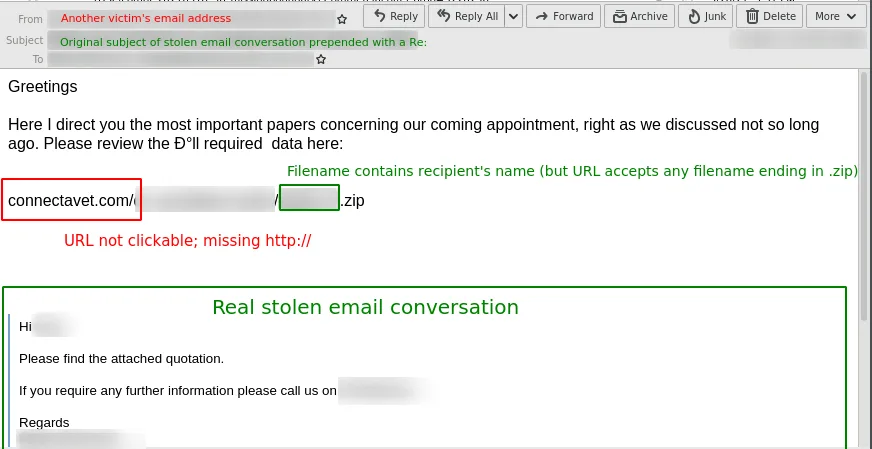

Al final del mes, el aumento de los «tr» de QakBot basados en URLs (llamados así por la etiqueta de configuración/identificación de la campaña tr encontrado en la configuración del malware QakBot que ha sido distribuido) se puede ver el malspam. Esta campaña (al igual que otras campañas de malspam de QakBot) utiliza email conversation threat hijacking.2

Otro aspecto interesante de la campaña es que utiliza URLs de texto plano en las que no se puede hacer clic y que carecen de la dirección http://. Así, las víctimas deben copiar la URL manualmente en su navegador. Esto se hace probablemente con la esperanza de que los filtros de URL no detecten la URL en esta forma. Obviamente, la campaña utiliza varios sitios web comprometidos para alojar los archivos ZIP maliciosos, lo que complica aún más su detección.

Metodología

Hornetsecurity ha observado cientos de miles de campañas de correo electrónico de diferentes actores de amenazas que van desde ataques poco sofisticados y de bajo esfuerzo hasta esquemas de ataque ofuscados muy complejos. Nuestro análisis incluye solo las principales campañas de correo electrónico de amenazas sofisticadas.

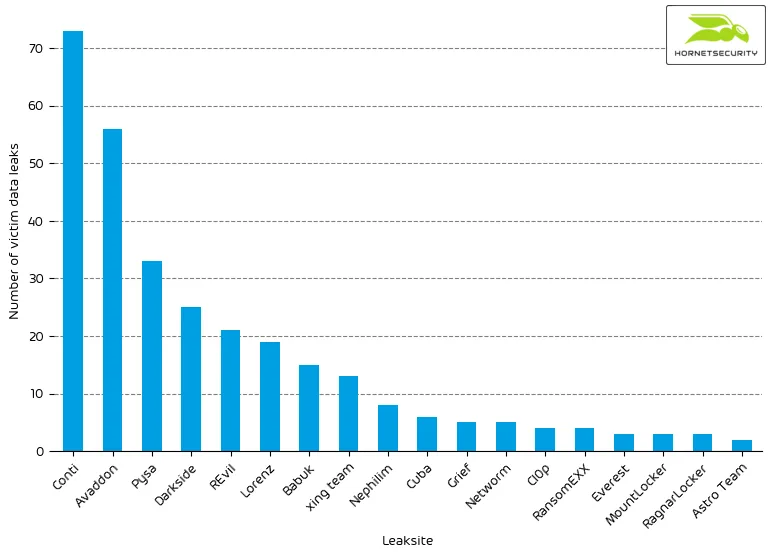

Ransomleaks

Los actores de las amenazas siguen filtrando datos robados a las víctimas de ransomware para presionarlas a pagar no sólo por descifrar los archivos cifrados por el ransomware, sino también por no hacer públicos los datos robados antes del cifrado. Hemos observado el siguiente número de filtraciones en sitios de filtración de ransomware:

| Sitio de filtración | Número de filtraciones de datos de las víctimas |

| Conti | 73 |

| Avaddon | 56 |

| Pysa | 33 |

| Darkside | 25 |

| REvil | 21 |

| Lorenz | 19 |

| Babuk | 15 |

| Xing Team | 13 |

| Nephilim | 8 |

| Cuba | 6 |

| Networm | 5 |

| Grief | 5 |

| Cl0p | 4 |

| RansomEXX | 4 |

| MountLocker | 3 |

| Everest | 3 |

| RagnarLocker | 3 |

| Astro Team | 2 |

El siguiente gráfico de barras visualiza el número de fugas de datos de víctimas por sitio de fuga.

Hemos añadido la recopilación de datos para los siguientes sitios de filtración de ransomware:

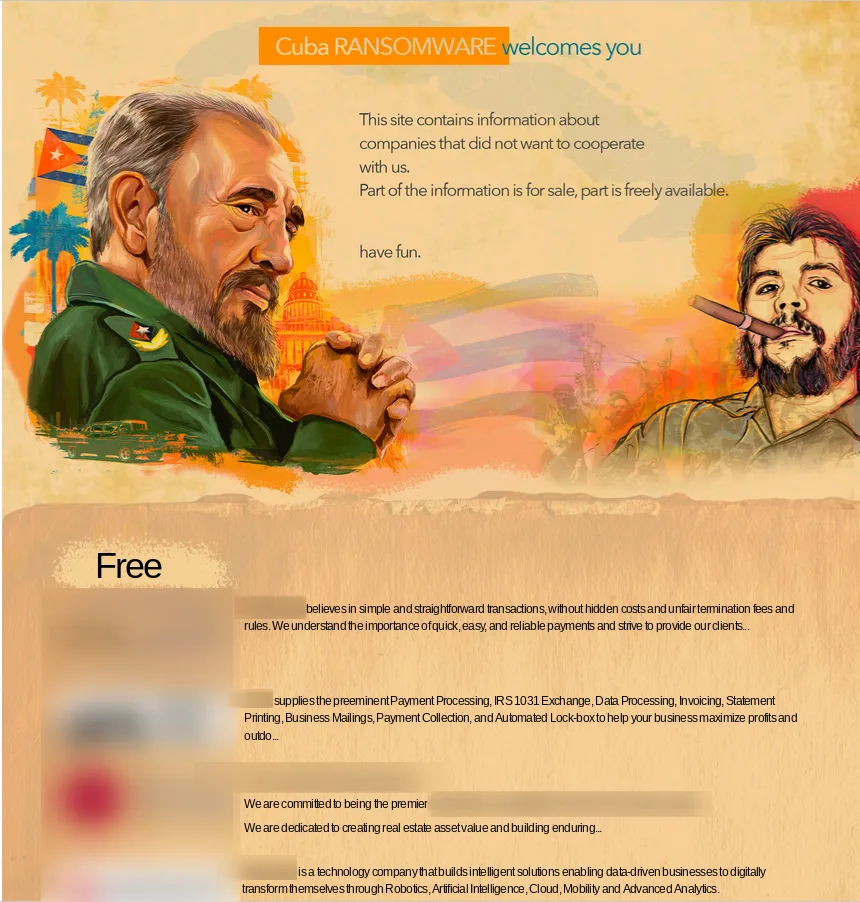

El leaksite del ransomware Cuba fue visto por primera vez a finales de 2019. Sin embargo, el grupo no era muy activo. El leaksite actualmente cuenta con seis filtraciones.

Recientemente se ha informado de que el ransomware Cuba coopera con el malware Hancitor, de cuyas campañas de malspam informamos en una sección anterior. Por lo tanto, hemos añadido el sitio de filtración del ransomware Cuba a nuestro conjunto de datos.

El sitio de fugas del Xing Team fue anunciado a través del sitio de fugas del Astro Team el 2021-05-06 como nuevo partner del equipo.

El sitio de filtraciones de Xing Team presenta un diseño idéntico al sitio de filtraciones de Astro Team, pero contiene diferentes filtraciones de datos.

Por el momento se desconoce lo que implica esta asociación.

Otro sitio de filtraciones que surgió este mes es el del ransomware Prometheus. En su sitio, afirman una afiliación con el ransomware REvil. Sin embargo, hay que ver cuál es esa afiliación y si el ransomware REvil sabe siquiera que este nuevo sitio de filtraciones afirma tener una afiliación con ellos.

El sitio de fugas Prometheus no elimina las entradas de las empresas que han pagado el rescate o de los datos que podría vender. Las entradas respectivas simplemente se actualizan para reflejar si la empresa ha pagado o los datos se han vendido.

Otra novedad es el sitio de filtración «Grief».

Actualmente, se desconoce qué ransomware está asociado al sitio de filtraciones Grief, si es un ransomware ya conocido renombrado como Grief o si utilizan su propio ransomware.