Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von M365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats Dezember 2023.

Zusammenfassung

- Fortgeschrittenere E-Mail-Bedrohungen sind während des beobachteten Zeitraums rückläufig, während wir vermehrt einfache E-Mail-Angriffe sehen, die aber letztendlich aufgrund externer Indikatoren abgelehnt werden.

- Wir beobachteten einen Rückgang bei der Verwendung der meisten Dateitypen zur Auslieferung schädlicher Payloads. Trotz dieser festgestellten Abnahmen zählen HTML, PDFs und Archivdateien weiterhin zu den drei Hauptverursachern.

- Die Bergbau-, Forschungs- und Unterhaltungsindustrien waren während des Datumszeitraums die am stärksten ins Visier genommenen Branchen.

- Markenimitationen sind rückläufig, wobei DHL weiterhin die am häufigsten imitierte Marke bleibt.

- Der MOVEit-Angriff auf Lieferketten verursacht weiterhin Schäden und in der Branche wird langsam deutlich, wie umfassend die Auswirkungen tatsächlich sind.

- Die albanische Regierung und One Albania Telecom werden derzeit aktiv von der iranischen Hackergruppe „Homeland Justice“ angegriffen.

- Es sind neue Phishing-Kampagnen aufgetaucht, die sowohl Instagram- als auch Twitter-(X)-Nutzer ins Visier nehmen, mit dem Ziel, Konten zu übernehmen oder Zugriff auf Krypto-Wallets und andere Kontowerte zu erlangen.

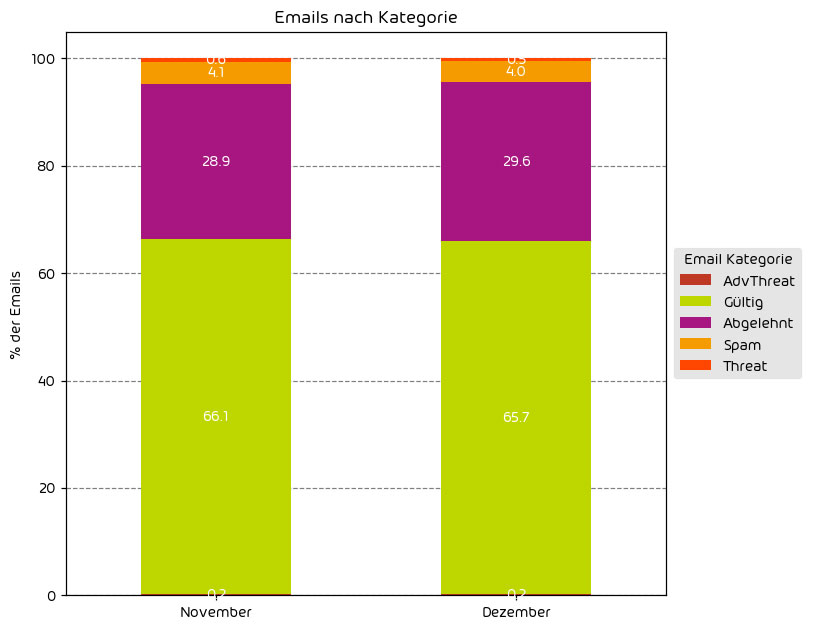

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich November 2023 zu Dezember 2023.

In den letzten Monaten haben wir einen wiederkehrenden Anstieg von bösartigen E-Mails festgestellt, wie es jedes Jahr um diese Zeit der Fall ist. Dieser Anstieg lässt sich auf die Einkaufssaison rund um die Feiertage zurückführen. Nun, da die Feiertage vorbei sind, ist es nicht überraschend, dass wir diesen Trend fast zum Stillstand kommen sehen. E-Mails, die als „Bedrohungen“ und „AdvThreats“ eingestuft wurden, sind zurückgegangen. Der leichte Anstieg bei den E-Mails, die als „abgelehnt“ kategorisiert wurden, führte zu einem leichten Rückgang von 0,4% bei den als „sauber“ eingestuften E-Mails. Vor den Feiertagen beobachten wir einen Anstieg von einfacheren E-Mail-Angriffen in der Hoffnung, vom erhöhten Emailverkehr während der Feiertage zu profitieren. Diese Art von Angriffen wird oft aufgrund externer Anzeichen sofort abgewiesen. Nach den Feiertagen erwarten wir, dass dieser Abwärtstrend vorerst anhält.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Clean | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

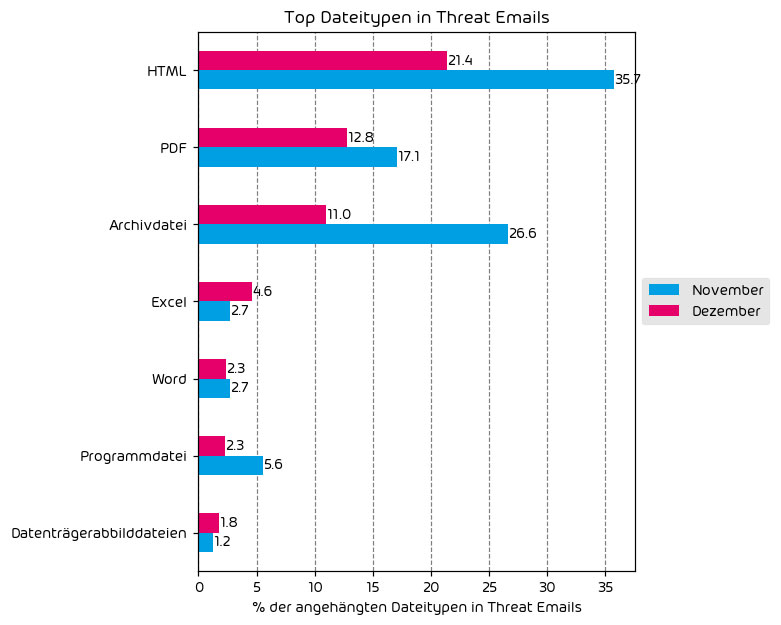

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Im letzten Monat haben wir in fast jeder Kategorie eine Gesamtreduktion festgestellt. Dies lässt sich auf die beobachtete Abnahme der Anzahl anspruchsvollerer E-Mail-Angriffe in diesem Zeitraum zurückführen. Trotzdem bleiben HTML, PDFs und Archivdateien die drei am häufigsten verwendeten Anhangtypen für die Verbreitung schädlicher Inhalte.

Die festgestellte Zunahme von Excel-Dateien könnte auf den ersten Blick wie eine gezielte Kampagne erscheinen, dies ist jedoch nicht der Fall. Wenn wir uns die konkreten Zahlen ansehen, gab es tatsächlich weniger Angriffe mit Excel-Dokumenten während dieses Zeitraums. Dennoch, wenn wir alle Dateitypen in dieser Kategorie betrachten, verzeichneten Excel-Dateien eine deutlich geringere Reduzierung. Aufgrund der massiven Rückgänge in anderen Kategorien erscheint dies prozentual gesehen als Anstieg in den Daten, da E-Mails mit bösartigen Excel-Dateien einfach einen größeren Anteil des Datensatzes in diesem Monat ausmachen.

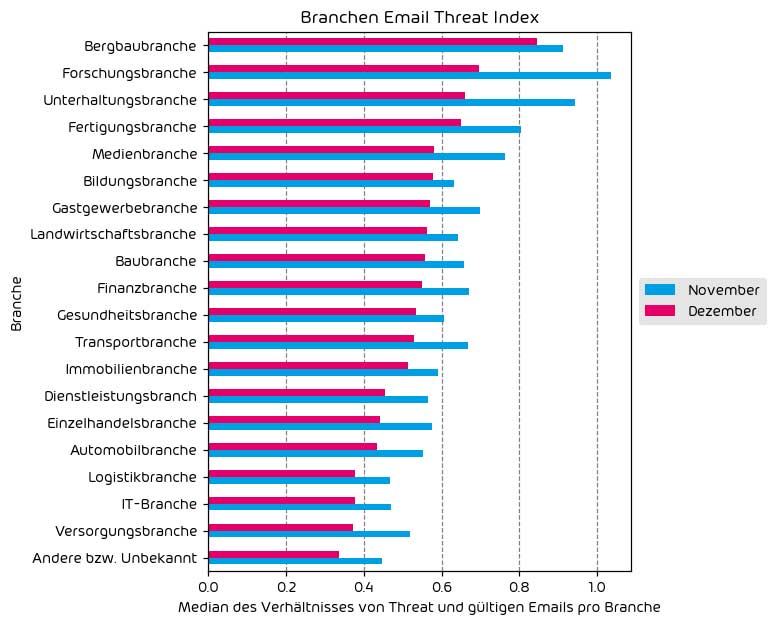

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Wie erwartet haben wir einen Rückgang des Bedrohungsindex in allen Branchen im Monat Dezember festgestellt. Dies stimmt mit unseren anderen Daten überein, die einen Rückgang der Bedrohungen zeigen. In Bezug auf die am stärksten betroffenen Branchen blieben die Bergbau-, Forschungs- und Unterhaltungsindustrien an der Spitze.

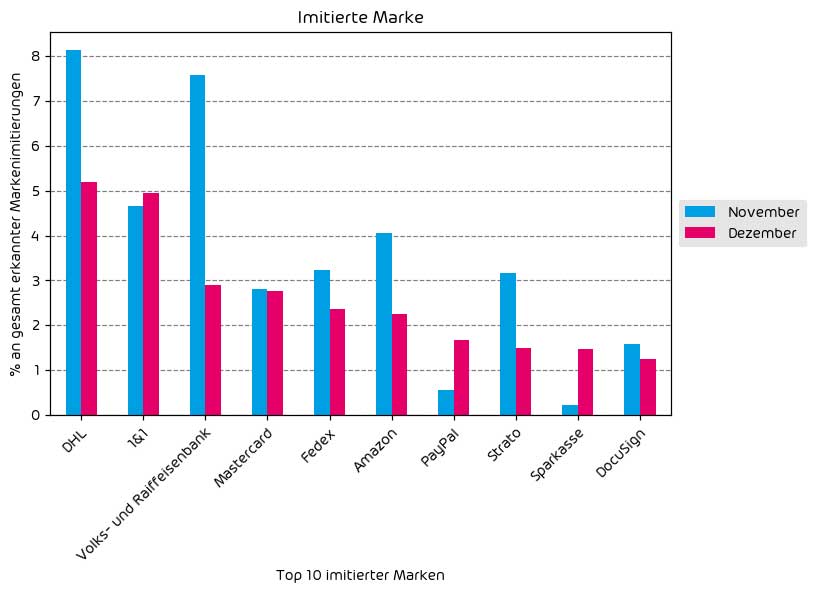

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

Ähnlich wie bei unseren oben aufgeführten anderen Datensätzen sehen wir auch hier Hinweise auf einen Rückgang der Bedrohungen. Nahezu jede Marke in unserer Liste der zehn am häufigsten imitierten Marken verzeichnete einen Rückgang, mit einigen Ausnahmen, insbesondere Paypal und Sparkasse. DHL bleibt laut unseren Daten an der Spitze der Liste als die am häufigsten von Bedrohungsakteuren imitierte Marke.

Hervorzuhebende Vorfälle und branchenrelevante Events

MOVEit – Die bisherigen Auswirkungen

In unseren monatlichen Berichten haben wir ausführlich über die MOVEit Zero-Day-Angriffe diskutiert. Der entstandene Schaden ist offensichtlich, und die realen Auswirkungen sind äußerst spürbar. Dennoch gestaltet es sich schwierig, den genauen Umfang von derart umfangreichen Lieferkettenangriffen zu erfassen. Mittlerweile ist genug Zeit vergangen, sodass die gesammelten Daten beginnen ein genaueres Bild zu formen.

Kon Briefing hat eine Sammlung von Daten bezüglich des MOVEit-Lieferkettenangriffs erstellt. Der Bericht enthält eine Reihe nützlicher Datenpunkte, darunter:

- Opfer

- Betroffene Einzelpersonen

- Am stärksten betroffene Länder

- Betroffene Organisationen

- Links zu offiziellen Veröffentlichungen

- Und mehr

Es zeigt sich deutlich, dass Unternehmen mit Sitz in den USA an erster Stelle stehen, wenn es darum geht, diese Sicherheitslücke auszunutzen. Die Anzahl der betroffenen US-Organisationen beträgt 2290, gefolgt von Kanada mit 152 betroffenen Organisationen als dem zweithäufigsten ins Visier genommenen Land. Eine besonders erschreckende Statistik zeigt, dass mehr als 90 MILLIONEN Einzelpersonen direkt von den Auswirkungen des Angriffs betroffen sind.

Zwar gibt es eine Lösung, aber offensichtlich sind viele betroffene Organisationen zögerlich, die erforderlichen Aktualisierungen einzuspielen. Ob dies auf Fahrlässigkeit oder schlicht überlastete IT-Abteilungen zurückzuführen ist, bleibt abzuwarten. Die Zeit wird es zeigen. In der Zwischenzeit ist zu erwarten, dass der MOVEit-Lieferkettenangriff in der Branche noch eine Weile für Gesprächsstoff sorgen wird.

Angriff auf die albanische Regierung und One Albania Telecom

Wir verfolgen immer mit größter Aufmerksamkeit größere Cyberangriffen, insbesondere wenn das Ziel eine Nation oder ein Staat ist. Es wurde berichtet, dass sowohl die albanische Regierung als auch One Albania Telecom einem aktiven Angriff ausgesetzt waren, dessen Größe und Umfang unbekannt sind. Die Bedeutung dieses Vorfalls wird durch die beträchtliche Auswirkung unterstrichen, insbesondere durch die 1,5 Millionen Betroffenen allein bei One Albania Telecom. Dies bestätigt erneut den anhaltenden Trend, dass die digitalen Infrastrukturen von Nationen auf einem beispiellosen Niveau angegriffen werden. Zum Zeitpunkt dieser Mitteilung scheint der Angriff noch immer im Gange zu sein, wobei die iranische Hackergruppe Homeland Justice die Verantwortung für den Angriff übernommen hat.

Solche Vorfälle werden weiterhin die Aufmerksamkeit internationaler Regierungen auf sich ziehen, da immer klarer wird, dass staatliche Regulierungen möglicherweise notwendig sind, um dem steigenden Trend der Cyberkriminalität Einhalt zu gebieten. Themen wie staatliche Technologieintervention haben wir bereits in vorherigen Berichten behandelt und werden auch in Zukunft über entsprechende Entwicklungen berichten.

Neue Instagram-Phishing-Kampagne

Die Branche hat rechtzeitig zu Weihnachten eine neue Instagram-Phishing-Kampagne entdeckt. Die anvisierten Empfänger werden mit überzeugenden Benutzeroberflächen (UIs) konfrontiert, die sie durch den Prozess führen, einen ihrer Backup-Authentifizierungscodes für die Zwei-Faktor-Authentifizierung (2FA) einzugeben. Der Angreifer nutzt dann diesen Code, um das Konto zu übernehmen. Marketing- und Social-Media-Abteilungen sollten in den kommenden Tagen besonders auf der Hut sein.

In der Phishing-E-Mail wird behauptet, dass das betroffene Konto „Urheberrechtsverletzungen“ begeht. Die Absender-E-Mail-Adresse instagram@contact-helpchannelcopyrights.com unterstützt diese Behauptung sogar auf den ersten Blick. Wie im Artikel erwähnt, können die überzeugenden Benutzeroberflächen und das Gefühl der Dringlichkeit für einige unerfahrene Benutzer zu einer kniffligen Situation führen. Bleiben Sie aufmerksam und seien Sie vorsichtig, um nicht Opfer dieser neu aufkommenden Phishing-Kampagne zu werden.

Twitter’s (X) Umgang mit Status-IDs wird für die Erstellung von gefälschten Phishing-Links genutzt

Eine neue Welle von Phishing-Angriffen verbreitet sich im Netz. Dieses Mal über Twitter (jetzt als X bekannt). Aufgrund der Art und Weise, wie X Status-IDs handhabt, kann der Benutzername-Teil einer X-URL durch beliebige Zeichen ersetzt werden, und der Beitrag, auf den sich die Status-ID bezieht, wird trotz der Änderung des Benutzernamens in der URL weiterhin geöffnet.

Wenn Sie beispielsweise die URL https://twitter.com/hornetsecurity/status/1733207135247303132# aufrufen, würden Sie denken, dass Sie zur offiziellen Hornetsecurity X-Seite navigieren, oder? Jedoch werden Sie schnell feststellen, dass Sie zu einem Beitrag vom Sicherheitsexperten Andy Syrewicze auf seinem X-Profil weitergeleitet werden. Dies scheint eine „Funktion“ der Funktionsweise von X zu sein, aber sie kann zu Phishing-Angriffen durch böswillige Akteure führen.

Alles in allem gibt es eine Reihe von Phishing-Versuchen, die diese Technik nutzen, um das Opfer glauben zu lassen, dass man zu einem legitimen X-Beitrag von großen Marken wie Binance, der Ethereum Foundation, Chainlink und anderen krypto-bezogenen Organisationen weitergeleitet wird. Das Ziel der Angreifer ist es, Zugang zum Krypto-Wallet des Zielbenutzers zu erhalten und es von Vermögenswerten zu leeren. Hier ist wieder einmal der durchschnittliche Benutzer darauf angewiesen, geschult zu werden, um sicherzustellen, dass die Seite (oder das X-Profil), auf der er gelandet ist, tatsächlich das legitime Profil ist, das er erwartet.

Glücklicherweise neigen die meisten Benutzer, die im Kryptobereich tätig sind, dazu, technisch versiert zu sein, aber selbst der erfahrenste Benutzer kann überrascht werden. Diese Art von Phishing-Versuch über X könnte auch für andere Zwecke genutzt werden, wie zum Beispiel das Phishing von Anmeldeinformationen von anderen (nicht-Krypto) Diensten, um sie dann bei Credential Stuffing-Angriffen zu verwenden. Nicht zu vergessen das Potenzial für die Verbreitung von Fehlinformationen. Die Zeit wird zeigen, wie Angreifer diese Methode nutzen werden.

Prognosen für die kommenden Monate

- Während wir davon ausgehen, dass die Bedrohungslage im Bereich der E-Mail Sicherheit hoch bleiben wird, dürfte die Anzahl der E-Mail-basierten Angriffe etwas abnehmen, wenn wir uns von der Feiertagssaison entfernen.

- Wenn die Zahl potenzieller Opfer, die nach Versand-E-Mails für Weihnachtseinkäufe suchen, zurückgeht, ist es durchaus möglich, dass die Anzahl anspruchsvoller, E-Mail-basierter Angriffe in den kommenden Monaten zunimmt, da die Cyberkriminellen zu ihren „regulären Programmen“ zurückkehren.

- Die Ausrichtung auf Regierungen von Staaten wird fortgesetzt, was die internationale Diskussion über die Rolle der Regierungen in der Sicherheitsgemeinschaft weiter vorantreiben wird.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den Neuigkeiten dieses Monats gebeten:

Von Yvonne Bernard, CTO bei Hornetsecurity, zu den Instagram and Twitter(X) Angriffen:

Es ist interessant zu beobachten, wie Angreifer keine Auszeit nehmen, sondern vielmehr ihre Angriffe geschickt auf die Weihnachtszeit zuschneiden: Täuschend echte E-Mails von Instagram und Twitter erreichen die Nutzer, wenn diese besonders aktiv in den sozialen Medien unterwegs sind. Phishing-Versuche im Bereich DHL und anderer Unternehmen der Transportbranche nutzen die Vorfreude der festlichen Einkaufssaison aus – keine Überraschung, da jeder gespannt auf die Ankunft seiner Geschenke wartet! Es ist beruhigend zu wissen, dass unser Security Lab ständig wachsam ist und unsere Kunden rund um die Uhr schützt – denn wenn das Böse keine Pause einlegt, tun wir es auch nicht!

Von Umut Alemdar, Head of Security Lab bei Hornetsecurity, zu Phishing und gefälschten Online-Shops:

Ein Blick zurück auf den Dezember 2023 verdeutlicht eine deutliche Zunahme von Phishing-Bedrohungen, die die festliche Einkaufssaison ausnutzten. Betrüger haben geschickt gefälschte Online-Shops erstellt, um Last-Minute-Weihnachtseinkäufer ins Visier zu nehmen. Mit dem Übergang in den Januar ist es von entscheidender Bedeutung, weiterhin wachsam zu bleiben. Das Risiko, auf diese betrügerischen Machenschaften zu stoßen, verschwindet nicht mit den Feiertagen; Überbleibsel von falschen Angeboten und clever getarnten E-Mails könnten weiterhin im Umlauf sein. Daher ist es ratsam, skeptisch gegenüber allzu verlockenden Angeboten zu bleiben und stets die Legitimität von Online-Shops zu überprüfen, bevor persönliche Informationen preisgegeben oder Einkäufe getätigt werden. Der Beginn eines neuen Jahres bietet eine ideale Gelegenheit, sichere Online-Praktiken zu verstärken und sich vor Phishing-Bedrohungen zu schützen.

Monatliche Empfehlungen:

- Nutzen Sie die Gelegenheit, das Sicherheitsbewusstsein der Endnutzer zu überprüfen. Nach den Feiertagen und längeren Urlauben kann eine freundliche Erinnerung an die potenziellen Gefahren in den Postfächern dazu beitragen, dass die Mitarbeiter zu Beginn des neuen Jahres wieder besonders wachsam sind.

- Veranlassen Sie Schulungen für Ihre Social-Media- und Marketing-Teams, um sie über neu aufkommende Phishing-Bedrohungen, sowohl auf Instagram als auch auf X zu informieren.

- Falls Ihre Organisation die MOVEit-Dateiübertragungssoftware nutzt und Sie noch Patches für die Behebung des schwerwiegenden Lieferkettenangriffs des letzten Jahres anwenden müssen, führen Sie diese schnellstens durch.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 8.000 Channel-Partnern und MSPs in mehr als 30 Ländern aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 50.000 Kunden genutzt.