Erfolgreich Datenlecks vermeiden: Mitarbeiter-Schulung macht’s möglich!

Datenlecks, auch Datenpanne genannt, können verheerende Auswirkungen sowohl für Einzelpersonen als auch für Unternehmen haben. In der digitalen Welt sind wir verwundbar, daher ist es entscheidend, konstant an umfassenden Sicherheitsmaßnahmen zu arbeiten.

Viele Anbieter und Dienstleister haben durch Datenlecks bereits ihre Kunden verloren und ihren Ruf schwer beschädigt. Es ist wirklich schmerzhaft, wenn Unbefugte sich auf kriminelle Weise Zugang zu unseren sensiblen Daten verschaffen.

In diesem Artikel widmen wir uns den verschiedenen Arten von Datenlecks und zeigen Ihnen, wie Sie Ihre Infrastruktur effektiv vor heimtückischen Hackern schützen können.

Beginnen wir mit einigen Grundlagen.

Was ist ein Datenleck?

Ein Datenleck ist eine Bedrohung für Ihre Infrastruktur.

Diese Offenlegung kann entweder versehentlich erfolgen oder das Resultat eines gezielten Hackerangriffs sein. Cyberkriminelle verwenden hierfür verschiedene Techniken,

Ein Datenleck, oder auch Datenpanne, bezeichnet die ungewollte Offenlegung privater Informationen, die von einem Unternehmen über Individuen gespeichert wurden. Diese Offenlegung kann entweder versehentlich erfolgen oder das Resultat eines gezielten Hackerangriffs sein. Cyberkriminelle verwenden hierfür verschiedene Techniken, um unbefugten Zugriff auf die Infrastruktur ihrer Opfer zu erlangen und die Daten zu zerstören, offenzulegen oder zu stehlen.

Die Motive hierfür können vielfältig sein – sei es aus Spaß, um finanzielle Gewinnen zu erlangen oder einfach für den Kick und dem Gefühl von Macht und Überlegenheit. Egal aus welchem Grund, es ist immer unethisch, und deshalb ist es wichtig, dass wir alle zusammenarbeiten, um dagegen anzukämpfen.

Ein konkretes Beispiel für einen Datenleck ereignete sich im Juni 2021, als LinkedIn entdeckte, dass 700 Millionen Benutzerkonten in einem Dark-Web-Forum veröffentlicht wurden, wovon über 90 % der Kunden betroffen waren. LinkedIn selbst hatte diese Informationen nicht preisgegeben, sondern Cyberkriminelle hatten sich unbefugt Zugang verschafft und die Daten weitergegeben.

Datenlecks treten rund um die Uhr auf, und die Annahme, dass man als kleines Unternehmen nicht zur Zielscheibe wird oder ausreichend geschützt ist, ist ein Irrtum. Unternehmen müssen sicherstellen, dass sie über sowohl physische Sicherheitsmaßnahmen verfügen, als auch auf Anwendungsebene entsprechend geschult sind, um sich effektiv zu schützen.

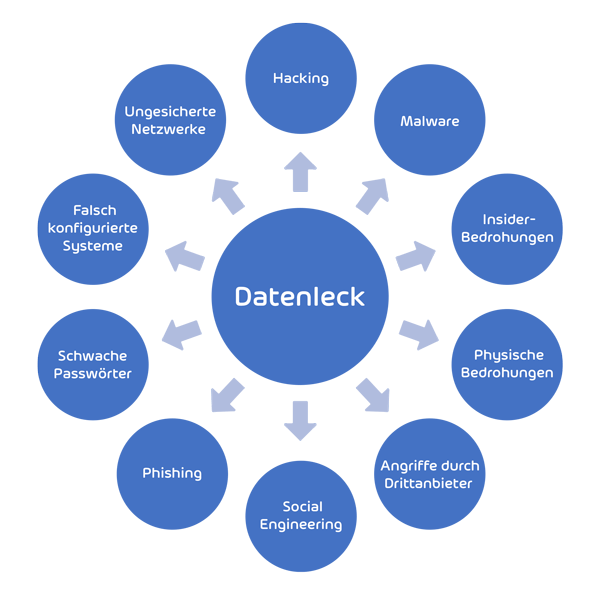

Wie kommt es zu Datenlecks?

Datenlecks können auf vielfältige Weise entstehen und werden von kriminellen Angreifern initiiert. Im Folgenden finden Sie eine Liste der häufigsten Datenlecks, die überall auftreten können und durch unterschiedliche Mittel verursacht werden, wie z.B. Malware, Insider-Bedrohungen, physische Bedrohungen, Angriffe durch Drittanbieter, Social Engineering, Phishing, schwache Passwörter, falsch konfigurierte Systeme und ungesicherte Netzwerke.

Hacker-Angriffe haben das Ziel, potenziell anfällige Systeme, Hardware und Dienste zu identifizieren, um sie anschließend auszunutzen. Sobald die Angreifer eine Schwachstelle ausfindig gemacht haben, verschaffen sie sich unbefugten Zugang zur Infrastruktur. Um derartige Angriffe abzuwehren, ist es von entscheidender Bedeutung, dass die Systeme und Sicherheitsrichtlinien stets auf dem neuesten Stand sind. Dadurch können mögliche Schwachstellen entschärft und die Infrastruktur vor unberechtigtem Zugriff geschützt werden.

Malware-Angriffe ereignen sich, wenn ein Angreifer Ransomware in die Systeme einschleust, um Daten zu verschlüsseln und im Anschluss eine Lösegeldzahlung für deren Entschlüsselung fordert. Für dieses wiederkehrende Szenario gilt die generelle Empfehlung, kein Lösegeld zu bezahlen, sondern stattdessen angemessene, idealerweise unveränderliche, Backups zu erstellen.

Insider-Bedrohungen beziehen sich auf Risiken, die von Einzelpersonen oder Gruppen innerhalb einer Organisation ausgehen. Diese Bedrohungen können verschiedene Formen annehmen, wie beispielsweise physische Bedrohungen oder Datendiebstahl, Sabotage, unbefugter Zugriff oder unvorsichtiges Verhalten. Zur Eindämmung dieser Risiken ist es von großer Bedeutung, Sicherheitsmaßnahmen zu implementieren, die den Zugriff auf Daten minimieren, wie z.B. Zugangsberächtigungen nach dem Least-Privilege-Prinzip erteilen.

Physischer Diebstahl kann sowohl durch Insider-Diebstahl als auch durch externe Eindringlinge verursacht werden. Um diese Risiken zu minimieren, ist es von entscheidender Bedeutung, sicherzustellen, dass sowohl Festplatten als auch die gesamte Infrastruktur verschlüsselt sind. Zusätzlich sollten strenge physische Sicherheitskontrollen und Zugangsverfahren implementiert werden, um die umfassende Sicherheit von Daten und Ressourcen zu gewährleisten.

Angriffe durch Drittanbieter beziehen sich auf Angriffe, die nicht direkt erfolgen, sondern auf Partnerschaften mit externen Anbietern, Lieferanten, Auftragnehmern oder Dienstleistern abzielen. Es ist daher von entscheidender Bedeutung sicherstellen, dass die Systeme Dritter vollständig gepatcht und auf dem neuesten Stand sind.

Social Engineering ist eine ausgeklügelte Taktik, bei der das Ziel darin besteht, Menschen zu manipulieren, um Zugang zu sensiblen Systemen oder Informationen zu erlangen. In vorherigen Artikeln wurde bereits Kevin Mitnick erwähnt, der sich auf diese Weise Zugang zu einem Banksystem verschaffte. Mit raffinierter Überzeugungskraft gab er sich als IT-Support aus und verleitete die Mitarbeiter dazu, ihm Zugang zu gewähren.

Seine Vorgehensweise, sich ohne den Einsatz technologischer Hilfsmittel in gut gesicherte Systeme zu hacken, ist eine erschreckend und faszinierend zugleich.

Phishing ist auch eine Form des Social Engineerings. Dabei werden Menschen dazu verleitet, Links zu öffnen, die zur Bestätigung ihrer Identität, ihres Passworts, ihrer Kreditkartendaten, ihrer Bankkonten und anderer sensibler Informationen führen. Wir alle erhalten Phishing-E-Mails in unseren Postfächern. Eine der besten Möglichkeiten, sich dagegen zu wehren, besteht darin, zu wissen, wie man zwischen legitimen und illegitimen E-Mails unterscheiden kann.

Schwache Passwörter stellen eine ernsthafte Sicherheitslücke dar. Im Internet gibt es zahlreiche Websites, die Standardpasswörter für bestimmte Systeme, Hardware und Anwendungen offenlegen. Die erste und grundlegende Maßnahme besteht somit darin, das Standardpasswort sofort durch ein stärkeres zu ersetzen. Doch damit allein ist es nicht getan. IT-Teams sollten klare Richtlinien durchsetzen, um die Sicherheit der Passwörter zu gewährleisten.

Zu den empfohlenen Maßnahmen zählen die Implementierung von MFA (Multi-Faktor-Authentifizierung), das Festlegen eines Passwortverlaufs, die Kontosperrung nach mehreren fehlgeschlagenen Anmeldeversuchen, das regelmäßige Auslaufen von Passwörtern, die Vorgabe von Komplexitätsanforderungen und eine Mindestlänge des Passworts (z. B. 10 Zeichen, einschließlich Klein- und Großbuchstaben, Zahlen und Sonderzeichen wie #, /, !, =, ), (, $, &.

Falsch konfigurierte Systeme bezeichnen Systeme, die nicht gemäß den Herstellervorgaben oder bewährten Verfahren korrekt eingerichtet sind. Solche Konfigurationsfehler machen die Systeme anfällig und ermöglichen es Cyberkriminellen, leicht Zugriff zu erlangen. Beispiele hierfür sind nicht aktualisierte Systeme, Hardware und Anwendungen, fehlerhaftes SSL/TLS-Setup, inkonsistente Sicherungs- und Wiederherstellungsverfahren sowie andere Misskonfigurationen.

Ungesicherte Netze gehen oft mit falsch konfigurierten Systemen einher. Ungesicherte Netzwerke zeichnen sich durch offene Wi-Fi-Netzwerke, schwache Verschlüsselung wie WEP, die Verwendung von Standardpasswörtern, das Fehlen von Firewall-Regeln, unklare Zugangskontrollen und das Nichtvorhandensein von Sicherheitssystemen wie IDS (Intrusion Detection System) und IPS (Intrusion Prevention System) aus.

Dies sind nur einige Beispiele, die verdeutlichen, wie wichtig es ist, strikte Cybersicherheitspraktiken zu implementieren, um sich vor Datenlecks zu schützen.

Was sind die größten Datenlecks aller Zeiten?

Für Unternehmen, die von einer Datenleck betroffen waren, ist dies zweifellos der schlimmste Sicherheitsvorfall, den man sich vorstellen kann – und sie haben vollkommen recht, denn unabhängig von der Unternehmensgröße kann ein Datenleck äußerst schmerzhaft und schädigend sein.

Es gibt jedoch bestimmte Datenpannen, die eine besonders alarmierende Anzahl von Kunden betroffen haben.

Im Jahr 2013 wurde Yahoo Ziel eines Angriffs, bei dem die persönlichen Daten von mehr als 3 Milliarden Nutzern kompromittiert wurden. Die Angreifer erbeuteten Informationen wie Namen, Geburtsdaten, Telefonnummern und Passwörter.

2017 wurde das Finanzdienstleistungsunternehmen Equifax Opfer von Cyberkriminellen, die erfolgreich über 147 Millionen Kundendatensätze offenlegten.

Ein weiterer gravierender Vorfall ereignete sich 2019, als Cyberkriminellen die Firewall von der US-Amerikanischen Bank Capital One überwanden, was zur Offenlegung von über 100 Millionen Kundenkonten führte. Dabei wurden etwa 140 Tausend Sozialversicherungsnummern (SSNs) und 80 Tausend Bankkontonummern unberechtigt abgegriffen.

Dies ist lediglich eine kleine Auswahl von erschütternden Beispielen.

Die Bedeutung von Mitarbeiterschulungen für die Prävention von Datenlecks

Laut dem Global Risks Report 2022 vom World Economic Forum, werden 95 % aller Verstöße gegen die Cybersicherheit durch menschliches Versagen verursacht.

Wenn es um Cybersicherheit geht, machen Menschen häufig zwei Arten von Fehlern: Fehler, die sich auf Soft Skills beziehen, und Fehler, die auf Entscheidungen basieren. Soft-Skill-Fehler entstehen, wenn jemand bei der Arbeit an der IT-Infrastruktur oder sicherheitsrelevanten Aktivitäten nicht über genügend technisches Know-how, Erfahrung oder Fähigkeiten verfügt. Hierfür sind die IT-Teams verantwortlich.

Entscheidungsbasierte Fehler, auch bekannt als schlechte Entscheidungen, treten auf, wenn Einzelpersonen Entscheidungen treffen, die die Cybersicherheit gefährden. Bei diesen Fehlern kann es sich um verschiedene Handlungen handeln, wie z. B. das Ausnutzen von Social-Engineering- und Phishing-Taktiken oder das versehentliche Senden von E-Mails an die falschen Empfänger. In der Regel werden diese Fehler von Endbenutzern begangen, denen es an Sicherheitsbewusstsein mangelt.

Wie können Datenschutzverletzungen verhindert werden?

Ungeschulte Mitarbeiter sind angreifbar. Der Schlüssel zur Vermeidung von Datenlecks liegt in der Proaktivität. Das bedeutet, sich weiterzubilden, aufmerksam zu sein und die Gefahren ernst zu nehmen.

Sicherheit ist eine gemeinsame Verantwortung, die von den IT-Teams ausgeht und sich über das gesamte Unternehmen erstreckt. IT-Teams sorgen für die Durchsetzung von Sicherheitsrichtlinien und -verfahren, und sobald diese vorhanden sind, ist die kontinuierliche Schulung der Mitarbeiter von entscheidender Bedeutung.

Daher ist die Schulung von Endbenutzern über Social Engineering, Phishing, Kennwortregeln und korrekte Netzwerkverbindungen unerlässlich.

Wie wichtig ist es, Datenlecks zu verhindern?

Die Antwort auf diese Frage ist ganz einfach. Ziel ist es, Angreifer daran zu hindern, Daten zu kompromittieren, den Ruf zu schützen, eine sichere Umgebung zu gewährleisten, die Kundenzufriedenheit zu steigern, die Loyalität zu fördern und einen reibungslosen Geschäftsbetrieb aufrechtzuerhalten.

Verhindert die Datenschutz-Grundverordnung Datenlecks?

Eine der Fragen, die sich in Bezug auf Datenlecks und die DSGVO stellt, ist, wie sie miteinander zusammenhängen. Die DSGVO verhindert zwar nicht direkt Datenlecks, aber sie regelt die Prozesse im Umgang mit personenbezogenen- und Unternehmensdaten, um die Umsetzung von Sicherheitsmaßnahmen zu gewährleisten.

Was sind die empfohlenen Tools zur Verhinderung von Datenlecks?

Es beginnt mit der verwendeten Sicherheitsausrüstung. Dann geht es darum, wie sie konfiguriert ist, und schließlich darum, wie die Mitarbeiter und Endbenutzer geschult werden.

Wenn Sie in der IT-Abteilung arbeiten, sollten Sie sicherstellen, dass Sie Firewalls, Intrusion-Prevention-Systeme (IPS), Intrusion-Detection-Systeme (IDS), Data-Loss-Prevention-Lösungen (DLP), Endpunktschutz, Verschlüsselungstools, SIEM-Systeme (Security Information and Event Management), VAPT-Tools (Vulnerability Assessment and Penetration Testing), Überwachungs- und Protokollierungslösungen, Sicherungs- und Wiederherstellungsmechanismen sowie Sicherheitsschulungen für Mitarbeiter einsetzen.

Darüber hinaus empfehlen wir Ihnen, das Sicherheits-Toolkit von Hornetsecurity zu erkunden.

Warum Hornetsecurity Ihre ultimative Lösung ist, um potenzielle Risiken von Datenlecks abzuwehren

Die Schulung des Sicherheitsbewusstseins ist ein wertvolles Instrument, um Datenlecks zu verringern, menschliche Fehler zu minimieren, sensible Daten zu schützen, unbefugte Systemänderungen zu verhindern, unbeabsichtigte Handlungen zu vermeiden und einen effektiven Schutz der Informationssicherheit zu gewährleisten.

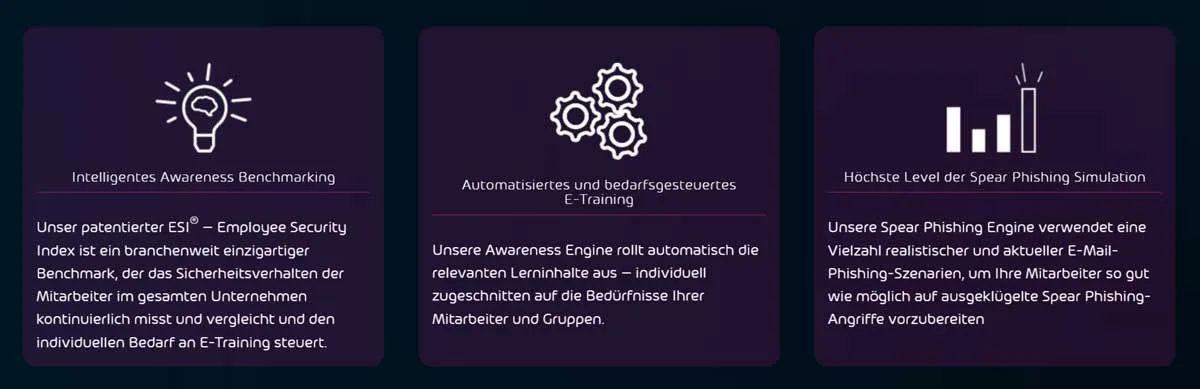

Hornetsecurity bietet umfassende Sicherheitslösungen, die vollautomatisches Awareness-Benchmarking, Spear-Phishing-Simulation und E-Training beinhalten. Unser Ziel ist es, Ihre Mitarbeiter zu befähigen und vor Cyber-Bedrohungen zu schützen, indem wir ihnen die notwendigen Werkzeuge und Kenntnisse zur Verfügung stellen, um ihr Sicherheitsbewusstsein zu verbessern.

Mit unserem Security Awareness Service können Ihre IT-Teams hochentwickelte Spear-Phishing-Angriffssimulationen durchführen. Unsere fortschrittliche Engine bietet verschiedene Schwierigkeitsgrade, die alle bequem über eine einzige Benutzeroberfläche gesteuert werden können. Anhand der erzielten Ergebnisse können Sie umfassende Berichte erstellen, die als Grundlage für Verbesserungen dienen.

Unser Security Awareness Service ermöglicht auch gezieltes E-Training für Mitarbeiter, indem relevante Inhalte genau dann und dort bereitgestellt werden, wo sie benötigt werden. Ob es sich um ein minimales Training für einige Mitarbeiter oder um ein intensives Training für wichtige Stakeholder handelt, wir gehen auf Ihre spezifischen Anforderungen ein.

Um Transparenz und Echtzeitüberwachung zu gewährleisten, bietet Ihnen unser Service einen Ist-Zustand des Sicherheitsbewusstseins, aktuelle Statistiken und detaillierte ESI-Berichte (Employee Security Index). Darüber hinaus können Sie mit unserem anpassbaren Dashboard die Informationen und Grafiken an Ihre Bedürfnisse anpassen.

Darüber hinaus können Sie mit unseren Diensten ein spezielles Sicherheitszentrum für Ihre Benutzer einrichten, das Zugang zu einer breiten Palette von Schulungsmaterialien in mehreren Sprachen und vieles mehr bietet. Diese proaktive Maßnahme dient dazu, menschliches Versagen zu minimieren und durch Mitarbeiterhandeln verursachte Cybersicherheitsvorfälle zu verhindern.

Indem wir Ihren Benutzern relevante Ressourcen und Kenntnisse zur Verfügung stellen, können wir das Auftreten von Sicherheitsfehlern durch Mitarbeiter erheblich reduzieren, das Risiko von Datenlecks verringern und eine weniger einladende Umgebung für Cyberkriminelle in Ihrem Netzwerk schaffen.

Mehr dazu erfahren Sie HIER.

Wir zeigen Ihnen gerne eine Demo unserer Lösung. Fordern Sie sie HIER an.

Um Ihre Cyberumgebung und Ihre kritischen Daten zu sichern, verwenden Sie Advanced Threat Protection und Security Awareness Service von Hornetsecurity.

Wir arbeiten kontinuierlich daran, unseren Kunden Vertrauen in ihren Spam & Malware Protection, Email Encryption und Email Archiving zu geben.

Um über die neuesten Artikel und Praktiken auf dem Laufenden zu bleiben, besuchen Sie jetzt unseren Hornetsecurity-Blog.

Fazit

Während Sie diesen Artikeln gelesen haben, wurden tausende Versuche auf der ganzen Welt unternommen, in Netzwerke einzudringen. Im Falle eines Datenlecks könnten Informationen kompromittiert werden, was schwerwiegende Konsequenzen nach sich ziehen könnte, wie etwa finanzielle Verluste, Rufschädigung und eine verringerte Kundenzufriedenheit.

Es gibt verschiedene Arten von Datenlecks, darunter Hackerangriffe, Malware-Angriffe, Social Engineering, Phishing und mehr. Sicherheit ist eine geteilte Verantwortung. Es liegt in der Verantwortung der IT-Abteilung, Sicherheitsmaßnahmen zu implementieren und dann die Mitarbeiter im Umgang damit zu schulen.

Die Schulung ist keine einmalige Aktivität, sondern ein fortlaufender Prozess.

Bei Hornetsecurity stehen wir Ihnen mit einem ganzheitlichen Service zur Sensibilisierung für Sicherheitsfragen zur Seite, der Ihnen dabei hilft, im digitalen Zeitalter sicher zu sein und Cyberkriminellen stets einen Schritt voraus zu sein.