Die verhängnisvolle Auswirkung menschlichen Versagens auf die Cybersicherheit

Im Zuge der zunehmenden Integration moderner Technologie in unser persönliches und berufliches Leben treten die negativen Folgen menschlichen Versagens im Bereich der Cybersicherheit immer stärker zutage.

Vor zwanzig Jahren konnten Unternehmen noch ein oder zwei Tage ohne ihre IT-Technologie auskommen, doch heutzutage könnte bereits eine einstündige Unterbrechung verheerende Auswirkungen haben. Trotz der gestiegenen Zuverlässigkeit von SaaS-Anwendungen und Technologieplattformen im Vergleich zu früher sind Cybersicherheitsbedrohungen nach wie vor eine große und aktuelle Gefahr.

Ein guter Cybersicherheitsansatz besteht aus drei Säulen: Menschen, Prozesse und Technologie. In diesem Artikel konzentrieren wir uns auf die erste Säule, die Menschen. Wenn die technologische Schutzschicht versagt und eine Phishing-E-Mail in den Postfächern der Benutzer auftaucht oder wenn die Prozessabwehr versagt, weil Mitarbeiter der Finanzabteilung vergessen haben, Änderungen eines Bankkontos für eine Rechnung zu überprüfen, dann ist die menschliche Schicht die letzte Hoffnung.

In diesem Artikel befassen wir uns mit den verschiedenen Aspekten des Risikos menschlicher Fehler in der Cybersicherheit und damit, wie Sie die „menschliche Firewall“ in Ihrem Unternehmen verbessern können.

Menschliche Fehler bei der Cybersicherheit aufdecken

Eine verblüffende Tatsache ist, dass 33 % der Unternehmen ihren Benutzern keine Schulungen zum Thema Cybersicherheit anbieten, wie unsere jüngste Umfrage unter 925 IT-Fachleuten ergab. Dieselbe Studie zeigt auch, dass 74 % der Remote-Mitarbeiter Zugang zu kritischen Daten haben, was angesichts der weltweit gestiegenen Heimarbeit im Zuge der Pandemie, äußerst beunruhigend ist. Die Kosten einer Datenpanne können immens sein, von daher sind vorbeugen Sicherheitsmaßnahen immer besser als eine teure Schadenregulierung.

Im Folgenden finden Sie einige Statistiken aus unserem kostenlosen Cyber Security Report, die Sie in Ihr Mitarbeiterhandbuch und Ihre IT-Sicherheitsschulungen aufnehmen sollten.

Häufige menschliche Fehler bei der Cybersecurity

Computer, Smartphones und Tablets werden nicht gesperrt

Dies ist ein grundlegender Schritt der Cybersicherheitshygiene, und während die meisten Menschen und Unternehmen dies für Laptops durchsetzen, werden andere Geräte oft vergessen. Ein neugieriges Familienmitglied im Heimbüro oder ein Fremder in einem Café sollte keine Gelegenheit haben, auf ein Gerät zuzugreifen, auf dem Geschäftsdaten gespeichert sind.

Vertrauen in öffentliches Wi-Fi

Dies ist ein häufiges Problem, insbesondere für Mitarbeiter, die regelmäßig reisen. Vielleicht liegt es an der unsichtbaren Natur des Netzes, denn es ist leichter zu bemerken, wenn einem jemand über die Schulter schaut und liest, was auf dem Bildschirm steht, aber umso schwieriger die Vorstellung, wie jemand unbemerkt Zugriff auf seinen Rechner über das öffentliche WiFi erlangt. Wenn Ihre Mitarbeiter regelmäßig auf Reisen sind, müssen Sie ihnen eine starke und einfach zu bedienende VPN-Lösung zur Verfügung stellen, wenn sie öffentliches WLAN oder eine alternative Methode wie Tethering mit einem Smartphone nutzen müssen. Dies gilt auch für Mitarbeiter, die in anderen öffentlichen Einrichtungen wie Cafés arbeiten.

Gemeinsame Nutzung von Arbeitsgeräten mit Familienmitgliedern

Es ist zu vermuten, dass dies im Zuge der Work-from-Home-Bewegung immer häufiger vorkommt, und dies ist eine Situation, in der die gemeinsame Nutzung definitiv keine Fürsorge ist, sondern eher beängstigend.

Ignorieren von Cybersicherheitsregeln

Dieses Phänomen tritt äußerst häufig auf, und obwohl es für uns Sicherheitsexperten leicht ist, frustriert zu sein und zu fragen, „Warum sind manche Prioritäten so fehlgeleitet?“, liegt hier ein grundlegendes Missverständnis über die psychologische Arbeitsweise der Mitarbeiter vor. Die meisten Menschen wissen, dass sie Ärger mit ihrem Chef bekommen, wenn sie die Deadline für einen Bericht nicht einhalten. Das Umgehen einer obskuren Regel, wie z.B. das Nichtgestatten des Versendens von Arbeitsdokumenten per E-Mail oder des Teilens von Tabellenkalkulationen über persönliche Cloud-Speicher, bringt ihnen jedoch kaum Probleme ein. Von daher ist es nur logisch, dass auf vereinfachte Arbeitswege zurückgegriffen wird, auch wenn dadurch Cybersicherheitsregeln gebrochen werden.

Die Herausforderung besteht darin, die Unternehmenskultur zu verändern und die Mitarbeiter besser zu schulen, indem sie die Risiken und den Zweck der Regeln verstehen, anstatt sie als hinderlich und ein “von oben” auferlegtes Hindernis zu betrachten.

Schwache Passwörter

Dieser Punkt ist interessant, weil wir seit Jahrzehnten einen absurden Fokus auf die Qualität von Passwörtern legen und meinen, dass das Hinzufügen von Sonderzeichen und Ausrufezeichen am Ende unseres Lieblingspasswortes, das wir auf allen Websites verwenden, ausreiche um es „besser“ zu machen. Aber die Wahrheit ist, dass die meisten von Menschen erstellten und erinnerten Passwörter keinen guten Schutz bieten, und dazu kommt, bei fast allen Angriffen spielt die Qualität des Passworts keine Rolle. Wenn ein Angreifer einen Benutzer dazu bringt, sein fantastisches 24-Zeichen-Passwort auf einer gefälschten Anmeldeseite einzugeben oder dieses einfach online kauft, ist die Komplexität des Passworts unerheblich. Die beste Lösung ist hier die Verwendung passwortloser Lösungen wie Biometrische Zugangscodes, Passkeys oder FIDO-2-Schlüssel, und wenn dies noch keine Option sein sollte, ist die Verwendung von MFA, als zusätzliche Ebene der Identitätsüberprüfung, zu empfehlen.

Wiederverwendung von Passwörtern

Wenn es um menschliche Fehler in der Cybersicherheit geht, handelt es sich wahrscheinlich um das größte Risiko, dem wir begegnen: die Wiederverwendung von Passwörtern. In einer Zeit, in der wir eine exponentielle Zunahme an Apps und Diensten sowohl im beruflichen als auch im privaten Bereich nutzen, neigen viele Menschen dazu, ihre Lieblingspasswörter für alle Websites zu verwenden. Wenn dann eine schwach geschützte Website kompromittiert wird, nutzen die Cyberkriminellen diese Anmeldedaten und probieren sie bei Office 365, G-Suite und ähnlichem aus – oft mit verheerenden Folgen.

Weitergabe von Passwörtern an andere Mitarbeiter

Dies ist nach wie vor eine gängige Vorgehensweise unter Kollegen und ohne weiter erläutern zu müssen, ein großes Risiko. Es sollte unbedingt vermieden werden.

Keine Änderung von Passwörtern bei einer Sicherheitslücke

Wenn der Verdacht besteht, dass ein Durchbrechen der Sicherheitsvorkehrungen stattgefunden hat, sollten alle damit verbundenen Anmeldeinformationen geändert werden. Wenn es sich sogar um eine domänenweite Kompromittierung handelt, sollten alle Benutzer- und Anwendungs-/Workload-Passwörter aktualisiert werden.

Post-It-Hinweise

Kaum zu glauben, aber leider wahr: Immer noch können in fast jedem Büro kleine “geheime” Post It`s mit Kennwörtern unter den Tastaturen gefunden werden. Auch hier ist es wichtig die Mitarbeiter aufzuklären, damit sie verstehen, warum dies so gefährlich ist.

Hilfreich sein

Eine der am schwierigsten zu vermittelnden Lektionen ist zweifellos eine kritische Achtsamkeit bei Hilfsbereitschaft. Als Menschen sind wir von Natur aus darauf bedacht anderen zu helfen, und wenn jemand z.B. vor einer verschlossenen Tür steht (und den Anschein erweckt, dazuzugehören), werden die meisten von uns die Tür öffnen. Dieses Phänomen wird als Social Engineering bezeichnet und stellt einen eigenständigen Bereich innerhalb der Cybersicherheit dar, unabhängig davon, ob es über E-Mail, Telefon, Videokonferenz oder persönlich geschieht. Ein erhöhtes Bewusstsein für diese Art von Cyberkriminalität und das kritische Hinterfragen des Kontextes sind hier von großem Nutzen, ebenso wie regelmäßige physische Penetrationstests.

Auf Phishing-E-Mails hereinfallen

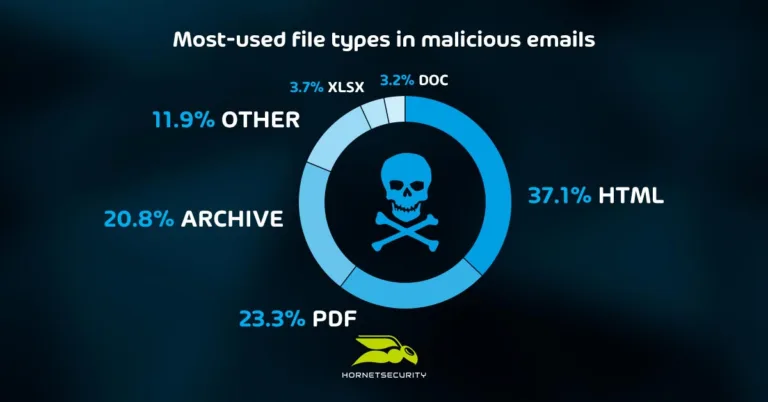

Die meisten Sicherheitsverstöße beginnen mit einer bösartigen E-Mail (z. B. Phishing-E-Mails), und obwohl ein großer Teil der internen Kommunikation in vielen Unternehmen von E-Mail zu Teams/Slack oder ähnlichen Tools gewandert sind, ist die E-Mail immer noch der König, wenn es um die externe Kommunikation geht.

Dazu kommt, dass legitime E-Mails oft Links enthalten, wodurch die Regel „nicht auf Links in E-Mails klicken“ ziemlich nutzlos ist. Der Schutz sollte vielschichtig sein: Verwenden Sie eine leistungsfähige E-Mail-Hygienelösung, um sicherzustellen, dass fast alle schädlichen E-Mails gar nicht erst in die Posteingänge der Benutzer gelangen. Da jedoch keine Lösung 100 % aller schadhaften E-Mails abfangen kann, sollten Sie Ihre Benutzer mit Hilfe von Sicherheitsschulungen darin schulen, Fälschungen zu erkennen – Security Awareness Service.

Das Security Awareness Training von Hornetsecurity hat viele großartige Funktionen, darunter recht witzige und kurze Videos. Doch am meisten besticht es durch seinen eingebauten Algorithmus, der IT-Administratoren eine Menge Arbeit erspart. Einmal das System angelegt, braucht man sich nicht mehr drum kümmern: Mitarbeiter, die auf simulierte Phishing E-Mails reinfallen und z.B. auf Links klicken, erhalten gezielte Schulungen vom System sowie häufige Test E-Mails, aber andere, die nicht auf die Simulationen hereinfallen, werden deutlich seltener belästigt.

Einen Gesamtüberblick über die Cybersicherheitsrisiken, die aus der Analyse von 25 Milliarden E-Mails gewonnen wurden, finden Sie in unserem kostenlosen Cyber Security Report.

Nutzen Sie den Security Awareness Service von Hornetsecurity, um Ihre Mitarbeiter vor Cyber-Bedrohungen zu schützen. Mit unseren Lösungen Spam & Malware Protection, Advanced Threat Protection, Email Encryption sowie Email Archiving sind Sie bestens gewappnet gegen Cyberangriffe.

Um über die neuesten Artikel rund um Cybersicherheit auf dem Laufenden zu bleiben, besuchen Sie jetzt unseren Hornetsecurity-Blog.

Schlussfolgerung

Die Gefahr, die heute von der organisierten Cyberkriminalität und anderen bösartigen Akteuren für Unternehmen ausgeht, kann nicht hoch genug eingeschätzt werden. Kein Unternehmen ist zu klein oder zu unbedeutend, um nicht zur Zielscheibe zu werden. Wenn ein Unternehmen Geld oder wichtige Informationen hat, gibt es da draußen Bösewichte, die es darauf abgesehen haben. Technologien und Prozesse sind zwar wichtig, aber kein System ist zu 100% sicher und die Mitarbeiter sind oft der entscheidende Faktor in der Verteidigungstrategie. Die menschliche Firewall muss auf allen Unternehmensebenen kontinuierlich geschult und gestärkt werden, um menschliche Fehler bei der Cybersicherheit zu vermeiden und Unternehmen widerstandsfähiger gegen Cyberangriffe zu machen.

FAQ

Der größte Teil der „erfolgreichen“ Verstöße gegen die Cybersicherheit beginnt mit einem Klicken auf einen Phishing-Link, dem Nichtüberprüfen einer geänderten Bankkontonummer (Business E-Mail Compromise), einer Eingabe von Anmeldedaten auf einer gefälschten Anmeldeseite, dem Speichern von Dokumenten außerhalb der vom Unternehmen genehmigten Systeme usw. Diese Fehler setzen das Unternehmen einem erhöhten Risiko der Kompromittierung aus.

Es gibt viele Arten von menschlichen Fehlern im Zusammenhang mit Technologien und IT-Systemen, die meisten davon hängen mit unserer Bereitschaft zusammen, anderen zu helfen (daher der Erfolg von Social-Engineering-Taktiken) oder mit fehlender Überprüfung der Daten, wie falsch geschriebenen Domänen- oder E-Mail-Namen oder mit der Umgehung von Sicherheitsregeln des Unternehmens, „um die Arbeit zu erleichtern“, und vielen anderen.

Im weitesten Sinne ist jedes erfolgreiche Eindringen in ein Unternehmen auf menschliches Versagen zurückzuführen. Wenn Ihre Firewall eine Zero-Day-Schwachstelle aufweist und böswillige Akteure diese ausnutzen, ist dies auf ein Versagen des Menschen zurückzuführen, der die Software geschrieben hat. Und wenn Ihr Finanzvorstand eine E-Mail mit einem Bild seiner Firmenkreditkarte schickt (weil er weiß, dass das Eintippen der Nummer von Ihrer DLP-Lösung abgefangen wird) und das Unternehmen dadurch gefährdet wird, ist dies ein menschliches Versagen. Nur wenn Sie die Unternehmenskultur ändern, Ihre Benutzer regelmäßig schulen und die Cyber-Resilienz zu einem zentralen Bestandteil Ihrer Geschäftsabläufe machen, können Sie menschliche Fehler in der Cybersicherheit minimieren.

Die Wiederverwendung von Passwörtern ist wohl die häufigste Art menschlichen Fehlverhaltens: ein einziges „Lieblings“-Passwort, das aus Bequemlichkeit für alle Websites und Anwendungen verwendet wird, erhöht das Risiko auf Cyberangriffe immens. Aber auch das Anklicken von Phishing-Links oder -Anhängen in E-Mails, ist eines der häufigsten Ausgangspunkte für Ransomware-Angriffe und anderen Sicherheitsverletzungen.