Die Bedeutung der verschlüsselten Dateiübertragung für die Datensicherheit

In diesem Artikel befassen wir uns mit verschlüsselten Dateiübertragungen und warum dies eine wichtige, aber oft übersehene Komponente der Cybersicherheit ist.

Es gibt einige grundlegende Dinge in der Computersicherheit, die sich niemals ändern werden, wie die Notwendigkeit, Ihre Daten vor Diebstahl, Hardware-Ausfällen, menschlichen Fehlern und Naturkatastrophen zu schützen.

Ihre Daten können sich in drei Zuständen befinden: auf Datenträgern gespeichert, in der Cloud (oder auf Band), bezeichnet als „Daten im Ruhezustand“ (data at rest), im Netzwerk, während sie von einem System auf ein anderes übertragen werden, „Daten in Bewegung“ (data in flight), und schließlich „Daten in Verwendung“ (data in use), wenn sie vom System verarbeitet werden.

Es gibt Möglichkeiten, Ihre Daten in allen drei Zuständen zu schützen, in diesem Artikel werden wir uns die verschlüsselte Dateiübertragung ansehen und wie sie in das Paradigma von „Daten in Bewegung“ passt.

Um den Kontext zu setzen, werfen wir zunächst einen Blick auf die Daten im Ruhezustand – in modernen Rechenzentren (on-premises) ist es wahrscheinlich, dass einige physische Speicher verschlüsselt sind, in öffentlichen Clouds ist der gesamte physische Speicher verschlüsselt, und die meisten Laptops verfügen über eine aktivierte Festplattenverschlüsselung. BitLocker ist seit vielen Jahren ein fester Bestandteil von Windows und lässt sich leicht managen.

Das Hauptrisiko, das durch die vollständige Festplattenverschlüsselung gemindert wird, ist der physische Diebstahl der Festplatte oder des Geräts, der zum Verlust von Daten führt. Mit anderen Worten: Wenn Sie meinen Laptop stehlen oder einen Satz Festplatten aus meinen Servern entnehmen, können Sie diese zwar löschen und verkaufen, aber Sie kommen nicht an meine Daten heran, weil Sie keinen Zugriff auf den Entschlüsselungsschlüssel haben.

„Daten in Verwendung“ ist ein viel neueres Szenario, das von Confidential Computing abgedeckt wird. Das Risiko, das Sie hier eindämmen wollen, ist der Diebstahl von oder der Zugriff auf Daten, während sie verarbeitet werden, z.B. durch einen böswilligen Administrator bei einem öffentlichen Cloud-Anbieter oder einen böswilligen Datenbankadministrator in Ihrem Unternehmen, der sensible Daten ausliest.

Der Baustein des Confidential Computing sind spezielle Versionen von Intel- oder AMD-Prozessoren, die eine vertrauenswürdige Ausführungsumgebung (Trusted Execution Environment, TEE) und die Verschlüsselung von Teilen des Speichers bieten.

Wenn der Code, den Sie vertraulich ausführen möchten, sich als Ihr Code erweist, der nicht verändert wurde, werden die Schlüssel freigegeben und die Datenverarbeitung findet im abgeschotteten Bereich statt, so dass nicht einmal ein Administrator auf das System zugreifen kann.

Genauso wie die Verschlüsselung von Daten bei der Übertragung heute als selbstverständlich angesehen wird, wird in 10 Jahren Confidential Computing die Norm für alle Systeme sein, so die Vorhersage.

Der einfachste Weg, um Zugang zu „Confidential Computing“ zu erhalten, sind heute öffentliche Clouds, insbesondere Azure von Microsoft, das in diesem Bereich führend ist.

Verschlüsselte Dateiübertragung – Daten in Bewegung

Wann immer Sie sensible Datendateien über ein unsicheres oder nicht vertrauenswürdiges Netzwerk übertragen möchten, sollten Sie verschlüsselte Dateiübertragung verwenden. Genauso wie im obigen Beispiel für Daten im Ruhezustand, wenn jemand die Datei(en) während der Übertragung abfängt und sie im Klartext sind, kann er sie einfach lesen.

Aber wenn sie verschlüsselt sind, sieht man nur Chiffretext, und Ihre Daten bleiben privat.

In einigen Fällen gehört dies bereits zum Standard. Wenn Sie einen Browser verwenden und sich mit einer beliebigen Site im Internet verbinden, insbesondere mit Ihrer Bank oder einer Site, auf der Sie Waren kaufen, wird die Verbindung verschlüsselt.

Dies ist der Unterschied zwischen dem HTTP- und dem HTTPS-Protokoll, wobei das S im Letzteren anzeigt, dass die Website ein digitales Zertifikat hat, das ein öffentliches/privates Schlüsselpaar unterstützt, das zur Verschlüsselung des Datenverkehrs zwischen Ihrem Browser und der Website verwendet wird.

Das Gleiche gilt für Ihre persönliche Cloud-Speicherung, Dienste wie OneDrive for Business, Dropbox, Google Drive usw. verwenden auch HTTPS, um den Upload und Download von Dateien auf Ihr Gerät zu verschlüsseln.

Es gibt jedoch viele andere Situationen, in denen die Dateiübertragung ein manueller Vorgang ist und Sie die Kontrolle über die Verschlüsselung der Dateien übernehmen müssen.

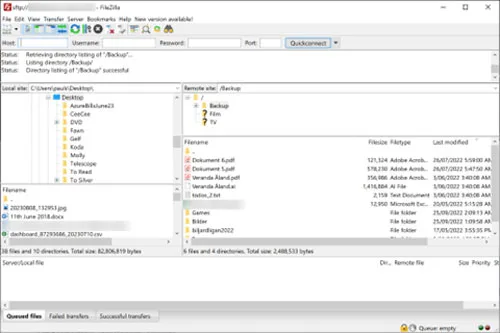

Es gibt eine Reihe von Möglichkeiten, wie Sie eine sichere Dateiübertragung gewährleisten können. Auf der untersten Ebene bedeutet dies die Auswahl eines Protokolls wie FTPS (Secure File Transfer Protocol) oder SFTP-Verschlüsselung (SSH File Transfer Protocol). Ersteres ist das unverschlüsselte Standard-FTP-Protokoll in Kombination mit TLS, der gleichen Verschlüsselung, die auch bei HTTPS verwendet wird. Diese Protokolle gibt es schon seit vielen Jahren und bieten eine Ende-zu-Ende-Verschlüsselung.

Hinter den Kulissen wird jede Datei vor der Dateiübertragung verschlüsselt und dann auf der empfangenden Seite entschlüsselt. Dies bedeutet auch, genauso wie bei jedem Verschlüsselungssystem, dass Ihre Datenschutzsicherheit von einer guten Schlüsselverwaltung abhängt. Der Schutz der Schlüssel, und im Falle von Zertifikaten, des privaten Schlüssels, hat oberste Priorität.

Das sind die Grundlagen des Datenschutzes für den Austausch von Dateien, vielleicht für eine einmalige Übertragung einiger Dateien, aber darüber hinaus müssen Sie sich mit Ihren geschäftlichen Anforderungen befassen und herausfinden, welche Dateiübertragungslösung für Ihre Situation am besten geeignet ist.

Im Folgenden finden Sie einige Fragen, die Sie sich stellen sollten, wenn Sie entscheiden, welche IT-Sicherheitsmaßnahmen Sie für Ihre Dateiübertragungslösungen ergreifen wollen.

- Was ist die Art der Daten in den Dateien? Handelt es sich um personenbezogene Informationen (PII), Finanzinformationen, vertrauliche Daten oder andere sensible Informationen?

- Unterliegen die zu übertragenden Dateien einer Regulierung, an die sich Ihr Unternehmen halten muss? Wenn ja, vergewissern Sie sich, dass die von Ihnen gewählte Lösung für die Dateiübertragung mit den entsprechenden Vorschriften übereinstimmt.

- Wie viele Dateien sind es, und handelt es sich um große Dateien?

- Wie häufig findet der Dateiaustausch statt? Erfolgt er stündlich, täglich, wöchentlich oder am Monatsende? Handelt es sich um ein regelmäßiges Prozedere oder ändert es sich je nach äußeren Umständen?

- Übertragen Sie Dateien von einem Ort zum anderen, z. B. wenn jede Zweigstelle täglich Daten an einen zentralen Ort hochlädt? Oder tauschen Sie Dateien aus, entweder privat mit Datenkonsumenten, die Sie kennen und denen Sie Zugang gewähren, oder teilen Sie Dateien öffentlich?

- Inwieweit muss der Prozess automatisiert sein? Handelt es sich um ein unregelmäßiges Ereignis, das Sie manuell kontrollieren müssen, oder benötigen Sie eine automatisierte Managed File Transfer-Lösung?

Sobald Sie Ihre geschäftlichen Anforderungen für die Datenübertragung definiert haben, können Sie mit der Erkundung von Lösungen zur sicheren Dateiübertragung beginnen.

Was Sie nicht tun sollten

An diesem Punkt suchen viele Unternehmen und kleine Organisationen nach einer Managed File Transfer-Lösung.

Sie setzen an jedem Ende eine File Transfer Appliance ein, verbinden sie und haben jetzt eine sichere Dateiübertragungslösung mit sehr wenig Verwaltungsaufwand. Aber basierend auf der Erfahrung der letzten Jahre haben diese Arten von Anwendungen, die schon vor vielen Jahren auf den Markt gebracht wurden, eine sehr schlechte Erfolgsbilanz in Bezug auf Sicherheit.

Im Februar 2023 führte eine Zero-Day-Schwachstelle zu schwerwiegenden Datenlecks. Davor wurde Accelions FTA Anfang 2021 kompromittiert, und später im Jahr 2021 erlitt FileZen von Soliton ein ähnliches Schicksal.

Und in den aktuellen Nachrichten hat die Sicherheitslücke im MOVEit File Transfer Service dazu geführt, dass die kriminelle Gruppe Cl0p Daten von vielen hochrangigen Organisationen gestohlen hat, zum Zeitpunkt der Erstellung dieses Artikels über 600.

Diese Gruppe „spezialisiert“ sich auf Angriffe auf sichere Dateiübertragungsdienste und erpresst ihre Opfer, indem sie damit drohen, die Daten öffentlich preiszugeben, wenn nicht gezahlt wird. Dies ist eine Variante von Ransomware-Angriffen, über die Sie in unserer Umfrage zu Ransomware-Angriffen mehr lesen können.

Vertrauen Sie also Ihre Daten nicht einer dieser Dateitransferlösungen an, das Risiko ist einfach zu hoch.

Es gibt viele Risiken im Bereich der Cybersicherheit, unser jährlicher Cyber Security Report gibt Ihnen einen guten Einblick in die Bedrohungslandschaft und zeigt Möglichkeiten auf, wie Sie Ihr Unternehmen schützen können.

Was Sie tun sollten

Wenn Sie eine sichere Lösung für den Dateitransfer auf Unternehmensebene suchen, sind Open Source oder proprietäre „Do it yourself“-Optionen nicht geeignet. Und wie wir eben erfahren haben, ist die Verwendung einer Applikation zur „sicheren“ Übertragung von Dateien sehr, sehr riskant.

Ein besserer Ansatz ist die Nutzung einer SaaS-Plattform für Ihre sicheren Dateiübertragungsanforderungen. Diese sind in der Regel moderner (SaaS-Lösungen sind in der Regel weniger als 5 Jahre alt, wohingegen viele File Transfer Appliances, die in Ihrem Rechenzentrum verstauben, seit 5 Jahren keine Patches mehr erhalten), werden vom Anbieter überwacht (daher ist die Wahrscheinlichkeit, dass sie einen Angriff abfangen, größer als bei einer Appliance, bei der Sie keinen Überwachungsagenten installieren können) und werden vom Anbieter viel schneller gepatcht, wenn eine Sicherheitslücke gefunden wird.

Schärfen Sie das Bewusstsein Ihrer Mitarbeiter für IT-Sicherheit und zum Schutz sensibler Daten, indem Sie den Security Awareness Service von Hornetsecurity für ein umfassendes E-Training inklusive einer Phishing-Simulation zum Schutz vor Cyber-Bedrohungen nutzen.

Wir arbeiten laufend daran, unseren Kunden ein hohes Maß an Sicherheit in den Bereichen Spam- und Malware-Schutz, E-Mail-Verschlüsselung und E-Mail-Archivierung zu bieten.

Um auf dem neuesten Stand zu bleiben, besuchen Sie unseren Hornetsecurity-Blog.

Fazit

Die Bedeutung verschlüsselter Dateiübertragungen kann nicht unterschätzt werden, sowohl um Datenlecks zu verhindern als auch den unbefugten Zugriff auf die Dateien während der Übertragung zu vermeiden. Wie die letzten Jahre gezeigt haben, ist es keine gute Idee, sich auf eine proprietäre File Transfer Appliance-Lösung zu verlassen. Die Wahl einer modernen SaaS-basierten Dateiübertragungslösung ist vorzuziehen.

FAQ

In der einfachsten Form geht es darum, Dateien aus Gründen der Security zu verschlüsseln, diese Dateien über ein nicht vertrauenswürdiges Netzwerk zu übertragen und sie dann auf der Empfängerseite zu entschlüsseln. Während Sie für Ad-hoc-Übertragungen starke Protokolle wie das Secure File Transfer Protocol (FTPS) oder das SSH File Transfer Protocol (SFTP) verwenden können, sollten Sie unternehmensweit standardmäßig eine SaaS-basierte Lösung für die sichere Dateiübertragung einsetzen.

Sowohl das Secure File Transfer Protocol (FTPS) als auch das SSH File Transfer Protocol (SFTP) bieten eine gute Sicherheit, sind jedoch nicht besonders benutzerfreundlich und nicht einfach zu konfigurieren für regelmäßige, geplante sichere Dateiübertragungen.