Wie Sie Ransomware-Angriffe verhindern können: Eine leicht verständliche Anleitung

Ransomware ist seit einigen Jahren die Geißel von Unternehmen weltweit und es gibt keine Anzeichen dafür, dass sie nachlässt – deshalb ist die Prävention von Ransomware-Angriffen so wichtig.

Die Bedrohung ist nicht neu, hat aber in den letzten Jahren an Ernsthaftigkeit zugenommen, da es für die Kriminellen einfach ist, sich mit verschiedenen Kryptowährungen bezahlen zu lassen. Hinzu kommt die zunehmende Digitalisierung von Gesellschaft und Unternehmen, die unsere Abhängigkeit von unseren IT-Systemen erhöht hat.

In diesem Artikel befassen wir uns damit, wie Sie verhindern können, dass Ihr Unternehmen Opfer eines Ransomware-Angriffs wird. Die Antwort ist nicht ganz einfach: „Lassen Sie einfach eine Antiviren-Software laufen“ war vor zwanzig Jahren in Ordnung, aber in der heutigen Risikolandschaft ist ein ganzheitlicherer Ansatz erforderlich.

Dies ist auch keine Gefahr, die nur für große Unternehmen besteht, denn kleine und mittlere Unternehmen sind oft weiche Ziele, mit kleineren Budgets und weniger Fokus auf Cybersicherheit.

Wir werden das Thema in zwei Teile gliedern: einerseits, was zu tun ist, um Ransomware-Angriffe von vornherein zu verhindern, und andererseits, was zu tun ist, wenn dies nicht gelingt und ein Angriff bereits im Gange ist.

Grundlegende Schritte zur Verhinderung von Ransomware-Angriffen

Es beginnt mit der Datensicherung – für den Fall, dass alles andere fehlschlägt, benötigen Sie verschlüsselte Offline-Kopien Ihrer Daten, die vorzugsweise in einem unveränderlichen Cloud-Speicher abgelegt werden.

Kriminelle wissen das selbstverständlich und lauern oft monatelang in Ihrer Umgebung und beschädigen, verschlüsseln oder machen Ihre Backup-Dateien auf andere Weise ungültig, um sicherzustellen, dass Sie Ihre Dateien nicht wiederherstellen können, wenn Ihre Produktionssysteme und Dateien verschlüsselt sind. Dadurch wird die Wahrscheinlichkeit einer Zahlung erheblich erhöht.

Datensicherung ist langweilig und Routine und gerät oft in den Hintergrund. Um dem entgegenzuwirken, müssen Sie die Wiederherstellung sowohl von Daten als auch von kompletten Systemen regelmäßig testen und sicherstellen, dass der Prozess gut dokumentiert ist, damit die Wiederherstellung erfolgreich verläuft.

Der Vorteil des unveränderlichen Cloud-Speichers darf nicht unterschätzt werden, da die dort gespeicherten Daten nicht verändert oder gelöscht werden können (bis zu ihrem Verfallsdatum).

Vergessen Sie nicht die Systeme selbst. Angreifer werden sich auf Ihre Daten konzentrieren, da dies das Einzige ist, ohne das ein modernes Unternehmen nicht funktionieren kann. Aber eine aktuelle Dokumentation und Vorlagen für Ihre Infrastrukturkomponenten werden Ihnen immens helfen, wenn der Druck groß ist und alles ausfällt.

Nutzen Sie Infrastructure as Code (IaC) für Cloud-Dienste, das beschleunigt auch die Wiederherstellung erheblich. Der nächste Schritt nach der Datensicherung ist die Einführung einer Zero-Trust-Architektur. Dies erfordert viele verschiedene Verbesserungen bei der Technologie, den Prozessen und den Mitarbeitern, aber im Grunde ist es ein Bewusstseinswandel. Hier konzentrieren wir uns auf einige verschiedene Grundpfeiler, wie zum Beispiel eine starke, cloudbasierte Identitätsüberprüfung.

Die alleinige Verwendung von Benutzernamen und Passwörtern für den Zugriff auf Unternehmensdaten ist nicht mehr ausreichend. Implementieren Sie eine Mehrfaktor-Authentifizierung (MFA) für alle, idealerweise phishing-sichere Technologien wie FIDO2-Hardwareschlüssel oder Windows Hello for Business (Biometrie).

Dazu gehört eine technologische Komponente (die richtige Technologie), aber auch Prozesse (z.B. für Szenarien, in denen jemand seinen Schlüssel zu Hause vergessen hat, oder für das sichere Onboarding neuer Mitarbeiter) und Menschen (z.B. um sicherzustellen, dass jeder weiß, wie er sich authentifizieren muss und was im Falle einer verdächtigen Authentifizierungsaufforderung zu tun ist).

Zero Trust bedeutet auch, dass Sie nicht zu viele Berechtigungen vergeben und regelmäßige Zugriffsüberprüfungen durchführen, um sicherzustellen, dass Mitarbeiter (und externe Benutzer) nur über die erforderlichen Berechtigungen verfügen.

Wenn Sie sowohl ein lokales Active Directory als auch ein Cloud-Verzeichnis haben, sollten Sie für jede Umgebung separate, unterschiedliche Administratorkonten einrichten, um das Risiko zu minimieren, dass Angreifer von einer Umgebung in die andere wechseln.

Ein weiterer Bestandteil von Zero Trust ist die Segmentierung des Netzwerks (in öffentlichen Clouds leicht zu bewerkstelligen, vor Ort dagegen schwierig), so dass ein Angreifer, wenn er Fuß fasst, nicht automatisch Zugang auf alles „Innere“ hat.

Es ist wichtig und eine Herausforderung, alle Betriebssysteme mit den neuesten Sicherheits-Patches auf dem neuesten Stand zu halten. Wenn Sie dann noch die Firmware aller Systeme und alle installierten Anwendungen mit Patches versorgen, wird dies zu einer gewaltigen Aufgabe.

Stellen Sie sicher, dass Sie so viel wie möglich automatisieren, um dies zu erreichen. Hand in Hand mit dem Patching geht die Inventur der Anlagen – Sie können nichts schützen, von dem Sie nicht wissen, dass es existiert, also verwenden Sie dafür ein gutes System. Das Yin zum Yang der Anlageninventur ist das Schwachstellenmanagement, das Scannen aller Systeme auf Sicherheitslücken.

Das ist eine Sisyphusarbeit, denn es werden ständig neue Angriffsflächen in der Software gefunden, denen CVEs und CVSS-Scores zugewiesen werden. Wenn Sie dann herausfinden, dass sie in Ihrer Umgebung vorhanden sind, müssen Sie sie patchen, und während Sie das tun, werden weitere Schwachstellen gefunden.

Untersuchen Sie Ihr Mobile Device Management (MDM) und Ihre Remote Monitoring and Management (RMM)-Tools gründlich. Stellen Sie sicher, dass sie nur die erforderlichen Berechtigungen haben und halten Sie sie auf dem neuesten Stand, denn sie haben eine enorme Tragweite für Ihren digitalen Besitz und wurden bereits in vielen Unternehmen zur Kompromittierung eingesetzt.

Es ist wichtig, die Risikolandschaft zu verstehen. Unser jährlicher Cyber Security Report kann Ihnen dabei helfen, ebenso wie unser Bericht über Ransomware-Angriffe.

Technische Schritte zum Stoppen von Ransomware-Angriffen

Now we’ll go a bit deeper into technical controls to implement, again the focus is on preventing a ransomware attack, but this will also decrease your overall attack surface.

Block the Remote Desktop Protocol (RDP) protocol and only allow access where necessary, and then only from specific designated systems. Also implement MFA to protect remote access and Secure Shell (SSH) access.

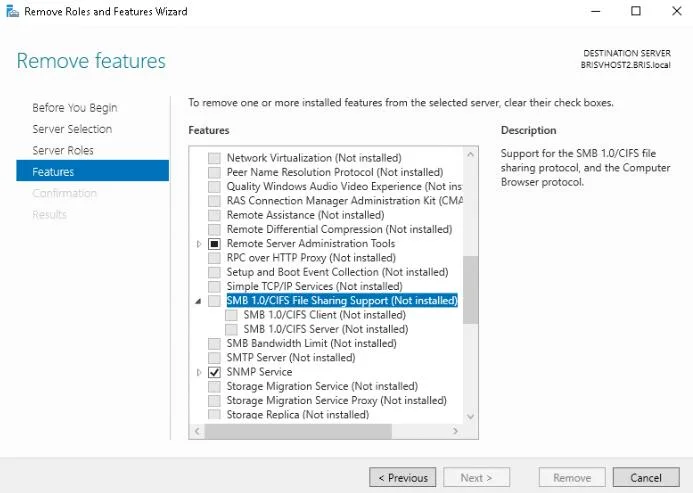

Disable SMB v1 and implement SMB signing and SMB encryption in a Windows network. Implement Local Admin Password Solution (LAPS) with Entra ID (formerly Azure AD) to ensure each device has a unique local administrator password, making lateral movement harder for attackers.

Use Attack Surface Reduction (ASR) rules to protect the Local Security Authority Subsystem (lsass) and enable Credential Guard (on by default in Windows 11 22H2 and later).

Pay attention to PowerShell remoting security settings, enable Remote Credential Guard and use either Defender Application Guard plus Applocker (very hard to implement at scale) or Airlock Digital. And if you’re using PowerShell for management at scale, enable logging.

Ändern Sie die Standardbenutzernamen und -kennwörter für alle neuen Geräte (insbesondere Netzwerkgeräte) und setzen Sie einen guten Passwortmanager (in kleinen Umgebungen) oder einen unternehmensweiten Passwort-Tresor für größere Unternehmen ein.

Wenn Sie firmeninterne Softwareanwendungen haben, die Konten und Passwörter speichern, stellen Sie sicher, dass ein guter Hash-Algorithmus verwendet wird, z. B. BCrypt mit einem hohen Arbeitsfaktor. Ebenso sollten Sie Offline-Backups Ihres Quellcodes für den Fall eines erfolgreichen Ransomware-Angriffs aufbewahren.

Wenn Sie einen VPN-Zugang für Benutzer bereitstellen müssen, stellen Sie sicher, dass das Gerät oder der Server gehärtet und auf dem neuesten Stand ist, und erzwingen Sie eine MFA-Authentifizierung für jede VPN-Verbindung.

Implementieren Sie für Ihre DNS-Auflösungsinfrastruktur schützende DNS-Filterdienste, die Sicherheitslücken schließen, bösartige Links blockieren und helfen, Ransomware-Angriffe zu verhindern.

Bösartige E-Mails sind nach wie vor die bevorzugte Methode für Angreifer, um sich Zugang zu verschaffen, weshalb E-Mail-Hygiene unerlässlich ist. Verwenden Sie SPF, DKIM und DMARC zusammen mit einer starken ATP-Lösung (Advanced Threat Protection), um verdächtige E-Mails mit einem bösartigen Link oder verdächtigen E-Mail-Anhängen von den Posteingängen der Benutzer fernzuhalten.

Da kein System zu 100 % effektiv ist, sollten Sie dies durch eine umfassende, mit geringem Verwaltungsaufwand verbundene und fortlaufende Schulungslösung für die Security Awareness ergänzen.

Vorbereitet sein auf Ransomware-Bedrohungen

Bisher haben wir Präventivmaßnahmen und zwei der Zero-Trust-Säulen (starke Authentifizierung und Zugriff mit geringsten Rechten) behandelt, die dritte Säule ist die Annahme einer Sicherheitsverletzung.

Sie können alles tun, was möglich ist (vorausgesetzt, Sie verfügen über ein IT-Sicherheitsteam und ein entsprechendes Budget), aber Sie müssen auch für den Fall vorsorgen, dass diese Kontrollen versagen und Malware-Ransomware-Angriffe im Gange sind oder entdeckt wurden.

Dies beginnt mit einem Reaktionsplan für Cybervorfälle. Je nach Größe und Branchenzugehörigkeit Ihres Unternehmens wird der Inhalt variieren, aber er muss mindestens Folgendes festlegen:

- Welche Datenschutzbestimmungen oder Gesetze zur Meldung von Datenschutzverletzungen Sie einhalten müssen, welche Fristen gelten und an welche Stellen Sie eine Verletzung melden müssen.

- Welche Systeme geschäftskritisch sind und die höchste Schutzstufe erhalten müssen und in welcher Reihenfolge sie in einer Notfallsituation wiederhergestellt werden sollten.

- Wie Systeme vom Netzwerk isoliert werden können, und eine Schritt-für-Schritt-Anleitung für die Wiederherstellung geschäftskritischer Systeme.

- Die Hierarchie der Entscheidungen im Zusammenhang mit einem größeren Cybervorfall. Wenn alle Ihre Systeme ausgefallen sind und Ihre wichtigen Daten nicht wiederhergestellt werden können, es sei denn, Sie zahlen das Lösegeld (und erhalten so den Entschlüsselungsschlüssel), wer trifft dann diese Entscheidung? Wenn es sich bei den betreffenden Kriminellen (sofern dies festgestellt werden kann) um sanktionierte Einrichtungen handelt – kann dann überhaupt eine Zahlung geleistet werden? Wenn Sie einen Ransomware-Verhandlungsdienst in Anspruch nehmen, haben Sie dann einen für den Ernstfall „in petto“? Je mehr Sie über diese Situationen nachgedacht und sich darauf vorbereitet haben, desto reibungsloser wird es ablaufen, wenn alle unter großem Druck stehen.

- Der Plan muss geübt werden. Schalten Sie die Systeme ab, um erfolgreiche Angriffe zu simulieren (stimmen Sie sich im Vorfeld mit den relevanten Stakeholdern ab und wählen Sie dafür Zeiten mit geringem Datenverkehr). Führen Sie Tabletop-Simulationen mit Systemadministratoren, Sicherheitsteams und dem Führungsteam durch, um Lücken in den Prozessen zu erkennen und diese zu beheben.

Abgesehen davon, dass Sie einen Plan für den Umgang mit einer Ransomware-Infizierung haben, diesen Plan auf dem neuesten Stand halten und ihn häufig üben, müssen Sie auch über die richtigen Sicherheitstools verfügen.

Endpoint Detection and Response (EDR) auf jedem Endpunkt ist erforderlich, vorzugsweise ergänzt durch eXtended Detection and Response (XDR)-Lösungen, die nicht nur die Sicherheit der Endpunkte berücksichtigen, sondern auch den Netzwerkverkehr, mobile Geräte, Identität, Cloud-Dienste usw. einbeziehen.

All diese Telemetrie und Warnmeldungen sind jedoch nutzlos, wenn Sie nicht über Personal verfügen, das die eingehenden Warnungen überwacht. Vor allem in kleinen und mittleren Unternehmen ist es nicht ungewöhnlich, dass man nach einem Ransomware-Angriff feststellt, dass die Anzeichen in den Sicherheitsanwendungen vorhanden waren, aber niemand darauf geachtet hat.

Eine Lösung hierfür ist das Security Information and Event Management (SIEM), das Daten aus all Ihren EDR-, XDR- und E-Mail-Hygienelösungen aufnimmt, sie auf Cyber-Bedrohungen analysiert und die Vorfälle in einem einzigen Fenster darstellt.

Dadurch können Ihre Sicherheitsteams nicht mehr nur reaktiv auf Warnungen in den verschiedenen Sicherheitstools reagieren, sondern einen proaktiven Ansatz verfolgen und die gesammelten Daten zur Bedrohungssuche nutzen.

Um Ihre Cyberumgebung richtig zu schützen, nutzen Sie Hornetsecurity Security Awareness Service und Advanced Threat Protection, um Ihre kritischen Daten zu sichern.

Wir arbeiten ständig daran, unseren Kunden Vertrauen in ihre Spam & Malware Protection, Email Encryption und Email Archiving-Strategien zu geben.

Besuchen Sie jetzt unseren Hornetsecurity-Blog, um über die neuesten Entwicklungen auf dem Laufenden zu bleiben.

Schlussfolgerung

Die Verhinderung einer Ransomware-Infizierung ist nicht einfach und es erfordert viel Arbeit, Ihre Betriebssysteme, Netzwerke und Cloud-Umgebungen zu stärken, wie Sie in diesem Artikel gesehen haben. Es ist auch ein fortlaufender Prozess, der ständige Bemühungen erfordert, da die Bedrohungsakteure ihre Ransomware-Varianten verfeinern und ihre Social Engineering-Taktiken perfektionieren.

Darüber hinaus ist es nicht nur ein technisches Problem, sondern Sie müssen auch jeden im Unternehmen einbeziehen und eine Sicherheitskultur aufbauen, in der alle menschlichen Nutzer die Risiken erkennen und gemeinsam am Schutz vor Ransomware arbeiten. Aber es kann und muss getan werden – die Alternative ist einfach zu riskant.

FAQ

Es sind viele Schritte erforderlich, um Ihre Systeme, Authentifizierungs- und Identitätssysteme zu stärken und insbesondere Ihre „menschlichen Firewalls“ durch Schulungen zum Sicherheitsbewusstsein zu verbessern – all das führt zu einer stärkeren Sicherheitslage und zur Verhinderung von Ransomware.

Sie brauchen eine starke Identitätsauthentifizierung mit MFA sowie eine starke E-Mail-Hygienelösung, um zu verhindern, dass ein bösartiger Anhang zum Beispiel zum ersten Zugangspunkt wird.

Ja, es gibt viele in diesem Artikel beschriebene Schritte, mit denen Sie die Ransomware-Resistenz und die Cybersicherheitsresistenz Ihres Unternehmens erhöhen können, um die Wahrscheinlichkeit eines Angriffs auf Ihr Unternehmen deutlich zu verringern.