Cyber Threat Intelligence sorgt für eine höhere Sicherheit des digitalen Raums

In einer Zeit, in der sich die digitale Landschaft ständig weiterentwickelt, sehen sich sowohl Unternehmen als auch Privatpersonen mit einer stetig steigenden Zahl an Cyberbedrohungen konfrontiert. Um diesen Herausforderungen zu begegnen, wird der Wert von Cyber Threat Intelligence (CTI) im Bereich der Cybersicherheit immer stärker betont.

Doch was genau ist Threat Intelligence (TI) und warum ist sie zu einem Eckpfeiler moderner Cyberabwehrstrategien geworden? Dieser Artikel befasst sich mit Threat Intelligence, den verschiedenen Arten von Threat Intelligence, wie sie in einer Organisation genutzt werden kann und den verschiedenen Stakeholdern, die davon profitieren können.

Das macht Cyber Threat Intelligence aus

Im Kern geht es bei Cyber Threat Intelligence um ein umfassendes Verständnis potenzieller Bedrohungen, die sich gegen ein Unternehmen oder eine Person richten könnten. Bei diesem Wissen geht es nicht nur darum, mögliche Cyberbedrohungen zu kennen, sondern es umfasst auch den breiteren Kontext, in dem diese Bedrohungen operieren. Es geht um die Motivationen, Taktiken, Techniken und Verfahren, die von den Bedrohungsakteuren eingesetzt werden.

Die CTI wird aus einer Analyse von Rohdaten und verarbeiteten Daten abgeleitet. Die Quelle der Daten kann von offenen Quellen (wie Nachrichtenartikeln oder Blogs) bis hin zu Dark-Web-Foren und technischen Daten aus internen und externen Quellen reichen. Letztlich geht es darum, diese riesigen Datenmengen in verwertbare Informationen umzuwandeln, die als Grundlage für strategische und taktische Entscheidungen dienen können.

Es liegt auf der Hand, dass sich das Konzept und die Anwendung von Threat Intelligence zwischen kleineren und größeren Unternehmen stark unterscheidet.

Für sehr kleine Unternehmen kann Threat Intelligence einfach darin bestehen, sich bewusst zu machen, dass es Bedrohungsakteure gibt, die eine Cyberbedrohung für sie darstellen, und vielleicht (wenn sie es sich leisten können) ihr Cybersicherheitsteam an einen Anbieter auszulagern, z. B. einen Managed Security Service Provider (MSSP) oder einen Managed Service Provider (MSP). Diese Organisation wird dann Threat Intelligence, wie in diesem Artikel beschrieben, einsetzen, um ihre Kunden zu schützen.

Größere Unternehmen mit einem eigenen Sicherheitsteam und Cybersecurity-Fachleuten haben einen anderen Ansatz für Threat Intelligence. Einige Teams nutzen lediglich Cyberbedrohungsdaten, die von externen Anbietern in einer Threat Intelligence-Plattform aufbereitet werden. In noch

größeren Organisationen gibt es möglicherweise ein ganzes Team von Sicherheitsanalysten, das die Cyberbedrohungslandschaft und neu auftretende Bedrohungen untersucht und verwertbare Informationen für die größeren Security Operations Teams aufbereitet.

Der Aufstieg und die Bedeutung von Threat Intelligence

Man könnte sich fragen, warum Threat Intelligence plötzlich ins Rampenlicht gerückt ist. Die Relevanz von Threat Intelligence liegt in ihrem proaktiven Charakter. Anstatt auf einen Angriff zu warten, können Unternehmen mithilfe von Threat Intelligence potenzielle Bedrohungen vorhersehen und ihre Verteidigungsmaßnahmen entsprechend verstärken.

Dies ist vergleichbar mit einem Späher in einer Schlacht, der Informationen über feindliche Bewegungen liefert und es einer Organisation ermöglicht, vorausschauend zu handeln und Strategien zu entwickeln, anstatt nur zu reagieren.

Durch das Verständnis der Motivationen und Taktiken, Techniken und Verfahren (TTPs) von Gegnern können Unternehmen robustere Sicherheitsmaßnahmen entwickeln, die speziell auf diese potenziellen Schwachstellen ausgerichtet sind. Diese kontextbezogenen Informationen machen den Unterschied aus: Sie verwandeln eine allgemeine Verteidigungsstrategie in eine Strategie, die auf die spezifischen Bedrohungen zugeschnitten ist, denen ein Unternehmen ausgesetzt ist.

Der Threat Intelligence-Lebenszyklus

Wenn die Organisation groß genug ist, um über Cybersecurity-Experten zu verfügen, die sich auf das Sammeln von Bedrohungsdaten und das Erstellen von Threat Intelligence konzentrieren, durchläuft der Prozess im Allgemeinen die folgenden Phasen:

- Zunächst werden die Anforderungen von den verschiedenen beteiligten Stakeholdern gesammelt.

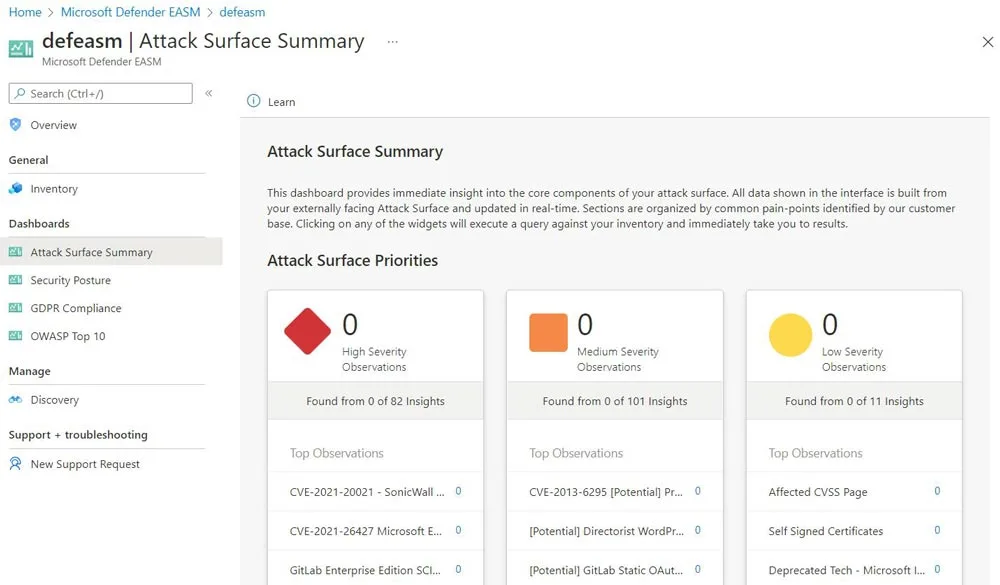

- Rohe Bedrohungsdaten werden von internen Protokollierungssystemen wie Security Information and Event Management (SIEM), Endpoint Detection and Response (EDR), Extended Detection and Response (XDR) und sogar Attack Surface Management Tools gesammelt. Hinzu kommen externe Bedrohungsdaten-Feeds und andere öffentlich zugängliche Datenquellen, Communities zum Informationsaustausch und X (Twitter).

- Die gesammelten Daten werden verarbeitet, um die relevanten Informationen einzugrenzen.

- In der Analysephase werden die gefilterten Daten mit den Anforderungen aus Phase eins abgeglichen, um umsetzbare Threat Intelligence zu erstellen.

- Diese Informationen werden dann an die Beteiligten im Unternehmen, z. B. an das IT-Sicherheitspersonal und die Führungsebene, weitergegeben und möglicherweise auch in einer Threat Intelligence-Plattform bereitgestellt.

- Sobald der Lebenszyklus der Threat Intelligence abgeschlossen ist, wird Feedback gesammelt, damit der Prozess beim nächsten Mal reibungsloser abläuft.

Wer von Threat Intelligence profitiert

Die Vorteile der Bedrohungsdaten sind nicht nur großen Unternehmen mit riesigen Cybersicherheitsinfrastrukturen vorbehalten, sondern auch Einzelpersonen, Regierungen und multinationale Unternehmen.

IT-Teams können beispielsweise Threat Intelligence nutzen, um bei der Patch-Verwaltung Prioritäten zu setzen, indem sie erfahren, welche Schwachstellen aktiv ausgenutzt werden. Auf der anderen Seite kann die Geschäftsleitung die Erkenntnisse der Threat Intelligence nutzen, um die breitere Cybersicherheitsstrategie des Unternehmens zu steuern.

Darüber hinaus können auch kleinere und mittlere Unternehmen (KMU), die oft glauben, dass sie keine Hauptziele für Cyberangriffe sind, enorm von Threat Intelligence profitieren. Mit dem Wissen, dass viele Cyberangreifer automatisierte Angriffe einsetzen, erkennen KMU, dass auch sie Kollateralschäden oder ein Sprungbrett in einer größeren Angriffskette sein können.

Die verschiedenen Typen von Threat Intelligence

Das Konzept der Threat Intelligence mag zwar einfach erscheinen, lässt sich aber in mehrere Typen untergliedern:

Taktische Threat Intelligence

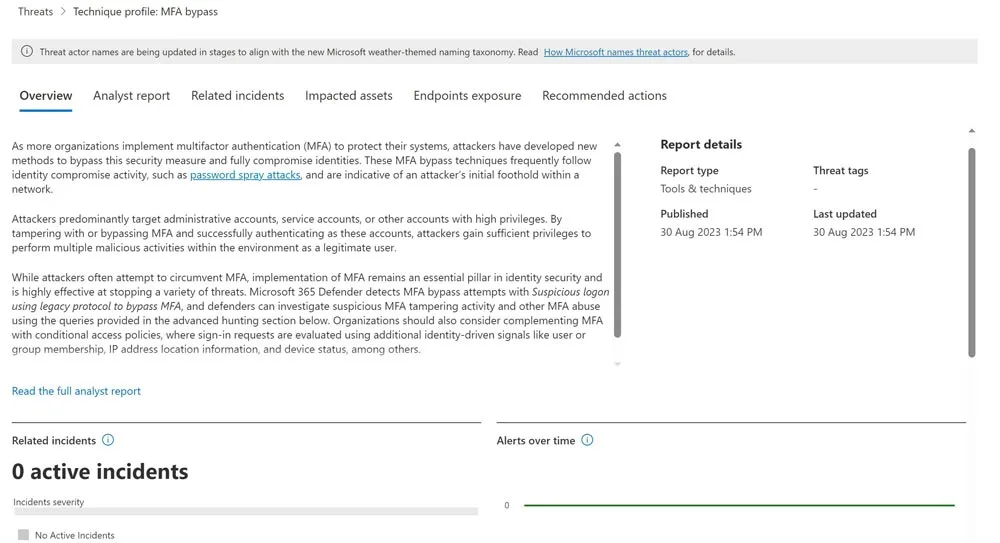

Hierbei handelt es sich um Informationen über spezifische Taktiken, Techniken und Verfahren, die von Cyberkriminellen eingesetzt werden, und die sich im Allgemeinen auf die unmittelbare Zukunft beziehen. Sie können in Form von Indicators of Compromise (IoCs) vorliegen, zu denen IP-Adressen, URLs oder spezifische Malware-Hashes gehören.

Strategische Threat Intelligence

Dieser Typ bietet einen ganzheitlichen Blick auf die Bedrohungen und konzentriert sich auf langfristige Trends und neu auftretende Risiken. Sie ist wichtig für hochrangige Führungskräfte und Entscheidungsträger, die das Gesamtbild verstehen müssen.

Operative Threat Intelligence

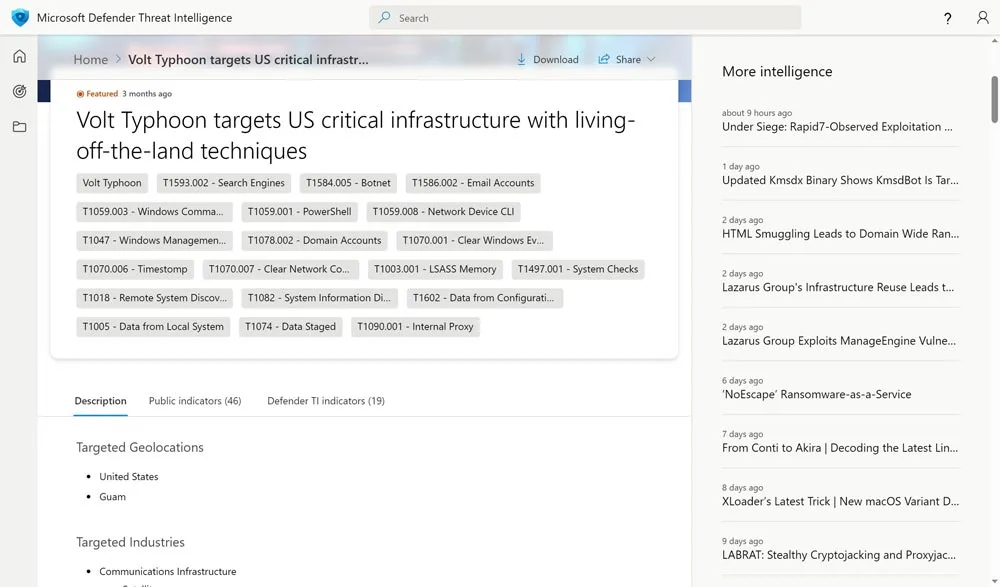

Diese Art der Threat Intelligence ist praxisorientierter und liefert Erkenntnisse über bestimmte Operationen, Kampagnen oder Angriffsmuster, die es den Verteidigern ermöglichen, potenzielle Motive und Ziele zu erkennen. Sie beantwortet das „Wer, Warum und Wie“ in Bezug auf die Bedrohungsakteure.

Technische Threat Intelligence

Manchmal wird auch eine vierte Art von Threat Intelligence, die technische Threat Intelligence, einbezogen. Diese konzentriert sich mehr auf die Mechanismen der frühen Phase eines Angriffs, die oft Spear-Phishing, Baiting und Social Engineering umfasst.

Die Bedeutung von Threat Intelligence

Da sich die Cyberbedrohungen weiterentwickeln, erweist sich der reaktive Ansatz, bei dem Schwachstellen gepatcht und Sicherheitsverletzungen behoben werden, als unzureichend. Threat Intelligence bietet einen proaktiven Ansatz. Es geht darum, die Bedrohungslandschaft zu verstehen, potenzielle Risiken vorherzusehen und geeignete Präventivmaßnahmen zu ergreifen.

Ein wichtiger Punkt ist, dass Threat Intelligence für sich genommen nur von begrenztem Wert ist. Um den besten Nutzen aus den drei oder vier Arten von CTI zu ziehen, müssen sie umsetzbare und unternehmensspezifische Handlungsempfehlungen liefern.

Vorteile von Threat Intelligence

Vorausschauende Verteidigung

Durch die Kenntnis der Taktiken und Techniken von Angreifern können Unternehmen potenzielle Bedrohungen vorhersehen und verhindern, anstatt erst nach einem Einbruch zu reagieren.

Bessere Entscheidungsfindung

Wissen ist Macht. Dank präziser und frühzeitiger Threat Intelligence können Entscheidungsträger fundierte Entscheidungen über die Zuweisung von Ressourcen, die strategische Planung und das Risikomanagement treffen.

Verbesserte Sicherheitslage

Auf der Grundlage von Threat Intelligence können Sicherheitsteams ihre Verteidigungsmechanismen verfeinern, geeignete Technologien einsetzen und geeignete Sicherheitsstrategien entwerfen.

Quellen für Threat Intelligence

Effektive Threat Intelligence ist sowohl eine Frage der Qualität als auch der Quantität. Die Quellen sowohl für taktische als auch für strategische Informationen sind vielfältig:

Open-Source Intelligence (OSINT)

Informationen, die aus öffentlich zugänglichen Quellen stammen. Dies können Informationen sein, die in Sicherheitsforen, Nachrichtenartikeln oder anderen öffentlichen Bereichen geteilt werden. Ein guter Ausgangspunkt sind Berichte von Anbietern wie der Cyber Security Report von Hornetsecurity und Umfragen, z. B. diese zu Ransomware.

Kommerzielle Threat Intelligence

Diese Art von Informationen, die von spezialisierten Anbietern zur Verfügung gestellt werden, sind in der Regel kostenpflichtig, bieten jedoch tiefgreifende Einblicke, die oft auf bestimmte Branchen oder Bedrohungslandschaften zugeschnitten sind.

Interne Threat Intelligence

Diese Informationen stammen aus den internen Sicherheitsprotokollen einer Organisation, aus Verkehrsdaten und aus früheren Vorfällen. Diese Art von Informationen bieten Einblicke in spezifische Schwachstellen und frühere Sicherheitslücken der Organisation.

Staatliche und branchenspezifische Quellen

Regierungen und Branchenverbände tauschen häufig Erkenntnisse über Bedrohungen aus, die für ihren jeweiligen Bereich relevant sind, um die Sicherheit von Unternehmen in ihrem Zuständigkeitsbereich zu gewährleisten. Je nach Größe Ihres Unternehmens ist eine gute Beziehung zum Informationsaustausch- und Analysezentrum für Ihre Branche oder Ihr Land wichtig.

Die Anwendung von Threat Intelligence

Wie bereits erwähnt, ist das Vorhandensein von Threat Intelligence nur die eine Hälfte des Puzzles, die andere Hälfte ist ihre effektive Anwendung. Im Folgenden wird erläutert, wie Threat Intelligence eingesetzt wird:

Security Operations

Verbesserung der Effizienz von Security Operations Centers (SOCs), indem sie mit den neuesten Informationen über Bedrohungen versorgt werden.

Risikomanagement

Unterstützung bei der Identifizierung, Bewertung und Priorisierung von Risiken.

Reaktion auf Vorfälle

Informieren der Teams über die neuesten Bedrohungen, um schnellere und effektivere Reaktionsstrategien zu gewährleisten.

Security Awareness

Die Aufklärung von Stakeholdern und Mitarbeitern über die neuesten Bedrohungen spielt eine wichtige Rolle, damit alle informiert und wachsam sind. Vergessen Sie nicht Ihre Endnutzer: Sie müssen regelmäßig in Sachen Sicherheit geschult werden, um sicherzustellen, dass sie Angriffe abfangen, die den technischen Schutzmechanismen entgehen.

Um Ihre Cyberumgebung richtig zu schützen, nutzen Sie Hornetsecurity Security Awareness Service und Advanced Threat Protection, um Ihre kritischen Daten zu sichern.

Wir arbeiten ständig daran, unseren Kunden Vertrauen in ihre Spam & Malware Protection, Email Encryption und Email Archiving-Strategien zu geben.

Besuchen Sie jetzt unseren Hornetsecurity-Blog, um über die neuesten Entwicklungen auf dem Laufenden zu bleiben.

Schlussfolgerung

Im Bereich der Cybersicherheit geht es nicht mehr nur um die stärksten Schutzmauern oder die stabilsten Firewalls. Es geht darum, den Feind zu verstehen – seine Beweggründe, seine Methoden und seine Werkzeuge. Genau hier kommt die Threat Intelligence ins Spiel.

Mit einer effektiven Threat Intelligence-Strategie sind Unternehmen nicht nur besser informiert, sondern auch besser gerüstet, um potenzielle Cyberbedrohungen abzuwehren.

Angesichts der unaufhaltsamen Entwicklung der Cyberbedrohungslandschaft kann die Bedeutung von Threat Intelligence nicht hoch genug eingeschätzt werden. Sie dient als Wegweiser, der Unternehmen durch das komplizierte Labyrinth der Cyberrisiken führt und sicherstellt, dass sie potenziellen Gegnern immer einen Schritt voraus sind.

In einer zunehmend digitalen Welt ist es das Markenzeichen einer soliden Cybersicherheitsstrategie, mit Hilfe von Threat Intelligence informiert und proaktiv zu bleiben.

FAQ

Cyber Threat Intelligence ist das Sammeln und die Analyse von Informationen über potenzielle Cyberbedrohungen, einschließlich Details zu Methoden, Motivationen und Taktiken, die von Cybergegnern eingesetzt werden. Sie bieten Unternehmen verwertbare Erkenntnisse, die es ihnen ermöglichen, potenzielle Cyberrisiken vorherzusehen und abzuschwächen.

Threat Intelligence ist von entscheidender Bedeutung, da sie Unternehmen in die Lage versetzt, eine proaktive Haltung gegenüber potenziellen Cyber-Bedrohungen einzunehmen, anstatt nur reaktiv zu sein. Indem sie die Landschaft möglicher Bedrohungen verstehen, können Unternehmen ihre Cybersicherheitsstrategien und -abwehr effektiver gestalten.

Jeder, vom einzelnen Nutzer bis hin zu großen Unternehmen und Regierungen, profitiert von Threat Intelligence. Sie hilft dabei, potenzielle Bedrohungen zu erkennen, zu verstehen und zu entschärfen, und schützt so Vermögenswerte, Daten und die gesamte digitale Infrastruktur.