Supply-Chain-Angriffe verstehen und Ihr Unternehmen schützen

In der heutigen komplexen Infrastruktur gibt es viele Software- und Hardware-Abhängigkeiten. Über diese haben Sie als Anbieter nicht immer volle Kontrolle, sind für den ordungsgemäßen Betrieb Ihres Produktes aber auf diese angewiesen.

Die Nutzung von Drittanbietern und die Integration externer Komponenten in Ihr Produkt eröffnen potenzielle Schwachstellen und Angriffsvektoren. Angreifer könnten Schwachstellen in der Supply Chain ausnutzen, um sich unbefugten Zugang zu den Netzwerken der Kunden zu verschaffen und die Daten zu kompromittieren.

So geschehen beim kürzlich erfolgten Angriff auf die Lieferkette von SolarWinds, bei dem Hacker eine Malware-Attacke durchführten. Dieser Artikel befasst sich eingehend mit Angriffen auf die Lieferkette und damit, wie Sie Ihre Infrastruktur am besten schützen können.

Lassen Sie uns zunächst die Grundlagen klären.

Was ist ein Supply-Chain-Angriff?

Stellen Sie sich vor, Sie sind ein Softwareanbieter. Um Produkt-Updates bereitzustellen, verwenden Sie Komponenten von Drittanbietern, denn es ist komfortabler auf etwas zurückzugreifen, das bereits auf dem Markt ist, als es von Grund auf neu zu entwickeln.

Sie haben die Kontrolle über Ihr Produkt und stellen sicher, dass es nach bewährten Softwareentwicklungspraktiken entwickelt und getestet wird. Das Produkt, das Sie für die Bereitstellung von Updates für Ihre Kunden verwenden, unterliegt jedoch der Kontrolle eines anderen Lieferanten oder Anbieters.

Nun verfolgen Angreifer zumeist eigene, hinterlistige Interessen. Sie haben das Drittanbieterprodukt infiltriert, Schwachstellen gefunden und haben nun Fernzugriff auf Ihr Kundennetzwerk. Genau das ist ein Supply-Chain-Angriff. Es handelt sich dabei um einen Angriff auf Ihre Kunden über Drittanbieter-Abhängigkeiten oder Komponenten, die Sie verwenden, damit Ihr Produkt voll funktionsfähig ist.

Das ist bei dem kürzlich erfolgten Angriff auf SolarWinds, einer IT-Management-Plattform, passiert. Der Angreifer schleuste bösartigen Code in ein Update von SolarWinds ein und verschaffte sich so Fernzugriff auf Tausende von Servern, wovon sowohl private als auch staatliche Einrichtungen betroffen waren.

Eine interessante Nebenbemerkung ist, dass die Angreifer ihren Code in die eigentliche Build-Pipeline einschleusten, so dass die neue Version, die als offizielles SolarWinds-Update signiert war, auch den bösartigen Code enthielt.

Wie ein Supply-Chain-Angriff durchgeführt wird

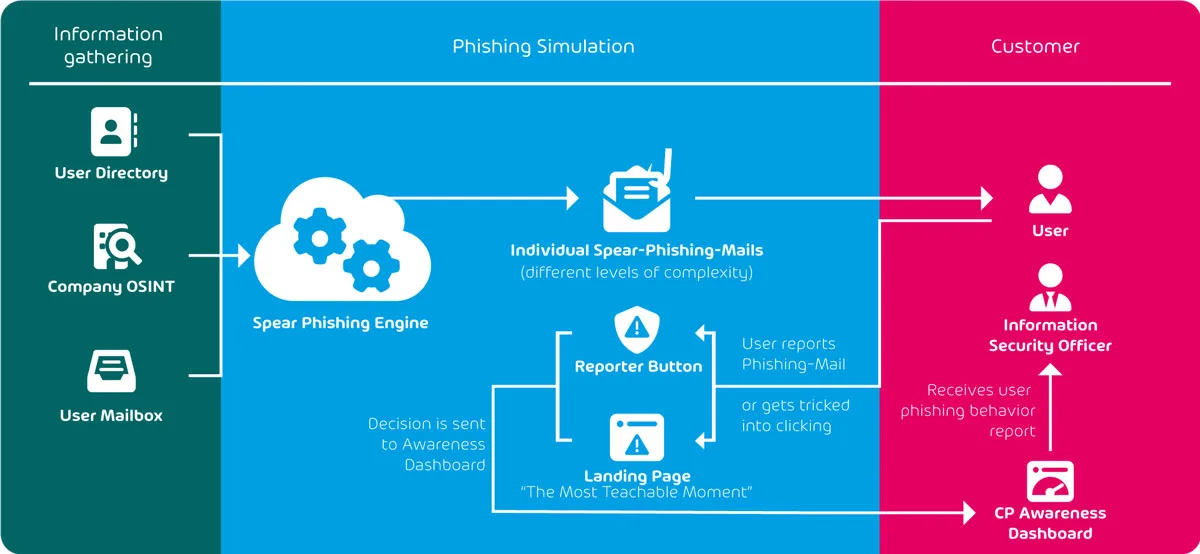

Ein Angriff auf die Supply Chain kann durch eine der gängigsten Methoden erfolgen: Phishing. Phishing ist eine bösartige Methode, mit der Hacker Personen dazu verleiten, schädliche Links oder Anhänge zu öffnen, um sie zur Preisgabe sensibler Daten zu bringen.

Phishing erfolgt meist per E-Mail, aber auch per SMS oder Sprachnachricht. Eine weitere Methode, mit der Menschen getäuscht werden können, sind QR-Codes. Hier erfahren Sie alles, was Sie über QR-Code-Phishing wissen müssen (ein englischer Artikel).

Wir haben eine Analyse verschiedener Malware-Aktivitäten durchgeführt und diese in unserem Cyber Security Report und in unserer Studie über Ransomware-Angriffe veröffentlicht (englische Version).

Ein Angriff auf die Supply Chain erfolgt in vier Phasen: Kompromittieren des Anbieters, Einschleusen von bösartigem Code, Verteilung des Codes an Kunden und Datendiebstahl. Hier ist der Ablauf.

- Kompromittieren des Anbieters. Hacker kompromittieren Anbieter, indem sie Abhängigkeiten von Drittanbietern und externe Update-Komponenten ausnutzen.

- Einschleusen von schädlichem Code. Hacker injizieren bösartigen Code in eine externe Komponente, die für die Updates verwendet wird. Der Code dient als Hintertür, um eine Verbindung zu entfernten Rechnern herzustellen.

- Verteilung an Kunden. Das infizierte Update wird im nächsten Update-Zyklus an Kunden verteilt.

- Sobald das Update verbreitet ist, können Angreifer auf fremde Systeme zugreifen und Daten stehlen.

Dies ist der Prozess, der für jeden Angriff auf die Software- oder Hardware-Supply-Chain gilt.

Beispiele für Supply-Chain-Angriffe

In den letzten Jahren gab es mehrere Supply-Chain-Angriffe, aus denen wir als Cybersecurity-Experten lernen konnten, die aber auch den Anbietern die Möglichkeit gaben, ihre Sicherheit zu verbessern. In diesem Abschnitt werden wir einige Beispiele solcher aktuellen Angriffe auflisten.

Einer der jüngsten Supply-Chain-Angriffe ereignete sich erst kürzlich, im Juli 2023. British Airways, BBC und britische Apotheken (zusammen mit fast 500 anderen Unternehmen) waren Opfer eines Supply-Chain-Angriffs, nachdem MOVEit (Englisch), eine Managed File Transfer Software, angegriffen wurde. Ein Sprecher von British Airways bestätigte dies in einer öffentlichen Stellungnahme gegenüber The Register: „Uns wurde mitgeteilt, dass wir eines der Unternehmen sind, die von Zellis‘ Cybersecurity-Vorfall betroffen sind, der über einen ihrer Drittanbieter namens MOVEit erfolgte.“(Übersetzt aus dem Englischen)

Im Jahr 2019 haben Hacker bösartigen Code in die Software ASUS Live Update Utility von Asus eingeschleust und über eine Million Benutzer weltweit infiziert. ASUS Live Update Utility wird standardmäßig auf Asus-Geräten installiert und hilft bei der Aktualisierung von Hardware und Software (BIOS, Treiber usw.).

Wir haben bereits den Angriff auf SolarWinds erwähnt; er erfolgte 2019 durch die Kompromittierung des Update-Prozesses.

Einige andere Supply-Chain-Angriffe betrafen Kaseya (2021), Mimecast (2021), Event-Stream (2018), a (2017), CCleaner Backdoor (2017) und XcodeGhost (2015).

Betrachten wir das gleiche Problem aus einem positiven Blickwinkel. Cybersecurity-Forscher haben Schwachstellen in einigen Produkten entdeckt und sie den Anbietern mitgeteilt, um die Supply Chain vor Angriffen zu schützen.

Im Jahr 2020 entdeckten Sicherheitsforscher verkettete Sicherheitslücken in Atlassian-Apps, die über SSO (Single Sign-On) verbunden sind. Betroffen waren Jira, Confluence, GetSupport, Partners, Developers und Training.

Im Jahr 2021 infiltrierte der Cybersecurity-Experte Alex Birsan Microsoft, Apple, Tesla und Uber, indem er harmlosen Code einschleuste und an Endbenutzer verteilte. Er tat dies, um Schwachstellen in der Supply Chain zu demonstrieren.

Allen Anbietern gelang es, die Schwachstellen zu beheben und sie ihren Kunden mitzuteilen.

Diverse Sources of Supply Chain Attacks

Es gibt verschiedene Gefahrenquellen für Supply-Chain-Angriffe, darunter Drittanbieter für Software-und Hardware-Komponenten, Entwicklungsumgebungen und -tools, Updates, Lieferanten, Marktplätze und Insider-Bedrohungen, um nur einige zu nennen.

Der Angriff auf die Supply Chain kann von jeder der oben genannten Quellen ausgehen.

Software-Abhängigkeiten

Es gibt verschiedene Komponenten, die bei der Softwareentwicklung verwendet werden, z.B. Frameworks und Bibliotheken von Drittanbietern. Angreifer können diese missbrauchen und bösartigen Code einschleusen, um unbefugten Fernzugriff zu erhalten.

Wenn wir das Ganze nun etwas weiter fassen, kommen wir zu den Softwareentwicklungsumgebungen und -tools. Ein Angreifer kann Quellcode-Repositories, Compiler, Integrated Development Environments (IDEs), Versionskontrollsysteme, Paketmanager, Build-Tools, Continuous Integration/Continuous Deployment (CI/CD) Tools, Test-Tools, Issue-Tracking-Systeme, Dokumentations-Tools, Collaboration-Tools, Code-Review-Tools und andere angreifen. Wie Sie sehen, sind die potenziellen Schwachstellen enorm.

Hacker könnten den Update-Mechanismus für Software oder Hardware kompromittieren und einen bösartigen Code eingeschleusen, den sie mit dem nächsten Update-Zyklus an die Endbenutzer weitergeben. Sie erinnern sich an den Fall mit SolarWinds Orion.

Hardware-Abhängigkeiten

Physische Maschinen bestehen aus verschiedenen Hardwarekomponenten, die von unterschiedlichen Anbietern hergestellt werden. Stellen wir uns einen Server vor, der über ein Dell-Motherboard, eine Intel-CPU, Broadcom- und NVidia-Ethernet-Adapter und ein Titanium-Netzteil verfügt.

Diese Komponenten stammen alle von verschiedenen Herstellern, sind aber in einer einzigen physischen Einheit integriert. Ein Angreifer kann jede dieser Hardware-Komponenten ins Visier nehmen und sie ausnutzen.

Wenn Sie Partnerschaften mit Lieferanten eingehen, müssen Sie sicherstellen, dass diese die besten Sicherheitsmaßnahmen ergreifen, um sich gegen jede Art von Angriff zu schützen. Wenn das nicht der Fall ist, können Hacker ganz einfach Sicherheitslücken ausnutzen. Letztendlich müssen Sie auch die Zulieferer Ihres Lieferanten kennen, da es für ein einziges fertiges Hardware- (oder Software-) Produkt viele verschiedene Lieferanten geben kann.

Viele Softwareprodukte werden heute über Marktplätze verkauft. Angreifer könnten in einen Marktplatz eindringen und bösartigen Code in die Software einschleusen, bevor Benutzer diesen herunterladen und in ihrem Netzwerk installieren. Sobald sie installiert ist, wird das Netzwerk kompromittiert.

Auch Insider könnten potenzielle Ziele eines Supply-Chain-Angriffs sein. Stellen Sie sicher, dass Ihr Team gut geschult ist und die besten Sicherheitsverfahren anwendet.

Wie Sie sehen können, durchläuft ein einzelnes Produkt oder ein Dienst mehrere Ebenen von Drittanbietern, bevor es an den Endbenutzer geliefert wird. Die Angriffsfläche ist groß.

Effektive Strategien und Gegenmaßnahmen zur Verhinderung von Supply-Chain-Angriffen

Sie können Ihre Infrastruktur durch die Implementierung geeigneter IT-Sicherheitsmaßnahmen absichern. Es gibt jedoch verschiedene Ebenen, die Sie im Auge behalten müssen.

Erstens sollten Sie sicherstellen, dass alle Komponenten von Drittanbietern und externe Komponenten vollständig gepatcht sind. Installieren Sie die neuesten verfügbaren Updates für jedes einzelne Produkt, das eine Rolle in Ihrer Infrastruktur spielt.

Während der Code-Entwicklung ist es wichtig, sichere Entwicklungspraktiken unter den Software-Entwicklern zu fördern und anzuwenden. Dazu gehören die Umsetzung von Richtlinien zur sicheren Kodierung, die Validierung von Eingaben und die Verschlüsselung von Ausgaben – um nur einige Beispiele zu nennen.

Sie können auch die Software Composition Analysis (SCA) verwenden, um Komponenten und Bibliotheken von Drittanbietern auf bekannte Sicherheitslücken zu untersuchen.

Nach der Fertigstellung Ihres Codes ist es wichtig, eine gründliche Codeüberprüfung sowie eine statische Analyse durchzuführen. Die statische Analyse hilft bei der Identifizierung potenzieller Sicherheitsschwachstellen und gängiger Programmierfehler.

Stellen Sie außerdem sicher, dass Sie kontinuierliche Sicherheitstests durchführen, um ein Höchstmaß an Sicherheit in Ihrem Entwicklungsprozess zu gewährleisten.

Wie erreichen Sie Ihr Ziel? Neben der Implementierung von Software- und Hardware-Sicherheitsschichten ist ein Security Awareness Training ein absolutes Muss. Sie sollten sicherstellen, dass Ihre IT-Teams angemessen geschult sind, wobei der Schwerpunkt auf kontinuierlicher Weiterbildung liegt. Nicht geschulte Beteiligte sind eine Bedrohung für jedes Unternehmen.

Bauen Sie Vertrauen zu Ihren Lieferanten auf und vergewissern Sie sich, dass diese die Sicherheits- und Software-Entwicklungspraktiken strikt einhalten. Prüfen Sie, ob sie ISO-zertifiziert sind.

Entwickeln Sie einen Security Incident Response Plan. Seien Sie bereit für den Fall, dass ein Angriff auf die Supply-Chain erfolgt. Dies wird Ihnen helfen, zu reagieren und eine ehrliche Kommunikation mit Ihren Partnern und Kunden zu führen.

Sichern Sie Ihre Lieferkette: Methoden zur Erkennung von Supply-Chain-Angriffen

Die Erkennung eines Supply-Chain-Angriffs ist ein schwieriger Prozess, da nicht nur Ihr Produkt, sondern auch andere Komponenten von Drittanbietern betroffen sind, die nicht vollständig unter Ihrer Kontrolle stehen.

Das Erste, was Sie einführen sollten, ist ein angemessenes Monitoring. Dieses Monitoring hilft Ihnen, proaktiv zu reagieren, indem Sie verdächtige Aktivitäten, unbefugte Zugriffe und Veränderungen in Ihrer Infrastruktur erkennen. Normalerweise geht die Überwachung Hand in Hand mit SIEM (Security Information and Event Management) – dem nächsten wichtigen Faktor.

Wenn Sie SIEM in Ihrer Infrastruktur einsetzen, können Sie Protokolle von verschiedenen Systemen sammeln und diese entsprechend analysieren. Durch den Einsatz von Monitoring und SIEM können Sie Muster im anomalen Verhalten erkennen.

Darüber hinaus helfen Ihnen Überwachung und SIEM bei der Analyse des Verhaltens von Endbenutzern, der Analyse des Netzwerkverkehrs und der Erkennung von Anomalien sowie bei der Bewertung aller potenziellen Ebenen Ihrer Infrastruktur.

Außerdem sollten Sie Digital Signature Verification implementieren. Diese Technologie hilft Ihnen, die Authentizität und Integrität von Softwarekomponenten und Updates durch Signaturen und Zertifikate zu gewährleisten.

Doch wie bereits erwähnt: Ein Security Awareness Training ist der beste Weg, sich in der IT auszubilden. Daher sollten Sie Supply-Chain-Angriffe in Ihrem Netzwerk simulieren und Ihr Unternehmen herausfordern. Diese Methode stellt sicher, dass Sie gut vorbereitet und geschult sind und Sicherheitstests und -verbesserungen implementieren können.

Sie sollten auf jeden Fall mit Cybersecurity-Unternehmen, Experten und der Community zusammenarbeiten, um über Supply-Chain-Angriffe informiert zu bleiben. Zu Beginn haben wir Cybersecurity-Forscher erwähnt, die Schwachstellen in der Lieferkette entdeckt haben. Jemanden wie Alex Birsan als Ansprechpartner zu haben, ist von großem Wert.

Wie Sie sehen, gibt es verschiedene proaktive Ansätze, und es bedarf der Nutzung all dieser Ansätze, um geschützt zu sein und die potenziellen Risiken eines Angriffs auf die Lieferkette wirksam zu mindern.

Einen Gesamtüberblick über die Cybersecurity-Risiken, die sich aus der Analyse von 25 Milliarden E-Mails ergaben, finden Sie in unserem kostenlosen Cyber Security Report.

Um Ihre Cyber-Umgebung richtig zu schützen, nutzen Sie den Hornetsecurity Security Awareness Service, mit dem Sie Ihre Mitarbeiter in der Abwehr von Cyberbedrohungen und der Sicherung wichtiger Daten schulen können.

Wir von Hornetsecurity haben es uns zur Aufgabe gemacht, Ihre IT-Security ganzheitlich zu betrachten – von E-Mail-Security, über Compliance und Backup bis hin zum Security Awareness Service. Daher ist auch ein Backup Ihrer Daten immer zu empfehlen. An dieser Stelle weisen wir auf unsere Backup Bible, unseren umfassenden Backup-Leitfaden, als zusätzliche Lektüre hin.

Besuchen Sie jetzt unseren Hornetsecurity-Blog, um über die neuesten Artikel und Praktiken auf dem Laufenden zu bleiben.

Fazit

Jede Software und jedes physische Produkt haben verschiedene Abhängigkeiten, die nicht unter der Kontrolle eines einzigen Anbieters stehen. Stellen Sie sich einen physischen Server vor, bei dem die Hauptplatine von Dell hergestellt wird, aber andere Komponenten wie CPU und Ethernet-Karten von anderen Anbietern entwickelt werden.

Mit Softwareprodukten verhält es sich genauso. Um sie zu entwickeln, verwenden Sie eine Entwicklungsumgebung eines Drittanbieters und Tools, die von anderen Anbietern entwickelt wurden.

Ein Angreifer kann diese Komponenten von Drittanbietern ausnutzen und sich unbefugten Zugang zur Infrastruktur Ihres Kunden verschaffen und sensible Daten stehlen. Einer der jüngsten Angriffe auf die Lieferkette geschah bei SolarWinds. Die Angreifer schleusten bösartigen Code in den Update-Mechanismus von SolarWinds Orion ein, verteilten ihn im nächsten Update-Zyklus und infizierten so Tausende von Kunden.

In diesem Artikel haben wir grundlegende Informationen zum Einstieg in das Thema, zum Schutz und zur Schadensbegrenzung behandelt.

FAQ

A supply chain attack occurs when a cybercriminal targets a trusted vendor (company or platform) to carry out cyberattacks throughout the supply chain. In such instances, they might introduce malware to shared systems or cleverly launch phishing attacks through the vendor, exploiting their trust. These attacks highlight the importance of maintaining strong security measures within your systems and across the partners you collaborate with.

An example would be the following – consider a scenario where a keylogger is strategically placed on a USB drive. If this device finds its way into a major retail company, it could surreptitiously record keystrokes to gain access to sensitive account passwords. Supply chain attacks deliver viruses or malicious software via a vendor or a supplier.

One of the most famous supply chain attacks is the SolarWinds attack, also known as the SolarWinds supply chain attack, which was perpetrated by a Russian state-sponsored hacking set called APT29 or Cozy Bear. This group is thought to be related to the Russian Foreign Intelligence Service (SVR).

There are several steps you can take to protect yourself from supply chain attacks. This includes implementing security awareness training, monitoring third-party activities, using digital signature verification, constantly updating and patching software and hardware, and working closely with vendors and third-party vendors to ensure they employ appropriate security practices.