Ransomware Review: Die größte Cyber-Gefahr für Unternehmen

ZUSAMMENFASSUNG

Ransomware stellt die einfachste Möglichkeit dar, um Cyber-Angriffe zu monetarisieren und gilt daher als das größte Cyber-Risiko für Unternehmen. Im folgenden Blogbeitrag wirft das Security Lab einen genauen Blick auf Lösegeldsummen, die Kosten für Ransomware und das Vorgehen der Bedrohungsakteure. Außerdem erläutern sie, wie Unternehmen ihre Daten schützen können.

Höhe des Lösegeldes

Um den aktuell durchschnittlich geforderten Lösegeldbetrag zu ermitteln, haben wir Ransomware-Samples aus OSINT-Quellen analysiert. Dabei handelt es sich um Samples, die auf verschiedene Online-Dienste wie Online-Antiviren-Scanner oder Malware-Analyse-Sandbox-Dienste hochgeladen und so mit der Security Research Community geteilt wurden.

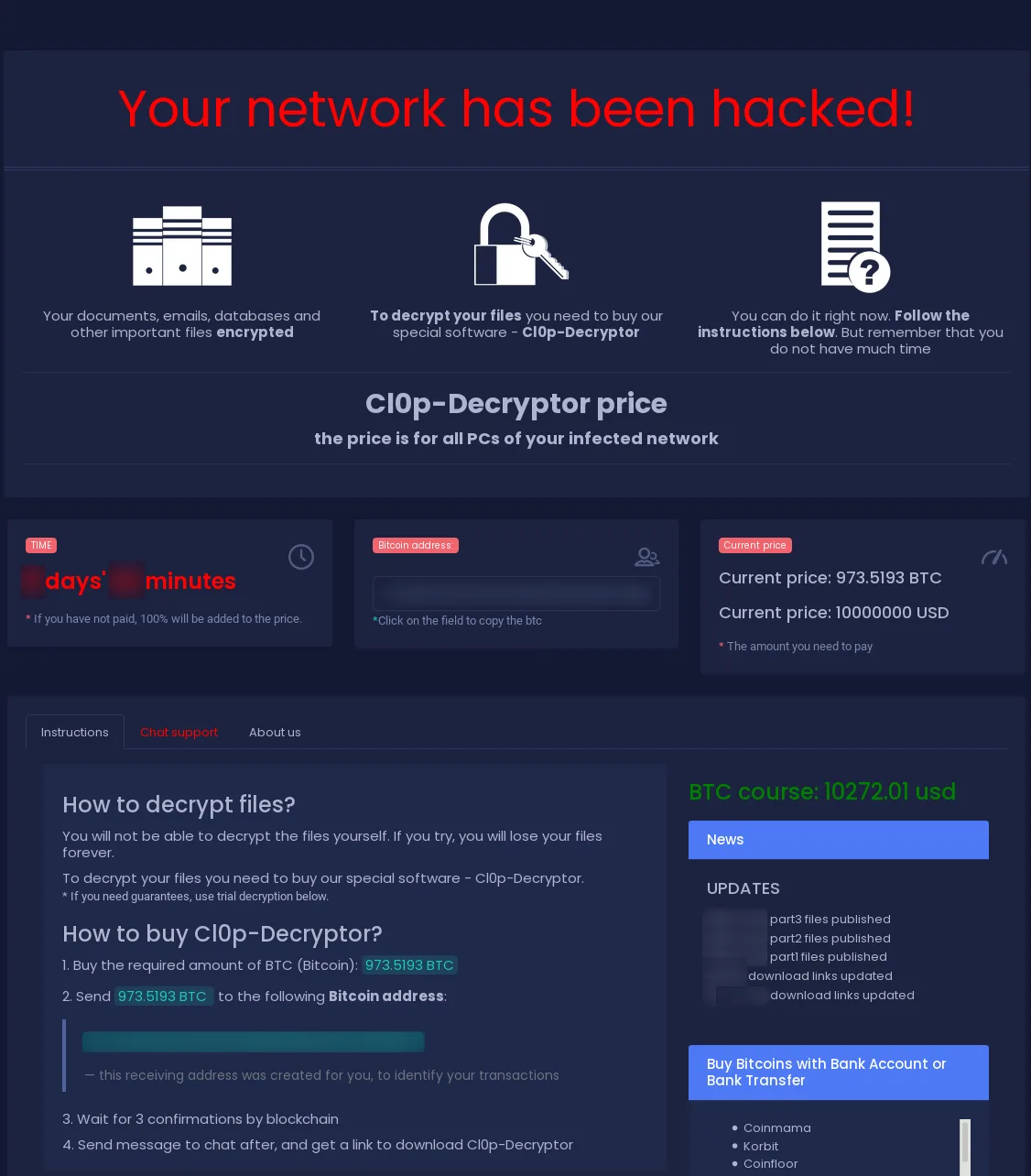

Dabei haben wir Lösegeldforderungen beobachtet, die von 100 US-Dollar bis zu 10.000.000 US-Dollar reichen.

Die höchste von uns beobachtete Lösegeldforderung von 10.000.000 US-Dollar kam von den Akteuren der Clop-Ransomware.

Während der Erstellung dieses Blog-Beitrags, wurden Berichte über eine Lösegeldforderung in Höhe von 50.000.000 US-Dollar veröffentlicht, die unsere bisher beobachtete Maximalforderung übertraf. Es ist wichtig zu verstehen, warum eine solch enorme Spanne bei geforderten Lösegeldsummen existiert. Daher werden wir die unterschiedlichen Schwankungen von Lösegeldbeträgen im nächsten Abschnitt diskutieren.

Schwankungen bei Lösegeldforderungen

Lösegeldforderungen werden anhand mehrerer Faktoren angepasst. Ein Faktor ist die Opfersituation, d. h., Bedrohungsakteure fordern bspw. von großen Unternehmen ein höheres Lösegeld als von einem privaten einzelnen Benutzer.

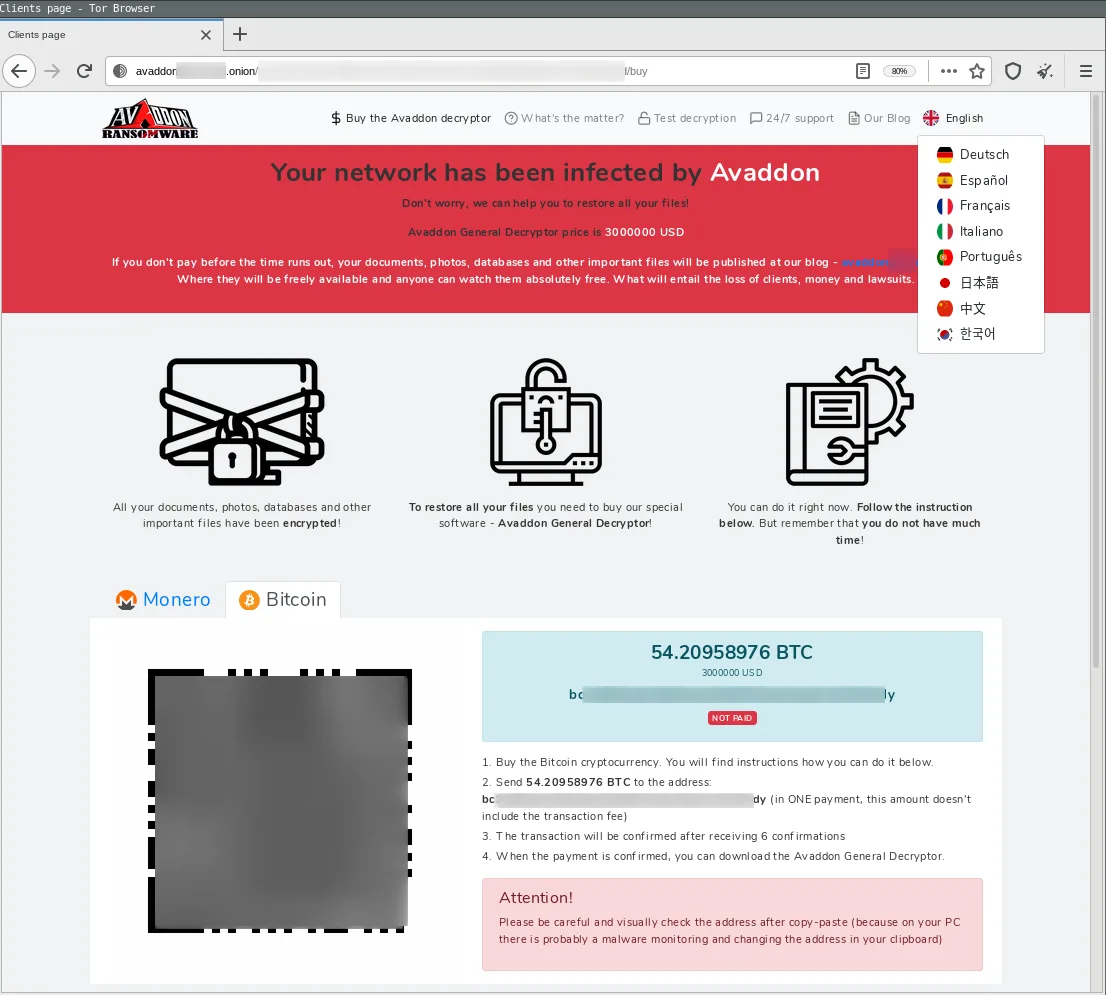

Als Fallstudie eignet sich ein Blick auf die erste Kampagne der Avaddon-Ransomware. Sie wurde über Malspam verbreitet, der vom Phorpiex-Botnet verschickt wurde. Hornetsecurity berichtete bereits über diese Kampagne. 1 Das Phorpiex-Botnet versendet in der Regel Sextortion-Spam und andere qualitativ schwache Bedrohungen. Das von Avaddon geforderte Lösegeld betrug zu diesem Zeitpunkt nur 500 US-Dollar. Die Ransomware wurde vollautomatisch eingesetzt, d.h. sobald ein Opfer die Ransomware aus dem E-Mail-Anhang ausführte, begann sie, den Computer des Opfers zu verschlüsseln. Anspruchsvolle Bedrohungsakteure nehmen gezielt große Unternehmen ins Visier und nutzen die Erstinfektion zunächst zur Erkundung. Nachdem sie das Unternehmensnetzwerk erfasst und alle Assets identifiziert haben, starten sie die Ransomware auf möglichst vielen Computersystemen des Unternehmens gleichzeitig. Auf diese Weise können sie mehr Lösegeld verlangen, da die Wiederherstellung der gesamten Computerinfrastruktur des Unternehmens aus Backups viel schwieriger ist als die Wiederherstellung eines einzelnen verschlüsselten Computers.

Bei unseren Recherchen fanden wir ein aktuelles Sample der Ransomware Avaddon mit einer Lösegeldforderung von 3.000.000 US $ – ein deutlicher Unterschied zur ersten Kampagne – doch diese war an ein großes Unternehmen gerichtet.

Das lässt erkennen, dass Bedrohungsakteure die Höhe des Lösegelds daran anpassen, bei der sie erwarten, etwas erreichen zu können. Daher gibt es keine klaren Zahlen, wenn es um Lösegeldforderungen geht. In manchen Fällen analysieren Ransomware-Hackergruppen sogar Finanzdokumente, die im internen Netzwerk eines Unternehmens gefunden werden, um herauszufinden, wie viel Lösegeld sie fordern können oder wie hoch die Deckungssumme der Cyber-Versicherung des Unternehmens für Ransomware-Zahlungen ist.

Verhandlungsführung

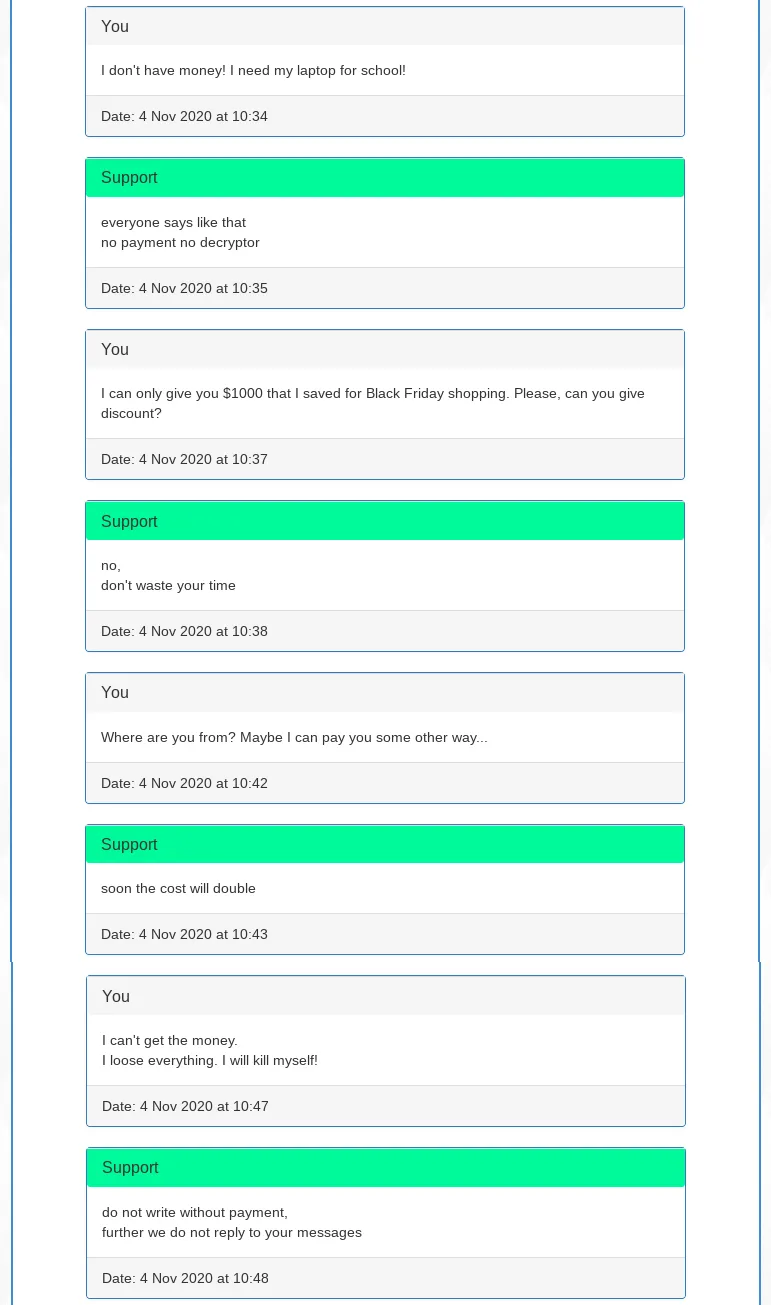

Die hohen geforderten Preise sind oft nur Preisvorstellungen und bilden die Grundlage für Verhandlungen. Die Betreiber von Ransomware wissen, dass es für sie besser ist, nur einen Bruchteil des geforderten Preises, als gar nichts zu erhalten. Daher sind sie bereit, zu verhandeln.

Die Preise für kleinere automatisierte Ransomware sind meist festgelegt, und wenn die Ransomware-Betreiber überhaupt „Support“ anbieten, dann nur, um den Opfern bei der Beschaffung der Kryptowährung zu helfen, die für die Zahlung des Lösegelds benötigt wird. Im Folgenden sind Chat-Protokolle mit dem „Support“ der Ransomware Adhubllka (benannt nach der Datei-Erweiterung .adhubllka, die verschlüsselten Dateien hinzugefügt wird). Die ausführbare Ransomware wurde in einer ZIP-Datei an die E-Mail angehängt und über das Phorpiex-Botnet in einem einfachen, aber vollständig automatisierten Ransomware-Angriff auf die gleiche Weise wie bei der ersten Avaddon-Ransomware-Kampagne, über die wir berichteten, verteilt.1

Während es also selbst bei massenhaft verbreiteter automatisierter Ransomware menschlich organisierten „Support“ gibt, ist dieser „Support“ nicht berechtigt, zu verhandeln. Wir konnten die Gesamteinnahmen ihrer Kampagne nachverfolgen – diese betrugen 0 BTC. Ein Einlenken auf die Forderung nach einem Rabatt hätte ihnen also potenziell 1.000 US-Dollar eingebracht.

Druck auf Ransomware-Opfer

Einige Ransomware-Betreiber bieten zusätzliche „Services“ an, mit denen die Opfer zusätzlich unter Druck gesetzt werden sollen, um das geforderte Lösegeld zu zahlen.

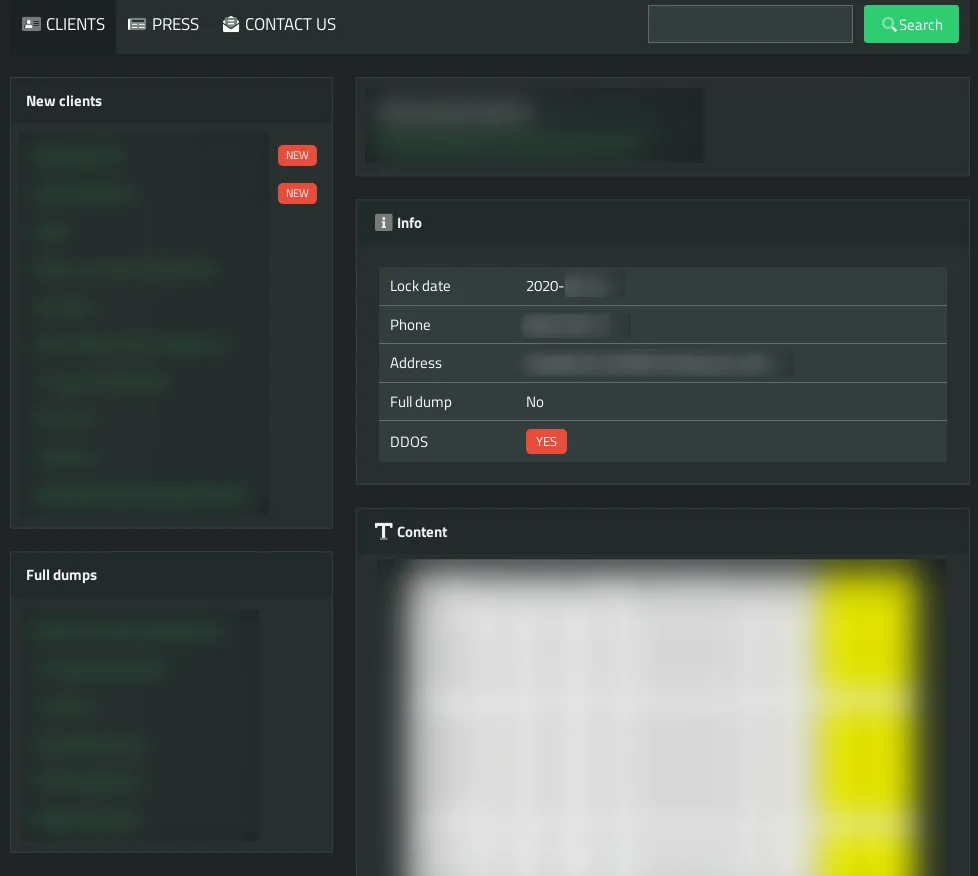

Leak-Webseiten

Ransomware-Leaksites sind versteckte Tor-Service-Websites, auf denen Hackergruppen hinter der Ransomware damit drohen, die aus den Netzwerken der Opfer gestohlenen Daten zu veröffentlichen, falls sich das Opfer weigert, das Lösegeld zu zahlen.

DDoS-Angriffe

Manche Ransomware-Akteure wie SunCrypt führen zusätzlich zu dem Verschlüsseln von Dateien DDoS-Attacken auf ein Opfernetzwerk durch.

Belästigung von Kunden und/oder Geschäftspartner eines Opfers

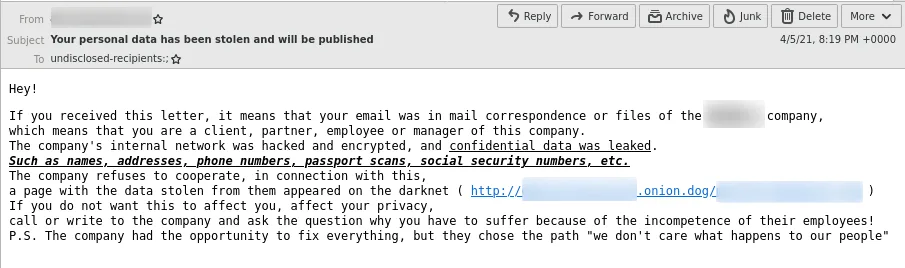

Eine weitere Strategie besteht darin, die Kunden und/oder Geschäftspartner des Opfers über die Kompromittierung zu „informieren“. Dies geschieht z. B. über Spam-E-Mails. Hier ein Beispiel, wie die Bedrohungsakteure hinter der Clop-Ransomware diese Taktik anwenden:

Spamming von Journalisten und Nachrichtenagenturen

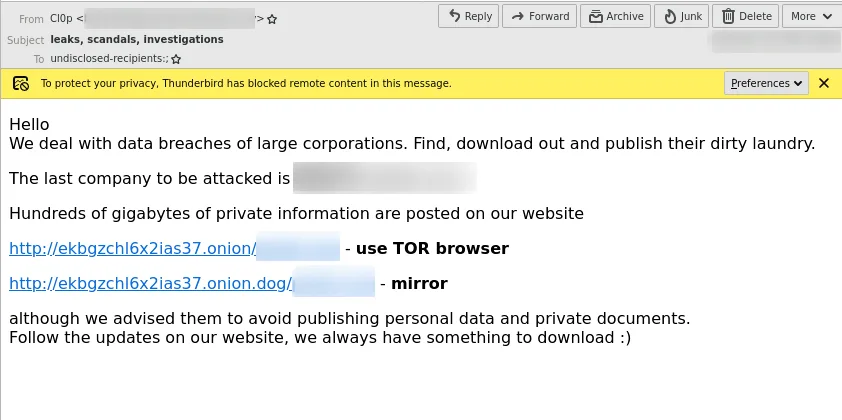

Ransomware-Akteure „benachrichtigen“ auch Journalisten und Nachrichtenagenturen über die vorliegende Datenpanne ihres Opfers mit Hinweisen, wo sie die durchgesickerten Daten herunterladen können. Im Folgenden wieder ein Beispiel der Clop-Ransomware, die diese Taktik verwendet:

Benachrichtigung von Behörden

Einige Ransomware-Akteure drohen auch damit, die zuständigen Datenschutzbehörden über den Verstoß zu informieren, wenn das Opfer das Lösegeld nicht zahlt. Sie berufen sich dabei oft auf die DSGVO und die potenziellen Geldstrafen, die Behörden für Datenlecks verhängen können.

Preise für Ransomware

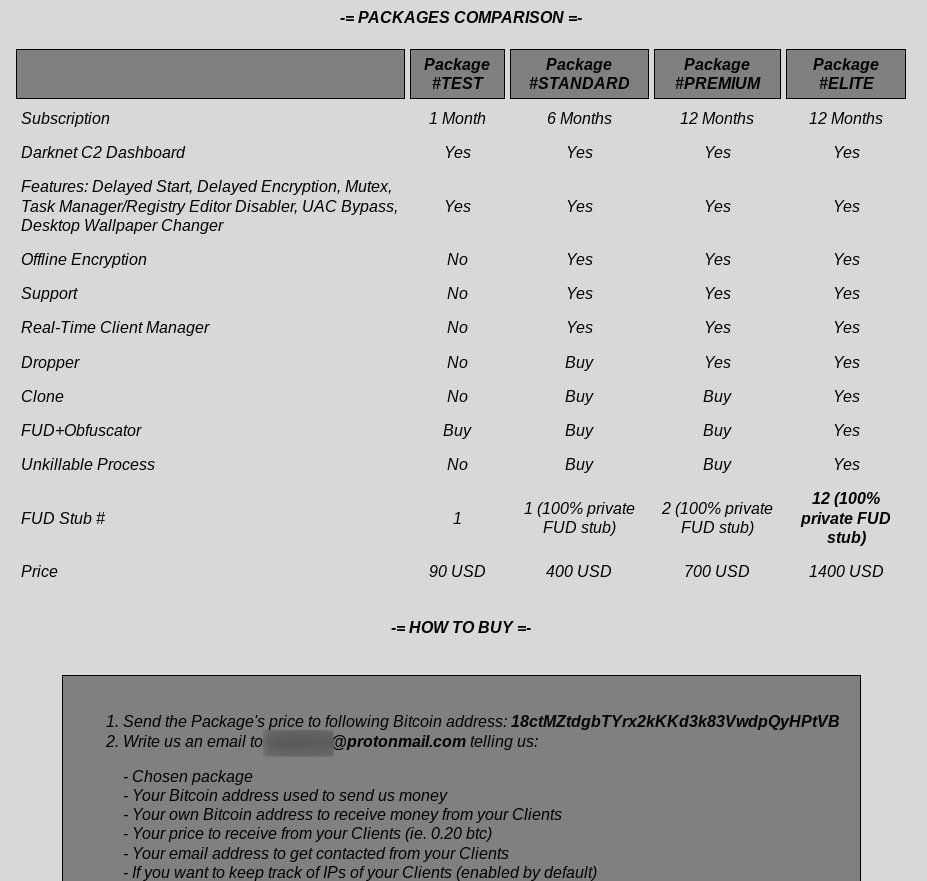

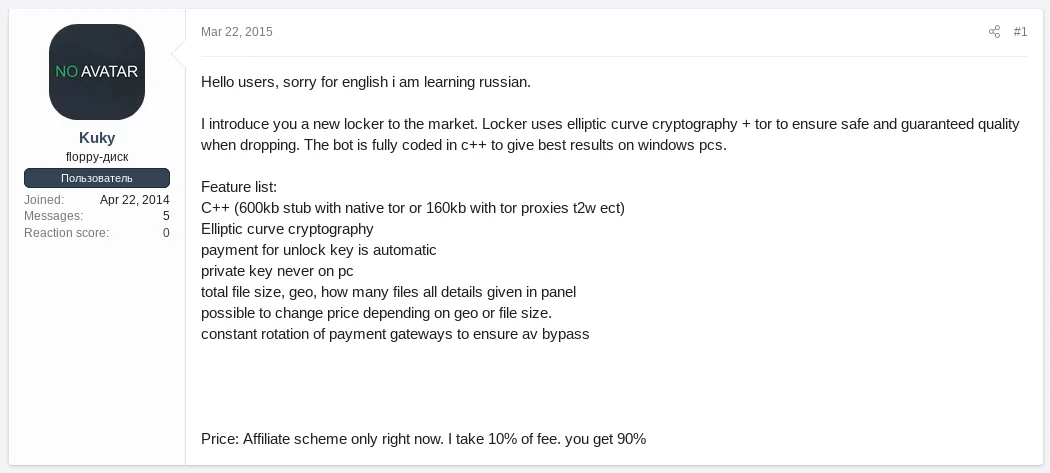

Viele Kriminelle sind technisch nicht in der Lage, Malware selbst zu entwickeln, oder es ist zu viel zusätzliche Arbeit. Alternativ können sie Ransomware kaufen, mieten, abonnieren und/oder eine Partnerschaft mit einem Ransomware-Entwickler und/oder -Betreiber eingehen. Zu diesem Zweck verkauft der Ransomware-Entwickler entweder den gesamten Quellcode seiner Ransomware-Software gegen eine einmalige Zahlung. Dies ist jedoch angesichts der hohen Lösegeldzahlungen, die mit Ransomware generiert werden, oft nicht attraktiv. Wenn Sie jedoch Zehn- oder sogar Hunderttausende von US-Dollar für die Ransomware-Software verlangen, ist der Absatz äußerst gering, da eine Lösegeldzahlung nie garantiert ist.

Um dieses Problem zu lösen, haben sich Ransomware-as-a-Service (RaaS)-Operationen etabliert. Ein Bedrohungsakteur, der Zugang zu Unternehmensnetzwerken hat oder über entsprechende Mittel verfügt, kann einen Ransomware-Service mieten, abonnieren und/oder eine Partnerschaft eingehen. Der Bedrohungsakteur erhält die vorgefertigte Ransomware-Software zur Installation auf den Computersystemen der Opfer. Im Gegenzug stellt der Ransomware-Betreiber die Ransomware-Software und falls vorhanden und/oder erforderlich auch die Backend-Infrastruktur für die Ransomware zur Verfügung, z. B. ein Online-Portal zum Support der Opfer beim Kauf und der Verwendung der Entschlüsselungssoftware.

Wie das geforderte Lösegeld variiert auch der Preis für Ransomware. Der „Einstiegspreis“ kann lediglich wenige Hundert US-Dollar betragen, wie die folgenden Beispielangebote der Ransomware Egalyty verdeutlichen.

Bei Partnerprogrammen mit Gewinnbeteiligung wird das gezahlte Lösegeld zwischen der Partei, die die Ransomware bereitstellt, und der Partei, die das Eindringen ermöglicht, aufgeteilt. Auch hier variiert das Aufteilungsverhältnis stark. Wir haben zwar in Cybercrime-Foren Angebote gesehen, bei denen 90 % des Lösegelds an die eindringende Partei gezahlt werden, dies ist jedoch nicht die Norm.

Das übliche angegebene Aufteilungsverhältnis für gut etablierte Ransomware-Partnerprogramme vergibt nur 10 % bis 30 % des Lösegelds an die ausführende Partei.

Fazit und Gegenmaßnahmen

Diese neuen Entwicklungen in der Vorgehensweise von Ransomware erhöhen das Risiko einer Malware-Infektion für Unternehmen mehr als zuvor. Während gute Backups, vorzugsweise unter Verwendung der 3-2-1-Backup-Strategie,2 gegen klassische Ransomware-Angriffe halfen, bieten sie keinen Schutz davor, dass private und/oder vertrauliche Daten gewaltsam an die Öffentlichkeit gelangen. Die breite Bekanntgabe des Datenlecks an Geschäftspartner und Kunden wird weitere Schäden und Reputationsverlust bei Opfern, Geschäftspartnern und Kunden mit sich ziehen. Zudem erhalten auch Konkurrenten ungehinderten Zugriff auf interne Dokumente, wie z. B. Verträge, Preisgestaltung, Forschungs- und Entwicklungsergebnisse. Die angeschriebenen Medien werden sich mit dem betroffenen Unternehmen in Verbindung setzen und so für weiteren Druck in der Ransomware-Krise sorgen. Nehmen wir zusätzlich an, das Unternehmensnetzwerk wird mit DDoS angegriffen. Es wird schwierig sein, sich von der Situation zu erholen, da dies wahrscheinlich jede verbleibende Netzwerkinfrastruktur eines Unternehmens zusätzlich beeinträchtigen wird, um Informationen weiterzuleiten, wie z. B. auf der öffentlichen Website.

Als nächstes sollten Sie die Ransomware, die Sie infiziert hat, nicht ins Internet hochladen. Auch wenn Online-Dienste wie VirusTotal oder andere Online-Sandboxen bequem sind, gewähren sie registrierten Benutzern Zugriff auf die Probe. Die URL der Ransomware-Nachricht kann auf eine „Support“-Website verweisen, die einen Online-Chat zur Verhandlung anbietet. Diese Online-Chats sind für jeden zugänglich, der Zugriff auf die Daten in der Ransomware-Notiz hat. Wenn Sie also nicht möchten, dass die Medien Ihre Verhandlungs-Chat-Protokolle durchsickern lassen, halten Sie Ihre Ransomware-Samples privat. Oder folgen Sie der guten Praxis, verhandeln Sie nicht und teilen Sie das Ransomware-Sample mit der Security Research Community.

Die Zahlung eines Lösegelds wird ohnehin nicht empfohlen:

1. Die Datenpanne bleibt bestehen. Selbst wenn ein Unternehmen dafür bezahlt, dass die durchgesickerten Daten gelöscht werden, muss es sich an die jeweiligen Gesetze zur Meldung von Datenschutzverletzungen halten.

2. Die Zahlung eines Lösegelds an einen Bedrohungsakteur, der sich in einem Land befindet, das auf Sanktionslisten steht, kann gegen Handels- und/oder Exportsanktionsgesetze verstoßen und dem Opfer auf lange Sicht noch mehr Ärger bereiten.

3. Es gibt weder eine Garantie für die Entschlüsselung noch dafür, dass die durchgesickerten Daten gelöscht werden.

Wenn die durchgesickerten Daten bereits von der Leaksite heruntergeladen wurden, gibt es keine Möglichkeit, das Datenleck einzudämmen.

Hornetsecuritys Spam and Malware Protection und Advanced Threat Protection können E-Mail-basierte Malware-Angriffe erkennen und unter Quarantäne stellen, bevor sie zu einer Ransomware-Infektion führen können. Hornetsecurity’s Email Archiving ist eine gesetzeskonforme, vollautomatische, revisionssichere Email-Archivierungslösung für die langfristige, unveränderbare und sichere Speicherung von wichtigen Unternehmensinformationen, Daten und Dateien. Auf diese Weise können wichtige Kommunikationsverläufe nicht durch Ransomware zerstört werden.

Aber auch wenn Ransomware Ihren lokalen E-Mail-Server außer Betrieb gesetzt hat, hält Email Continuity Service von Hornetsecurity Ihre E-Mail-Kommunikation verfügbar.