Monthly Threat Report Oktober 2024: E-Mail-Bedrohungen steigen zum Jahresende rasant an

Einleitung

Der Monthly Threat Report von Hornetsecurity liefert Ihnen jeden Monat wertvolle Einblicke in Sicherheits-Trends bei M365, E-Mail-Bedrohungen und Kommentare zu aktuellen Entwicklungen im Bereich Cybersicherheit. In dieser Ausgabe konzentrieren wir uns auf die wichtigsten Branchenthemen aus September und präsentieren Ihnen aussagekräftige Datenpunkte aus unseren Services für das dritte Quartal 2024.

Zur Erinnerung: Vor einigen Monaten haben wir die Diskussion der hier genannten Datenpunkte von einem monatlichen auf einen vierteljährlichen Rhythmus umgestellt. Diese Entscheidung haben wir getroffen, um die Veränderungen der Angriffstrends klarer darzustellen, anstatt uns auf die kleineren Schwankungen zu konzentrieren, die wir zuvor monatlich beobachtet hatten. Größere Vorfälle, die eine eigene Betrachtung verdienen, werden weiterhin gesondert behandelt.

Zusammenfassung

- Im dritten Quartal stieg der Anteil an Bedrohungen, die per E-Mail zugestellt wurden, im Vergleich zum zweiten Quartal deutlich an.

- In den Monaten Juli, August und September gab es einen leichten Anstieg bei den einfachen E-Mail-Angriffen.

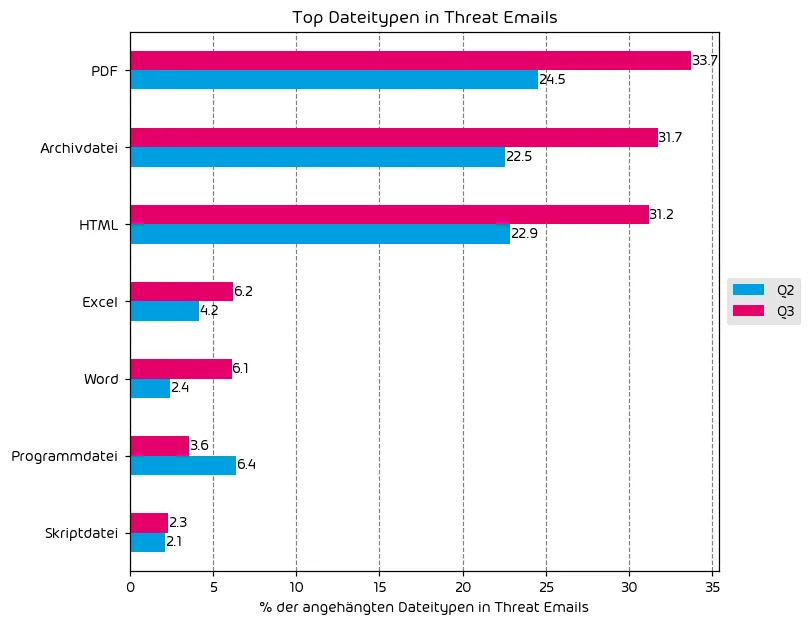

- Während des Berichtszeitraums waren PDFs, Archivdateien und HTML-Dateien die beliebtesten schadhaften E-Mail-Anhänge.

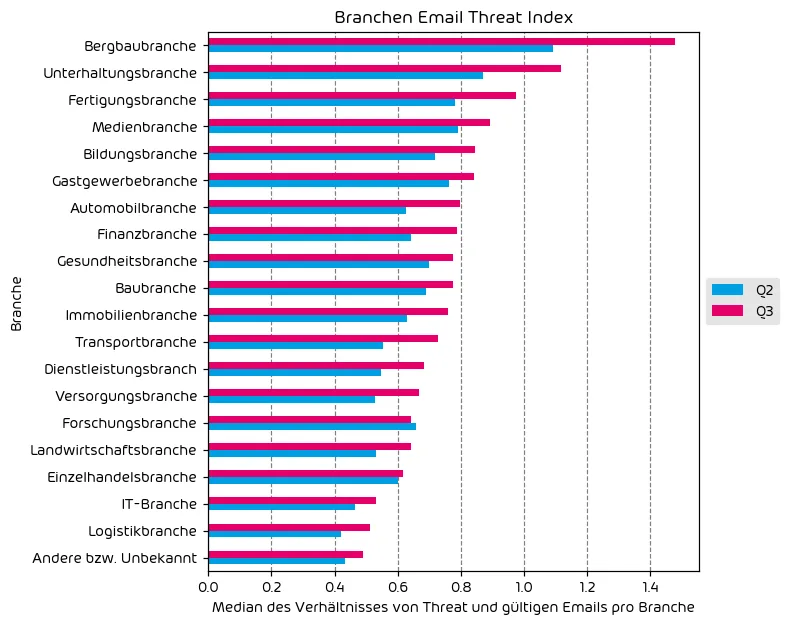

- Die am meisten gefährdeten Branchen im Berichtszeitraum umfassten Bergbau, Unterhaltung und Fertigung.

- Fast alle Branchen verzeichneten im dritten Quartal einen Anstieg des Bedrohungsindexes.

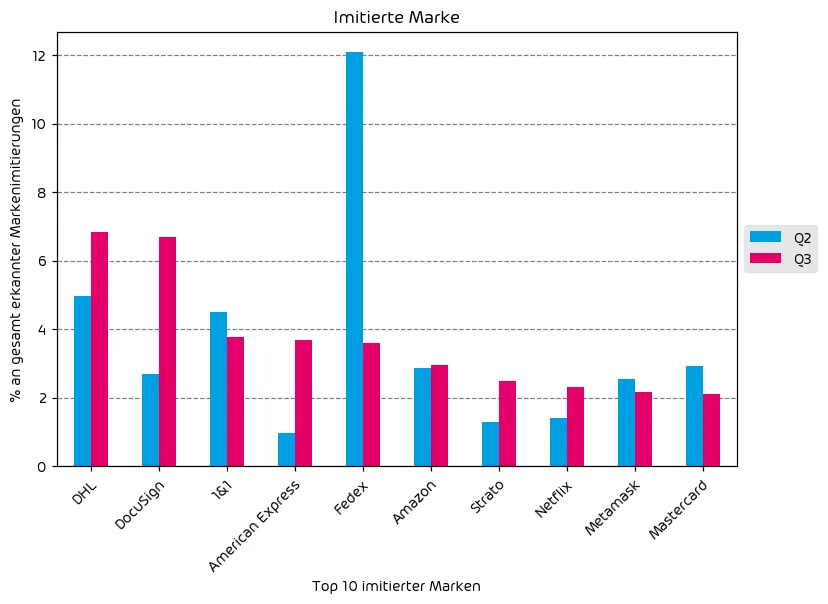

- DHL und DocuSign waren die beiden meistimitierten Marken im dritten Quartal.

- Zudem beobachteten wir einen markanten Anstieg bei Markenimitationen von American Express, wahrscheinlich bedingt durch die Sommerreisezeit.

- Microsoft hielt kürzlich einen Windows Security Summit ab, um die Auswirkungen des CrowdStrike-Vorfalls zu erörtern, und beginnt nun, langfristige Strategien zu entwickeln, um ähnliche Vorfälle in Zukunft zu verhindern.

- Eine hochriskante CUPS-Sicherheitsanfälligkeit, die Remote-Code-Ausführung ermöglicht, lässt Administratoren ihre Linux-Systeme besonders sorgfältig überprüfen.

Sie sehen gerade einen Platzhalterinhalt von Youtube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenUnerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich Q2 (April – Juni) zu Q3 (Juli bis September).

Unsere Daten zeigen, dass im dritten Quartal mehr E-Mail-Bedrohungen gegen Unternehmen gerichtet wurden als im zweiten Quartal. Dies ist ein relativ konstanter Trend, der sich von Jahr zu Jahr wiederholt, da es üblich ist, dass die Anzahl der Bedrohungen in den Sommermonaten abnimmt. Cyberkriminelle sind sich bewusst, dass in dieser Zeit weniger Mitarbeiter im Büro sind, weshalb ein Rückgang des E-Mail-Verkehrs im zweiten Quartal normal ist. Dieser Trend setzt sich oft bis ins dritte Quartal fort, da auch Juli und August stark von Reisen geprägt sind. Wir vermuten, dass die Anzahl der bedrohlichen E-Mails in der verbleibenden Jahreszeit wieder ansteigen wird.

Besonders erwähnenswert ist, dass wir im dritten Quartal einen Anstieg der abgelehnten E-Mail-Bedrohungen festgestellt haben. Diese Bedrohungen sind in der Regel simple Angriffe, die eine breite Zielgruppe ansprechen, im Gegensatz zu gezielten Spear-Phishing-Angriffen. Dennoch bleibt das Bedrohungsniveau im Bereich E-Mail-Sicherheit insgesamt hoch.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Gültig | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Bösartige PDFs, Archivdateien und HTML-Dateien bleiben die beliebtesten Formate unter Cyberkriminellen für die Zustellung schädlicher Payloads. Dieser Trend ist seit einiger Zeit konstant, und wir beobachten ihn bereits seit dem letzten Jahr. Besonders bemerkenswert ist der Anstieg der bösartigen Microsoft Word- und Excel-Dokumente. Obwohl Microsoft bereits seit einiger Zeit Office-Makros standardmäßig deaktiviert hat, haben Bedrohungsakteure effektive Methoden gefunden, um diese Einschränkungen zu umgehen, z:B. indem sie die Nutzer auffordern, die Makros wieder zu aktivieren.

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Im dritten Quartal waren die Branchen Bergbau, Unterhaltung und Fertigung die am häufigsten angegriffenen Sektoren, was einen Trend fortsetzt, den wir bereits seit einiger Zeit beobachten. Die angegriffenen Unternehmen sind in der Regel groß genug, um über ausreichende Ressourcen zur Zahlung von Lösegeldern zu verfügen, und gehören oft nicht zu stark regulierten Sektoren, was bedeutet, dass sie weniger Sicherheitsinfrastruktur zum Schutz gegen Cyberkriminellen haben. Daher ist es nicht ungewöhnlich, sie an der Spitze dieser Liste zu sehen.

Ebenfalls bemerkenswert ist, dass wir für diesen spezifischen Punkt einen Anstieg des Bedrohungsindexes in nahezu allen Branchen festgestellt haben. Dies steht im Einklang mit unseren oben dargestellten Daten, die zeigen, dass die Anzahl der cleanen E-Mails im Vergleich zu den bösartigen E-Mails im Berichtszeitraum zurückgegangen ist.

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonations-Angriffen entdeckt haben.

DHL und DocuSign sind im dritten Quartal die beiden am häufigsten gefälschten Marken. Darüber hinaus haben wir einen deutlichen Anstieg bei den Markenimitationen von American Express festgestellt, was auf eine gezielte Kampagne von Cyberkriminellen hinweist, die speziell diese Marke ins Visier genommen haben. DHL gehört zu den größten Versandmarken weltweit, weshalb es nicht ungewöhnlich ist, dass sie an der Spitze dieser Liste steht.

Bei den stärker finanzorientierten Marken beobachten wir über das Jahr hinweg Schwankungen. Der Anstieg bei American Express lässt sich wahrscheinlich darauf zurückführen, dass die Sommerreisezeit gerade vorbei ist, in der die Marke voraussichtlich häufiger genutzt wurde als in anderen Monaten. Cyberkriminelle sind sich dessen bewusst und passen wie gewohnt ihre Taktiken, Techniken und Verfahren (TTPs) entsprechend an.

Hervorzuhebende Vorfälle und branchenrelevante Events

Microsoft nimmt Änderungen aufgrund des CrowdStrike-Vorfalls vor

Der CrowdStrike-Vorfall aus diesem Sommer ist sowohl bei IT-Profis als auch bei Reisenden noch immer präsent. In unserer August 2024-Ausgabe des Monthly Threat Reports haben wir das Thema ausführlicher behandelt, falls Sie mehr über den Vorfall erfahren möchten. Eine der zentralen Kritiken an diesem Vorfall ist, dass der Einfluss des Problems nicht so weitreichend gewesen wäre, hätte CrowdStrike nicht das Niveau an Zugriff auf den Kernelmodus in Windows gehabt, das ihnen gewährt wurde. Dies wirft die Frage auf: „Wie viel Zugriff sollte ein Drittanbieter im Kernelmodus haben?“

Es scheint, dass Microsoft sich tatsächlich mit dieser Frage auseinandersetzt, und glücklicherweise nicht im luftleeren Raum. Tatsächlich hat Microsoft kürzlich einen Windows Security Summit mit wichtigen Mitgliedern der Community und Anbietern von Sicherheitssoftware abgehalten. Neben Diskussionen über das Sicherheitssystem war eines der zentralen Themen die oben genannte Frage, die sich um den Zugriff auf den Kernel dreht.

Als Ergebnis des Summits hat Microsoft angekündigt, dass sie daran arbeiten, Fähigkeiten außerhalb des Kernelmodus zu entwickeln, die Sicherheitsanbietern den tiefen Zugriff ermöglichen, der erforderlich ist, um ihre Kernfunktionen auszuführen. In Anlehnung an den offiziellen Blogbeitrag von Microsoft, der dem Treffen folgte:

Darüber hinaus befasste sich unser Dialog beim Summit mit langfristigen Schritten zur Stärkung von Resilienz und Sicherheitszielen. In diesem Zusammenhang erörterten wir neue Plattformfähigkeiten, die Microsoft in Windows verfügbar machen will, und bauten dabei auf den Sicherheitsinvestitionen auf, die wir in Windows 11 getätigt haben. Die verbesserte Sicherheitsarchitektur und die Sicherheitsvorgaben von Windows 11 ermöglichen es der Plattform, mehr Sicherheitsfunktionen für Lösungsanbieter außerhalb des Kernelmodus bereitzustellen.

Sowohl unsere Kunden als auch unsere Partner aus dem Ökosystem haben Microsoft aufgefordert, zusätzliche Sicherheitsfunktionen außerhalb des Kernelmodus bereitzustellen, die zusammen mit SDP verwendet werden können, um hochverfügbare Sicherheitslösungen zu schaffen. Während des Gipfels diskutierten Microsoft und die Partner die Anforderungen und Herausforderungen bei der Schaffung einer neuen Plattform, die den Bedürfnissen der Sicherheitsanbieter gerecht werden kann.

Welche Art von Zugriff dies für Sicherheitsanbieter bedeutet, wird sich noch zeigen. Wir werden diese Situation in den kommenden Wochen und Monaten weiterhin beobachten.

Neue NIST-Richtlinien für Passwörter

NIST hat seine Richtlinien für Passwörter für Identitätsanbieter und die allgemeine Nutzung aktualisiert. Eine Zusammenfassung der Änderungen lautet wie folgt:

- Neue Mindestanforderung an die Passwortlänge: 8 Zeichen als ABSOLUTES Minimum, empfohlen werden jedoch 15 Zeichen oder mehr.

- NIST empfiehlt, die Regeln zur Passwortzusammensetzung zu streichen. Beispiel: Die Anforderung, dass ein Passwort eine Zahl und ein Sonderzeichen enthalten muss.

- Eine Änderung von „Empfehlung“ zu „darf nicht“ erfordert regelmäßige Passwortwechsel, ES SEI DENN, es liegen Hinweise auf einen Sicherheitsvorfall vor.

- Die Verwendung von ASCII- und Unicode-Zeichen in Passwörtern ist erlaubt.

Dies ist bei weitem keine umfassende Liste. Das vollständige Dokument ist unter dem Namen NIST-800-63b zu finden.

Darüber hinaus haben wir dieses Thema ausführlich in einer Episode des Podcasts The Security Swarm besprochen.

Sie sehen gerade einen Platzhalterinhalt von Youtube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenCUPS-Sicherheitsanfälligkeit für Remote-Code-Ausführung

Eine weitere große Sicherheitsnachricht, die in den letzten Monaten Schlagzeilen gemacht hat, ist die Entdeckung einer schwerwiegenden Schwachstelle im Linux-Drucksystem CUPS. CUPS steht für Common UNIX Printing System und ist in der Regel nicht im laufenden Zustand auf den meisten Linux-Systemen aktiv. Sollte der Dienst jedoch laufen, hört er auf UDP-Port 631 und ermöglicht Verbindungen von jedem Gerät im Netzwerk, um einen neuen Drucker einzurichten.

Dieser Zustand könnte potenziell eine Remote-Code-Ausführung über mehrere nachverfolgbare CVEs ermöglichen, die im Folgenden aufgeführt sind:

Zu den effektiven Schutzmaßnahmen gehört das Deaktivieren des laufenden Dienstes oder das Blockieren und/oder strenge Kontrollieren des Zugriffs auf UDP-Port 631.

Prognosen für die kommenden Monate

- E-Mail-Bedrohungen werden voraussichtlich den ansteigenden Trend bis zum Ende des Jahres fortsetzen, bedingt durch die bevorstehende Weihnachts-Shopping-Saison.

- Aufgrund der Art der Bedrohungserkennung könnten wir zusätzliche Sicherheitsanfälligkeiten in weit verbreiteten und beliebten Open-Source-Systemen sowie -Bibliotheken erwarten.

Monatliche Empfehlungen vom Security Lab

- Bereiten Sie Ihre Endnutzer auf die bevorstehenden Anstiege bei E-Mail-Bedrohungen vor, indem Sie einen vertrauenswürdigen Anbieter für Security Awareness Trainings nutzen, um ihre Fähigkeiten im Umgang mit potenziellen Bedrohungen zu stärken.

- Wenn Sie Linux-Systeme nutzen, stellen Sie sicher, dass Sie diese auf Risiken im Zusammenhang mit den aktuellen CUPS-Sicherheitsanfälligkeiten überprüfen, insbesondere den Zugang zu UDP-Port 631.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.