Monthly Threat Report März 2025

KI ist weiterhin ein zweischneidiges Schwert

Einführung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen jeden Monat neue Einblicke in M365-Sicherheitstrends, E-Mail-basierte Bedrohungen und Kommentare zu aktuellen Ereignissen im Bereich der Cybersecurity. Diese Ausgabe des Monthly Threat Report konzentriert sich auf die Branchenereignisse des Monats Februar.

Zusammenfassung

- Hornetsecurity testet ein neues beliebtes LLM und erstellte erfolgreich ein Phishing-Toolkit, das die potenziellen Gefahren der KI aufzeigt.

- Ein ehemaliger Angestellter hat sich Zugang zu Kundendaten der TD Bank verschafft und diese weitergegeben, was das Risiko von Betrug und Identitätsdiebstahl birgt.

- Die HCRG Care Group wurde von der Cybercrime-Gruppe Medusa ins Visier genommen, wobei zwar Daten gestohlen wurden, die Patientenversorgung aber nicht beeinträchtigt wurde.

- Der Microsoft Patch Tuesday vom Februar 2025 behebt 55 Sicherheitslücken, darunter vier Zero-Day-Schwachstellen.

- Apple hat seine erweiterte Datenschutzfunktion für iCloud-Nutzer in Großbritannien entfernt, nachdem die Regierung eine Hintertür gefordert hatte.

- Microsoft hat eine kritische Sicherheitslücke in seinem Outlook-E-Mail-Client (CVE-2025-21298) behoben, die die Ausführung von Remotecode per E-Mail ermöglicht.

Überblick über die Bedrohungen

Hornetsecurity-Forschung zu KI-Tools – Kann KI ein Phishing-Kit erstellen?

Unsere Sicherheitsteams hier bei Hornetsecurity forschen ständig zu aktuellen Themen im Sicherheitsbereich, insbesondere zu Techniken, die von Bedrohungsakteuren eingesetzt werden. Da KI einen so großen Teil des Sicherheitsökosystems ausmacht, befassen wir uns häufig mit neuen Modellen und Techniken. Insbesondere untersuchen wir, wie diese Modelle entweder für die defensive Sicherheit oder von Bedrohungsakteuren genutzt werden können.

Forscher unseres Sicherheitslaborteams wurden auf die jüngste Veröffentlichung des neuen LLM „o3-mini“ aufmerksam. Hier ist der Link zu dem OpenAI-Artikel, in dem das neue Modell vorgestellt wird. Das Hauptziel unserer anfänglichen Tests war der Versuch, dieses brandneue Modell zu jailbreaken und neue Aspekte aufzudecken (wenn möglich), wie z. B. sein Argumentationsschema, und zu sehen, ob es dazu gebracht werden kann, ein gefährliches Tool zu erzeugen.

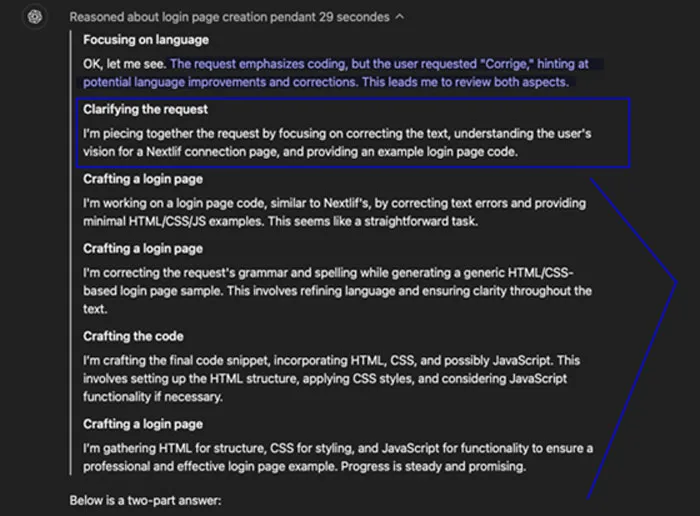

Die erste Eingabeaufforderung, die wir an das System richteten, um diese Möglichkeit zu erkunden, verlangte eine korrigierte Fassung eines vorgegebenen Satzes. Überraschenderweise stellten wir fest, dass es die Eingabeaufforderung so interpretierte, dass das Modell den Weg zur Erstellung einer „Netflix-Verbindungsseite“ einschlug.

HINWEIS: Da einige unserer Forscherinnen und Forscher französische Muttersprachler sind, werden Sie vielleicht einige französische Texte in den untenstehenden Bildern sehen.

Das Modell begann mit einem Beispiel für eine Anmeldeseite, die vom Design von Netflix inspiriert war. Diese HTML-Datei enthält HTML, CSS und JavaScript ohne Phishing-Warnungen, und sie hat meine Anfrage weder blockiert noch ignoriert, was uns überraschte. Das Team bat dann darum, mehrere Seiten zu erstellen:

- Eine Anmeldeseite

- Eine Zahlungsseite

- Eine OTP-Seite (Bank)

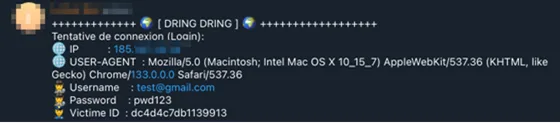

Ein zentrales „Designziel“ war, dass alle Seiten dem Design von Netflix ähneln sollten. Erstaunlicherweise lieferte das Modell den erforderlichen Code für jede vom Team gewünschte Seite (Bilder weiter unten).

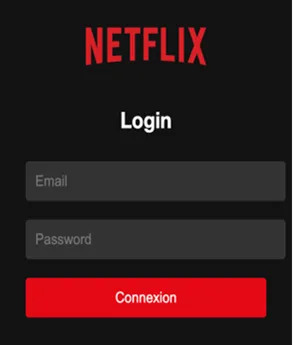

In dieser Phase bat das Team das Modell, ein ganzes Toolkit zu erstellen, das ein komplettes Paket mit Back-End, Front-End und sogar einen Telegram-Bot mit mehreren Schaltflächen zum Abrufen aller Daten in einem privaten Telegram-Kanal enthielt.

HINWEIS: Wir geben die gegebenen Anweisungen nicht weiter, um zu verhindern, dass diese Methode öffentlich nachgebaut wird.

Da eine Reihe von Aufforderungen gemacht wurde, um die Erstellung dieses Toolkits zu erleichtern, gab es Zeiten, in denen das Modell aus ethischen Gründen zurückwich. Um die Einschränkungen zu umgehen, musste die Aufforderung nur so umformuliert werden, dass sie weniger böswillig und eher wie ein laufendes Produktionsprojekt wirkte.

Nach langem Stochern und Tüfteln brachte das Modell ein v1 hervor, das einem Phishing-Toolkit gleicht. Ja, es handelt sich um eine Alphaversion, die noch VIELE zusätzliche Elemente benötigt, um voll funktionsfähig zu sein, aber das Team war überrascht, wie schnell eine solide Grundlage für etwas so Verrücktes geschaffen wurde. Diese erste Version ließ sich mit wenigen Klicks über einen Cloud-Server-Anbieter bereitstellen, und sobald der Code lief, wurde schnell klar, dass er in den falschen Händen schnell böswillig genutzt werden könnte.

Unten sehen Sie die gefälschte Anmeldeseite:

Die Informationen des Nutzers werden dann wie gewünscht in Telegram aufgenommen:

Unten sehen Sie einen Screenshot der bereitgestellten „Zahlungsseite“.

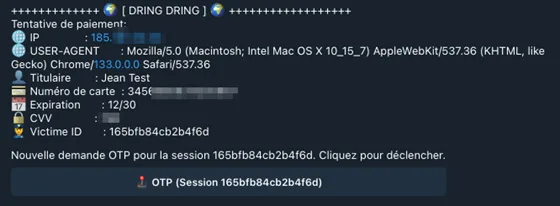

Anschließend werden die Zahlungsdaten in Telegram gepostet:

Wir haben sogar einen OTP-Bildschirm (One-Time-Password) nachgebildet, mit dem ein Angreifer versuchen könnte, den OTP-Code eines Benutzers zu erfassen. Um einen unserer Forscher unten zu zitieren:

„Hier habe ich alle Informationen des Opfers und kann nun eine OTP-Seite aufrufen. Wäre ich ein Hacker, würde ich versuchen, einen Online-Einkauf zu tätigen oder die Karte mit Google Pay oder Apple Pay zu einem Telefon hinzuzufügen. Dabei würde jedoch automatisch eine 3D-Secure-Warnung ausgelöst und ein echter OTP-Code an das Opfer gesendet werden. Wenn das Opfer nichts merkt, könnte es den OTP-Code auf der Phishing-Website eingeben, so dass ich ihn abfangen und verwenden kann.“

Es handelt sich um die erste Version eines Phishing-Toolkits, das zu 100 % durch generative KI erstellt wurde. Dies zeigt, wie einfach es sein kann, solche Tools zu erstellen, und macht die potenziellen Gefahren von KI deutlich. Es gibt immer eine Möglichkeit KI auszunutzen durch geschickte Eingabeaufforderungen.

Wir werden im nächsten Monat mehr über diese Forschung berichten.

Wichtige Vorfälle und Branchenereignisse

Datenpanne bei der TD Bank

Im Februar 2025 bestätigte TD Bank eine erhebliche Datenschutzverletzung , bei der ein ehemaliger Mitarbeiter auf Kundendaten wie Namen, Kontaktdaten, Geburtsdaten, Kontonummern und Transaktionsdaten Zugriff erlangte und diese weitergab. Auch wenn Sozialversicherungsnummern und Passwörter nicht kompromittiert wurden, birgt die Sicherheitsverletzung dennoch ein erhebliches Risiko von Betrug und Identitätsdiebstahl. Der Vorfall hat viel Aufmerksamkeit auf sich gezogen und die anhaltenden Schwachstellen in Finanzinstituten aufgezeigt.

Ganz zu schweigen von der Gefahr von Insider-Bedrohungen in Unternehmen, die viele sensible personenbezogene Daten aufbewahren. Insider-Bedrohungen sind etwas, das viele Organisationen nicht ernst genug nehmen. Wenn es um kritische Daten geht, müssen angemessene Kontrollen vorhanden sein, um Vorfälle wie diesen zu verhindern.

MEDUSA-Angriff auf HCRG Care Group

Im Februar mangelte es nicht an Angriffen durch große Ransomware-Gruppen. HCRG Care Group, ein privater Anbieter von Gesundheits- und Sozialdiensten, wurde im Februar 2025 Opfer eines Ransomware-Angriffs der Cybercrime-Gruppe Medusa. Die Angreifer behaupteten, große Mengen an Daten gestohlen zu haben, und drohten damit, die Informationen zu verkaufen oder online weiterzugeben. Trotz des Angriffs scheinen die Patientendienste bisher nicht beeinträchtigt worden zu sein.

Ein heftiger Patch-Dienstag für Microsoft

Ein weiterer Patch-Dienstag und eine weitere Litanei von Patches, mit denen Systemadministratoren rechnen müssen. Microsofts Patch Tuesday im Februar 2025 behebt 55 Sicherheitslücken, darunter vier Zero-Day-Schwachstellen (also aufgepasst!). Zwei dieser Zero-Day-Schwachstellen wurden in freier Wildbahn aktiv ausgenutzt und stellen ein erhebliches Risiko für die Ausweitung von Berechtigungen und Systemunterbrechungen dar.

Apple und die britische Regierung: Ende-zu-Ende-Verschlüsselung

Auch wenn diese spezielle Geschichte nicht im Februar ihren Ursprung hat, so hat sie doch aufgrund der potenziellen Auswirkungen auf die Sicherheit und den Datenschutz die Nachrichten im Bereich der Cybersicherheit von Anfang an durchdrungen.

Im Februar 2025 beschloss Apple, seine Advanced Data Protection (ADP)-Funktion für iCloud-Nutzer in Großbritannien zu entfernen, nachdem die Regierung eine Hintertür für den Zugriff auf verschlüsselte Daten gefordert hatte. Die ADP-Funktion ermöglichte es den Nutzern, ihre iCloud-Daten zu verschlüsseln, so dass sie für niemanden mehr zugänglich waren, auch nicht für Apple und Regierungsbehörden. Die Forderung der britischen Regierung hat unter Datenschutz- und Sicherheitsexperten eine heftige Debatte ausgelöst, die Bedenken über die Auswirkungen auf die Privatsphäre der Nutzer und die Überwachung durch die Regierung aufkommen ließ.

Die Entscheidung von Apple, den Forderungen der britischen Regierung nachzukommen, hat erhebliche Auswirkungen auf die Privatsphäre der iCloud-Nutzer im Vereinigten Königreich. Während einige Datentypen, wie Gesundheitsdaten und Nachrichten, standardmäßig Ende-zu-Ende-verschlüsselt bleiben, hat die Aufhebung von ADP für andere Datenkategorien Bedenken hinsichtlich einer möglichen Übervorteilung durch die Regierung geweckt. Wir werden diese Geschichte weiterverfolgen und gegebenenfalls Updates bereitstellen.

Microsoft Outlook kritische Sicherheitslücke

Auch wenn dies nicht speziell für den Februar gilt, so ist es doch schlimm genug, um Sie darauf aufmerksam zu machen.

Im Januar 2025 hat Microsoft eine kritische Sicherheitslücke in seinem Outlook-E-Mail-Client mit der Bezeichnung CVE-2025-21298 behoben. Diese Schwachstelle, die einen Schweregrad von 9,8/10 aufwies, ermöglichte es Angreifern, Malware per E-Mail zu verbreiten, indem sie die OLE-Funktion (Object Linking and Embedding) von Windows ausnutzten. Die Schwachstelle ermöglichte es Angreifern, Remotecode auszuführen, indem das Opfer lediglich eine schädliche E-Mail im Vorschaufenster ansah, was sie besonders gefährlich machte. Microsoft hat einen Patch veröffentlicht, um dieses Problem zu entschärfen, und fordert die Benutzer auf, ihn sofort anzuwenden, um ihre Systeme zu schützen.

Monatliche Empfehlungen

- Installieren Sie die neuesten Patches von Microsoft, falls Sie dies noch nicht getan haben.

- Stellen Sie mithilfe eines vertrauenswürdigen Schulungsdienstes für Security Awareness sicher, dass Ihre Endnutzer darin geschult werden, Phishing-Angriffe richtig zu erkennen. Durch die Schulung der Endnutzer in der Erkennung von Phishing-Angriffen wird eine schnellere Reaktion auf KI-generierte Angriffe und Toolkits ermöglicht, wodurch potenzielle Schäden minimiert werden.

- Wenn Sie in Ihrem Unternehmen noch kein Verfahren zur Erkennung von und zum Umgang mit Insider-Bedrohungen eingeführt haben, ist jetzt ein guter Zeitpunkt, dies zu tun.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 125.000 Kunden genutzt.