Monthly Threat Report März 2024: Ein Monat voller Cyberangriffe mit großer Reichweite

Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von M365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats Februar 2024.

Zusammenfassung

- Ein leichter Rückgang der E-Mail-Bedrohungen ist in diesem Monat zu verzeichnen. Dennoch bleibt die Lage der E-Mail-Sicherheit brisant.

- Die am häufigsten genutzten Dateitypen in E-Mails für die Übermittlung von bösartigen Payloads sind PDF-, HTML- und Archivdateien.

- Unseren Daten zufolge sind Bergbau-, Fertigung- und die Medienbranche die am meisten angegriffenen Branchen im vergangenen Monat.

- Zu den am häufigsten imitierten Marken in E-Mail-Angriffen, während des analysierten Zeitraums, gehören Fedex, DHL und Facebook.

- Die bekannte Lockbit-Ransomware-Gruppe wurde von internationalen Strafverfolgungsbehörden aufgedeckt, doch scheint nach nur wenigen Tagen wieder aktiv zu sein. Es bleibt abzuwarten, ob die Gruppe nach dem Eingreifen der Behörden noch die gleiche Wirkung entfaltet wie zuvor.

- Eine kritische CVSS-10-Schwachstelle im beliebten MSP-Tool ScreenConnect von Connectwise wird bereits aktiv ausgenutzt. Organisationen, die ScreenConnect On-Prem betreiben, steht ein DRINGEND benötigtes Patch zur Verfügung.

- Ein verheerender Ransomware-Angriff auf Optum/Change Healthcare hat die Patientenversorgungsdienste in den USA zum Erliegen gebracht.

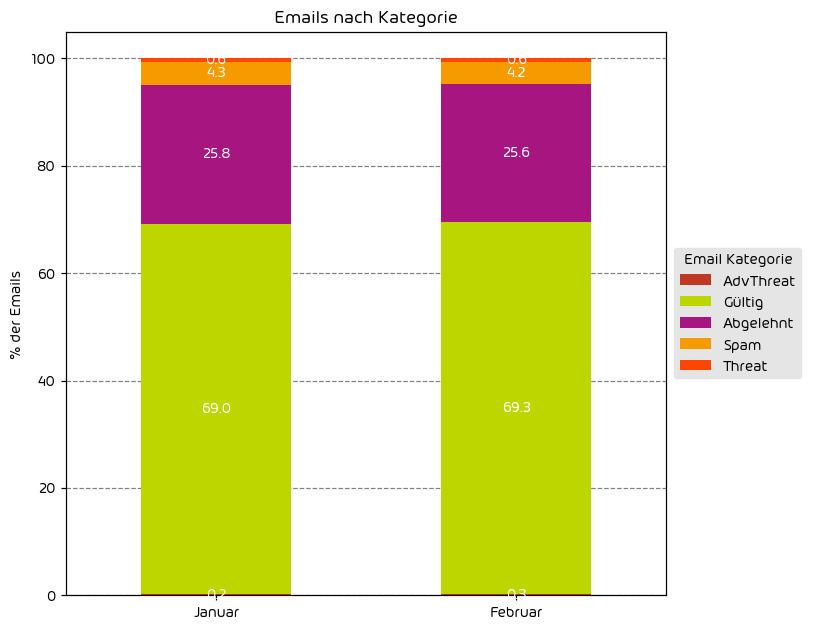

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich Januar 2024 zu Februar 2024.

Insgesamt gab es während des Datenerfassungszeitraums im Vergleich zum Vormonat nur geringfügige Veränderungen in der Bedrohungslage. Die Gesamtbedrohungen sind leicht rückläufig, jedoch bleibt das Gefahrenniveau im Bereich E-Mail weiterhin hoch.

Zur Erinnerung:

Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Gültig | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

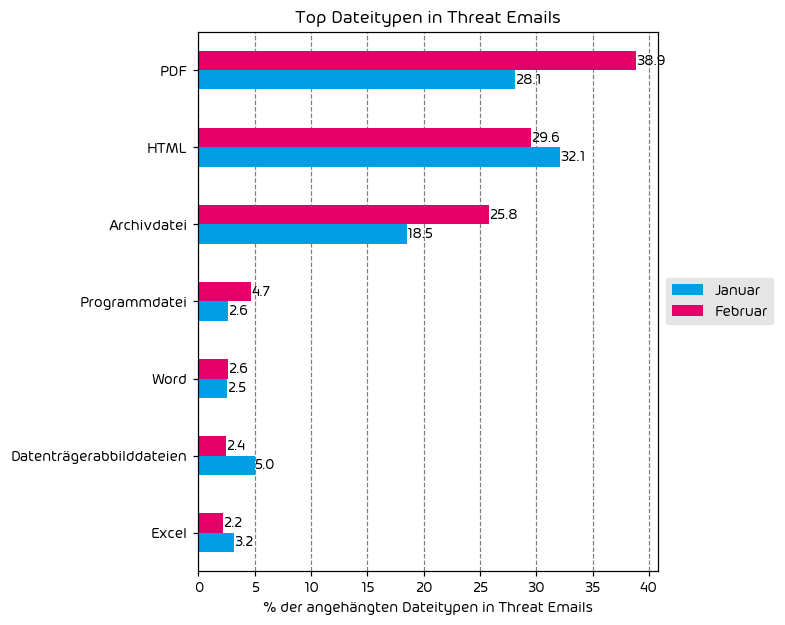

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Cyberkriminelle nutzen häufig E-Mail-Anhänge als eine Methode, um bösartige Payloads auf die Computer der Endbenutzer zu schmuggeln. Daher ist dies eine wichtige Metrik, die wir von Monat zu Monat verfolgen, um Einblicke in Bedrohungstrends zu gewinnen.

Während des Datenerfassungszeitraums haben wir eine signifikante Zunahme der Anzahl von bösartigen PDF- und Archivdateien festgestellt. Diese beiden Dateitypen sind äußerst anpassungsfähig und können auf nahezu jeder Plattform der Welt geöffnet werden, was ihre Beliebtheit bei Angreifern erklärt. Wir haben auch eine Zunahme der Anzahl von ausführbaren Dateien beobachtet.

Dennoch bleiben PDF-, HTML- und Archivdateien während dieses Datenerfassungszeitraums weiterhin unter den Top-Drei.

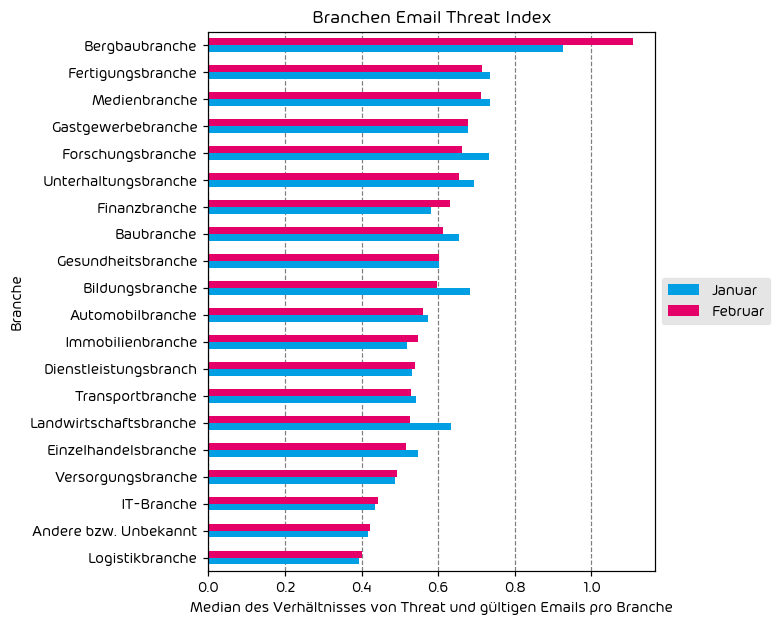

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Die Branchen Bergbau, Fertigung und Medien halten sich diesen Monat weiterhin fest auf den ersten drei Plätzen als die am stärksten betroffenen Industrien. Wir gehen davon aus, dass die Medienbranche im kommenden Jahr verstärkt ins Visier genommen wird, da Cyberkriminelle versuchen werden, Desinformationen zu verbreiten, insbesondere in Zusammenhang mit großen Wahlen in den nächsten 10 Monaten.

Die Fertigungs- und Bergbauindustrien bleiben aufgrund der Tatsache, dass viele Organisationen in diesen Branchen über ausreichend Kapital verfügen, ein häufiges Angriffsziel. Darüber hinaus gibt es einen beträchtlichen Teil dieser Organisationen, die nicht in stark regulierten Sektoren tätig sind und daher unwahrscheinlich über erhöhte Budgets für verbesserte Sicherheitsmaßnahmen verfügen.

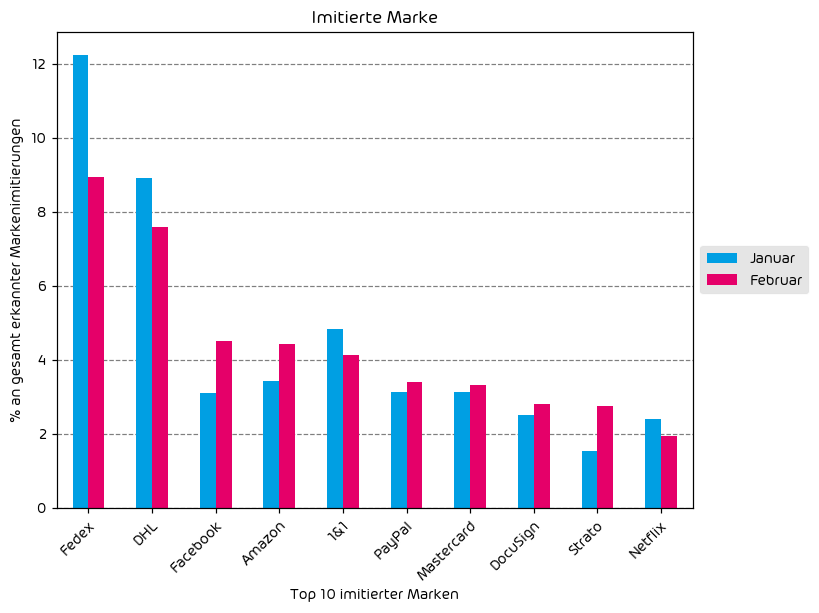

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

Während des Erfassungszeitraums waren Fedex, DHL und Facebook die drei am häufigsten imitierten Marken bei E-Mail-Angriffen. Es ist nicht ungewöhnlich, Versandmarken wie DHL und Fedex ganz oben auf der Liste der Markenimitationsversuche zu sehen, aufgrund der hohen Anzahl von E-Mails, die mit diesen Marken verbunden sind. Allerdings konnten wir im letzten Monat einen deutlichen Rückgang dieser Vorfälle feststellen. Hingegen verzeichneten Facebook und Amazon auffällige Zunahmen.

Ebenfalls erwähnenswert sind die leichten Anstiege bei den Versuchen, Marken wie Mastercard, PayPal und DocuSign zu imitieren. Diese Entwicklung ist typisch für die bevorstehende Steuersaison in einigen Ländern, darunter den USA.

Hervorzuhebende Vorfälle und branchenrelevante Events

Takedown und Wiederkehr von Lockbit

Im Februar wurde die bekannte Ransomware-Gruppe Lockbit von internationalen Strafverfolgungsbehörden zerschlagen. Mehrere bekannte Lockbit-Verbündete wurden inhaftiert, und im Zuge dieser Bemühungen gelangten die Strafverfolgungsbehörden in den Besitz von mehr als 1000 Entschlüsselungsschlüsseln. Diese Schlüssel könnten den Opfern der Gruppe dabei helfen, ihre beeinträchtigten Daten wiederherzustellen.

Obwohl dies ermutigende Nachrichten waren, nahm die Geschichte wenige Tage später eine unerwartete Wendung. Lockbit scheint bereits mit neuen Servern und neuen Verschlüsselungsmethoden wieder aufgetaucht zu sein. Es bleibt abzuwarten, ob diese Gruppe schwerwiegend beeinträchtigt wurde oder ob sie lediglich ihre Operationen angesichts der jüngsten Maßnahmen der Strafverfolgungsbehörden an anderer Stelle fortsetzen wird.

CVSS 10 ConnectWise ScreenConnect Sicherheitslücke

Die Industrie rüstet sich für möglicherweise weitreichende Lieferkettenangriffe und Sicherheits- und IT-Teams arbeiten mit Hochdruck daran, eine kritische CVSS 10-Schwachstelle in Connectwise ScreenConnect zu beheben. Diese Software ist eine gängige Fernzugriffsanwendung, die vor allem von Managed Service Providern genutzt wird. Die CVE-2024-1709 ist eine Schwachstelle in der Remote-Authentifizierung, dessen Ausnutzung sich schnell verbreitete, nachdem sie öffentlich bekannt wurden. Glücklicherweise wurde bereits eine Lösung für Organisationen veröffentlicht, die ScreenConnect lokal betreiben. Für Organisationen, die die Cloud-Version nutzen, wurden die Schwachstellen bereits behoben.

Dieses Problem wirft wichtige Fragen auf, insbesondere ob es ratsam ist, Remote-Zugriffssoftware auf allen verwalteten Endpunkten zu installieren. Obwohl das Modell der Managed Service Provider stark auf Remote-Support angewiesen ist, haben wir bereits zu oft gesehen, wie Angriffe auf die Lieferkette die gesamte Branche beeinflussen können, insbesondere wenn kritische Anwendungen wie ScreenConnect betroffen sind. Es ist anzunehmen, dass wir in Zukunft noch mehr über diese Vorfälle hören werden.

Der Cyberangriff auf Change Healthcare / Optum

Ein besonders schwerer Ransomware-Angriff auf Optum / Change Healthcare, eine Tochtergesellschaft von UnitedHealth, durch die BlackCat Ransomware-Gang, sorgte nicht nur unter Sicherheitsexperten für Schlagzeilen. Dieser Angriff hat eine der größten US-amerikanischen Organisationen für Gesundheitszahlungen und -abwicklung seit mehr als einer Woche lahmgelegt und beeinträchtigt die Gesundheitsversorgung in den USA, wodurch Patienten daran gehindert werden, dringend benötigte Rezepte zu erhalten. Dabei wurden 6 TB sensibler Gesundheitsdaten gestohlen, und es scheint sogar, dass UnitedHealth möglicherweise ein Lösegeld von 22 Millionen US-Dollar gezahlt hat, um den Betrieb wieder aufzunehmen.

Obwohl anfänglich als typischer Ransomware-Angriff angesehen – mit ersten Berichten, die behaupteten, dass der Angriff von der oben genannten ScreenConnect-Schwachstelle ausging (diese Behauptungen wurden mittlerweile widerlegt) – war dieser Vorfall weit mehr als ein gewöhnlicher Ransomware-Angriff in seiner Tragweite. Tatsächlich könnte dieser Angriff als eine Eskalation vergleichbar mit dem Ransomware-Angriff auf die Colonial Pipeline vor einigen Jahren betrachtet werden. Es handelt sich um eine Eskalation, weil der Einfluss dieses Angriffs nicht nur finanzielle oder Reputationsschäden verursacht, sondern einen klaren und direkten Einfluss auf das Wohlergehen der Menschen im Gesundheitswesen hat.

Dieser Angriff hat die Aufmerksamkeit auf einige wesentliche Schwachstellen im US-Gesundheitssystem gelenkt. Wenn bereits die vorübergehende Abwesenheit einer Organisation das gesamte Gesundheitssystem der USA beeinträchtigen kann, spricht man in der Technikwelt von einem „Single Point of Failure“. Diese Erkenntnis führte zu einer gemeinsamen Warnung unter dem Motto #stopransomware von CISA, dem FBI und dem US-Gesundheits- und Sozialministerium (HHS). Ob diese Maßnahme ausreicht, um die US-Gesundheitsbranche zum Handeln zu bewegen, bleibt abzuwarten.

Die Geschichte wird noch merkwürdiger. Die vermeintliche Gruppe (BlackCat), die hinter dem Angriff steckt, hat offenbar eine ihrer Partnergruppen, die bei der Durchführung des Angriffs geholfen hat, im Stich gelassen. Nun behauptet sie sogar, von den „Behörden“ stillgelegt worden zu sein. Es scheint, als habe BlackCat das Geld eingesteckt und ist vorerst abgetaucht.

Weitere relevante Updates zu dieser Situation werden im nächsten Report veröffentlicht.

Prognosen für die kommenden Monate

- Markenimitationen für Dienste wie DocuSign dürften mit dem Beginn der Steuersaison in den USA voraussichtlich zunehmen.

- Die Schwachstelle in Connectwise ScreenConnect wird sich branchenweit wie ein Dominoeffekt auswirken. In den kommenden Monaten und Wochen werden wir sehen, dass eine Vielzahl von Organisationen von dieser Schwachstelle betroffen ist.

- Weitere Informationen werden über den Optum/Change Healthcare Vorfall bekannt werden, hoffentlich führt dies zu einigen positiven Veränderungen im Gesundheitssystem hinsichtlich der Sicherheitslage und der Problematik mit Single Points of Failure.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den Neuigkeiten dieses Monats gebeten:

Von Andy Syrewicze, Security Evangelist, zu dem Cyberangriff auf Change Healthcare / Optum

Die Situation bei Change Healthcare ist ein klares Beispiel dafür, wie Probleme mit unseren digitalen Gütern eine direkte und ernste Auswirkung auf menschliches Leben haben können. Sicher, die finanziellen Verluste und Rufschäden, die wir bei gewöhnlichen Ransomware-Angriffen sehen, sind schlimm genug. Doch wenn ich mir diesen konkreten Angriff anschaue und sehe, wie er direkt das Wohlergehen von Menschen beeinträchtigt, dann sprechen wir von einer ganz anderen Dimension. Wenn ein Angriff potenziell Menschenleben gefährdet (wie in diesem Fall durch den Verlust des Zugangs zu Medikamenten und Gesundheitsdiensten), wird die Last der defensiven Sicherheit besonders spürbar. Wir können nur hoffen, dass unsere Gesetzgeber, die Regierung und die Gesellschaft die erforderlichen Mittel bereitstellen, um dieser Eskalation in Zukunft wirksam entgegenzutreten.

Von Matt Frye, Head of Presales and Education, über die Zugänglichkeit von Angriffsmethoden:

In den letzten Monaten hat mich vor allem beeindruckt, wie einfach es geworden ist, Angriffe durchzuführen. Nicht nur die Verfügbarkeit von Tools im öffentlichen Internet, sondern auch die Tatsache, dass Angriffsmethoden als Dienstleistung angeboten werden (was nichts Neues ist). Das ist eine erschreckende Entwicklung. Die steigende Anzahl monatlicher Cyberattacken zeigt, dass das Wettrüsten eskaliert. Unternehmen können nur durch die Umsetzung einer umfassenden Cybersicherheitsstrategie in Verbindung mit einem umfassenden BCP dazu beitragen, die Risiken zu mindern.

Monatliche Empfehlungen vom Security Lab

- Wenn Ihre Organisation die On-Prem-Version von ScreenConnect von Connectwise verwendet, wird DRINGEND empfohlen, das neueste Update so schnell wie möglich anzuwenden. Weitere Informationen finden Sie HIER.

- Der hochkarätige Ransomware-Angriff von BlackCat in diesem Monat ist eine gute Erinnerung daran, Ihren Disaster-Recovery-Plan zu überprüfen, wenn Sie dies schon seit einiger Zeit nicht mehr getan haben. Stellen Sie sicher, dass Sie einen vollständigen Wiederherstellungstest durchführen und dass Sie Ihre Backups vor Ransomware schützen, indem Sie Funktionen, wie Immutable Storage verwenden.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.