Monthly Threat Report Juli 2024: Schneeflocken im Juli – gezielter Angriff auf Kunden des Cloud-Datenspeicheranbieters Snowflake

Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von M365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats Juni 2024.

Zusammenfassung

- Das Format des Monthly Threat Reports wird sich ändern. Weitere Details finden Sie im Abschnitt unterhalb der Zusammenfassung.

- Im Juni nahm die Anzahl der einfachen Spam-Angriffe zu, während gezieltere Angriffe zurückgingen.

- Schadhafte HTML-Dateien waren im gesamten Monat der am häufigsten verwendete Dateityp zum Übermitteln von Schadcode. Dies wurde teilweise durch eine neue „Pastejacking“-Kampagne vorangetrieben, die wir im Juni beobachteten.

- Die Branchen Bergbau, Unterhaltung und Fertigung waren im vergangenen Monat die am häufigsten angegriffenen Branchen.

- Markenimitationen sind in diesem Monat zurückgegangen, wobei die am häufigsten imitierten Marken FedEx, Facebook und DHL waren.

- Der Kryptowährungs-Wallet-Dienst Metamask war Ziel einer kleinen Kampagne, die speziell Metamask-Benutzer mit Markenimitationsversuchen angegriffen hat.

- Kunden des Cloud-Datenspeicheranbieters Snowflake wurden aktiv von Cyberkriminellen angegriffen. Schätzungsweise 165 Organisationen wurden in einer Kampagne kompromittiert. Es scheint, dass Snowflake selbst in diesen Fällen nicht angegriffen wurde.

- Change Healthcare hat endlich bekannt gegeben, welche Informationen im Rahmen eines gravierenden Ransomware-Angriffs Anfang des Jahres geleakt wurden. Die Menge der geleakten Daten ist beträchtlich

- Kaspersky wurde von den US-Bundesbehörden mit einem Geschäftsverbot in den USA belegt. Ab dem 20. Juli 2024 ist der Verkauf von Kaspersky-Software in den USA nicht mehr erlaubt.

Neues Format

Wenn Sie ein regelmäßiger Leser unseres Monthly Threat Reports sind, wissen Sie, dass wir häufig die Veränderungen in der E-Mail-Bedrohungslandschaft beleuchten. Unsere Berichterstattung im letzten Jahr hat gezeigt, dass sich die Trends bei E-Mail-Bedrohungen meist nur sehr subtil verschieben, es sei denn, es gibt eine neue Schwachstelle, eine neue Angriffsart oder einen neuen Bedrohungsakteur. Aus diesem Grund haben wir beschlossen, das Format dieses Reports in den kommenden Monaten wie folgt anzupassen:

Statistische Daten (Art der E-Mail-Bedrohungen, Markenimitationen, verwendete Dateitypen, Bedrohungsindex für verschiedene Branchen) werden künftig vierteljährlich veröffentlicht. Diese statistischen Daten umfassen jeweils die gesamten drei Monate des Quartals (z.B. die Daten von Januar bis März werden im April präsentiert). Die statistischen Reports werden somit in diesen Monaten veröffentlicht:

- April (Q1 – Januar bis März)

- Juli (Q2 – April bis Juni)

- Oktober (Q3 – Juli bis September)

- Januar (Q4 – Oktober bis Dezember)

HINWEIS: Wir veröffentlichen zusätzlich einen jährlichen Cyber Security Report, der eine statistische Analyse auf Jahresbasis durchführt.

Der vorliegende Monthly Threat Report fällt damit auf das Berichtsdatum für die Q2-Daten, doch er enthält lediglich den bisherigen monatlichen statistischen Vergleich (Datenvergleich zwischen May und Juni). Der Q3-Report wird dann die Daten des gesamten Quartals enthalten.

Zukünftig werden Berichte, die nicht in einen der oben genannten vierteljährlichen Monate fallen, die folgendes enthalten:

- Kommentare zu Branchennews

- Bedrohungsanalysen

- Branchenprognosen

- Empfohlene Maßnahmen in Bezug auf Sicherheitsereignisse oder Vorfälle

- Leitlinien zu neuen Sicherheitstechnologien

Wir sind überzeugt, dass dieses neue Format unseren Lesern jeden Monat den größtmöglichen Mehrwert bieten wird.

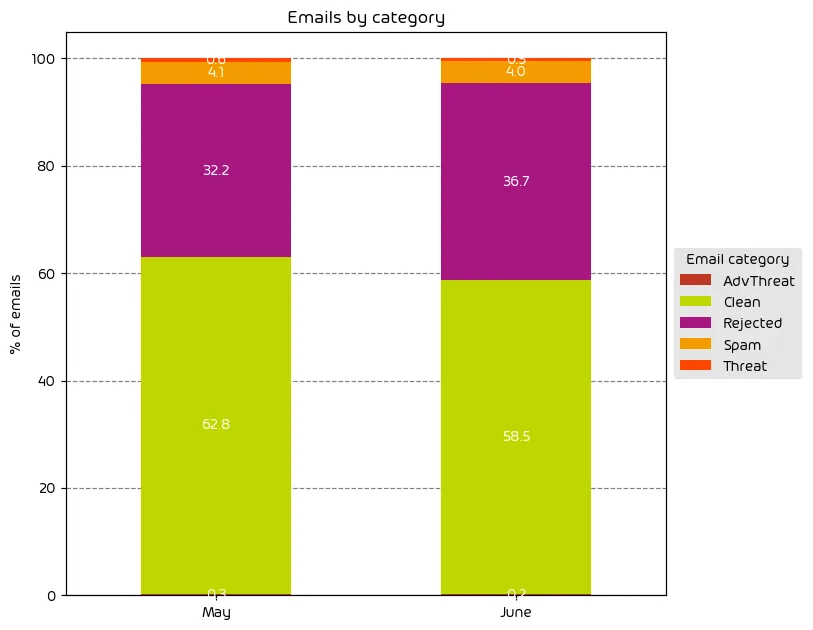

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich Mai 2024 zu Juni 2024.

Im Juni haben wir einen signifikanten Anstieg an einfachen Spam-Angriffen festgestellt, wie durch den Anstieg um 4,5 Prozentpunkte bei den abgewiesenen E-Mails deutlich wird. Andere Arten von E-Mail-Bedrohungen waren für den Monat rückläufig. Eine mögliche Ursache dafür könnte sein, dass wir nun in die Sommermonate übergehen. Cyberkriminelle wissen, dass weniger Personen im Büro sind und sie selbst wahrscheinlich auch etwas Zeit außerhalb des Arbeitsumfelds verbringen möchten. Daher ist eine einfache Möglichkeit, den Rückgang gezielter Angriffe auszugleichen, das Gesamtvolumens bösartiger E-Mails im Netz zu erhöhen.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Clean | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

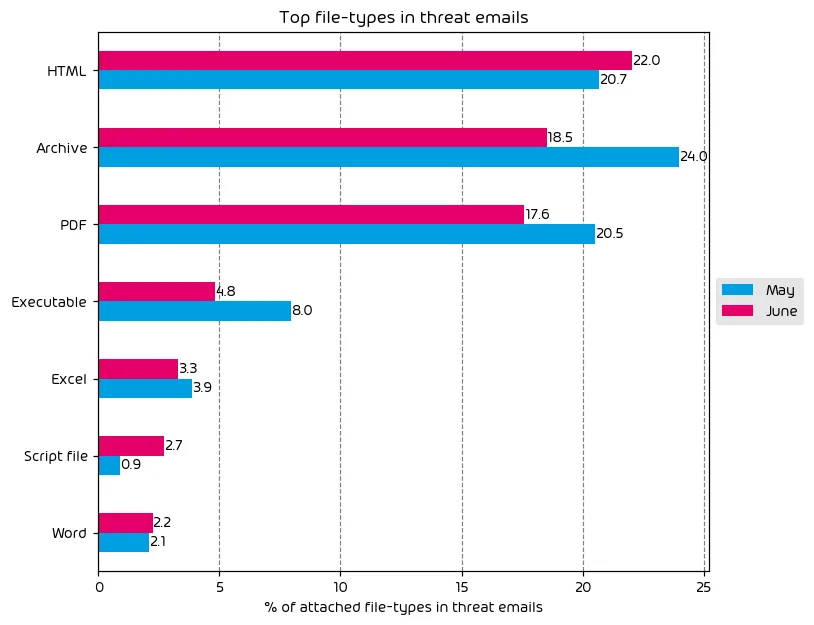

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Im Juni nahm die Anzahl von Schad-HTML-Dateien in E-Mail-Angriffen zu. HTML-Dateien wurden zuletzt in einer neuen Angriffskampagne mit „Pastejacking“ verwendet, über die wir vor einigen Wochen berichtet haben. Bei diesem Angriff ist eine schädliche HTML-Datei in der E-Mail enthalten, die den Benutzer darauf hinweist, dass die „Lösung“ für ein angebliches Problem in die Zwischenablage kopiert wurde. Das Opfer wird dann angewiesen, PowerShell (oder ähnliches) zu öffnen und den Inhalt einzufügen, was letztendlich zur Infektion führt.

Im Vergleich zu den Vormonaten ist die Anzahl der meisten anderen schädlichen Dateitypen zurückgegangen, mit Ausnahme von Skriptdateien, bei denen ein Anstieg von 1,8 Prozentpunkten zu verzeichnen war.

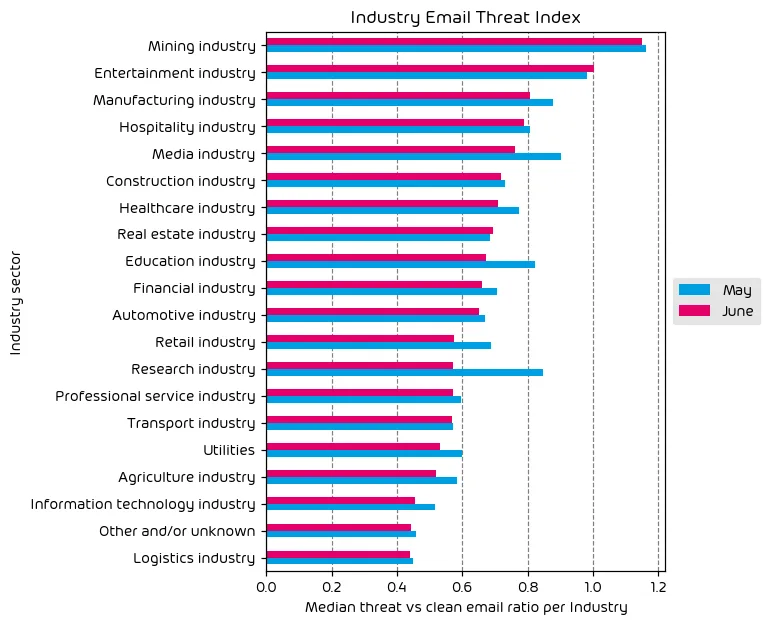

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Im letzten Monat waren die am stärksten angegriffenen Branchen Bergbau, Unterhaltung und Fertigung. Nahezu jede Branche verzeichnete einen Rückgang der Angriffe im Vergleich zum Vormonat, mit Ausnahme der Unterhaltungsbranche. Dies ist nicht verwunderlich, da der Unterhaltungsbereich, der oft Online-Glücksspiele umfasst, ein fruchtbarer Boden für Betrügereien und bösartige Akteure ist.

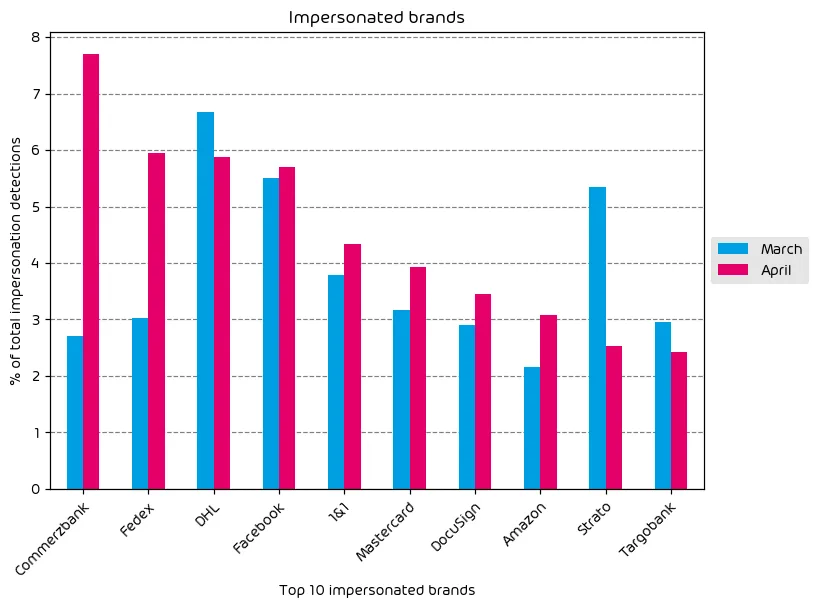

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonations-Angriffen entdeckt haben.

Die Versuche zum Markenimitieren sind im Juni zurückgegangen. Fast alle Marken in unseren Top Ten verzeichneten einen Rückgang der Imitationsaktivitäten, mit Ausnahme einer kleinen Kampagne, die speziell auf Benutzer von Metamask abzielte. Metamask ist eine beliebte App für Kryptowährungs-Wallets. Cyberkriminelle imitieren häufig diese Arten von Diensten, um sich Zugang zu Walltes zu verschaffen.

Hervorzuhebende Vorfälle und branchenrelevante Events

Datenlecks betreffen Snowflake-Kunden

Die vielleicht größte Nachricht im Juni war der Bericht über die Vielzahl von Angriffen auf Snowflake-Instanzen weltweit. Snowflake ist ein Unternehmen, das neben Data Warehousing auch Datenanalyse und andere Cloud-Speicherfunktionen anbietet. Snowflake hat viele Großkunden, die dessen Software nutzen, von denen viele in den letzten Angriffen ins Visier genommen wurden – Stand heute: mindestens 165.

Angesichts der Vielzahl betroffener Organisationen drängt sich die Frage auf, ob der gemeinsame Anbieter (in diesem Fall Snowflake) selbst einem Sicherheitsvorfall zum Opfer gefallen ist. Nach einer ausführlichen Untersuchung durch Snowflake, bei der auch Mandiant beteiligt war, konnte jedoch festgestellt werden, dass keine Sicherheitslücken in den Systemen von Snowflake existieren. Stattdessen deutet alles darauf hin, dass nahezu alle betroffenen Organisationen durch gestohlene Passwörter kompromittiert wurden, die dann zur Anmeldung bei den Snowflake-Diensten verwendet wurden. Zudem ist es wichtig zu betonen, dass laut Snowflake und Mandiant die betroffenen Snowflake-Instanzen folgende Probleme aufwiesen:

- Snowflake-Instanzen waren nicht mit Multi-Faktor-Authentifizierung konfiguriert.

- Zugangsdaten wurden nicht regelmäßig aktualisiert oder erneuert.

- Es waren keine Netzwerk-Whitelists definiert, um den Datenverkehr nur von vertrauenswürdigen Quellen zuzulassen.

In jedem dieser Fälle konnten Cyberkriminelle sensible Daten exfiltrieren, und die Liste der betroffenen Unternehmen wächst. Zu den bekannten betroffenen Organisationen gehören:

- Santander

- Ticketmaster

- Advanced Auto Parts

- Neiman Marcus Group

- Pure Storage

- LendingTree

- Los Angeles Unified

Mandiant hat zu diesem Vorfall einen Leitfaden für diejenigen, die glauben, dass sie betroffen sind, veröffentlicht.

Update on Change Healthcare

Wie in vorherigen Ausgaben dieses Reports besprochen, erlitt Change Healthcare zu Beginn des Jahres einen verheerenden Ransomware-Angriff, der den Betrieb des Gesundheitswesens in den USA stark beeinträchtigte. In einigen Fällen konnten Patienten keine Behandlung erhalten, und in anderen Fällen wurden sogar Medikamentennachfüllungen beeinträchtigt, was Menschen den dringend benötigten Zugang zu Medikamenten verwehrte.

Abgesehen von den menschlichen und gesundheitlichen Kosten war zu diesem Zeitpunkt nicht bekannt, welchen Einfluss der Datenleck hatte. Diese Nachricht wurde in einer kürzlich erfolgten Ankündigung des Unternehmens bekannt gegeben. Mögliche betroffene Informationen umfassen:

- Namen

- Adressen

- Geburtsdaten

- Telefonnummern

- E-Mail-Adressen

- Sozialversicherungsnummern

- Führerscheinnummern

- Diagnosen

- Medikamente

- Testergebnisse

- Imaging

- Behandlungspläne

- Versicherungsinformationen

- Bankdaten

Die Art der betroffenen Daten ist schon schlimm genug, aber wenn man bedenkt, dass Change Healthcare persönliche Informationen von mindestens einem Drittel der Amerikaner gespeichert hat, wird das Ausmaß des Vorfalls SEHR schnell offensichtlich. Betroffene Personen werden laut dem Unternehmen in den kommenden Wochen per Post über die Auswirkungen informiert.

Kaspersky verboten in den Vereinigten Staaten

Ab dem 20. Juli 2024 ist es Kaspersky untersagt, Software in den Vereinigten Staaten zu verkaufen. Zudem darf Kaspersky nur noch bis zum 29. September 2024 Updates für bestehende Kunden bereitstellen. Diese Nachricht ist von großer Bedeutung, da dies mittlerweile das zweite Mal ist, dass einem Technologieanbieter das Geschäft in den USA untersagt wurde. Das erste Beispiel, das einem in den Sinn kommt, ist das Verbot von Huawei im Jahr 2022.

FBI erlangt LockBit-Entschlüsselungsschlüssel

Bereits im Februar gelang es dem FBI und internationalen Strafverfolgungsbehörden, die LockBit-Ransomware-Operation erheblich zu stören. Im Rahmen dieses Einsatzes konnte das FBI Zugriff auf eine beträchtliche Anzahl von LockBit-Entschlüsselungsschlüsseln (ca. 7.000) erlangen. Falls Ihr Unternehmen betroffen ist und Sie nach wie vor Probleme beim Zugriff auf Ihre Daten haben, finden Sie in den oben genannten Quellen weitere Informationen.

Prognosen für die kommenden Monate

- Während des Sommers dürften anspruchsvolle und gezielte E-Mail-Angriffe weiterhin auf einem niedrigen Niveau bleiben. In dieser Jahreszeit ist typischerweise ein Anstieg bei weniger aufwändigen und leicht erkennbaren E-Mail-Bedrohungen zu erwarten.

- Die Auswirkungen der anhaltenden Angriffe auf Snowflake-Kunden werden weiterhin Organisationen (und Einzelpersonen) betreffen.

- Cyberkriminelle scheinen mit der Pastejacking-Technik, auf die wir in unserem Bericht oben verwiesen haben, gewisse Erfolge zu erzielen. Daher ist es wahrscheinlich, dass wir diese Methode auch in naher Zukunft bei Angriffen weiterhin sehen werden.

Monatliche Empfehlungen vom Security Lab

- Falls Sie Snowflake nutzen, beachten Sie bitte die Anweisungen von Mandiant und stellen Sie sicher, dass die Mehrfaktor-Authentifizierung (MFA) aktiviert ist.

- Während der kommenden Sommermonate sollten Ihre Mitarbeiter klare Abwesenheiten kommunizieren. Cyberkriminelle versuchen oft, Angriffe zu initiieren, wenn sie wissen, dass bestimmte Personen außerhalb ihres normalen Tagesablaufs sind, und nutzen Urlaubszeiten entsprechend aus.

- Schulen Sie Ihre Endnutzer über das Konzept des Pastejackings auf. Sie sollten wissen, dass sie Anweisungen aus Online-Quellen nicht blindlings befolgen sollten, selbst wenn diese legitim erscheinen.

- Wenn Sie Kaspersky-Softwareprodukte in Ihrem Unternehmen nutzen und sich in den USA befinden, planen Sie jetzt den Wechsel zu einem anderen Anbieter.

- Falls Ihre Organisation von Lockbit betroffen ist und Sie noch keinen Zugang zu Ihren Daten haben, lesen Sie bitte den Abschnitt oben über die 7000 Lockbit-Entschlüsselungsschlüssel, die nun im Besitz des FBI sind.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.