Monthly Threat Report Januar 2025: Ein neues Jahr, um neue Angriffe abzuwehren

Einleitung

Der Monthly Threat Report von Hornetsecurity liefert Ihnen jeden Monat wertvolle Einblicke in Sicherheits-Trends bei M365, E-Mail-Bedrohungen und Kommentare zu aktuellen Entwicklungen im Bereich Cybersicherheit. In dieser Ausgabe konzentrieren wir uns auf die wichtigsten Branchenthemen aus September und präsentieren Ihnen aussagekräftige Datenpunkte aus unseren Services für das vierte Quartal 2024.

Zur Erinnerung: Vor einigen Monaten haben wir die Diskussion der hier genannten Datenpunkte von einem monatlichen auf einen vierteljährlichen Rhythmus umgestellt. Diese Entscheidung haben wir getroffen, um die Veränderungen der Angriffstrends klarer darzustellen, anstatt uns auf die kleineren Schwankungen zu konzentrieren, die wir zuvor monatlich beobachtet hatten. Größere Vorfälle, die eine eigene Betrachtung verdienen, werden weiterhin gesondert behandelt.

Zusammenfassung

- Die Anzahl der E-Mail-basierten Angriffe stieg im Q4 2024 im Vergleich zum Q3 2024.

- Archive, PDFs und HTML-Dateien waren die beliebtesten Formate, die von Bedrohungsakteuren zur Verbreitung von schädlichen Inhalten genutzt wurden.

- DOCX- und XLSX-Dateien wurden nach einem überraschenden Anstieg im Q3 2024 weniger häufig von Bedrohungsakteuren eingesetzt.

- Die Bildungsbranche verzeichnete einen deutlichen Anstieg an E-Mail-basierten Bedrohungen und gehört nun zu den drei am häufigsten angegriffenen Branchen dieses Berichtszeitraums.

- Die drei am stärksten betroffenen Sektoren in diesem Berichtszeitraum sind Bergbau, Unterhaltung und Bildung.

- DocuSign war die am häufigsten imitierte Marke im Berichtszeitraum.

- DocuSign, PayPal und Intuit verzeichneten einen dreifachen Anstieg in der Nutzung ihrer Marken durch Bedrohungsakteure für Imitationsangriffe.

- Telekommunikationsunternehmen in den USA und Großbritannien waren im Dezember Ziel vieler Angriffe.

- Kritische Infrastrukturen in Costa Rica wurden im Dezember gezielt angegriffen und beeinträchtigt.

- Der Bericht enthält zahlreiche Prognosen und Empfehlungen für die kommenden Monate, basierend auf der aktuellen Bedrohungslandschaft.

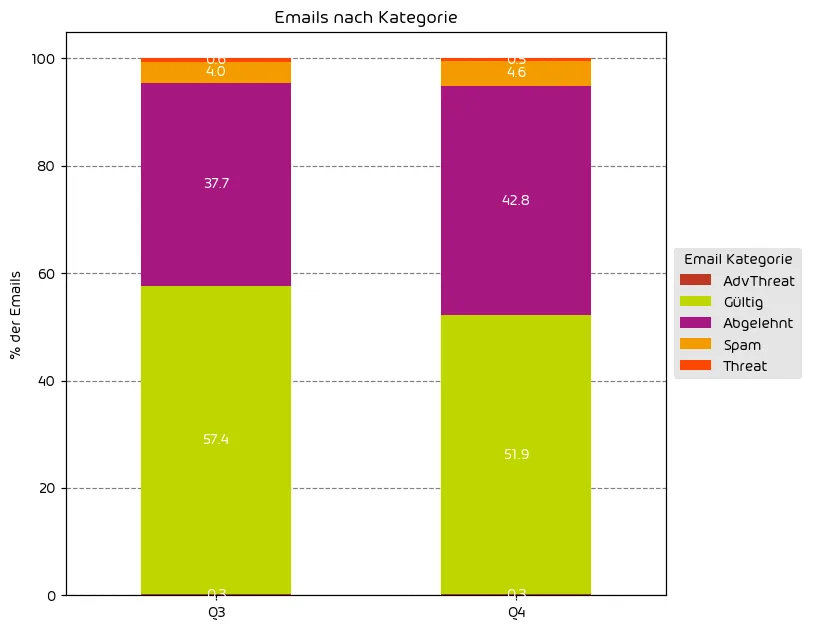

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien für Q4 2024 im Vergleich zu Q3 2024.

Wie in jedem Jahr üblich, wurde auch im Q4 ein deutlicher Anstieg in fast allen Angriffskategorien festgestellt. Dies ist hauptsächlich auf die Winterferien sowie den Anstieg von Online-Shopping und Kommunikation zurückzuführen. Bedrohungsakteure nutzen die erhöhte digitale Aktivität aus, um sich in Kommunikationsströme rund um Produktsuche und -lieferung einzuschleusen.

HINWEIS: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Gültig | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

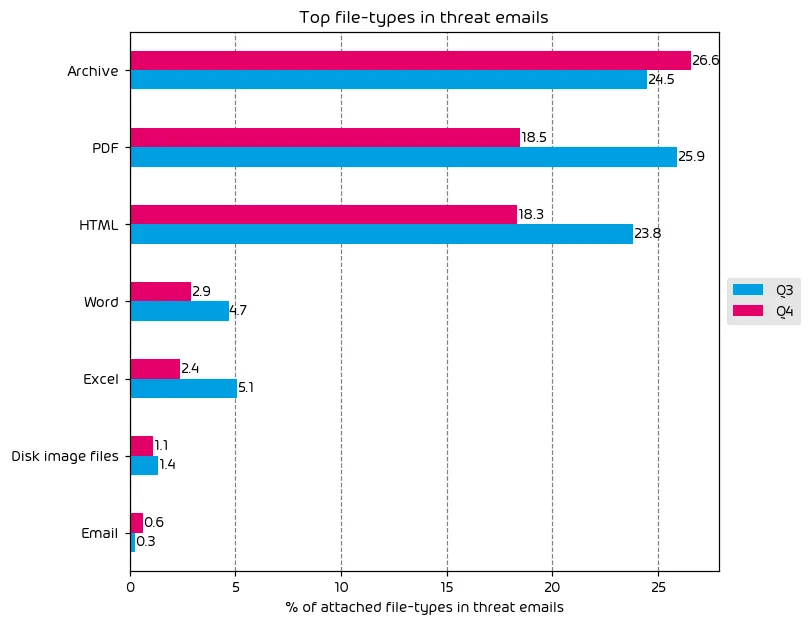

BEI ANGRIFFEN VERWENDETE DATEITYPEN

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen, die während des gesamten Berichtszeitraums bei E-Mail-Angriffen verwendet wurden.

Im Q4 2024 wurde ein leichter Anstieg bei der Verwendung von Archivdateien zur Verbreitung schädlicher Inhalte festgestellt. PDFs und HTML-Dateien verzeichneten einen deutlichen Rückgang in ihrer Nutzung, während auch der Einsatz bösartiger Office-Dateien nach einem überraschenden Anstieg im Q3 zurückging.

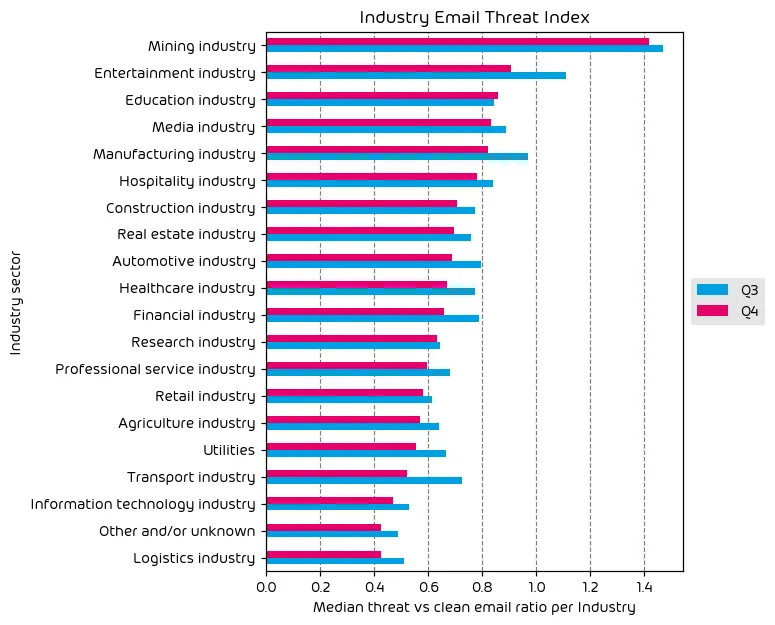

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Der Branchen Email Threat Index verzeichnete im Q4 einen Rückgang in fast allen Branchen. Eine Ausnahme bildet der Bildungssektor, der es in die Top drei der am stärksten angegriffenen Branchen geschafft hat. Bildungseinrichtungen geraten zunehmend ins Visier, da viele von ihnen mit kleinen Budgets arbeiten und oft über unzureichende Sicherheitsmaßnahmen verfügen.

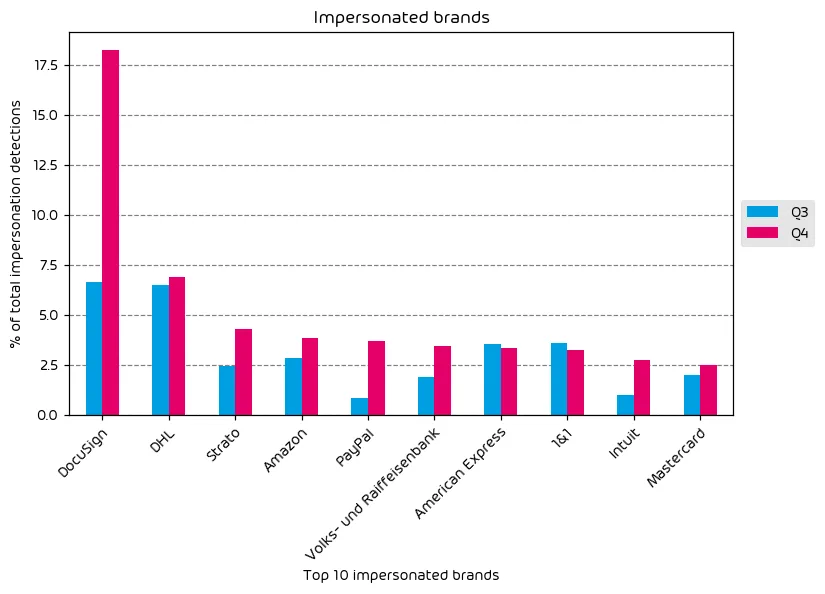

Imitierte Unternehmensmarken und Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonations-Angriffen entdeckt haben.

Wir haben einige interessante Statistiken zur Imitation von Marken im letzten Quartal erhoben. Wie in der obigen Grafik dargestellt, beobachteten wir, dass die Nutzung der Marken DocuSign, PayPal und Intuit in Imitationsangriffen nahezu verdreifacht wurde. Solche Daten deuten typischerweise auf gezielte Spam-Kampagnen hin, bei denen diese Marken verwendet wurden. Tatsächlich konnten wir im Q4 2024 mehrere solcher Kampagnen feststellen.

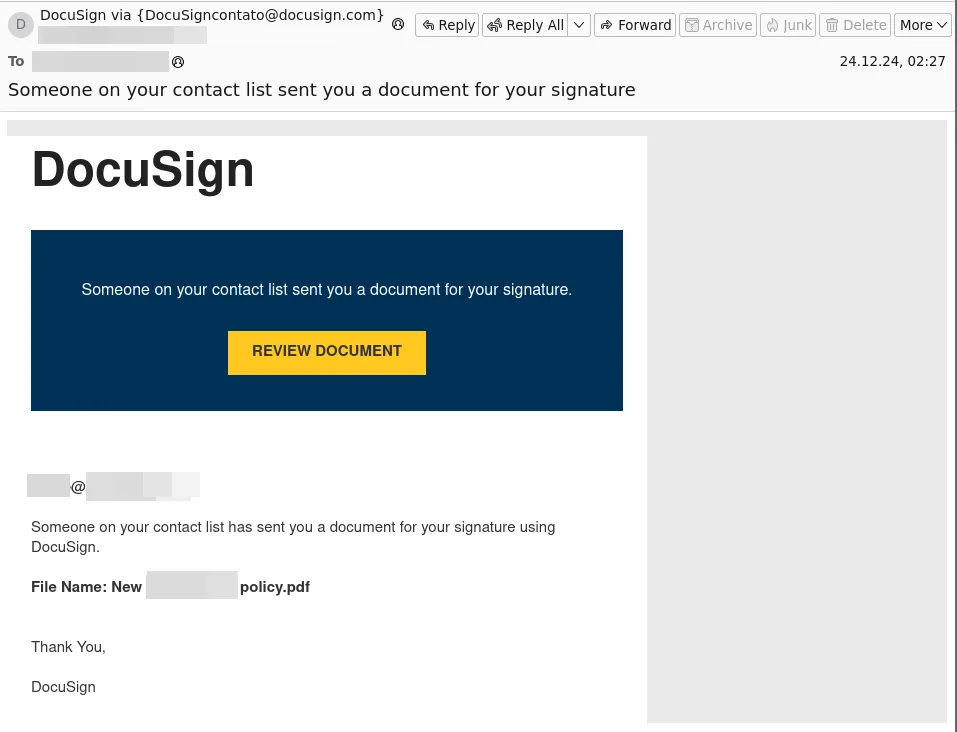

Schauen wir uns die DocuSign-Kampagnen genauer an. Jede Kampagne folgte einem vorhersehbaren und ähnlichen Angriffsmuster. Die Absenderadressen waren spezifisch für jede Kampagne und führten die Opfer zu einer URL. Diese URL war entweder bösartig und diente der Bereitstellung schädlicher Inhalte oder führte das Opfer über ein Phishing-Kit zu einem Formular zur Erfassung von Zugangsdaten.

Diese Kampagnen waren gut durchdacht und professionell formatiert, wie im unten gezeigten Screenshot zu sehen ist.

Ebenfalls bemerkenswert an diesen Kampagnen ist, dass viele von ihnen URL-Shortener wie t.co verwendeten. Diese Methode wird von Bedrohungsakteuren typischerweise genutzt, um zu verschleiern, wohin der Link tatsächlich führt. Wir haben dieses Verhalten während dieser Kampagnen kontinuierlich beobachtet, was darauf schließen lässt, dass Angreifer mit diesem Angriffsstil einen gewissen Erfolg erzielen.

Bemerkenswerte Vorfälle und Branchenereignisse

Ransomware-Angriff auf RECOPE

Im Dezember 2024 fiel das staatliche Energieunternehmen Costa Ricas, RECOPE, einem ausgeklügelten Ransomware-Angriff zum Opfer, der die Betriebsabläufe erheblich beeinträchtigte. Die Angreifer drangen in das Netzwerk des Unternehmens ein, verschlüsselten kritische Daten und forderten ein hohes Lösegeld für deren Freigabe. Dadurch war RECOPE gezwungen, auf manuelle Betriebsprozesse umzustellen, was zu Verzögerungen und operativen Ineffizienzen führte.

Die Regierung Costa Ricas reagierte schnell und zog US-amerikanische Cybersicherheitsexperten hinzu, um den Schaden zu begrenzen und den Betrieb wiederherzustellen. Dieser Vorfall verdeutlicht die wachsende Bedrohung für kritische Infrastrukturen und betont die dringende Notwendigkeit robuster Cybersicherheitsmaßnahmen sowie umfassender Notfallpläne, um essenzielle Dienstleistungen zu schützen.

Angesichts der zahlreichen Konflikte in den internationalen Beziehungen sowie der anhaltenden Bedrohung durch Cyberkriminelle ist in den kommenden Monaten mit einer Zunahme von Angriffen auf zentrale Infrastrukturen zu rechnen.

Datenpanne bei British Telecom (BT)

Der Telekommunikationsriese BT wurde im Dezember 2024 Opfer eines schweren Datenlecks und einer Ransomware-Infektion, bei der sensible Kundeninformationen in einem Umfang von 500 GB offengelegt wurden. Der Vorfall beeinträchtigte nicht nur die Privatsphäre von Millionen Kunden, sondern warf auch ernsthafte Fragen zu den Datenschutzpraktiken des Unternehmens auf.

BT reagierte mit einer umfassenden Untersuchung und implementierte verstärkte Sicherheitsprotokolle, um zukünftige Sicherheitsverletzungen zu verhindern. Besonders bemerkenswert ist, dass der Angriff von der Gruppe Black Basta durchgeführt wurde, die in der jüngsten Vergangenheit äußerst aktiv war.

Bei Hornetsecurity haben wir kürzlich über Black Basta im Zusammenhang mit Mail-Bombing-Angriffen gesprochen. Dieser Vorfall zeigt, dass die Gruppe nicht nur aktiv, sondern auch hochmotiviert und technisch versiert ist. Die Cybersicherheitsbranche wird Black Basta in den kommenden Monaten genau beobachten.

Angriffe auf den US-Telekommunikationssektor

Im Dezember 2024 sah sich der Telekommunikationssektor der USA einer massiven Cyberbedrohung ausgesetzt. Die China-verbundene Hackergruppe Salt Typhoon führte koordinierte Angriffe auf große US-Telekommunikationsunternehmen durch, darunter AT&T und Verizon. Ziel dieser Angriffe war offenbar der Zugriff auf sensible Informationen, die mit ausländischer Geheimdienstarbeit und hochrangigen Kunden aus Regierung und Politik in Verbindung stehen.

Diese Angriffe, die Teil einer umfassenderen Kampagne waren, die mehrere Telekommunikationsfirmen betraf, legten bedeutende Schwachstellen innerhalb des Sektors offen. Sie verdeutlichten die kritische Bedeutung der Sicherung von Kommunikationsinfrastrukturen. Der Vorfall, der als einer der bedeutendsten Hacks der US-Telekommunikationsbranche gilt, führte zu dringenden Forderungen nach verbesserten Sicherheitsmaßnahmen und einer strengeren regulatorischen Überwachung, um zukünftige Bedrohungen zu verhindern.

Die CISA (Cybersecurity and Infrastructure Security Agency) hat zusätzliche Informationen zu diesem Angriff veröffentlicht, um IT-Teams bei der Absicherung ihrer Systeme zu unterstützen.

Prognosen für die kommenden Monate

- Zunehmende Angriffe auf kritische Infrastrukturen: Es ist mit anspruchsvolleren Cyberangriffen auf essenzielle Dienste wie Energie- und Transportsektor zu rechnen.

- Wachsende Bedenken hinsichtlich des Datenschutzes: Strengere Vorschriften und verstärkte Maßnahmen zum Schutz von Daten werden immer wichtiger.

- Anhaltende Bedrohungen für den Gesundheitssektor: Gesundheitsorganisationen bleiben ein bevorzugtes Ziel für Cyberkriminelle.

- Weiterentwicklung von Ransomware-Taktiken: Cyberkriminelle werden ihre Ransomware-Strategien weiter verfeinern, so auch die Methode der doppelten Erpressung.

Monatliche Empfehlungen

- Stärken Sie Ihre Notfallpläne: Ein neues Jahr ist der perfekte Zeitpunkt, um Ihre Sicherheitsstrategie zu überprüfen! Stellen Sie sicher, dass Ihr Unternehmen über einen robusten Notfallplan verfügt. Aktualisieren und testen Sie diese Pläne regelmäßig, um schnell und effektiv auf Cyberbedrohungen reagieren zu können.

- Verbessern Sie Ihre Datenschutzmaßnahmen: Die anhaltenden Ransomware-Angriffe während des Berichtszeitraums zeigt, dass Sie Ihre Backups optimieren sollten. Nutzen Sie dabei Funktionen wie unveränderliche Backups, um Ihre Daten bestmöglich zu schützen.

- Investieren Sie in Advanced Threat Protection (ATP): Angreifer werden immer raffinierter – und das sollten Sie auch! Sorgen Sie dafür, dass Sie über effektives ATP-Scanning für eingehende Kommunikation verfügen. Damit können Sie fortschrittliche Angriffe im Voraus erkennen.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.