Katastrophenmanagement: Die wichtigsten Schritte zur Erstellung einer effizienten Strategie zur Minimierung von Datenverlust

Ein unzureichendes Bewusstsein für den Datenschutz stellt eine bedeutende Hürde dar, wenn es darum geht, eine angemessene Planung für die IT-Sicherheit vorzunehmen. Manche Organisationen vernachlässigen ihre Planungsbemühungen schlichtweg, weil sie die Tragweite dieses Aspekts nicht vollständig erfassen.

Andere wiederum unterschätzen die Gefahr und erachten diese nicht als ausreichenden Anreiz, den damit verbundenen Aufwand zu betreiben. Doch das Fehlen eines konkreten Plans, der die Themen Datenschutz, Backup und Wiederherstellung mit einbezieht, birgt das größte Risiko von allen.

Dieser Artikel vermittelt Ihnen eine umfassendere Perspektive auf die potenziellen Gefahren, die durch eine durchdachte Katastrophenwiederherstellungsstrategie gemildert werden können.

Abneigung gegenüber einer Planung für die Wiederherstellung nach Katastrophen

Bisher hat niemand ausführliche Untersuchungen zu Verhaltensweisen im Zusammenhang mit Katastrophenplanung durchgeführt. Wir wissen nicht, welcher Prozentsatz der Organisationen diesen wichtigen Bestandteil nur minimal behandelt oder sogar überspringt.

Noch entscheidender ist, dass wir nicht sicher sagen können, warum Systemdesigner dazu neigen, die Bedeutung der Wiederherstellung nach Katastrophen herunterzuspielen. Wir kennen nur einige häufig genannte Gründe, wie z.B.:

Erfolg führt zu Hochmut

Je länger eine Organisation ohne Zwischenfall oder Katastrophe überlebt, desto weniger glauben ihre Mitglieder an die Möglichkeit eines solchen Ereignisses. Wie es allgemein auf Menschen zutrifft, neigen nur wenige dazu, sich mit Notfällen zu befassen, bevor sie eintreten.

Kosten

In der Regel führen Unternehmen Infrastruktur-, Computer- und Speicherbereitstellungen in großen Mengen durch. Sie kaufen und installieren mehrere Komponenten auf einmal. Bei Clustern und replizierten Speichergeräten haben sie möglicherweise keine anderen Möglichkeiten.

Normalerweise entwerfen Planer zuerst die funktionalen Teile und fügen dann die Schutzmechanismen hinzu. Mit steigender Kapitalausgabe sinkt tendenziell die Bereitschaft zum Ausgeben. Mit der steigenden Beliebtheit von Cloud-Abonnementpreisen verhält es sich ähnlich mit den Betriebskosten.

Anbieter präsentieren zunächst einige attraktive Preismodelle, aber beim Ankreuzen von „optionalen“ Kästchen verliert das Wertversprechen an Attraktivität. Genauso wie bei Großeinkäufen stellt jede Erweiterung die Frage, auf welche Extras die Organisation verzichten kann.

Zeit

Die Entwicklung und Umsetzung einer adäquaten Strategie zur Wiederherstellung nach Katastrophen erfordert eine gewisse Zeitspanne. Ein beträchtlicher Teil dieser Zeitspanne beansprucht die aktive Mitwirkung von Führungskräften und leitenden Mitarbeitern.

Es mag für sie verlockend sein zu glauben, dass ihre Zeit anderswo effektiver eingesetzt werden könnte, als in Meetings zu verbringen oder Fragebögen auszufüllen, um sich auf ein Szenario vorzubereiten, das eventuell niemals eintritt. Möglicherweise neigen sie dazu zu denken, dass ihre Technologie-Teams ihre Ressourcen besser auf andere Projekte konzentrieren sollten.

Umfang

Häufig existiert zwar ein Backup-Plan, der jedoch den organisatorischen Anforderungen nicht gerecht wird. Beispielsweise ein nächtliches Backup bietet sicherlich besseren Schutz als gar keins, aber das kann nicht die gesamte Strategie repräsentieren.

Missverständnisse

Auch in unserer modernen Welt der allgegenwärtigen Technologie ist es nur einer begrenzten Anzahl von Personen bewusst, wie sich ein Rechenzentrum vom persönlichen Computer unterscheidet. Ebenso fällt es vielen schwer, den Unterschied zwischen einem Server im firmeneigenen Rechenzentrum und einem in einer öffentlichen Cloud zu erfassen.

Im Hinblick auf Verbraucher besteht selten die Gewohnheit, ihre persönlichen Computer oder Geräte abzusichern. Die damit einhergehenden Risiken werden häufig nicht erkannt. Ohne eine erfahrene Leitfigur tendieren Menschen dazu, die potenziellen Gefahren zu unterschätzen.

Kurzfristiges Denken

In den meisten Fällen entsteht eine unzureichende Planung aus gutgläubiger Unkenntnis und Naivität. Doch nicht immer handeln alle im besten Interesse der Organisation. Ein Berater könnte beispielsweise versuchen, einen Vertrag abzuschließen, indem er eine kostengünstige Lösung ohne angemessene Backup-Funktionalität anbietet.

Ein Geschäftsleiter könnte sich dazu entschließen, das entscheidende „innerhalb des Budgets“ Kriterium zu erfüllen, indem er bei den Backup-Maßnahmen spart. Oder ein wohlmeinender Leiter könnte die Einstellung vertreten: „Wir werden uns später damit beschäftigen, wenn wir etwas mehr finanziellen Spielraum haben“ – doch dieser Zeitpunkt kommt möglicherweise nie.

Während Sie an Ihrem Plan für die Katastrophenwiederherstellung arbeiten, sollten Sie all diese Faktoren im Hinterkopf behalten. Weil Backups und Katastrophenwiederherstellung nicht unmittelbar greifbare Vorteile bieten, werden Sie höchstwahrscheinlich auf Widerstand stoßen. Sie müssen stets bereit sein, die Frage nach dem „Warum“ zu beantworten. Der folgende Abschnitt könnte Ihnen dabei behilflich sein.

Einschätzung der Gefahren, die die Notwendigkeit einer Katastrophenwiederherstellungsstrategie verdeutlichen

Wenn Sie sich mit Computersicherheit beschäftigen, sind Ihnen möglicherweise Konzepte der „Bedrohungsmodellierung“ bekannt. Im Wesentlichen geht es darum, dass Sicherheitsexperten zunächst potenzielle Gefahren identifizieren.

Diese Liste dient dazu, das mögliche Ausmaß von Schäden durch Angriffe abzuschätzen. Dies wiederum unterstützt sie bei der Entwicklung einer klaren Verteidigungs- und Risikominderungsstrategie. Ein ähnlicher Ansatz lässt sich auch beim Aufbau von Backup- und Wiederherstellungssystemen anwenden.

Bei der Planung für die Wiederherstellung nach Katastrophen ergeben sich Risiken aus einer breiten Palette von Bedrohungsmodellen. Schädliche Akteure stellen lediglich eine dieser Bedrohungen dar. Ebenso müssen Sie sich mit Hardwareausfällen, Naturkatastrophen und menschlichem Versagen auseinandersetzen.

Für jedes identifizierte Risiko müssen Sie die möglichen Auswirkungen in Betracht ziehen. Welche Folgen hätte es beispielsweise, wenn Daten von einem Angreifer gestohlen würden? Was wäre, wenn ein fehlerhaftes Speichersystem zu einem vollständigen Datenverlust führen würde? Wie würde Ihre Organisation auf eine Überschwemmung reagieren, die Ihr Gebäude unbenutzbar macht? Stellen Sie sich vor, jemand löscht eine wichtige E-Mail, die Ihre Organisation rechtlich angreifbar macht – welche Konsequenzen ergeben sich daraus? Jede Art von Bedrohung stellt eine individuelle Herausforderung für jede Organisation dar.

Zum jetzigen Zeitpunkt können Sie wahrscheinlich lediglich eine grobe Vorstellung von den Risiken skizzieren. Eine gründliche Bewertung erfordert eine detaillierte Analyse. In den meisten Fällen werden hierfür mehrere Personen benötigt.

Doch für jetzt reicht es zunächst, genug Informationen zu sammeln, um eine überzeugende Argumentation dafür aufzubauen, Zeit und Ressourcen für die Entwicklung einer umfassenden Backup- und Wiederherstellungsstrategie zu investieren.

Risikoanalyse

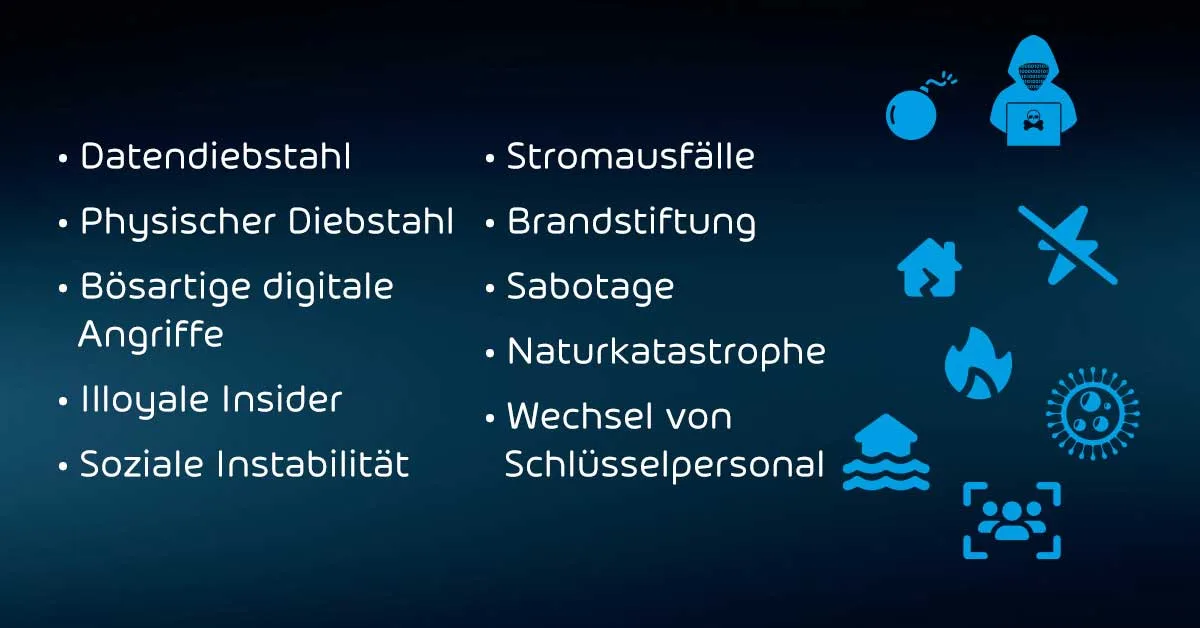

Um Ihnen den Anfang zu erleichtern, schauen wir uns einige der Hauptgefahren an, denen alle Organisationen ausgesetzt sind:

- Datendiebstahl

- Physischer Diebstahl

- Bösartige digitale Angriffe

- Illoyale Insider

- Soziale Instabilität

- Stromausfälle

- Brandstiftung

- Sabotage

- Naturkatastrophen

- Wechsel von Schlüsselpersonal

Geben Sie sich die Zeit, um Risiken zu recherchieren, die spezifisch für Ihre Branche sind. Es ist möglich, dass Sie nichts zur Liste hinzufügen müssen, jedoch könnte eine Anpassung der Prioritäten erforderlich sein. Wenn Ihre Organisation beispielsweise Software entwickelt, wird der „Diebstahl geistigen Eigentums“ wahrscheinlich eine herausragende Rolle spielen. Falls Sie Waren transportieren, werden physische Bedrohungen höhere Relevanz haben.

Ermittlung der Schlüsselakteure und wichtigsten Interessenvertreter

Abhängig von der Größe Ihrer Organisation und Ihrer Position haben Sie möglicherweise nicht die Befugnis oder das umfassende Wissen, um eine tiefergehende Untersuchung eigenständig durchzuführen. Beginnen Sie unabhängig von Ihrer Rolle damit, was Sie persönlich für bedeutend halten.

Als Systemadministrator könnten das zum Beispiel Ihre E-Mails oder Dateien sein. In einer operativen Position könnten Sie Ihre Ausrüstung oder Ihr Inventar in Betracht ziehen. Falls Sie im Vertrieb tätig sind, könnten Ihre Geschäftsbeziehungen relevant sein. Für die Ausarbeitung eines umfassenderen Plans ist jedoch eine umfassendere Evaluierung notwendig.

Um eine angemessene Perspektive zu erhalten, ist wahrscheinlich die Zustimmung der Führungskräfte Ihrer Organisation erforderlich. Eine gründliche Risikoanalyse benötigt Zeit und Aufmerksamkeit. Ohne eine offensichtliche Bedrohung oder ein jüngstes katastrophales Ereignis könnten Sie Schwierigkeiten haben, das Erarbeiten die Strategie voranzutreiben. Selbst Personen, die die Bedeutung der Risiken verstehen, neigen oft dazu, dies als eine Aufgabe mit geringerer Priorität zu betrachten.

Setzen Sie sich das Ziel, relevante Personen in diese Diskussion einzubeziehen und stellen Sie sicher, dass diese ausreichend motiviert und in der Lage sind, teilzunehmen.

Es hat sich bewährt mit diesen Fragen zu beginnen:

- „Welche Personen in unserer Organisation sind wahrscheinlich am besten über unser Risikoprofil informiert?“

- „Wer verfügt über das umfassendste Wissen darüber, was wir schützen müssen?“

Es ist zu erwarten, dass Sie Input von folgenden Personen benötigen:

- Führungskräfte oder leitende Mitarbeiter.

- Verantwortliche und Leiter der IT-Abteilung.

- Wichtige Interessenvertreter, wobei dies in verschiedenen Organisationen unterschiedliche Positionen sein können, wie Abteilungsleiter, Produktverantwortliche oder Personen in Schlüsselpositionen.

- Die Schöpfer und Eigentümer des geistigen Eigentums Ihrer Organisation.

Mit einer Anfangsliste von Namen stehen Ihnen verschiedene Optionen zur Verfügung: individuelle Interviews, Fragebögen oder Gruppentreffen. Sie werden wahrscheinlich im Verlauf des Prozesses all diese Methoden nutzen, aber zu Beginn könnten Brainstorming-Sitzungen besonders wertvoll sein. Die Aufgabe der Risikoermittlung kann gut mit mehreren der folgenden Aktivitäten verknüpft werden. Daher ist es ratsam, vor der Terminplanung weiterzulesen.

Katastrophenübung

Bleiben Sie nicht nur bei oberflächlichen Annahmen, sondern führen Sie Katastrophenübungen durch. Betrachten wir beispielsweise das Bedrohungsmodell „bösartige Hackerangriffe“. Stellen Sie sich in einer Simulationsübung ein Szenario vor, in dem ein Konkurrent Ihre Firewall erfolgreich überwindet, ein veraltetes Passwort-Repository in einem ungesicherten Dateifreigabeordner ausfindig macht und aktiv Ihre Auftragsdatenbank löscht.

Die erzählte Geschichte selbst mag nicht entscheidend sein. Aber die Frage, ob es Konkurrenten gibt, die derartiges tun könnten, könnte zweifellos das Interesse und die aktive Beteiligung wecken – weitaus mehr als bloße Stichworte es vermögen.

Die einzelnen Komponenten sind jedoch von großer Bedeutung: Nicht gepatchte Ausrüstung, fehlplatzierte sensible Daten, unzureichend gesicherte Ressourcen und unveränderte Passwörter sind in einem weitaus größeren Ausmaß vorhanden, als die meisten zugeben würden. Statt so zu tun, als gäbe es diese Probleme nicht oder als könnten Sie sie alle mit bloßer Entschlossenheit mühelos beheben, sollten Sie in Erwägung ziehen, verschiedene „Was wäre, wenn?“-Szenarien zu skizzieren.

Das Einbringen der Katastrophenübungen in die Strategieentwicklung wird auch dazu beitragen, die entscheidende Rolle Ihrer Backup-Systeme in der allgemeinen Daten- und Sicherheitsstruktur Ihrer Organisation zu betonen.

Manchmal, besonders im Falle von Ransomware, kann die beste Option darin bestehen, einige oder alle Elemente Ihrer Produktionsumgebung vollständig zurückzusetzen. Dieser Prozess ähnelt dem, was notwendig wäre, wenn diese Systeme bei einem Brand oder Erdbeben zerstört worden wären.

Priorisierung von Daten

Besprechungen und Diskussionen über Risiken werden zwangsläufig die wesentlichen Teile der Systeme Ihrer Organisation abdecken. Während Sie Ihre Exposition analysieren, bietet sich Ihnen die Gelegenheit, Ihre Vermögenswerte zu bewerten. Die meisten Katastrophenwiederherstellungspläne werden alles einschließen, aber selbst in den besten Szenarien dauert die Wiederherstellung einige Zeit.

In diesem Stadium sollten Sie die Reihenfolge des Wiederaufbaus in Betracht ziehen. Priorisieren Sie geschäftskritische Anwendungen – was benötigt die Organisation für den minimalen Betrieb?

Die Frage, die Sie an jedes System stellen sollten: „Welche Auswirkungen hat ein Ausfall auf das Geschäft?“

Microsoft 365 und andere Cloud-basierte Produkte

Cloud-Produkte haben eine enorme Last von den Administratoren der Rechenzentren genommen, da die Anbieter die Verantwortung für die Sicherung, Bereitstellung und Aktualisierung von Servern, Software und zugrunde liegender Hardware übernehmen.

Führen Sie eine gründliche Prüfung aller Lösungen durch, die Sie derzeit nutzen oder in Betracht ziehen. Bei Hornetsecurity zeigt sich unser unerschütterliches Engagement für unsere Kunden deutlich in unserem Angebot an speziell für Microsoft 365 Nutzer entwickelten Dienstleistungen. Hier bieten wir Ihnen ein Quartett von Services an:

365 Total Protection – Dieser Dienst bietet umfassende Sicherheit für Microsoft-Cloud-Dienste und ist speziell entwickelt für Microsoft 365. Er ist nahtlos in die bestehende Struktur integriert und zeichnet sich durch eine einfache Einrichtung und intuitive Handhabung aus, die Ihr IT-Sicherheitsmanagement optimiert. 365 Total Protection stellt eine All-in-One-Schutzsuite dar, die Sicherheit, Backup und Konformität für Microsoft 365 abdeckt.

365 Total Protection Enterprise Backup – Schützen Sie Ihr Microsoft 365 vor Phishing, Ransomware, fortgeschrittenen Bedrohungen und Datenverlust mit 365 Total Protection Enterprise Backup. Diese einzigartige cloudbasierte Suite vereint Sicherheit und Backup, um Ihre Microsoft 365 Umgebung optimal abzusichern.

365 Total Backup – Mit 365 Total Backup erhalten Sie eine umfassende Lösung für Backup und Recovery Ihrer Microsoft 365-Postfächer, Teams-Chats, OneDrive for Business, SharePoint-Bibliotheken und Endpunkte. Die Einrichtung ist mühelos und die Verwaltung sowie die Wiederherstellung der Unternehmensdaten in Microsoft 365 werden durch die benutzerfreundliche Konfiguration und die Möglichkeiten zur Mehrmandantenverwaltung erleichtert. Dies geschieht automatisch und stressfrei.

365 Total Protection Compliance & Awareness – 365 Total Protection Compliance & Awareness ist der 4. Plan der 365 Total Protection Suite von Hornetsecurity. Er deckt alle Security- und Datenschutz-Anforderungen einer Organisation an Microsoft 365 ab: E-Mail-Security, Backup und Wiederherstellung, Compliance, Berechtigungsmanagement und Security Awareness. Die Features können über ein zentrales Cloud-basiertes Control Panel verwaltet werden. Somit bietet die Lösung einen Rundumschutz für Ihr Unternehmen.

365 Permission Manager – Überwachen Sie Microsoft 365-Berechtigungen mühelos, stellen Sie Konformitätsrichtlinien sicher und verfolgen Sie Verstöße mithilfe unseres benutzerfreundlichen GRC-Dienstes. Dieser Dienst erleichtert die Echtzeit-Kollaboration und den Fernzugriff auf Unternehmensdaten von überall. In einer Zeit, in der die Arbeit mit Tools und der Aufbau von Dateninfrastrukturen einfach ist, aber die Berechtigungsverwaltung komplex und riskant sein kann, tritt der 365 Permission Manager in Aktion.

Die Suche nach entscheidenden Daten erfordert einen umfassenden Ansatz

Meetings allein werden nicht ausreichen, um alles zu identifizieren, was geschützt werden muss. Sie dienen als Ausgangspunkt und Orientierungshilfe für die Teilnehmer. Innerhalb ihrer jeweiligen Abteilungen müssen Sie tiefer graben. Um das Datenschutzmodell vollständig zu gestalten, ist es unerlässlich, dass wichtige Mitarbeiter in jeder Abteilung eine umfassende Inventur durchführen.

Diese Suche sollte sich nicht allein auf digitale Vermögenswerte beschränken. Ihre Organisation könnte vor der digitalen Ära entstanden sein oder unter Vorschriften fallen, die die Aufbewahrung physischer Kopien erfordern. Im Kontext von Geschäftskontinuität und Katastrophenschutz ist auch der Schutz dieser physischen Gegenstände von Bedeutung.

Rechtliches und Konformität

Rechtliche Aspekte und Konformität sind auch inmitten der oft düsteren Diskussionen über Brände und Sicherheitsverletzungen von großer Bedeutung.

Viele Organisationen unterliegen der Aufsicht von Regulierungsbehörden und Branchenkommissionen. Einige, wie zum Beispiel Gesundheitseinrichtungen, sind an spezielle Vorschriften gebunden. Diese Gesetze variieren stark, aber praktisch jeder, der Daten sammelt, hat wahrscheinlich die Verpflichtung, sie für einen bestimmten Zeitraum aufzubewahren.

In vielen Fällen können Regulierungsbehörden oder Repräsentanten von Kommissionen unangekündigte Prüfungen durchführen und verlangen, dass Sie Ihre Daten zur Überprüfung bereitstellen. Sie müssen nachweisen können, dass Sie Daten aus jedem beliebigen Zeitpunkt innerhalb des regulierten Zeitrahmens abrufen können. Interne und externe Prüfer können das Gleiche tun, um Sie auf Konformitätsprüfungen vorzubereiten.

Selbst wenn Sie keinen konkreten Anlass zur Sorge vor vorgeschriebenen Prüfungen haben, gibt es keine Garantie, dass Sie vor einer zivilrechtlichen Klage geschützt sind. Ihr betriebliches Überleben in einem solchen Rechtsstreit kann von Ihrer Fähigkeit abhängen, bestimmte E-Mails oder Dokumente abzurufen.

Um Ihre Virtualisierungsumgebung und alle zugehörigen Daten angemessen zu schützen, bietet VM Backup von Hornetsecurity eine sichere Methode zur Sicherung und Replikation Ihrer virtuellen Maschinen.

Für umfassende Anleitungen empfehlen wir die Lektüre unserer Backup Bible (vorerst nur auf Englisch verfügbar), eine unverzichtbare Ressource mit wertvollen Informationen zur Sicherung und Wiederherstellung im Katastrophenfall.

Um auf dem neuesten Stand der aktuellen Artikel und Praktiken zu bleiben, besuchen Sie jetzt unseren Hornetsecurity-Blog.

Die Abschlussphase der Risiko- und Prioritätsbewertung ist entscheidend

Geschäftskontinuität und Katastrophenwiederherstellung bedeuten, sich mit Problemen, egal welcher Ursache, auseinanderzusetzen und Strategien zu entwickeln diese zu bewältigen. Kleinere Ereignisse erfordern unterschiedliche Arten der Reaktion.

Beispielsweise müssen Sie möglicherweise nach einer versehentlichen Löschung nur eine einzelne Datenbank wiederherstellen. Daher ist es wichtig zu verstehen, wie solche versehentlichen (oder bösartigen) Löschungen auftreten könnten.

Während Sie und Ihre Kollegen die Strategie erarbeiten, werden Sie möglicherweise Minderungsstrategien identifizieren, die Ihnen helfen, die Exposition gegenüber den individuellen Risiken zu reduzieren.

Wo immer möglich, ist die Prävention der Reaktion vorzuziehen. Sie werden viele Punkte auf Ihrer Liste der Bedenken nicht eliminieren können, aber nutzen Sie jede Gelegenheit zur Verbesserung Ihrer Sicherheit.

Bedenken Sie auch, dass ereignisverändernde Dinge auftreten können. Wenn Ihre Organisation beispielsweise physische Produkte in einem Lager lagert und eine Katastrophe die gesamte Einrichtung und ihren Inhalt zerstört, werden Sie sich wahrscheinlich weniger um die Terminplanungsanwendung für Abholungen kümmern.

Während Ihre Risiko- und Prioritätsmodelle Gestalt annehmen, entwickeln Sie natürlich eine Vorstellung von den Toleranzen und Erwartungen, die Sie in Ihrer Katastrophen- und Datenwiederherstellungsplanung haben. Sie könnten in der Lage sein, all dies in denselben Besprechungen zu definieren.

Oft erfordert es jedoch eine gründlichere Untersuchung der unterstützenden Systeme. Abteilungsleiter sollten möglicherweise Zeit dafür einplanen, Rückmeldungen von den täglichen Betreibern zu sammeln.

Häufig gestellte Fragen

Neben den Kosten für Klagen aufgrund von regulatorischer Einhaltung und Produktivitätsverlusten kann Datenverlust kurz- bis mittelfristig zu erweiterten Kosten führen, wodurch die tagtäglichen Betriebskosten höher ausfallen und das Wachstum und die Rentabilität eines Unternehmens erheblich beeinträchtigt werden können.

Dies sind die wichtigsten Schritte:

– Sichern Sie Ihre Dateien;

– Schützen Sie Ihre Hardware;

– Schulen Sie Ihre Mitarbeiter im Umgang mit Datenlecks;

– Halten Sie Ihren Computer sauber;

– Verwenden Sie Antiviren- und Anti-Malware-Software;

– Stellen Sie sicher, dass sensible Daten verschlüsselt sind;

– Halten Sie Software-Patches auf dem neuesten Stand;

– Entwickeln Sie robuste Sicherheitsrichtlinien für Geräte und Endpunkte.

Datenverlust kann die Zeitpläne für die Produktivität stören und potenziell Kundenverlust zur Folge haben, insbesondere wenn er mit Sicherheitsverletzungen in Verbindung steht. Im Falle einer Entführung oder Kompromittierung sensibler Daten ist Ihr Unternehmen verpflichtet, die Kunden zu informieren, was dazu führen kann, dass Sie ihr Vertrauen und ihren Respekt einbüßen.