Takedown des Emotet-Botnet

Am 27. Januar 2021 gab Europol bekannt, dass eine internationale, weltweit koordinierte Aktion internationaler Strafverfolgungs- und Justizbehörden das Emotet-Botnet unterbrochen hat und die Ermittler die Kontrolle über die Infrastruktur von Emotet übernommen haben. Im Erfolgsfall könnte dies das Ende von Emotet, seinem Botnet, Malspam und Malware-Loader-Betrieb bedeuten. Während sich die Situation momentan noch entwickelt, können wir bestätigen, dass die Infrastruktur des Emotet-Botnets nicht mehr besteht. Die Opfer werden von den zuständigen Länder-CERTs benachrichtigt und sollten geeignete Maßnahmen ergreifen, um ihre Emotet-Malware und sekundäre Malware-Infektionen zu bereinigen, um zu verhindern, dass noch aktive Malware vorhanden ist, die von Emotet nachgeladen wurde, um Ransomware zu verbreiten.

Die Entwicklung Emotets zur gefährlichsten Malware der Welt

Emotet (auch bekannt als Heodo) wurde erstmals im Jahr 2014 entdeckt. Es handelte sich um einen Banking-Trojaner, der Bankdaten und Anmeldeinformationen von Opfern stahl. Er entwickelte sich jedoch zu einem Malware-as-a-Service (MaaS)-Betrieb, der Malware-Verteilungsdienste für andere Cyberkriminelle anbietet. Heute ist Emotet wahrscheinlich das produktivste Malware Verbreitungsprogramm. Zu diesem Zweck stiehlt es die E-Mails seiner Opfer und antwortet auf dessen frühere Konversationen. Diese Vorgehensweise ist auch als E-Mail-Konversations-Thread-Hijacking 5bekannt. Hornetsecurity veröffentlichte bereits zahlreiche Blogposts über Emotet 2,3,4,5seine Verbreitungsart.

Hintergrund zur Operation „Emotet Takedown“

Eine internationale, weltweite Operation der Strafverfolgungs- und Justizbehörden, die von Europol und Eurojust koordiniert wurde, hat das Emotet-Botnet zerschlagen. Die folgenden Behörden haben an dieser Operation teilgenommen:

- Niederlande: Nationale Polizei (Politie), Nationale Staatsanwaltschaft (Landelijk Parket)

- Deutschland: Bundeskriminalamt, Generalstaatsanwaltschaft Frankfurt am Main

- Frankreich: Nationale Polizei (Police Nationale), Justizgericht Paris (Tribunal Judiciaire de Paris)

- Litauen: Litauisches Kriminalpolizeiamt (Lietuvos kriminalinės policijos biuras), Generalstaatsanwaltschaft von Litauen

- Kanada: Royal Canadian Mounted Police

- Vereinigte Staaten: Federal Bureau of Investigation, U.S. Department of Justice, US-Staatsanwaltschaft für den mittleren Bezirk von North Carolina

- Vereinigtes Königreich: National Crime Agency, Staatsanwaltschaft (Crown Prosecution Service)

- Ukraine: Nationale Polizei der Ukraine (Національна поліція України), Generalstaatsanwaltschaft (Офіс Генерального прокурора)

Die Ermittler erhielten die Kontrolle über die Infrastruktur durch einen Verdächtigen, aus der Ukraine. Die C2-Kommunikation von Emotet wurde gekappt und die Informationen der damit verbundenen Opfer wurden an die zuständigen CERTs des Landes weitergegeben, die die Opfer benachrichtigen werden, damit sie die Schadsoftware entfernen können.

Die niederländische Nationalpolizei hat außerdem eine Datenbank mit E-Mail-Adressen, Benutzernamen und Passwörtern erhalten, die von Emotet im Laufe der Jahre gestohlen wurden. Sie stellen eine Website zur Verfügung, auf der überprüft werden kann, ob eine E-Mail-Adresse kompromittiert wurde: http://www.politie.nl/emocheck.

Der Emotet „Uninstaller“

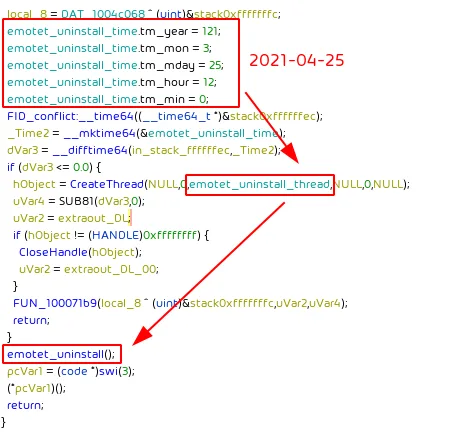

Zusätzlich verteilt das Bundeskriminalamt (BKA) ein Emotet-Entfernungsprogramm aus dem Emotet-Botnetz, welches Emotet am 25.04.2021 um 12:00 Uhr deinstallieren wird.

Das Programm erstellt einen Zeitstempel für den 2021-04-25 12:00 (bitte beachten, dass tm_month von 0 bis 11 geht, während tm_day von 1 bis 31 reicht).

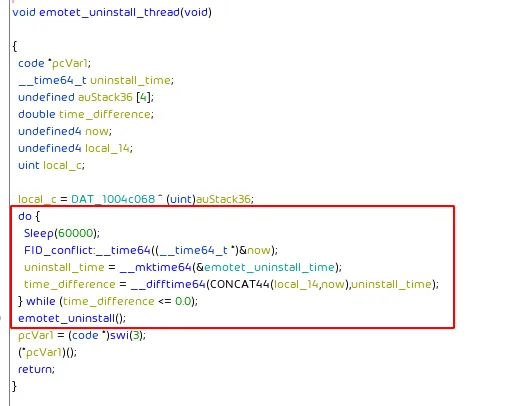

Das Programm erzeugt einen Thread, der in einer Schleife für 1000 Minuten (16,6 Stunden) ruht, bis der Zeitpunkt zur Deinstallation von Emotet erreicht ist.

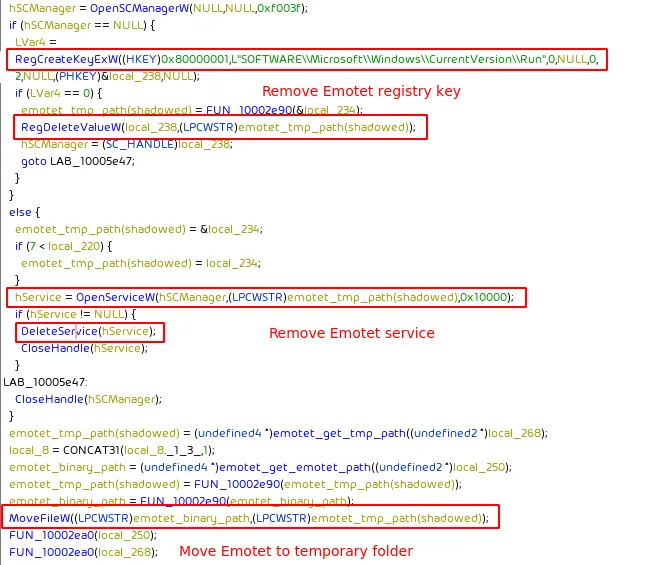

Sobald der Zeitpunkt für die Deinstallation von Emotet erreicht ist, werden der Registry-Schlüssel von Emotet und dessen Dienst entfernt. Die Emotet-Binärdatei wird in einen temporären Dateipfad verschoben, vermutlich um sie für mögliche DFIR-Untersuchungen auf dem infizierten System in Quarantäne zu stellen.

Der Grund, warum Emotet nicht sofort entfernt wird, ist vermutlich, dass die betroffenen Parteien DFIR-Untersuchungen durchführen wollen, um potenziell sekundäre Malware zu entdecken, die über Emotet bereitgestellt wurde.

Nach unserem Verständnis werden die Sinkholing- und „Deinstallations“-Aktionen unter der Schirmherrschaft des Bundeskriminalamtes (BKA) durchgeführt, daher gehören die Sinkhole-IP-Adressen dem deutschen ISP Deutsche Telekom.

Was passiert als nächstes?

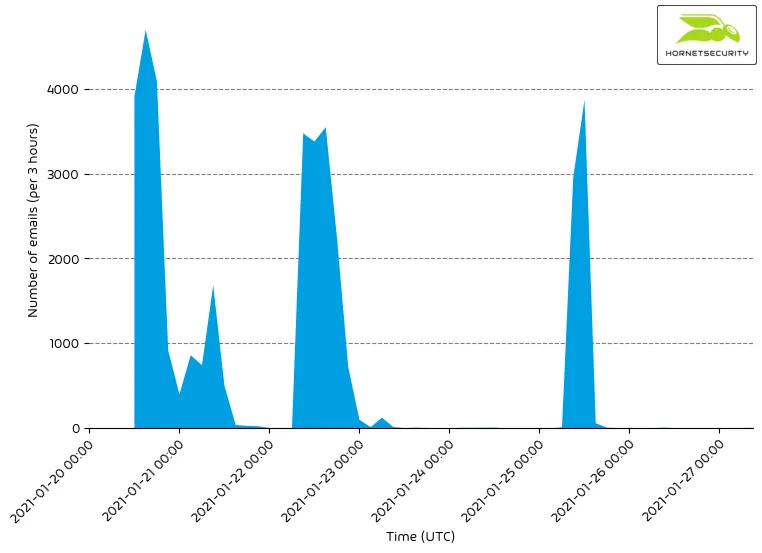

Während unsere E-Mail-Filter immer noch sporadisch E-Mails mit bösartigen Emotet-Dokumenten erkennen, handelt es sich dabei wahrscheinlich um E-Mails, die immer noch in den Warteschlangen entweder der Emotet-Spambots oder der E-Mail-Systeme schlummerten und erst jetzt zugestellt werden, obwohl die Infrastruktur des Emotet-Botnets unterbrochen wurde.

Wir gehen davon aus, dass diese letzten Reste von Emotet-Malspam, die aus dem sterbenden Emotet-Botnet stammen, in den nächsten Tagen und Wochen versiegen und bei erfolgreichem Takedown ganz aufhören.

Zwar besteht immer die Möglichkeit, dass sich ein Botnetz nach einer solchen Zerstörung neu gruppieren kann (siehe TrickBot), doch scheint dies in diesem Fall unwahrscheinlich, da nicht nur die Tier-1-C2-Proxyserver gestört wurden (wie bei der Zerstörung des TrickBot-Botnetzes), sondern – nach unseren Informationen – auch die Tier-2-C2-Server, d. h. die echten C2-Server, an die die Tier-1-C2-Proxyserver den Datenverkehr nur weitergeleitet haben, ebenfalls unterbrochen worden sind.

Wird es einen Nachfolger geben?

Emotet machte etwa 20 % des von Hornetsecurity verarbeiteten schädlichen E-Mail-Verkehrs aus. Das Schadprogramm verbreitete Malware anderer Hackergruppen. Die erfolgreiche Zerschlagung von Emotet bedeutet zwar, dass es keinen Malspam mehr gibt, aber wahrscheinlich nicht, dass der Malspam zurückgeht, da andere Bedrohungsakteure versuchen werden, die Lücke zu füllen und den bestehenden Kundenstamm von Emotets Malware-as-a-Service (MaaS)-Betrieb zu übernehmen.

Ein starker Anwärter, der die durch die Unterbrechung von Emotet entstandene Lücke füllen könnte, ist QakBot9. Letztes Jahr fügte QakBot seinem Arsenal das „E-Mail-Conversation-Thread-Hijacking“5hinzu, d. h., wie Emotet stiehlt es E-Mails von Opfern und bastelt maßgeschneiderten Malspam, indem es auf bestehende E-Mail-Konversations-Threads antwortet. QakBot wurde auch beim Laden anderer Malware, wie z. B. ZLoader, beobachtet7. Darüber hinaus haben die auf XLM-Makros basierenden bösartigen Dokumente von QakBot oft eine geringere Erkennungsrate als die auf VBA-Makros basierenden schädlichen Dokumente von Emotet. Damit erfüllt QakBot alle Anforderungen, die ein Krimineller an einen Emotet-Ersatz stellen würde.

Fazit und Gegenmaßnahmen

Wir beglückwünschen alle beteiligten Parteien und hoffen auf eine erfolgreiche langfristige Beseitigung von Emotet.

Während Emotet selbst möglicherweise nicht mehr funktionsfähig ist, sind andere Bedrohungen, die Emotet zuvor geladen hat, wie TrickBot6, QakBot oder Zloader7 weiterhin aktiv und könnten auch weiterhin Ransomware wie Ryuk und Egregor. Wenn Sie von den Behörden über eine Emotet-Infektion informiert werden, müssen Sie auch diese möglichen Sekundärinfektionen bereinigen, um die gesamte Bedrohung zu mindern.

Für den Fall, dass sich das Emotet-Botnetz wieder erholen kann, wird Hornetsecuritys Spam and Malware Protection mit den höchsten Erkennungsraten auf dem Markt wieder, wie vor der Zerstreuung, schädliche Emotet-Dokumente erkennen und unter Quarantäne stellen.

Referenzen

- 1 https://www.hornetsecurity.com/en/security-information/email-conversation-thread-hijacking/

- 2 https://www.hornetsecurity.com/en/security-information/awaiting-the-inevitable-return-of-emotet/

- 3 https://www.hornetsecurity.com/en/security-information/emotet-is-back/

- 4 https://www.hornetsecurity.com/en/security-information/webshells-powering-emotet/

- 5 https://www.hornetsecurity.com/en/security-information/emotet-update-increases-downloads/

- 6 https://www.hornetsecurity.com/en/security-information/trickbot-malspam-leveraging-black-lives-matter-as-lure/

- 7 https://malpedia.caad.fkie.fraunhofer.de/details/win.zloader

- 8 https://www.hornetsecurity.com/en/threat-research/qakbot-distributed-by-xlsb-files/

- 9 https://www.hornetsecurity.com/en/threat-research/qakbot-reducing-its-on-disk-artifacts/

- 10 https://www.europol.europa.eu/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action

Indicators of Compromise (IOCs)

IPs

These are the IPs used by the German Federal Criminal Police (Bundeskriminalamt (BKA)) to sinkhole Emotet.

80.158.3.161:44380.158.51.209:808080.158.35.51:8080.158.63.78:44380.158.53.167:8080.158.62.194:44380.158.59.174.808080.158.43.136:80

Hashes

This is the hash of the program distributed by the German Federal Criminal Police (Bundeskriminalamt (BKA)) to remove Emotet on 2021-04-25 at 12:00.

| MD5 | Description |

9a062ead5b2d55af0a5a4b39c5b5eadc | Emotet “uninstaller” |