Email Threat Review Oktober 2021

Executive Summary

In diesem Monat gab es eine Fortsetzung der groß angelegten Phishing-Attacke gegen deutsche Banken, die Ende letzten Monats begann.

Zusammenfassung

In dieser Ausgabe unseres monatlichen E-Mail-Bedrohungsberichts geben wir einen Überblick über die im Oktober 2021 beobachteten E-Mail-basierten Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Imitierte Firmenmarken oder Organisationen

- Ransomleaks

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

| Abgelehnt | 80.92 |

| Spam | 13.50 |

| Threat | 4.68 |

| AdvThreat | 0.86 |

| Content | 0.03 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Die starke Zunahme unerwünschter E-Mails um den 26.10.2021 kann auf eine monatlich wiederkehrende E-Mail-Kampagne mit Sextortionsbetrug zurückgeführt werden.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

| HTML | 37.3 |

| Archive | 25.8 |

| 13.1 | |

| Excel | 7.0 |

| Disk image files | 5.2 |

| Andere | 4.2 |

| Executable | 3.4 |

| Word | 3.3 |

| Powerpoint | 0.4 |

| Script file | 0.1 |

Andere, nicht einzeln aufgeführte Dateitypen sind E-Mail-Dateien (die als .eml-Anhänge weitergeleitet werden), Windows-Desktop-Verknüpfungsdateien (.lnk), Internet-Verknüpfungsdateien (.url), Java-Archivdateien (.jar), iCalendar-Dateien (.ics), vCard-Dateien (.vcf), E-Book-Dateiformate (.epub, .mobi) und viele andere noch exotischere Dateiformate. Diese sind unter „Andere“ zusammengefasst.

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Dateityp, der in Angriffen verwendet wird, pro 7 Tage.

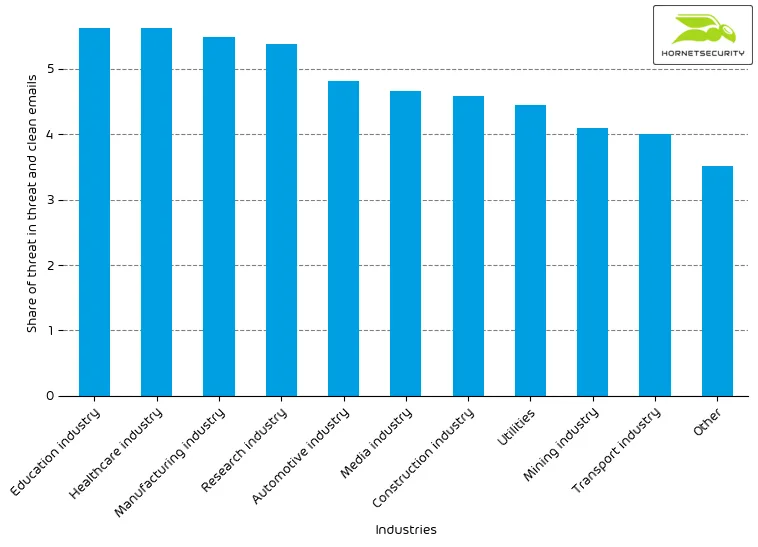

Branchen Email Threat Index

Die folgende Tabelle zeigt die Top 10 unseres Branchen-E-Mail-Bedrohungsindex, der anhand der Anzahl der bedrohlichen E-Mails im Vergleich zu den empfangenen sauberen E-Mails (im Median) für jede Branche berechnet wurde.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

| Education industry | 5.6 |

| Healthcare industry | 5.6 |

| Manufacturing industry | 5.5 |

| Research industry | 5.4 |

| Automotive industry | 4.8 |

| Media industry | 4.7 |

| Construction industry | 4.6 |

| Utilities | 4.4 |

| Mining industry | 4.1 |

| Transport industry | 4.0 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

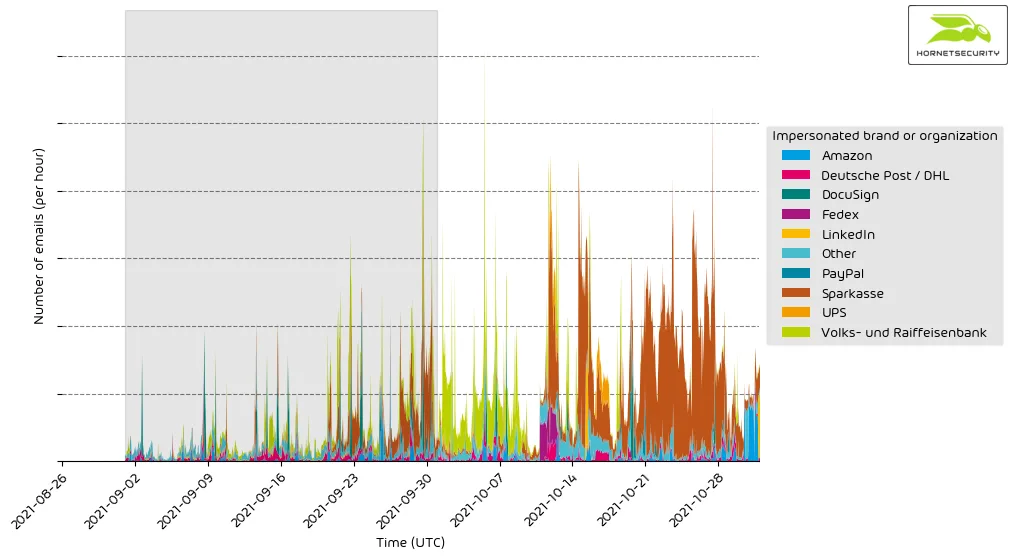

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

| Sparkasse | 47.4 |

| Volks- und Raiffeisenbank | 17.7 |

| Other | 6.9 |

| Deutsche Post / DHL | 5.8 |

| Amazon | 5.4 |

| DocuSign | 4.4 |

| PayPal | 2.4 |

| UPS | 2.1 |

| 1.5 | |

| Fedex | 1.5 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Hier sehen wir, dass sich Phisher weiterhin als zwei deutsche Bankenverbände ausgeben, um Phishing zu verbreiten.

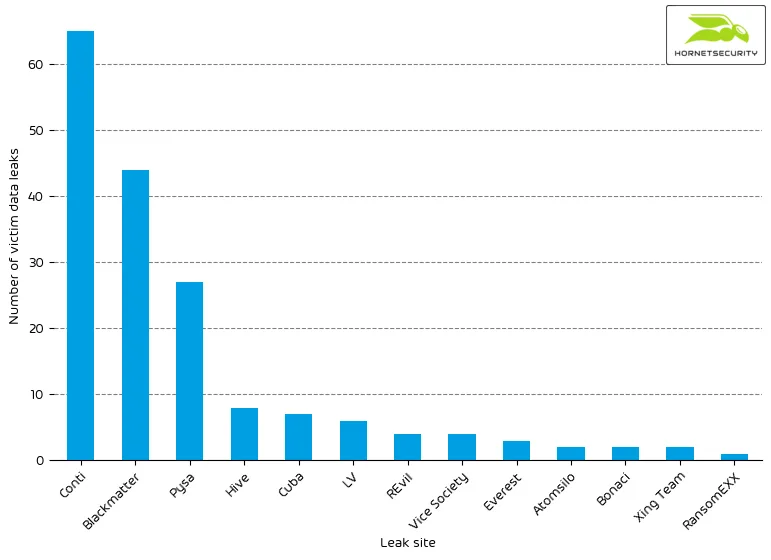

Ransomleaks

Bedrohungsakteure veröffentlichen weiterhin Daten, die von Ransomware-Opfern gestohlen wurden, um sie unter Druck zu setzen, nicht nur für die Entschlüsselung der von der Ransomware verschlüsselten Dateien zu zahlen, sondern auch dafür, dass die vor der Verschlüsselung gestohlenen Daten nicht veröffentlicht werden. Wir haben die folgende Anzahl von Leaks auf Ransomware-Leak-Seiten beobachtet:

| Leak-Seite | Anzahl der Opfer |

| Conti | 65 |

| Blackmatter | 44 |

| Pysa | 27 |

| Hive | 8 |

| Cuba | 7 |

| LV | 6 |

| REvil | 4 |

| Vice Society | 4 |

| Everest | 3 |

| Atomsilo | 2 |

| Bonaci | 2 |

| Xing Team | 2 |

| RansomEXX | 1 |

Das folgende Balkendiagramm visualisiert die Anzahl der Opfer pro Leak-Seite.

Wir nahmen die folgenden Ransomware-Leak-Seiten in unsere Überwachung auf:

- Atomsilo

- Blackmatter

- Bonaci

Am 2021-10-04 gab Europol zwei Verhaftungen und sieben Hausdurchsuchungen in der Ukraine im Zusammenhang mit einer Ransomware-Bande bekannt. Europol nannte den Namen der Ransomware-Bande nicht.1

Am 26.10.2021 kündigte Europol Maßnahmen gegen 12 Kriminelle an, die unter anderem an den Ransomware-Programmen LockerGoga, MegaCortex und Dharma beteiligt waren.2

Am 29.10.2021 kündigte das US-Justizministerium die Auslieferung eines russischen Staatsbürgers aus Südkorea an die USA wegen seiner mutmaßlichen Rolle bei der Entwicklung und Verbreitung der Malware Trickbot an.3

Referenzen

- 1 https://www.europol.europa.eu/newsroom/news/ransomware-gang-arrested-in-ukraine-europol%E2%80%99s-support

- 2 https://www.europol.europa.eu/newsroom/news/12-targeted-for-involvement-in-ransomware-attacks-against-critical-infrastructure

- 3 https://www.justice.gov/opa/pr/russian-national-extradited-united-states-face-charges-alleged-role-cybercriminal