Email Threat Review Dezember 2021

Zusammenfassung

In dieser Ausgabe unseres monatlichen E-Mail-Bedrohungsberichts geben wir einen Überblick über die im Dezember 2021 beobachteten E-Mail-basierten Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Imitierte Firmenmarken oder Organisationen

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

| Rejected | 80.70 |

| Spam | 14.27 |

| Threat | 4.15 |

| AdvThreat | 0.84 |

| Content | 0.04 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Die Leser unserer früheren Berichte haben wahrscheinlich schon vermutet, dass der Anstieg der abgelehnten E-Mails Anfang Dezember wieder auf eine groß angelegte, monatlich wiederkehrende Sextortion-Spam-Kampagne zurückzuführen ist, die auf deutschsprachige Opfer abzielt.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Rejected | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

| Archive | 28.8 |

| HTML | 22.8 |

| 18.5 | |

| Excel | 11.8 |

| Disk image files | 4.8 |

| Other | 4.4 |

| Executable | 4.4 |

| Word | 3.6 |

| 0.7 | |

| Script file | 0.2 |

Die Verteilung der Dateitypen bei Angriffen mit Anhängen ist praktisch dieselbe wie in den Vormonaten.

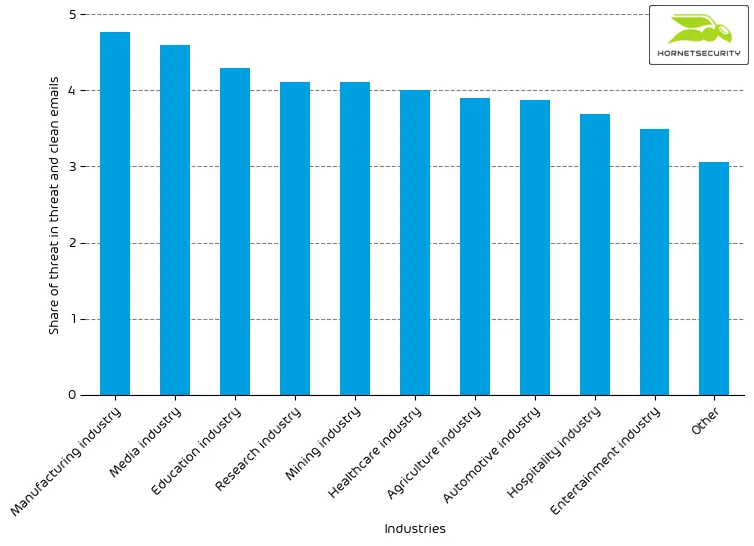

Branchen Email Threat Index

Die folgende Tabelle zeigt die Top 10 unseres Branchen-E-Mail-Bedrohungsindex, der anhand der Anzahl der bedrohlichen E-Mails im Vergleich zu den empfangenen sauberen E-Mails (im Median) für jede Branche berechnet wurde.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

| Manufacturing industry | 4.8 |

| Media industry | 4.6 |

| Education industry | 4.3 |

| Research industry | 4.1 |

| Mining industry | 4.1 |

| Healthcare industry | 4.0 |

| Agriculture industry | 3.9 |

| Automotive industry | 3.9 |

| Hospitality industry | 3.7 |

| Entertainment industry | 3.5 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

Der Bedrohungsindex der Forschungsindustrie ist von 6,0 auf 4,1 gesunken. Außerdem schaffte es das Gastgewerbe unter die Top 10. Dies ist wahrscheinlich darauf zurückzuführen, dass Kriminelle wissen, dass der E-Mail-Verkehr in anderen Branchen aufgrund der Feiertage zurückgegangen ist, so dass es für Bedrohungs-E-Mails schwieriger ist, sich mit dem normalen Emails zu vermischen, während das Gastgewerbe (Hotels, Restaurants usw.) über die Feiertage mehr zu tun hat.

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

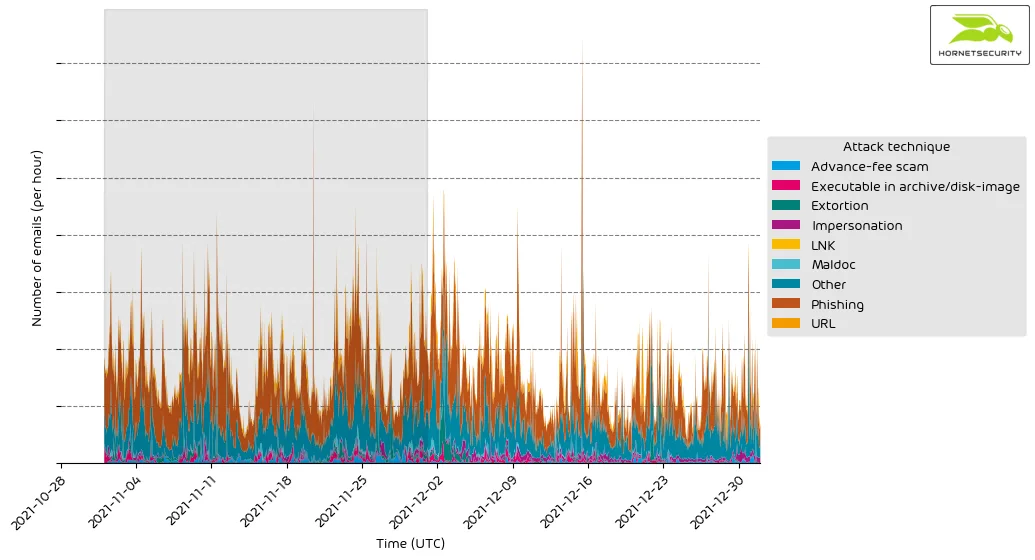

Angriffstechniken

Die folgende Tabelle zeigt die bei Angriffen verwendete Angriffstechnik.

| Angriffstechnik | % |

| Phishing | 49.2 |

| Other | 31.4 |

| URL | 7.3 |

| Erpressung | 3.3 |

| Impersonation | 3.0 |

| Advance-fee scam (dt. Vorschussbetrug) | 2.5 |

| Executable in archive/disk-image | 2.5 |

| Maldoc | 0.8 |

| LNK | 0.0 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro eingesetzter Angriffstechnik pro Stunde.

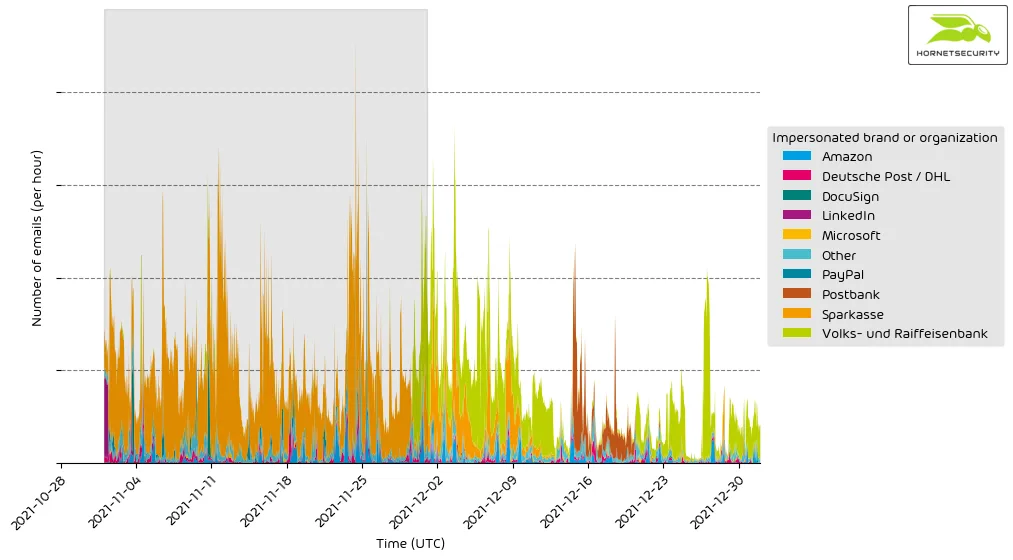

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

| Sparkasse | 50.1 |

| Volks- und Raiffeisenbank | 24.0 |

| Amazon | 5.2 |

| Postbank | 4.2 |

| Other | 3.8 |

| Deutsche Post / DHL | 3.6 |

| PayPal | 1.5 |

| DocuSign | 1.0 |

| 0.9 | |

| Microsoft | 0.8 |

| 1&1 | 0.7 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

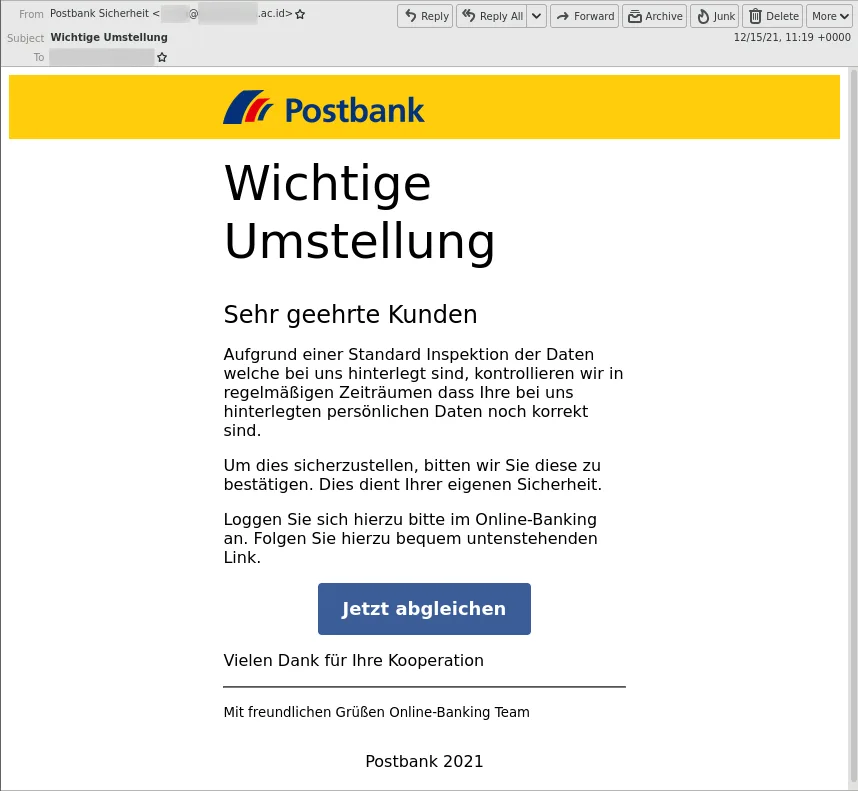

Am 2021-12-05 zielt die seit langem laufende groß angelegte Phishing-Kampagne gegen die beiden deutschen Bankenverbände, Sparkassen und Volks- und Raiffeisenbanken, auch auf die deutsche Postbank. Die E-Mails nutzen den gleichen Köder wie die Kampagnen, über die wir bereits berichtet haben. Der Nutzer wird über eine angebliche Änderung bei der Bank im Zusammenhang mit der europäischen Zahlungsdienstleistungsrichtlinie 2 (PSD2) informiert. Der Nutzer wird aufgefordert, die Änderungen an seinen Daten zu überprüfen und zu bestätigen.

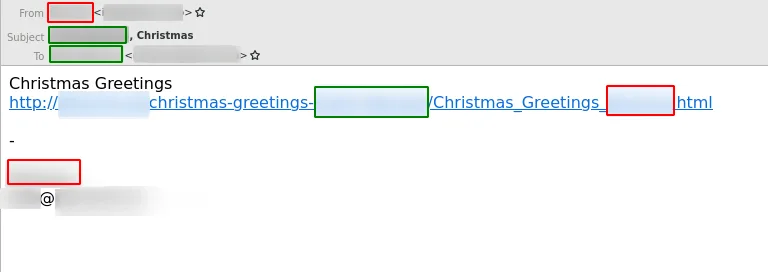

Emotet Weihnachtskampagne

Emotet ist dafür bekannt, zu bestimmten saisonalen Anlässen Kampagnen zu versenden. Wir haben bereits über Emotets Halloween-Kampagne berichtet. Auch zu Weihnachten hat Emotet Schad-E-Mails verschickt.

Die E-Mails waren sehr primitiv und enthielten nur einen Link.

Wie üblich lädt der Link in der E-Mail ein Office-Dokument herunter, dessen bösartiger Makrocode, lädt die Emotet Malware herunter und führt diese aus.