Wie DMARC E-Mail Spoofing verhindert und warum es so wichtig ist

Vertrauen – die unsichtbare Währung des Alltags. Vertrauen ist eine der wichtigsten Grundlagen für viele Interaktionen, sei es im persönlichen Leben oder im beruflichen Umfeld. Wir vertrauen darauf, dass die Rechnungen von Dienstleistern echt sind. Wir glauben unserem Chef, wenn er uns bittet, eine Aufgabe dringend zu erledigen. Und wir verlassen uns darauf, dass ein Kollege oder der CEO tatsächlich in einer Notsituation ist, wenn er uns um Hilfe bittet. Genau dieses Vertrauen nutzen Cyberkriminelle aus. Besonders bei sogenannten Business Email Compromise (BEC)-Angriffen manipulieren sie unsere vertrauensvollen Instinkte gezielt. Eine gängige Methode, die dabei zum Einsatz kommt, ist das sogenannte E-Mail-Spoofing.

In seiner einfachsten Form ist E-Mail-Spoofing eine Methode, bei der eine E-Mail so aussieht, als stamme sie von einer vertrauenswürdigen Person oder Organisation. Und da E-Mail ein wichtiges Werkzeug für Unternehmen ist, stellt E-Mail-Spoofing eine erhebliche Bedrohung dar und wird oft als Ausgangspunkt für viele andere Arten von Angriffen verwendet. Diese Angriffe können weitreichende Folgen haben, rechtliche Implikationen nach sich ziehen und zu einem Verlust von Reputation und Umsatz führen. Um die Wahrscheinlichkeit und Auswirkungen dieser Angriffe zu verringern, müssen Unternehmen den Schutz der Integrität ihrer Mail-Domänen in den Fokus rücken und sicherstellen, dass die E-Mail-Authentifizierungsmechanismen, die sie verwenden, entsprechend konfiguriert, gewartet und überwacht werden.

DMARC verstehen

DMARC (Domain-based Message Authentication, Reporting und Conformance) ist ein effektives E-Mail-Authentifizierungsprotokoll, das Unternehmen nutzen können, um ihre E-Mail-Domänen vor Missbrauch durch E-Mail-bezogene Angriffe wie E-Mail-Spoofing zu schützen. DMARC arbeitet mit zwei anderen Authentifizierungsprotokollen, SPF (Sender Policy Framework) und DKIM (DomainKeys Identified Mail), zusammen, um sicherzustellen, dass E-Mails, die von einer Domäne stammen, auch legitim sind.

Lassen Sie uns nun den Zweck jedes DNS-Eintrags, die Unterschiede zwischen diesen Authentifizierungsprotokollen und ihre Zusammenarbeit zur Schaffung einer mehrschichtigen Verteidigung gegen E-Mail-Spoofing näher betrachten:

- SPF – Enthält die IP-Adressen oder Mailserver, die berechtigt sind, E-Mails im Namen dieser Domain zu senden.

- DKIM – Beinhaltet einen digital signierten Datensatz, der gewährleistet, dass eine Nachricht während der Übertragung nicht manipuliert wurde.

- DMARC – Verwendet eine Richtlinie, die empfangende Mailserver anweist, wie sie E-Mails von dieser Domain behandeln sollen, wenn diese entweder die SPF- oder DKIM-Überprüfung oder beide nicht bestehen.

Jetzt, da wir mehr Details über die Protokolle und deren DNS-Einträge haben, können wir diese Informationen nutzen, um den Prozess zu erklären, was passiert, sobald eine E-Mail auf einem Mailserver ankommt. Zur Vereinfachung bezieht sich „empfangend“ auf den empfangenden Mailserver und „sendend“ auf den Mailserver, von dem die E-Mail gesendet wurde.

- SPF überprüft den SPF-Eintrag des sendenden Servers, um zu verifizieren, dass die E-Mail von einer autorisierten IP-Adresse gesendet wurde. Wenn die IP-Adresse im SPF-Eintrag aufgeführt ist, besteht die Prüfung, andernfalls schlägt sie fehl.

- DKIM überprüft, ob die E-Mail kryptografisch mit dem privaten Schlüssel der sendenden Domain signiert wurde und validiert sie gegen den entsprechenden öffentlichen Schlüssel. Ein positives Ergebnis führt zu einer bestandenen Prüfung, andernfalls schlägt sie fehl.

- DMARC überprüft, ob die „From“-Adresse in der E-Mail mit der gleichen E-Mail-Domain übereinstimmt, die in den SPF- und DKIM-Überprüfungen validiert wurde.

- Abschließend gibt der Policy-Tag („p“) im DMARC-Eintrag der sendenden Domain an, wie der empfangende Server die E-Mail basierend auf den Prüfergebnissen behandeln soll.

| Wert (Policy Tag) | Ergebnis |

| None | Nachricht zustellen |

| Quarantine | Nachricht als Spam behandeln |

| Reject | Nachricht blockieren |

DMARC-Richtlinien bieten Unternehmen Flexibilität bei der Entscheidung, wie strikt sie festlegen möchten, wie empfangende Mailserver mit verdächtigen E-Mails umgehen sollen – ob diese zugelassen, abgelehnt oder in Quarantäne gestellt werden. Ein Unternehmen, das DMARC gerade konfiguriert hat, sollte wahrscheinlich mit der „None“-Richtlinie beginnen und die Berichte, die es von empfangenden Mailservern erhält, verwenden, um die Konfiguration der SPF- und DKIM-Datensätze zu verfeinern und zu verbessern.

Sobald das Unternehmen mit der Konfiguration der anderen beiden Authentifizierungsprotokolle zufrieden ist, könnte die Richtlinie so geändert werden, dass verdächtige E-Mails in Quarantäne gestellt werden. Dabei könnte auch der „pct“-Tag verwendet werden, um den Prozentsatz der E-Mails anzugeben, auf die die Quarantäne-DMARC-Richtlinie angewendet werden soll. Schließlich, wenn die Konfiguration der Authentifizierungsprotokolle optimiert ist, um das richtige Gleichgewicht zu finden, kann die DMARC-Richtlinie so geändert werden, dass alle E-Mails, die von ihrer Domain stammen und DMARC nicht bestehen, direkt abgelehnt werden.

Die Konfiguration dieser DNS-Datensätze kann etwas knifflig sein, daher empfehle ich Ihnen, einen Blick auf diese Anleitungen und Ressourcen zu werfen, um Ihnen den Einstieg zu erleichtern:

- Offizielle Website für DMARC

- Hintergrund, Schritt-für-Schritt-Erklärung des E-Mail-Authentifizierungsprozesses mit DMARC sowie der Bereitstellung von DMARC unter Verwendung der verfügbaren Tags

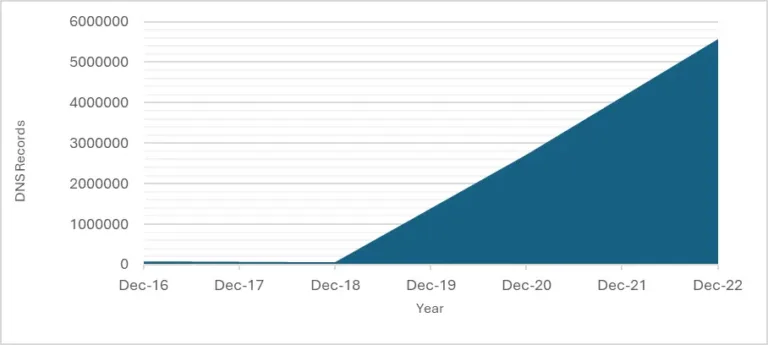

Es sollte nun klar sein, dass der Erfolg der E-Mail-Zustellung für alle darauf angewiesen ist, dass möglichst viele Unternehmen DMARC-konform werden. Die gute Nachricht ist, dass die Zahl der Unternehmen, deren DMARC-DNS-Einträge aktiv genutzt werden, stetig steigt, wie hier nachverfolgt und aufgezeichnet.

Obwohl das Wachstum seit Dezember 2022 noch nicht verfügbar ist, lässt sich mit Sicherheit sagen, dass die Einführung seitdem weiter zugenommen hat. Besonders Yahoo und Google führen die Initiative an und haben Ende 2023 angekündigt, dass ab Februar 2024 alle Dienste, die mehr als 5.000 Nachrichten pro Tag versenden, eine DMARC-Richtlinie implementieren müssen.

Ein überzeugendes Beispiel für die Wirksamkeit von DMARC finden Sie außerdem in einer Fallstudie von Maropost aus dem Jahr 2018. Ihre Kunden hatten mit einem ungewöhnlichen Problem zu kämpfen: Obwohl die SPF- und DKIM-Prüfungen bestanden, wurden E-Mails immer noch als Spam markiert. Die Implementierung von DMARC führte dazu, dass alle Phishing-Warnungen verschwanden und, was noch wichtiger ist, eine 100%ige Erfolgsquote bei der E-Mail-Zustellung erreicht wurde!

Und falls Sie noch nicht überzeugt sind, hier ist eine weitere Fallstudie von DMARC Report aus Februar 2023, die sehr interessante Einblicke bietet und zeigt, wie DMARC dazu beiträgt, E-Mail-Spoofing zu reduzieren und die Sicherheit für weltweit anerkannte Organisationen wie PayPal und LinkedIn zu verbessern.

Wie DMARC E-Mail-Spoofing verhindert

Sie haben vielleicht schon bemerkt, dass ich mehrfach erwähnt habe, wie DMARC verwendet wird, um E-Mail-Spoofing zu bekämpfen. Lassen Sie uns nun genauer darauf eingehen, was es ist und welche Mechanismen DMARC einsetzt, um dies zu verhindern. In seiner einfachsten Form ist E-Mail-Spoofing eine Technik, die von Cyberkriminellen genutzt wird, um eine E-Mail zu senden, die so aussieht, als stamme sie von einer bestimmten Domain, häufig einer renommierten oder vertrauenswürdigen, obwohl sie es nicht tut.

E-Mail-Spoofing stellt eine erhebliche Bedrohung dar. Der Internet Crime Report des FBI aus dem Jahr 2023 fand heraus, dass von den 880.418 Beschwerden, die von der amerikanischen Öffentlichkeit eingegangen sind, fast 34 % der Befragten (298.878) Beschwerden im Zusammenhang mit Spoofing meldeten. Auf positive Weise berichteten 75 % der Unternehmen, dass sie DMARC derzeit einführen!

Hier mal drei wesentliche Mechanismen, die DMARC besonders effektiv im Kampf gegen Spoofing machen:

- Ausrichtung

SPF überprüft den „Return-Path“-Wert im Header, während DKIM den „d=“-Tag in der DKIM-Signatur überprüft. Diese müssen mit dem „From“-Wert im Header übereinstimmen (ausgerichtet sein).

- Durchsetzung der Richtlinie

Die Maßnahme, die für E-Mails ergriffen wird, die die DKIM- oder SPF-Prüfungen nicht bestehen.

- Berichterstattung

Aggregierte Berichte mit Einblicken und Statistiken, die Domaininhabern helfen, ihre E-Mail-Sicherheitskontrollen und -praktiken insgesamt zu verbessern.

Im Einführungsteil dieses Blogs habe ich erwähnt, wie E-Mail-Spoofing von Cyberkriminellen verwendet wird, um BEC-Angriffe (Business Email Compromise) durchzuführen. Dies ist ein guter Punkt, um einige häufige Szenarien des E-Mail-Spoofings zu erläutern und zu zeigen, wie DMARC diese adressiert.

| Szenario | DMARC Schutz |

| Eine gefälschte E-Mail, die scheinbar von der Adresse des CEOs oder eines anderen Mitglieds des Führungsteams stammt, wird an einen oder mehrere Mitarbeiter gesendet, die zu einer sofortigen Zahlung aufgefordert werden. | Eine gefälschte E-Mail wird von einer DMARC-Policy abgelehnt oder in Quarantäne gesetzt, die festlegt, was zu tun ist, wenn die SPF- und DKIM-Überprüfungen fehlschlagen. |

| Ein Angreifer sendet eine Phishing-E-Mail mit einem Link zu einer Website mit einer ähnlich benannten Domain wie die des Zielunternehmens, um deren Anmeldedaten zu stehlen. | Diese E-Mails werden als Spam markiert, wenn die DMARC-Policy so eingestellt ist, dass E-Mails, die die SPF- oder DKIM-Überprüfungen nicht bestehen, in Quarantäne gestellt werden. |

| Eine gefälschte Rechnung, die ein legitimes Unternehmen imitiert, wird an eine Organisation gesendet und fordert zur sofortigen Zahlung auf. | Der SPF-Eintrag für die nachgeahmte E-Mail-Domain gibt IP-Adressen an, die berechtigt sind, E-Mails im Namen dieser Domain zu senden. Die DMARC-Richtlinie wird die E-Mail als Spam markieren oder ablehnen, wenn diese SPF-Prüfung fehlschlägt. |

DMARC Manager

Der DMARC Manager von Hornetsecurity ermöglicht es Unternehmen, alle E-Mails, die unter ihrer Domain gesendet werden, aktiv zu kontrollieren und zu überwachen. So wird die unbefugte Nutzung ihrer Marke bei Phishing-Versuchen und Spam-Kampagnen verhindert. Das Tool bietet Transparenz darüber, wer noch E-Mails unter der Domain versendet, und gibt die Kontrolle an den Domaininhaber zurück, wodurch der Ruf der Marke gestärkt und abgesichert wird. Der Admin erhält ein einfaches Tool, um DMARC-, DKIM- und SPF-Richtlinien nach Best Practices für mehrere Domains einzurichten und zu verwalten.

Durch die Analyse eingehender DMARC-Berichte liefert der DMARC Manager Einblicke in den E-Mail-Zustellungs- und Authentifizierungsstatus, was hilft, legitime Kampagnen von potenziellen Spoofing-Versuchen zu unterscheiden. Zusätzlich können Unternehmen ihre E-Mail-Marketing-Strategien verbessern, indem sichergestellt wird, dass ihre E-Mails von Kunden als authentisch und vertrauenswürdig wahrgenommen werden. Dieses umfassende Tool zentralisiert das Management verschiedener Domains und Konfigurationen, erleichtert die DMARC-Compliance und schützt den Ruf der E-Mail-Kommunikation der Marke.

Fordern Sie noch heute eine Demo an und sehen Sie, wie der DMARC Manager Ihre Domains vor E-Mail-Imitation, Phishing und Spoofing mit intuitiven Management-Funktionen schützt:

Fazit

Cyberangriffe durch E-Mail-Spoofing können äußerst schädlich sein, und wir haben die anekdotischen Beweise besprochen, die zeigen, dass die Verwendung von SPF und DKIM allein nicht mehr ausreicht, um E-Mail-Spoofing zu bekämpfen und die E-Mail-Sicherheit zu verbessern. Die Implementierung von DMARC und die Nutzung seiner Schlüsselfunktionen wie Alignment und Richtlinienumsetzung sind leistungsstarke Werkzeuge zur Verhinderung von E-Mail-Spoofing.

DMARC sollte jedoch nicht als alleiniges Werkzeug betrachtet werden. Der Aufbau einer umfassenden E-Mail-Sicherheitsstrategie spielt eine bedeutende Rolle bei der Entwicklung eines Defense-in-Depth-Ansatzes zum E-Mail-Schutz. Diese Schutzeinstellungen müssen regelmäßig verbessert werden, basierend auf den DMARC-Berichten, die von anderen Mail-Servern empfangen werden.

Die Verwaltung all dessen kann komplex und zeitaufwendig sein, aber die Verwendung eines DMARC-Managers kann es erheblich erleichtern. Obwohl DMARC viel der Arbeit für Sie übernimmt, sind weiterhin hohe Sicherheitsstandards erforderlich, die regelmäßig gepflegt, überwacht und aktualisiert werden müssen, um E-Mail-Spoofing effektiv zu verhindern. Ein insgesamt proaktiver Ansatz zum E-Mail-Schutz ist entscheidend, um Sicherheitsbedrohungen zu verhindern und Ihre Marke sowie Ihren Ruf zu schützen.

Häufig gestellte Fragen

Der DMARC Manager ist ein Tool, das die Einrichtung und Wartung von DMARC-, SPF- und DKIM-Einträgen zentralisiert. Er vereinfacht die E-Mail-Sicherheit, indem er Einblicke aus DMARC-Berichten bietet, um unautorisierte E-Mails zu blockieren und legitime E-Mails zuzustellen.

Er analysiert DMARC-Berichte, um zu identifizieren, wer E-Mails von Ihrer Domain sendet, erkennt Spoofing-Versuche und ermöglicht es Ihnen, strenge E-Mail-Richtlinien für alle Domains durchzusetzen.

Ja, er verbessert die Zustellbarkeit, indem er sicherstellt, dass E-Mails vertrauenswürdig sind und nicht als Spam markiert werden, sodass Ihre Kampagnen sicher und effektiv bei den Empfängern ankommen.