Customer Fail Story: Mit Phishing-Simulationen scheitern – oder Erfolge feiern

Cyberkriminalität hat sich weiterentwickelt: Durch eingeschleuste Ransomware und anschließendes Public Shaming werden Firmen zur Zahlung von Lösegeld oder zur Herausgabe von sensiblen Informationen erpresst. Für viele Unternehmen ist es daher wichtiger denn je, die Mitarbeiter-Awareness zu steigern. Dabei kann allerdings auch viel schiefgehen.

Um für die Machenschaften von Cyberkriminellen bestmöglich gewappnet zu sein, benötigen Sie als IT-Sicherheitsverantwortlicher vor allem eines: selbständige und verantwortungsbewusste Kollegen, die Angriffsversuchen mit wachem Auge begegnen und das Thema IT-Sicherheit ernst nehmen. Der Aufwand, ein derartiges Bewusstsein sicherzustellen, kann jedoch immens sein. Phishing-Simulationen haben sich seit den frühen 2010er Jahren hierfür als kostengünstiges und mächtiges Werkzeug etabliert.

Den nachweislich positiven Effekt sehen wir tagtäglich: Durch Phishing-Simulationen – wenn gut gemacht – werden sich Mitarbeiter ihrer eigenen Verantwortung im Bezug auf die Informationssicherheit bewusst und handeln in kritischen Situationen instinktiv richtig.

Phishing-Simulationen können aber auch schief gehen, sie können sogar einen negativen Effekt auf das Sicherheitsbewusstsein von Mitarbeitern haben – auch das konnten wir als Cybersicherheits-Unternehmen bereits das eine oder andere Mal feststellen. Die Gründe liegen dabei in ungünstigen Entscheidungen, die von den Unternehmen z. B. im Bezug auf die Kommunikation mit den Mitarbeitern oder in der technischen Vorbereitung der Maßnahme getroffen wurden.

Unsere Erfahrungen mit den Unternehmen und was bei einem Phishing-Test alles schief gehen kann, haben wir hier für Sie in der Customer Fail Story der fiktiven Spigrin AG, ihres Geschäftsführers, Udo Simmer, und ihres Beauftragten für Informationssicherheit, Phillip Segert, zusammengefasst. Hätten Sie alle Aspekte für eine erfolgreiche Durchführung der Phishing-Simulation bedacht?

Phishing-Simulation bei der Spigrin AG – eine kurze Geschichte des Scheiterns

„Die Spigrin AG ist ein führendes Unternehmen der elektrischen und optischen Verbindungstechnik. Es sind unsere Innovationen, die uns auf dem Weltmarkt konkurrenzfähig machen. Bei uns zu arbeiten, bedeutet, bei einem internationalen Unternehmen tätig zu sein, das mit engagierten und zielorientierten Mitarbeitenden diese innovativen Produkte entwickelt.“

Sicherheit war für Udo Simmer, Geschäftsführer der Spigrin AG, schon immer ein wichtiges Unternehmensziel. Zusammen mit seinem Sicherheitsbeauftragten, Phillip Segert, hat er viel Zeit und Geld in technische Sicherheitsmaßnahmen der Kategorie „NextGen“ investiert. Selbstbewusst sagen sie: „Unsere IT ist sicher“.

Jetzt schlägt Phillip Segert aber Alarm: Bei einigen Geschäftspartnern hätten es Phishing-Mails geschafft, den Spam-Filter zu überwinden. Zahlreiche Mitarbeiter seien in der Folge Opfer perfider Angriffe geworden. Ein hinzugezogener Experte rät Phillip daher, doch einmal das Sicherheitsbewusstsein seiner Kollegen zu testen – es wäre ja schließlich dramatisch, wenn man so viel Aufwand in die IT-Sicherheitssysteme gesteckt hätte und dann die Mitarbeiter als Einfallstor für Cyberangriffe genutzt würden.

Das leuchtet Phillip ein. Er entschließt sich zusammen mit seinem Chef Udo einmal zu testen, wie gut denn ihre knapp 700 Mitarbeiter in den verschiedenen Standorten auf Phishing-E-Mails reagieren.

Phillip ist Bastler. Ein kleines Tool ist schnell programmiert, das fingierte Phishing-Mails performant versendet und Klicks entsprechend zählt. Er sendet seine erste Phishing-E-Mail raus, …doch niemand klickt. „Das kann doch nicht sein…?“ Phillip hat offensichtlich vergessen, den E-Mail-Filter anzupassen – seine Mail war nicht auf die Überwindung des SPAM-Filters ausgelegt, und ist somit hängengeblieben.

„Verflixt“, ärgert sich Phillip, „dann nehme ich halt einen Anbieter, der sowas fertig entwickelt hat.“ Er installiert und konfiguriert ein kostenloses Tool und stellt das Whitelisting entsprechend der Anleitung ein. Während der Vorbereitungszeit fällt jedoch auf: Es häufen sich reale Angriffe. Phillips Einstellungen haben bewirkt, dass auch echte Angreifer leichter durch die Filter kommen. Phillip konfiguriert schnell das Whitelisting neu, sodass es nur noch auf die versendende IP-Adresse zeigt, und bringt damit die Sicherheitssysteme wieder auf dasselbe Wirkniveau wie vor dem Whitelisting.

Merke: Ein Whitelisting sollte sich immer ausschließlich auf die IP-Adresse des versendenden E-Mail-Servers beziehen.

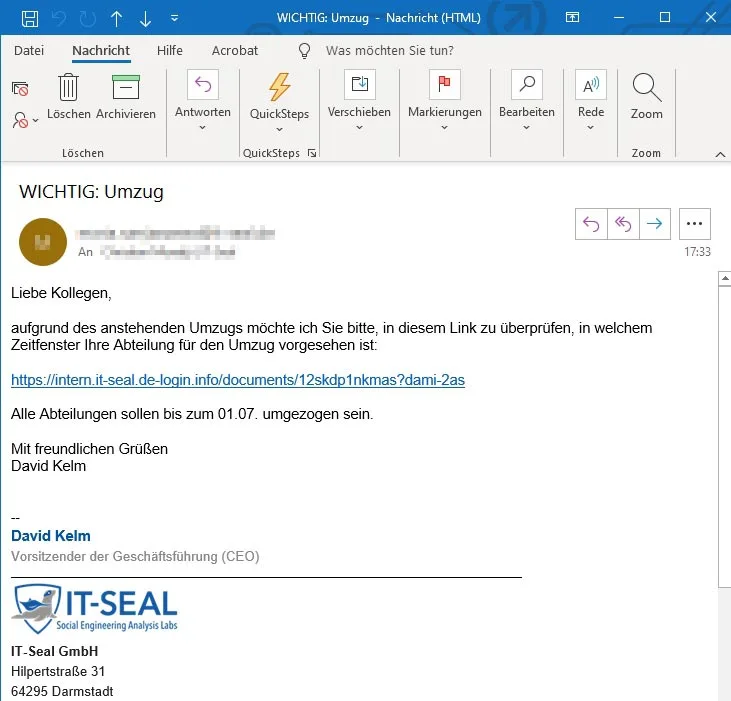

Jetzt möchte Phillip seine Kollegen mal so richtig fordern. Er veranstaltet einen Wettbewerb in der IT-Abteilung für die „beste“ Phishing-E-Mail. Als Sieger geht eine E-Mail im Namen der Geschäftsführung mit einem Link zu Informationen über den anstehenden Umzug hervor. Nach einem Klick wird den Mitarbeitern eine Fehlermeldung angezeigt – es soll schließlich niemand mitbekommen und sich herumsprechen. Phillip sendet die E-Mail an alle Mitarbeiter: 70% – also über 450 Mitarbeiter – fallen auf die E-Mail herein.

Phillip präsentiert das Ergebnis seinem Chef. Der fällt aus den Wolken: „Das kann doch wohl nicht wahr sein! Ich dachte, wir wären sicher?!“ Phillip versucht ihn zu beruhigen: „Das war ja auch die beste Phishing-E-Mail, die wir hatten. Die meisten realen Angriffe sind viel schlechter.“ Aber wie sollen sie so ein Ergebnis jetzt einordnen?

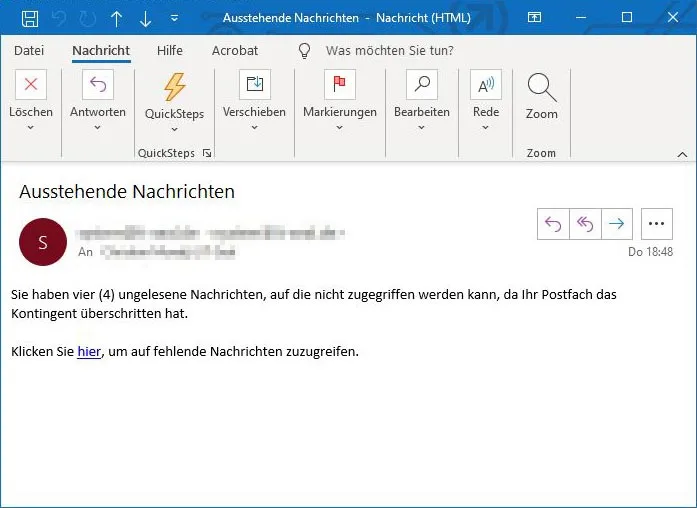

Udo schlägt vor, den Test noch einmal mit einer realistischeren Phishing-E-Mail zu wiederholen. In der zweiten Runde wird ein realistischer Angriff mit einem angeblich überlaufenden Postfach gesendet.

Diesmal klicken knapp 20% der Mitarbeiter. Udo ist jetzt zwar etwas beruhigter, Phillip gibt aber zu bedenken: „Ich habe mitbekommen, dass die Kollegen sich gegenseitig gewarnt haben – bei einem echten Angriff stehen wir sicher schlechter da.“

Merke: „Flurfunk“ ist gut! In einem sicheren Unternehmen ist er ein mächtiges Mittel für Mitarbeiter, um sich gegenseitig zu warnen und zu unterstützen. Eine Phishing-Simulation, die nur einzelne E-Mails verwendet, kann daran jedoch schnell scheitern. Realitätsnäher und aussagekräftiger ist das Versenden vieler unterschiedlicher Phishing-E-Mails. So kann der Effekt von Flurfunk auf die Ergebnisse der Phishing-Simulation minimiert werden.

Udo ist komplett verunsichert: „Wie stehen wir denn jetzt wirklich da?“ Auch Phillip ist verwirrt und weiß die Ergebnisse nicht zu interpretieren. Auch die erste E-Mail könnte schließlich von einem Angreifer mit geringem Aufwand nachgestellt werden, war der Umzug doch groß angekündigt und alle Informationen in den Nachrichten und der Webseite einsehbar. Zudem hat ihn eine echte Phishing-E-Mail verunsichert, die er heute in seinem Postfach gefunden hat: Sie kam als Antwort auf eine seiner Mails direkt von einem Geschäftspartner! Nur dank seines geschulten Auges konnte er die E-Mail entlarven. „Die Angriffe werden auch immer besser!“, muss Phillip feststellen.

Merke: Ein Phishing-Simulation sollte nie nur aus einzelnen E-Mails bestehen. Nur weil eine E-Mail ein perfektes Thema und Timing erwischt hat, heißt das noch nicht, dass man direkt ein Riesen-Problem hat. Angriffe sollten realitätsnah simuliert werden und Informationen aus freiverfügbaren Quellen enthalten, die wahre Cyberkriminelle für ihre Phishing-Mails nutzen würden (OSINT). Nur so erhält man ein reales Bild der Lage und kann die Mitarbeiter auf die Angriffe vorbereiten.

Phillip hat die Phishing-Mails jetzt diversifiziert und realitätsnah formuliert. Er findet seine Simulation sei jetzt gut für die Herausforderungen aufgestellt. Da klopft Tamara, die Leiterin des IT-Supports, an seine Tür: „Deine Phishing-Angriffe erzeugen bei uns im IT-Support gerade einen riesigen Aufwand – wie sollen wir denn mit den ganzen Meldungen umgehen?“ Das hatte Phillip nicht bedacht: Weder den Mitarbeitern noch dem IT-Support hatte er eine Anleitung an die Hand gegeben, wie sie im Falle einer erkannten Phishing-E-Mail vorgehen sollen.

Merke: Der IT-Support muss über eine Phishing-Simulation immer im Vorfeld informiert werden – er benötigt Anleitung und Unterstützung, wie mit Fragen von Mitarbeitern umgegangen werden soll.

Gut eingeführte und funktionierende Meldeprozesse sind wichtig, um Mitarbeiter Sicherheit im Umgang mit Phishing-Mails zu geben. Ein Melde-Button z. B. als Outlook-Plugin, kann hierbei hilfreich sein.

Bei Phillip und Udo häufen sich mittlerweile Nachfragen und Beschwerden: Durch die mangelhafte Koordination im IT-Support haben viele Mitarbeiter beiläufig mitbekommen, dass sie durch ihr Unternehmen überprüft werden. Sie sind verärgert und fühlen sich überwacht – es breitet sich Misstrauen im Unternehmen aus.

Merke: Eine Phishing-Simulation hinter dem Rücken der Mitarbeiter verunsichert und schafft Misstrauen – daher sollte eine solche Maßnahme immer vorher angekündigt werden. Dabei hat es sich bewährt, nach der Ankündigung zunächst 2 Wochen zu warten, bevor die erste E-Mail versandt wird.

Doch was, wenn die Mitarbeiter dann aus Neugier klicken? Damit die Mitarbeiter nicht extra klicken, sollte in der Ankündigung bereits eine Phishing-E-Mail mit Link und/oder Anhang zur Verfügung gestellt werden, den die Mitarbeiter ausprobieren können. So können sie ihre Neugier stillen und sich im Falle einer dahinter geschalteten Erklärseite gefahrlos durchklicken. Bei einer gefälschten E-Mail im Postfach können sie dann richtig reagieren.

Phillip und Udo entschließen sich dazu, alle Mitarbeiter über den Phishing-Test offiziell in Kenntnis zu setzen. Ihr Hinweis, dass ein Klick auf eine Phishing-Mail aufgezeichnet wird, sorgt allerdings für große Verunsicherung. Die Mitarbeiter fürchten nun, Fehler zu machen – am liebsten würden sie überhaupt keine E-Mails mehr öffnen.

Merke: Um Erfolge zu feiern, weisen Sie ihre Mitarbeiter im richtigen Moment (am besten im „most teachable moment“) auf Möglichkeiten hin, sich zu verbessern. Nutzen Sie positives Feedback, um die Identifikation und den Lernerfolg der Maßnahme zu steigern, z. B. wenn der Mitarbeiter eine verdächtige E-Mail an den IT-Support meldet. Dadurch wird das gute Gefühl gesteigert, selbst etwas zur Informationssicherheit beitragen zu können.

Guido Gans, Udos Sektretär, ist sauer. Er hat die erste Phishing-Mail über den Umzug des Unternehmens erhalten, die in Udos Namen versandt wurde. Eigentlich war er mit der Planung des Umzugs beauftragt und denkt nun, dass er von seinem Chef übergangen wurde. Die Stimmung zwischen ihnen war sowieso bereits angespannt und wurde dadurch weiter vergiftet.

Merke: Manche Mitarbeiter haben ein Problem damit, dass E-Mails unter ihrem Namen im Rahmen der Phishing-Simulation versandt werden. Informieren Sie die entsprechenden Mitarbeiter im Vorfeld über den Umstand und geben Sie ihnen die Möglichkeit, der Nutzung Ihres Namens zu widersprechen.

Jetzt schaltet sich der Betriebsrat ein. Er hat Wind von der Phishing-Simulation erhalten und droht mit Konsequenzen. Schließlich könne die IT-Abteilung das Verhalten jeder einzelnen Person einsehen und damit eine Verhaltens- und Leistungskontrolle durchführen. Der Betriebsrat setzt durch, dass die bereits erfassten Daten gelöscht und die Ergebnisse nicht weiterverwendet werden dürfen.

Merke: Holen Sie den Betriebs- oder Personalrat möglichst frühzeitig ins Boot und berücksichtigen Sie aufkommende Fragen. Eine Einwilligung oder Kollektivvereinbarung ist in der Regel rechtlich zwar nicht nötig, kann die Situation aber deutlich entspannen. Die Ergebnisse der Phishing-Simulation sollten zudem gruppenbasiert ausgewertet werden – das schützt zum einen den einzelnen Mitarbeiter, ermöglicht andererseits aber eine gute Aussagekraft der Ergebnisse.

Fazit: Besser mitarbeiterfreundlich

Phillip und Udo mussten bei der Planung und Durchführung ihres Phishing-Tests viel Lehrgeld bezahlen. Die Erfahrung hat sie aber geprägt. Soviel können Sie aber jetzt schon absehen: Die Ergebnisse der Simulation waren kritisch, Phishing-E-Mails werden auf absehbare Zeit immer noch ein Problem darstellen.

Um die Mitarbeiter bestmöglich vorzubereiten und einen genauen Überblick über das Sicherheitsbewusstsein im Unternehmen zu erlangen, wendet sich Phillip an Experten, die die typischen Fallstricke kennen und ihn bei der Umsetzung einer Phishing-Simulation optimal beraten können.

So wie die IT-Seal GmbH. An ihren Lösungen schätzt Phillip vor allem die unkomplizierte Umsetzung sowie vorbereitende Unterlagen zur Kommunikation mit dem Betriebsrat und den Mitarbeitern. Wichtig sind ihm darüber hinaus die realitätsnahen Angriffe auf Basis von OSINT – nur so kann er seine Mitarbeiter und Kollegen auf die immer größer werdende Gefahr perfider Phishing-Angriffe vorbereiten.

Wir stimmen mit ihm überein: Glückliche, verantwortungsbewusste Mitarbeiter schützen am besten von Cyber-Angriffen. Die Mitarbeiter unsere Kunden nehmen das Thema nicht mehr auf die leichte Schulter, sondern ernst.