Die 10 häufigsten Arten von Cyberangriffen, die Sie kennen sollten

Um Ihr digitales Leben bestmöglich zu schützen, sollten Sie davon ausgehen, dass es jederzeit gehackt werden könnte. Denn es ist von entscheidender Bedeutung, bereits im Vorfeld verschiedene Cybersicherheitsmaßnahmen zu ergreifen, um Ihre Daten umfassend abzusichern. Denn wenn Ihre Daten einmal kompromittiert sind, könnte es zu spät sein, den entstandenen Schaden vollständig zu begrenzen. Aus diesem Grund ist es unerlässlich, auch nach einem möglichen Datenleck umgehend die erforderlichen Maßnahmen zu ergreifen.

Seit dem Ausbruch der COVID-19-Pandemie hat sich die Bedrohungslage in der Cybersicherheit aufgrund der weit verbreiteten Fernarbeit drastisch verschärft. In diesem Kontext ist es von größter Wichtigkeit, sich mit den häufigsten Arten von Cyberangriffen vertraut zu machen und wertvolle Erkenntnisse auf diesem Gebiet zu gewinnen. Im Folgenden werden daher 10 gängige Cyberangriffe aufgeführt, die jeder kennen sollte.

Bevor wir jedoch auf diese Angriffe eingehen, ist es sinnvoll, einige grundlegende Prinzipien der Cybersicherheit zu klären.

Was ist ein Cyberangriff?

Der Begriff „Cyber“ umfasst alles, was mit Computern, Informationstechnologie und dem Internet zu tun hat, einschließlich des Schutzes von Computernetzen und Hardware.

Diese Angriffe haben das Ziel, Daten zu kompromittieren, zu zerstören oder zu stehlen sowie Unternehmensdienste zu unterbrechen. Die Auswirkungen solcher Angriffe können finanzielle Verluste und eine geringere Kundenzufriedenheit verursachen.

Hinter diesen Cybersecurity-Angriffen stehen Einzelpersonen oder Gruppen, die als Hacker, Cyberkriminelle oder Hackergruppen bekannt sind. Jede dieser Gruppen hat unterschiedliche Ziele. Manche konzentrieren sich auf Angriffe gegen Unternehmen, während andere es auf Regierungen abgesehen haben.

Die Motive für diese Angriffe können vielfältig sein. Einige handeln aus reiner Freude an der Herausforderung, andere streben nach finanzieller Bereicherung, während wieder andere Ziele verfolgen, wie Spionage, Rache oder das Streben nach Machtausübung. Diese verschiedenen Motive machen die Cybersecurity-Landschaft zu einem komplexen und herausfordernden Bereich, der eine ständige Wachsamkeit erfordert, um potenzielle Angriffe abzuwehren und die Sicherheit unserer digitalen Welt zu gewährleisten

In vielen Fällen werden Hackerangriffe durch menschliche Fehler oder Schwachstellen in Softwaresystemen ermöglicht. Ein aktuelles Beispiel: Vectra, ein Sicherheitsunternehmen, entdeckte einen Fehler in Microsoft Teams. Hier wurden Authentifizierungs-Tokens unverschlüsselt gespeichert. Diese Schwachstelle birgt die Gefahr, dass Angreifer die Kontrolle über die Unternehmenskommunikation übernehmen könnten.

IT-Sicherheit und der Schutz Ihrer Infrastruktur vor Cyberangriffen ist ein komplexes und ernstzunehmendes Thema.

Wie häufig sind Cyberangriffe?

Während ich diesen Artikel verfasse und Sie ihn lesen, finden kontinuierlich Angriffe auf die Cybersicherheit statt. Die genaue Häufigkeit dieser Angriffe ist schwer zu beziffern, da sie rund um die Uhr andauern und ihre Zahlen sich aufgrund der ständigen Weiterentwicklung von Cyberbedrohungen variieren können. Es handelt sich um eine fortlaufende Aktivität, die von bösartigen Einzelpersonen oder Gruppen ausgeführt wird.

Was passiert bei einem Cyberangriff?

Die Auswirkungen eines Cyberangriffs hängen ganz von seiner Art ab. Im Allgemeinen haben bösartige Akteure das Ziel, unbefugten Zugriff auf Ihre Systeme, Anwendungen, Netzwerke oder Hardware zu erlangen, um vertrauliche Informationen zu stehlen oder zu zerstören.

Beispielsweise kann ein Angriff mittels Ransomware darauf abzielen, Ihre Daten zu vernichten, indem sie diese zunächst verschlüsseln. Dadurch werden sie unzugänglich gemacht, und Sie müssen bezahlen, um wieder darauf zugreifen zu können. Andernfalls bleiben Ihre Daten unbrauchbar.

Wenn hingegen die Absicht darin besteht, Ihre Daten zu stehlen, werden sie auf die Server oder Systeme der Angreifer übertragen oder öffentlich zugänglich gemacht. In beiden Fällen können die Folgen für die betroffenen Parteien verheerend sein.

Um sich vor solchen Szenarien zu schützen, ist es unerlässlich, Cybersecurity-Maßnahmen zu ergreifen und regelmäßige Backups Ihrer Daten zu erstellen.

Beispiele von Cyberangriffen

Es gibt zahlreiche Arten von Cyber-Attacken, sogar mehr als 100. Bei vielen davon handelt es sich jedoch um Variationen oder Abwandlungen der häufigsten Angriffsarten. In diesem Abschnitt befassen wir uns mit den 10 häufigsten Cyberangriffen, stellen Ihnen einige Statistiken zur Verfügung und geben Ihnen Tipps, wie Sie Ihre Infrastruktur schützen und Ihren Seelenfrieden bewahren können.

Lassen Sie uns die 10 häufigsten Angriffe auf die Cybersicherheit, die wir heute beobachten können, näher betrachten.

Malware-Angriffe

Wenn wir früher über Angriffe auf die Cybersicherheit sprachen, waren Viren, Spyware, Trojaner und ähnliches oft Thema. Diese verschiedenen Arten von Malware zielen darauf ab, unbefugten Zugriff auf Systeme, Hardware und Daten zu erlangen, um sie zu infizieren.

Im Jahr 2000 sorgte der ILOVEYOU-Wurm kurz nach seiner Veröffentlichung für eine regelrechte Epidemie, indem er Millionen von Windows-Rechnern infizierte. Obwohl er nicht der allererste Malware-Angriff war, bleibt er vielen in Erinnerung.

Aber hat es mit dem ILOVEYOU-Wurm begonnen? Nein, die Entstehung von Malware reicht weit zurück, bevor der ILOVEYOU-Wurm auftauchte. Schon lange zuvor begannen Cyberkriminelle, Skripte zu entwickeln, die das Verhalten von Programmen veränderten.

Es gibt verschiedene Arten von Malware-Angriffen, darunter Viren, Würmer, Trojaner, Ransomware, Spyware, Adware, Botnets, Keylogger, Rootkits und Backdoors. Ransomware ist eine der beliebtesten und destruktivsten Malwares. Weitere Einzelheiten können Sie hier nachlesen Was ist Ransomware? Wie schützt man sich davor?

Unseren Recherchen zufolge ereigneten sich 20 % aller jemals gemeldeten Ransomware-Angriffe im letzten Jahr. Mehr dazu finden Sie in diesem Artikel zur Umfrage Ransomware Attacks Survey 2022.

Es gibt verschiedene Möglichkeiten, Ihre Computer zu schützen. Dazu gehören Antiviren-Softwares mit Echtzeitschutz, hostbasierte Firewalls, ein vollständig gepatchtes Betriebssystem sowie sichere Hardware und Anwendungen.

Einer der wichtigsten Aspekte neben diesen Maßnahmen ist die Schulung des Sicherheitsbewusstseins der Mitarbeiter oder Endnutzer. Erfahren Sie hier mehr über die Vergessenskurve nach Dr. Ebbinghaus und warum Security-Awareness-Training ein fortlaufender Prozess ist.

Phishing Attacks

Phishing-Angriffe gehören zu den am häufigsten auftretenden Angriffsarten, die täglich per E-Mail stattfinden. In solchen E-Mails werden Sie aufgefordert, Ihr Facebook- oder LinkedIn-Konto zu bestätigen, Ihre Bankdaten zu ändern und vieles mehr.

Während E-Mail die gängigste Form von Phishing-Angriffen darstellt, können sie auch per SMS, Sprachnachrichten, gefälschten Websites und durch Spear-Phishing sowie andere Methoden erfolgen.

Laut unserem Cyber Security Report: Eine umfangreiche Analyse der Microsoft 365-Bedrohungslage, ist Phishing mit 39,6 % der entdeckten Angriffe die häufigste E-Mail-Angriffstechnik.

Sie können diese Art von Angriffen verhindern, indem Sie Ihre Mitarbeiter darüber aufklären, was sie öffnen sollten und was nicht. Außerdem sind Tools zur Erkennung von Phishing ein Muss.

Wenn Sie mehr über Phishing erfahren möchten, informieren Sie sich hier: Phishing: Was ist Phishing und wie sich Unternehmen vor Phishing Mails schützen können.

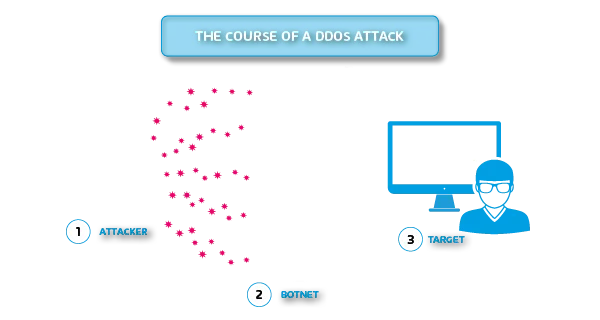

Denial of Service (DoS)

Sicherlich haben Sie bereits von Situationen gehört oder gar selbst erlebt, in denen eine bestimmte Website nicht erreichbar war, da sie durch eine Vielzahl von Anfragen überlastet wurde. In normalen, legalen Fällen geschieht dies, wenn die IT-Abteilung die Bandbreite und die Anzahl der Anfragen nicht vorhergesehen hat. Eine Lösung dafür besteht darin, dem Server, auf dem Ihre Webanwendung läuft, mehr Ressourcen zuzuweisen.

Jedoch kann eine Website oder ein Dienst auch unzugänglich werden, wenn sie mit einer Flut von unerwünschtem Datenverkehr überschwemmt wird. Dieser Verkehr wird dann jedoch nicht von legitimen Benutzern, sondern von Angreifern erzeugt. Da nicht auf alle Anfragen reagiert werden kann, wird die Website oder der Dienst unzugänglich. Dieses Szenario nennt man Distributed Denial of Service (DoS)-Angriff.

Es gibt verschiedene Möglichkeiten, sich gegen DoS-Angriffe zu schützen. Die erste besteht darin, dem Server, der Ihre Webanwendung hostet, genügend Ressourcen zuzuweisen. Dann sollten Sie DoS-Abwehrdienste implementieren und die Sicherheit von Netzwerk und Infrastruktur verbessern.

Man-in-the-Middle-Angriff (MITM-Angriff, auch Machine-in-the-Middle)

Wenn verfügbar, sollten Sie unbedingt sichere Protokolle nutzen. Diese verschlüsseln den Datenverkehr bei der Client-Server-Kommunikation, sodass böswillige Personen ihn nicht lesen können.

Aus diesem Grund empfehlen alle Anbieter die Verwendung von HTTPS statt HTTP. Bei einer HTTP-Verbindung könnten Hacker Ihre Anmeldedaten sehen – das wollen wir natürlich vermeiden.

Man-in-the-Middle-Angriffe (MITM) treten auf, wenn Hacker den Datenverkehr zwischen Client und Server abfangen. Um solche Angriffe zu verhindern, gibt es verschiedene Möglichkeiten, wie die Nutzung sicherer Protokolle (z. B. HTTPS und FTPS statt HTTP und FTP), die Verwendung von PKI (Public Key Infrastructure) und Zertifikaten sowie die Überwachung des Datenverkehrs.

Auch wenn Sie sichere Protokolle verwenden, ist es wichtig sicherzustellen, dass MITM-Angriffe nicht möglich sind. Vermeiden Sie beispielsweise die Verbindung mit offenen WiFi-Netzwerken oder deaktivieren Sie offene WiFi-Netzwerke, wenn Sie IT-Administrator sind. Dies trägt zur zusätzlichen Sicherheit Ihrer Verbindungen bei.

Passwort-Angriffe

Wir wären nicht glücklich, wenn jemand einen Schlüssel zu unserem Haus oder unserem Büro hätte, mit dem er die Tür aufschließen, eintreten und unsere persönlichen Gegenstände klauen könnte. Das gleiche Prinzip gilt für unsere digitale Infrastruktur. Ein leicht zu erratendes oder einfaches Passwort dient Cberkriminellen als Schlüssel, um Zugang zu unseren Unternehmenssystemen zu erhalten.

Als IT-Administrator ist es wichtig, verschiedene Passwortrichtlinien durchzusetzen, um eine höhere Sicherheit zu gewährleisten. So sollten Sie beispielsweise eine Mindestlänge von 10 Zeichen für Passwörter vorschreiben, die Verwendung von Standardpasswörtern oder alten Passwörtern verbieten, die Gültigkeitsdauer von Passwörtern vorschreiben und die Verwendung der Multifaktor-Authentifizierung fördern.

Durch die Umsetzung dieser Maßnahmen können Sie die Sicherheit Ihrer Systeme erheblich verbessern und das Risiko eines unbefugten Zugriffs sowie die Gefahr von Datenlecks verringern.

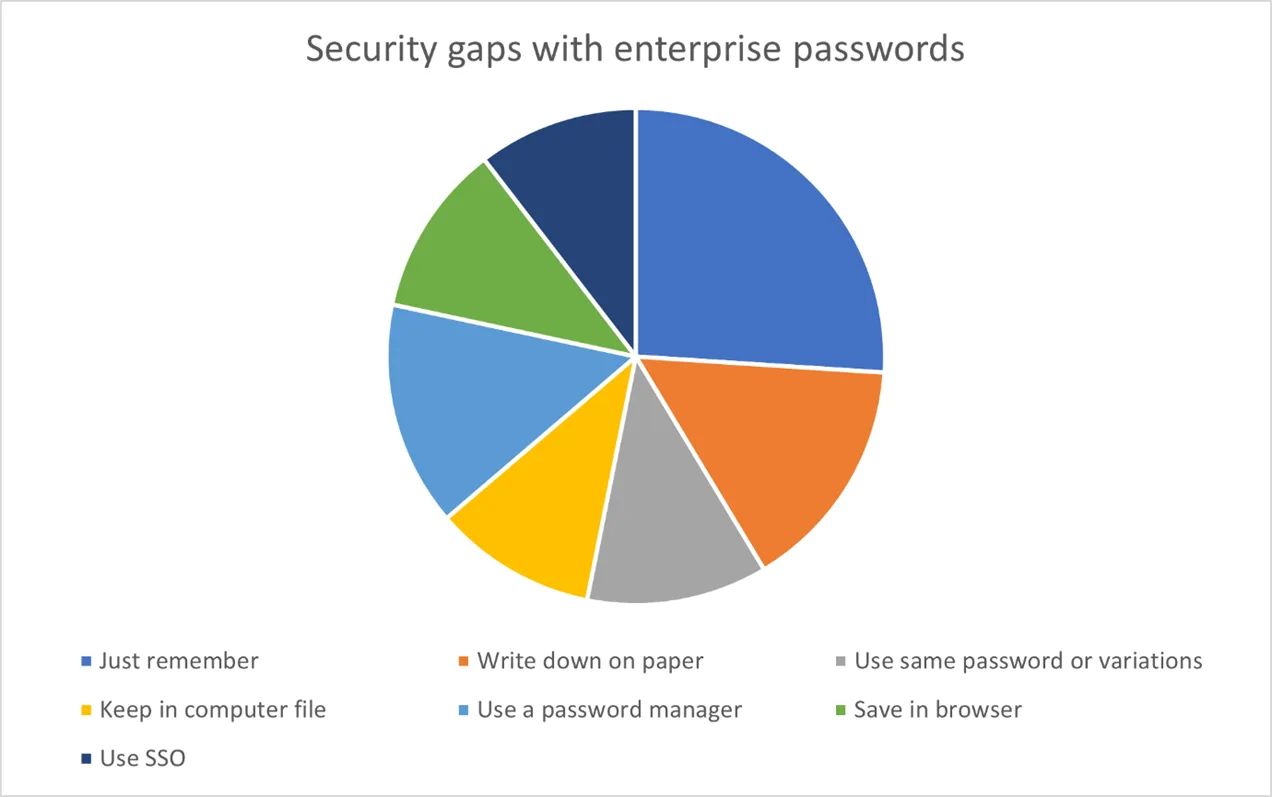

Hier ist ein Ausschnitt aus dem The Weak Password Report 2022, bei dem etwa 2000 Fachleute zu der Verwendung von Passwörtern befragt wurden:

- 93 % der bei Brute-Force-Angriffen verwendeten Passwörter bestehen aus 8 oder mehr Zeichen.

- 54 % der Unternehmen verfügen nicht über ein Tool zur Verwaltung von Arbeitspasswörtern.

- 68 % der bei echten Angriffen verwendeten Passwörter bestehen aus mindestens zwei Zeichentypen.

- 48 % der Unternehmen haben keine Benutzerüberprüfung für Anrufe beim IT-Service-Desk eingerichtet.

- 42 % der saisonalen Passwörter enthielten das Wort „Sommer“.

Die Durchsetzung der Passwortregeln liegt in der Verantwortung der IT-Teams. Die Endbenutzer sollten jedoch darin geschult werden, wie sie Passwörter richtig erstellen.

SQL-Einschleusung

Viele Anwendungen und Websites speichern Daten in Datenbanken. SQL (Structured Query Language) ist eine gängige Sprache für die Interaktion mit Datenbanken. SQL-Injection ist eine Art von Angriff, bei dem eine böswillige Person die Daten in der Datenbank kompromittiert. Der Angreifer fügt bösartigen SQL-Code in Benutzereingaben ein, der dann von der Datenbank der Anwendung ausgeführt wird. Durch diesen Angriff erlangt der Angreifer unbefugten Zugriff auf die SQL-Datenbank.

Es gibt verschiedene Möglichkeiten, Ihre SQL-Datenbank vor dieser Art von Angriff zu schützen, z. B. durch den Einsatz einer Web Application Firewall (WAF), die Implementierung sicherer Entwicklungspraktiken, die Durchführung von Sicherheitstests und Audits, die Implementierung von Überwachungs- und Protokollierungsfunktionen und die Anwendung anderer Maßnahmen.

DNS-Spoofing

DNS (Domain-Name-System) ist ein Protokoll, das in Computernetzen verwendet wird, um von Menschen lesbare Website-Namen in IP-Adressen zu übersetzen und umgekehrt. Anstatt beispielsweise 172.217.20.14 in Ihren bevorzugten Webbrowser einzugeben, um auf Google zuzugreifen, geben Sie google.com ein.

DNS-Spoofing bezieht sich auf die Veränderung des DNS-Servers und die Umleitung von Benutzern auf bösartige Ziele. Wenn ein Nutzer versucht, eine bestimmte Website oder ein bestimmtes Ziel zu erreichen, würde der Angreifer ihn nicht zu Google.com, sondern zu einem bösartigen Endpunkt (Gooogle.com) umleiten. Erkennen Sie einen Unterschied?

Es gibt verschiedene Möglichkeiten, die Infrastruktur vor dieser Art von Cyberangriffen zu schützen, z. B. DNSSEC (Domain Name System Security Extensions), die Verwendung sicherer DNS-Resolver, regelmäßiges Leeren des DNS-Cache, Firewalls und Intrusion Detection Systems (IDS) und andere.

Cross-Site-Scripting (XSS)

This type of attack is commonly found on websites and web applications. Attackers inject malicious code into websites that are accessed by users. By doing so, attackers can steal users‘ information, perform actions on behalf of the user, and disrupt website applications. There are different types of XSS attacks, including stored XSS, reflected XSS, DOM-based XSS, and other variations. To protect a website from cross-site scripting (XSS) attacks, developers or vendors should implement proper input validation and output encoding techniques. Regular security testing and vulnerability assessments can also help identify and mitigate XSS vulnerabilities in web applications.

Zero-Day-Sicherheitslücken

Wenn Sie von einer Zero-Day-Sicherheitslücke hören oder lesen, bedeutet dies, dass es eine Sicherheitslücke in einem System oder einer Software gibt, von der dessen Anbieter oder Entwickler keinerlei Kenntnis hatten. Die Schwachstelle bleibt ihnen unbekannt, bis ein Angreifer sie meldet oder das Netzwerk bereits kompromittiert wurde. Der Begriff „Zero-Day“ bedeutet, dass den Betroffenen null Tage Zeit bleiben, um die entdeckte Schwachstelle zu schließen oder zu beheben.

Für jeden Softwareanbieter ist dies ein beängstigendes Ereignis.

In einem legalen Szenario würden ethische Hacker die Entwickler über das Problem informieren, damit diese einen Patch veröffentlichen können. In der illegalen Welt, in der Angreifer involviert sind, ist den Entwicklern jedoch nichts von der Schwachstelle bekannt, und die Angreifer haben Zeit, das Netzwerk zu kompromittieren.

Heutzutage werden Zero-Day-Sicherheitslücken über das Dark Web an Angreifer verkauft.

Es gibt verschiedene Möglichkeiten, Ihre Infrastruktur vor Zero-Day- Sicherheitslücken zu schützen, wie das sofortige Aufspielen von Patches auf alle Systeme, sobald ein neues Update verfügbar ist, die Implementierung von Endpunktschutz- und Intrusion-Detection-Systemen sowie die verantwortungsvolle Offenlegung von Schwachstellen.

Social Engineering

Es gibt einen bekannten Fall in der Geschichte der Cyberkriminalität, bei dem es dem Hacker Kevin Mitnick gelang, ohne den Einsatz ausgefeilter Technologie sensible Finanzinformationen einer US-Bank zu erlangen. Statt in Systeme oder Geräte einzudringen, setzte Kevin auf eine raffinierte Technik namens Social Engineering.

Er gab sich geschickt als jemand anders aus, beispielsweise als Kunde oder IT-Support-Mitarbeiter, und verstand es, die Menschen zu täuschen, um an die gewünschten Informationen zu gelangen. Social Engineering dreht sich darum, Menschen geschickt zu manipulieren, sodass sie unvorsichtig werden und private Informationen preisgeben oder Dinge tun, die ihre Sicherheit und Daten gefährden könnten.

Diese Art von Täuschung macht sich menschliche Fehler zunutze und stellt eine bedeutende Bedrohung in der digitalen Welt dar.

Laut dem Bericht “The Global Risks Report 2022” vom World Economic Forum, sind satte 95% aller Cyber-Sicherheitsverstöße auf menschliche Fehler zurückzuführen. Böswillige Personen versuchen auf vielfältige Weise, die menschliche Psyche auszunutzen, und gehen dabei weit über das Social Engineering hinaus.

Andere Arten von Cyberangriffen

Wir haben hier eine Liste mit 10 gängigen Arten von Cyberangriffen aufgeführt, doch es gibt noch viele weitere. Manche sind Variationen bereits existierender Angriffarten, während andere ganz eigenständig Vorgehensweisen sind. Zum Beispiel zählen Ransomware und Botnets zu verschiedenen Varianten von Malware. Auch Phishing hat verschiedene Formen, darunter Spear Phishing, Whaling, Smishing, Vishing, Pharming, Clone Phishing, Link-Manipulation, Content Injection, Malware-basiertes Phishing und weitere.

Auf der anderen Seite gibt es noch weitere Angriffe, wie Advanced Persistent Threats (APT), Insider-Bedrohungen, Cryptojacking, Supply Chain-Angriffe, Eavesdropping, Pharming, Brute-Force-Angriffe, Cross-Site Request Forgery (CSRF), Clickjacking, Watering-Hole-Angriffe, Malvertising, Identitätsdiebstahl, Datenlecks, Drive-by Download, Schädliche E-Mail-Anhänge, Business E-Mail-Kompromittierung (BEC), IoT-Angriffe, Ransomware-as-a-Service (RaaS), SIM-Karten-Tauschbetrug, QR-Betrug und viele weitere.

Die Liste ist könnte noch um ein Vielfaches erweitert werden.

Wichtig ist zu beachten, dass sich Cyberangriffe ständig weiterentwickeln und neue Angriffsmethoden jederzeit auftauchen können.

Doch was kann man dagegen tun?

Zum Glück gibt es wirksame Schutzmaßnahmen, die Ihre Cyberumgebung umfassend absichern können. Hornetsecurity bietet eine Reihe von Produkten, darunter Security Awareness Service, Advanced Threat Protection, Spam & Malware Protection, Email Encryption und Email Archiving die umfangreiche Lösungen zum Schutz Ihrer kritischen Daten bieten.

Bei Hornetsecurity arbeiten wir kontinuierlich daran, unsere Produkte an die aktuelle Bedrohungslage anzupassen, um Sie jederzeit umfassend abzusichern.

Bleiben Sie auf dem Laufenden über die neuesten Artikel und Praktiken, indem Sie regelmäßig unseren Hornetsecurity-Blog besuchen.

Fazit

Cybersicherheit ist ein Spiel, das rund um die Uhr läuft. Während Angreifer unermüdlich nach Schwachstellen suchen, stehen ethische Cybersicherheitsexperten bereit, um die Infrastruktur zu schützen. In diesem Artikel haben wir uns auf die zehn häufigsten Angriffsarten konzentriert und einige ihrer Varianten kurz besprochen. Die aufgelisteten zehn häufigsten Angriffe umfassen Malware, Phishing, Social Engineering, Passwortangriffe, XSS-Angriffe, DDoS-Angriffe, DNS-Spoofing, Zero-Day-Exploits, Man-in-the-Middle (MitM) Angriffe und SQL-Injection.

Um sich gegen diese Angriffe zu schützen, raten wir Ihnen die beschriebenen Maßnahmen zu befolgen. Es ist wichtig zu betonen, dass die IT-Abteilung zwar die Sicherheitsrichtlinien durchsetzt, dass aber auch interne Schulungen zum Sicherheitsbewusstsein wichtig sind. Sicherheit ist eine gemeinsame Verantwortung, und jeder in einem Unternehmen sollte sich dessen bewusst sein und aktiv zur Aufrechterhaltung einer sicheren Umgebung beitragen.