Wie MSPs die Sicherheit von Microsoft 365 verbessern und die Effizienz steigern können

Einen MSP (Managed Service Provider) anzubieten, war schon immer schwierig, aber besonders in den letzten Jahren ist dies zu einer wahren Herausforderung geworden. Die anhaltende Bedrohung durch Cybersecurity-Angriffe ist für MSP-Betreiber zu einem Hauptthema geworden, und das zusätzlich zu den vielen anderen Aufgaben, die für den Betrieb eines erfolgreichen Technologieanbieters erforderlich sind. Die Verwaltung von Microsoft 365 (M365) Tenants für mehrere Kunden ist eine weitere komplexe Aufgabe, die die Ressourcen erschöpft und die Teams überfordert. Es gibt jedoch Möglichkeiten, diese Aufgaben zu optimieren und sicherzustellen, dass ein MSP effizient und sicher bleibt.

Aufrechterhaltung von Sicherheitsstandards

Eine Möglichkeit, wie wachsende MSPs versuchen, die Cybersicherheit zu verwalten, besteht darin, sicherzustellen, dass sie über dokumentierte Sicherheitsstandards verfügen, die wahrscheinlich auf einem öffentlichen Rahmenwerk wie Security Cloud Business Applications (SCuBA) der Cybersecurity & Infrastructure Security Agency (CISA), dem Cybersecurity Framework von NIST, Benchmarks des Center for Internet Security (CIS) oder einer anderen anwendbaren Checkliste basieren. Auf welche genau sie sich beziehen, hängt natürlich von den angebotenen Services und/oder dem Land ab, in dem sie ihre Dienste anbieten. Wir werden uns hier hauptsächlich auf Microsoft 365 konzentrieren, aber diese Probleme gelten für SaaS-Plattformen und IT-Systeme im Allgemeinen.

Konfiguration der Einstellungen

Die Auswahl eines Sicherheitsstandards ist nur der Anfang. Anschließend muss der Standard auf alle Kunden angewendet, jede Ausnahme dokumentiert und diese Dokumentation im Laufe der Zeit auf dem neuesten Stand gehalten werden. Wenn sich die Vorschriften jedoch ändern, sei es, weil sich das Framework selbst geändert hat, sei es, weil es eine neue Schwachstelle oder einen neuen Angriff gibt, gegen den ein MSP seine Kunden schützen muss, stellt sich die Frage: Wie kann man diese Änderung in großem Umfang für alle Kunden effektiv und rechtzeitig umsetzen?

Noch besorgniserregender ist der Konfigurationsdrift, der bei IT-Systemen im Allgemeinen häufig vorkommt, vor allem, wenn mehrere Techniker an Tickets arbeiten oder neue Anwendungen einführen, besonders aber, wenn es um Sicherheitseinstellungen geht. Leider bietet Microsoft 365 keine integrierte, umfassende Möglichkeit, alle Sicherheitseinstellungen eines Tenants zu inventarisieren, sie mit der Baseline zu vergleichen und sie kontinuierlich zu überwachen.

Natürlich ist dieses Problem nicht neu und es gibt bereits einige Lösungsansätze. Microsoft selbst bietet zum Beispiel Microsoft 365 Lighthouse an, dass nicht mit Azure Lighthouse verwechselt werden sollte, da es sich um einen völlig anderen Dienst handelt.

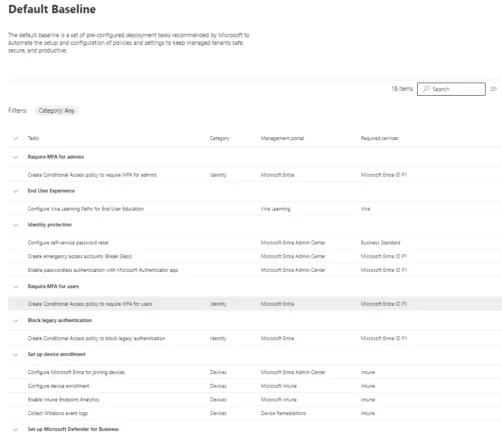

Lighthouse steckt noch in der Entwicklung, bietet aber bereits eine zentralisierte Kontoverwaltung, sodass die Helpdesk-Mitarbeiter nicht mehr einzelne M365-Tenant-Portale öffnen müssen, um beispielsweise das Passwort eines Benutzers zurückzusetzen. Sie sehen hier auch riskantes Nutzerverhalten (mit der richtigen Lizenzierung) und riskante Geräte sowie deren Geräte-Compliance mit den Intune-Richtlinien. Es gibt auch eine Standard-Baseline mit Einstellungen, die auf alle Tenants angewendet werden können, sowie die Möglichkeit, benutzerdefinierte Baselines zu erstellen. Lighthouse bietet zwar einige zentralisierte Verwaltungsfunktionen, bleibt aber in seinem Umfang begrenzt – insbesondere, wenn es um Sicherheitseinstellungen, Konfigurationsdrifts und die Überwachung mehrerer Tenants geht.

Daher ist es eine Herausforderung, ein gutes Tool zu finden, das Sicherheitseinstellungen schnell anwenden und aktualisieren kann, was besonders wichtig wird, wenn der MSP wächst.

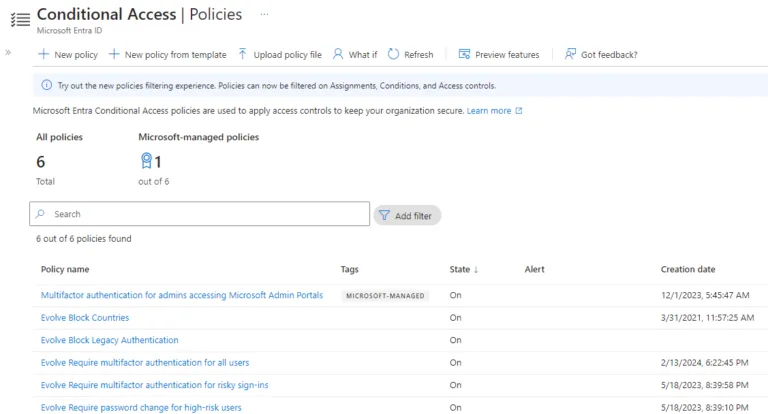

Richtlinien für den bedingten Zugriff

Ein besonderer Bereich, der Aufmerksamkeit verdient, sind Richtlinien für bedingten Zugriff (Conditional Access, CA), da diese als zentraler „Motor“ für die Anwendung von Sicherheitsrichtlinien auf Anmeldungen, Anwendungen und Zugriffe immer wichtiger werden. Die Dokumentation dieser Richtlinien ist wichtig, vor allem, da sie oft an die spezifischen Bedürfnisse jedes Kunden angepasst werden und es keine eingebaute Möglichkeit gibt, Änderungen und Konfigurationsdrifts einfach nachzuvollziehen. Eine falsch konfigurierte CA-Richtlinie, beispielsweise mit einem zu weit gefassten Ausschluss, kann eine Sicherheitslücke im Tenant öffnen, die schwer zu erkennen ist, bevor es zu spät ist.

Onboarding neuer Kunden

Dies gilt auch für das Onboarding neuer Kunden. Dies sollte ein reibungsloser Prozess sein, bei dem alle Einstellungen identifiziert werden, die von der MSP-Baseline im Tenant abweichen, und es sollte eine einfache Möglichkeit geben, diese Einstellungen zu korrigieren. Bisher muss dies manuell vorgenommen werden, eventuell unterstützt von einem oder zwei eigenen PowerShell-Skripten.

Bei alten Tenants könnte die Herausforderung in der mangelnden Standardisierung liegen, mit unterschiedlichen Ansätzen bei der Benennung von Konten und Geräten oder mehreren Konten für denselben Benutzer, mit unterschiedlichen Einstellungen in SharePoint, OneDrive for Business und Teams. Dies wiederum hat sowohl Auswirkungen auf die Effizienz als auch auf die Sicherheit, da diese zusätzliche Komplexität es noch schwieriger macht, die Einhaltung der richtigen Sicherheitseinstellungen zu gewährleisten. Hier benötigen die MSPs ein Tool, das sie bei der Zusammenführung von Konten und der Harmonisierung von Einstellungen unterstützt.

Lizenzierung und Compliance-Anforderungen

Bei größeren Tenants kann eine Mischung aus verschiedenen Lizenz-SKUs für unterschiedliche Benutzergruppen vorliegen, oder sie befinden sich in unterschiedlichen Ländern oder Regionen und unterliegen somit unterschiedlichen Compliance-Vorschriften – das ideale Tool würde es ermöglichen, unterschiedliche Richtlinien auf unterschiedliche Benutzergruppen anzuwenden und die Entwicklung der Einstellungen entsprechend zu verfolgen.

Ein wachsender Problembereich ist Microsoft Teams – wir beschäftigen uns nun schon seit einigen Jahrzehnten mit E-Mail-Sicherheit und obwohl Phishing und Spam immer noch eine Herausforderung darstellen, ist dies ein bekanntes Problem, für das es bereits Lösungen gibt. Für die Teams-Zusammenarbeit ist das Risiko von Phishing-Nachrichten und freigegebenen bösartigen Dateien ein neueres Risiko. Die Standardeinstellung in Teams sieht vor, dass externe Benutzer eingeladen werden und mit den Benutzern des Kunden in Teams zusammenarbeiten können, und hier sind sowohl die technischen Kontrollen als auch das Bewusstsein der Benutzer viel geringer. Dies veranlasst Angreifer dazu, diesen Weg als Möglichkeit zur Kompromittierung von Benutzern zu nutzen. Deshalb benötigen MSPs ein Tool, das Einblicke und Berichte über extern freigegebene Dateien und Interaktionen zwischen den Benutzern der Kunden und externen Gästen in Teams bietet.

Microsoft bietet CA-Vorlagen an, um die Umsetzung bestimmter CA-Richtlinien zu erleichtern, aber im Idealfall sollten die benutzerdefinierten Vorlagen des MSPs auf alle Tenants der Kunden angewendet werden können, genauso wie Kennwortrichtlinien. Für die fortlaufende Wartung ist es außerdem wichtig, dass alle Änderungen (Konfigurationsdrifts) an diesen Richtlinien gekennzeichnet werden, damit sie überprüft werden können.

Gerätemanagement in einer Multi-Tenant-Welt

Schließlich ist auch die Geräteverwaltung eine Herausforderung, insbesondere im Zeitalter von Bring Your Own Device (BYOD) – wie können MSPs also Geräterichtlinien verwalten, insbesondere in Multi-Tenant-Umgebungen, wenn diese Geräte für den Zugriff auf sensible Daten verwendet werden?

Die Lösung: 365 Multi-Tenant Manager für MSPs

Dieses Tool wurde speziell für die Herausforderungen entwickelt, mit denen MSPs konfrontiert sind, die mehrere M365-Tenants verwalten, und bietet eine Reihe leistungsstarker Funktionen, die Wartungsaufgaben beschleunigen und die Sicherheit erhöhen.

Automatisierung von Tenant-Erkennung und Onboarding

Durch die nahtlose Erkennung und Verwaltung aller M365-Tenants über die Microsoft Partner Center-Integration wird die Dienstbereitstellung beschleunigt. Das bedeutet, dass alle Tenants unter dem Partner Center automatisch erkannt und im Hornetsecurity Control Panel Service Dashboard aufgelistet werden – eine manuelle Eingabe ist nicht erforderlich, auch wenn dies für MSPs, die diese Flexibilität bevorzugen, immer noch möglich ist. Für MSPs bedeutet dies einen deutlich reduzierten Zeitaufwand beim Onboarding neuer Kunden und die Gewissheit, dass jeder Tenant von Anfang an nach Best Practices eingerichtet ist.

Standardisierung und Sicherung von M365-Konfigurationen

Die Aufrechterhaltung konsistenter Sicherheitseinstellungen über mehrere Tenants hinweg ist einer der schwierigsten Aspekte bei der Verwaltung von M365-Umgebungen. Der 365 Multi-Tenant-Manager vereinfacht diese Aufgabe, indem er vorgefertigte Vorlagen mit M365-Einstellungen bietet, die jedes Unternehmen schnell und mit minimalen Auswirkungen auf seine Benutzerbasis übernehmen kann. Diese von Hornetsecurity-Experten kuratierten Vorlagen stellen sicher, dass die Tenants der Kunden die Best Practices einhalten, und verringern das Risiko von Fehlkonfigurationen, die sie Bedrohungen aussetzen könnten.

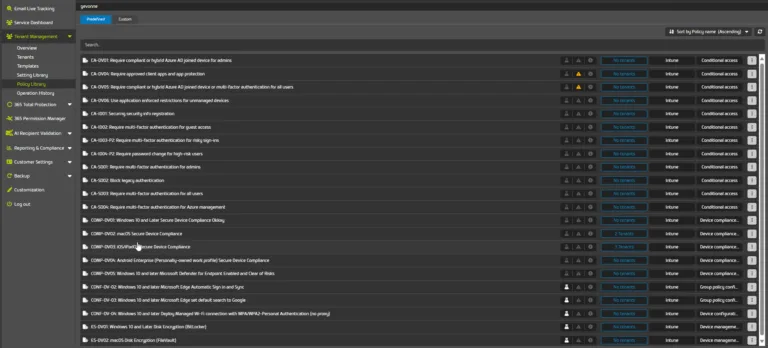

Vorkonfigurierte und benutzerdefinierte Bibliothek mit Einstellungen

Für MSPs bedeutet die Verwaltung mehrerer Kunden oft die manuelle Konfiguration der Einstellungen jedes Mandanten, was zeitaufwendig und fehleranfällig ist. Die Bibliothek mit Einstellungen des Multi-Tenant-Managers bietet eine leistungsstarke Lösung, indem sie vorkonfigurierte Best-Practice-Einstellungen, die von Hornetsecurity empfohlen werden, bereitstellt, und diese direkt den Tenants zugewiesen werden können. Dadurch entfällt die Notwendigkeit einer manuellen Konfiguration, was Zeit spart und das Risiko von Fehlkonfigurationen verringert. Darüber hinaus können die Benutzer diese Einstellungen kopieren und anpassen, um maßgeschneiderte Lösungen für spezifische Bedürfnisse der Tenants zu erstellen. Dies bedeutet, dass sie in der Lage sind, eine benutzerdefinierte Einstellung zu erstellen, noch bevor Hornetsecurity sie erstellt.

Mühelose Überwachung und Verwaltung der Compliance

Die Einhaltung von Branchenvorschriften ist ein Hauptanliegen für MSPs, besonders wenn sie Kunden in regulierten Branchen verwalten. Der 365 Multi-Tenant-Manager adressiert dieses Problem durch umfangreiche Überwachungs- und Berichtsfunktionen, die es ermöglichen, den Compliance-Status der Tenants zu visualisieren und Konfigurationsdrifts in Echtzeit zu erkennen. Wenn eine Nichteinhaltung festgestellt wird, erleichtert das Tool die Abhilfe entweder automatisch oder durch manuelle Eingriffe.

Fazit

Einen MSP zu betreiben war noch nie einfach, aber in den letzten Jahren sind die Anforderungen erheblich gestiegen. In diesem Artikel haben wir uns einige der Herausforderungen angesehen, mit denen MSPs konfrontiert sind, die nach einer Möglichkeit suchen, die Sicherheits- (und Nicht-Sicherheits-) Einstellungen in Microsoft 365 für ihre Kunden auf effiziente und skalierbare Weise zu verwalten. Wenn Sie ein MSP sind, der seine Wartungsaufgaben rationalisieren und seine Sicherheitslage verbessern möchte, ist der 365 Multi-Tenant-Manager das Tool, das Sie brauchen, um der Zeit voraus zu sein. Konfigurieren, verwalten und überwachen Sie M365-Tenants mühelos in einem einzigen Browser-Fenster und sorgen Sie dafür, dass Ihre Kunden stets sicher sind und die Vorschriften einhalten. Kontaktieren Sie uns für weitere Informationen.