Spear Phishing: Malware von der Chefin

Spear Phishing gilt als eine der größten Cyber-Bedrohungen 2018. Wie gehen Kriminelle vor, um ihre Zielperson mit maßgeschneiderten Angriffen in die Falle zu locken? Wir erklären, welche Maßnahmen jeder Internetnutzer ergreifen kann, um den Angreifern das Leben schwer zu machen.

Spear Phishing gilt als eine der größten Cyber-Bedrohungen weltweit.

Spear Phishing bezeichnet sehr gezielte Phishing-Angriffe, bei denen Angreifer versuchen, bestehende Vertrauensverhältnisse gezielt auszunutzen. Anstatt viele Personen oder Institutionen gleichzeitig anzugreifen, ist der Kreis der Zielpersonen klein: Kriminelle bereiten Spear Phishing-Angriffe individuell vor und führen sie gezielt aus. Dies gestaltet es deutlich schwieriger, sie zu entdecken. Die Angreifer geben sich beispielsweise als Online-Bezahldienst, E-Mail-Anbieter, oder sogar als Kollege, Freund oder Chef aus. Auf diese Weise versuchen Kriminelle, sensible Daten zu stehlen, auf gefälschten Login-Portalen Passwörter abzugreifen oder Daten zu verschlüsseln und Lösegeld zu fordern. Dies birgt für Privatpersonen, aber insbesondere für Unternehmen, massive Gefahren. Oft nutzen Angreifer psychologische Tricks wie Zeitdruck oder Neugier, oder nutzen die Hilfsbereitschaft oder Autoritätshörigkeit der Zielperson aus.

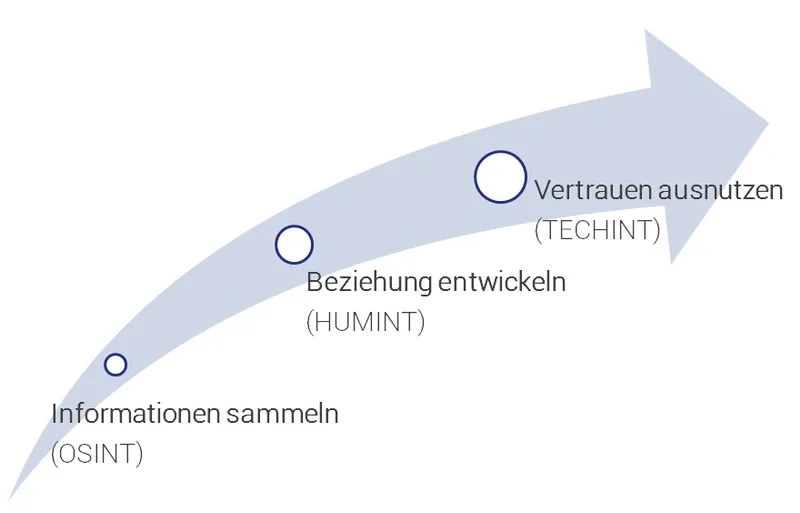

Spear Phishing-Angriffe folgen oft einem bestimmten Schema:

Zunächst werden aus frei zugänglichen Quellen Informationen gesammelt. Diese Quellen umfassen beispielsweise soziale Netzwerke wie Facebook oder Instagram, Jobportale wie Xing, LinkedIn oder kununu, aber auch Quellen, die schwieriger persönlich zu steuern sind, wie Nachrichtenseiten oder die Unternehmenswebseite. Für Kriminelle ist dabei vor allem eines interessant: Kontakte. Wer kennt wen, welche Mitarbeiter tauschen sich regelmäßig aus, wo besteht ein Vertrauensverhältnis? Auch Informationen über die Position im Unternehmen, frühere Arbeitgeber oder Interessen werden genutzt, um gezielte Phishing-Angriffe möglichst realistisch zu gestalten.

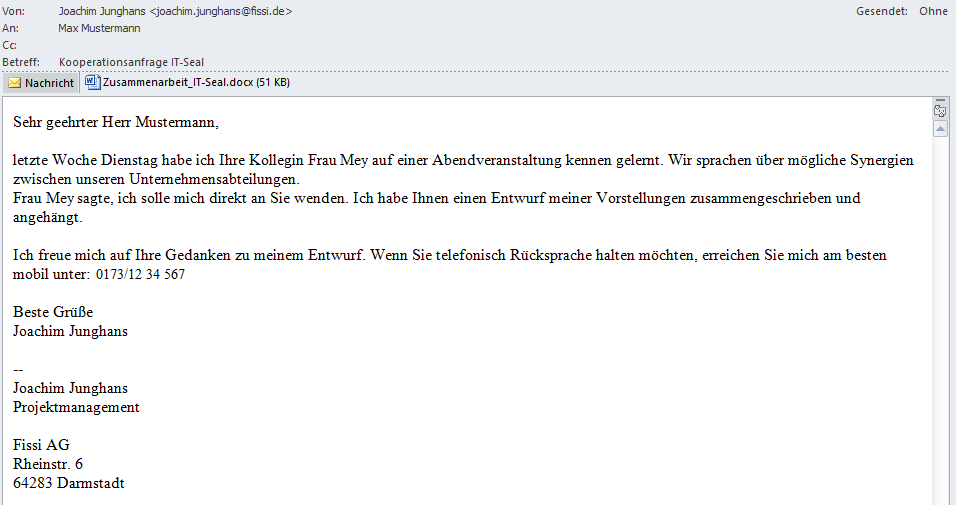

Dieser Teil des Angriffs wird als OSINT (Open Source Intelligence) bezeichnet. Dabei müssen die Informationen über Zielpersonen mittlerweile nicht mehr „per Hand“ gesucht werden, sondern können automatisiert gesammelt, ausgewertet und für Angriffsszenarien verwendet werden. Der nächste Schritt des Angriffs wird unter HUMINT (Human Intelligence) zusammengefasst: Es wird versucht, ein Vertrauensverhältnis aufzubauen, z.B. indem der Angreifer durch eine E-Mail im Namen eines realen Bekannten mit der Zielperson in Kontakt tritt. Der Absender der E-Mail ist dabei in den meisten Fällen so leicht zu fälschen wie der Absender eines Briefs.

TECHINT (Technical Intelligence) bezeichnet den letzten Schritt, bei dem das Vertrauensverhältnis ausgenutzt wird, um einen technischen Angriff zu platzieren. Beispiele hierfür sind das Versenden von Links zu infizierten Webseiten sowie Dateianhänge, die beim Öffnen unbemerkt Schadcode nachladen. Weitere Informationen, wie Angreifer technisch vorgehen, sind in unserem Whitepaper nachzulesen.

Es kann jeden treffen

Besonders rentabel sind für Kriminelle natürlich gezielte Angriffe auf hohe Vertreter aus Wirtschaft und Politik – bei Angriffen auf diese „besonders großen Fische“ spricht man auch von „Whaling“. Prinzipiell ist jedoch in Unternehmen jeder Mitarbeiter gefährdet: Oft reicht für Kriminelle schon der Zugriff auf einen einzigen Rechner im Netzwerk, um weitreichenden Schaden anzurichten.

Datensparsamkeit: So macht man den Angreifern das Leben schwer

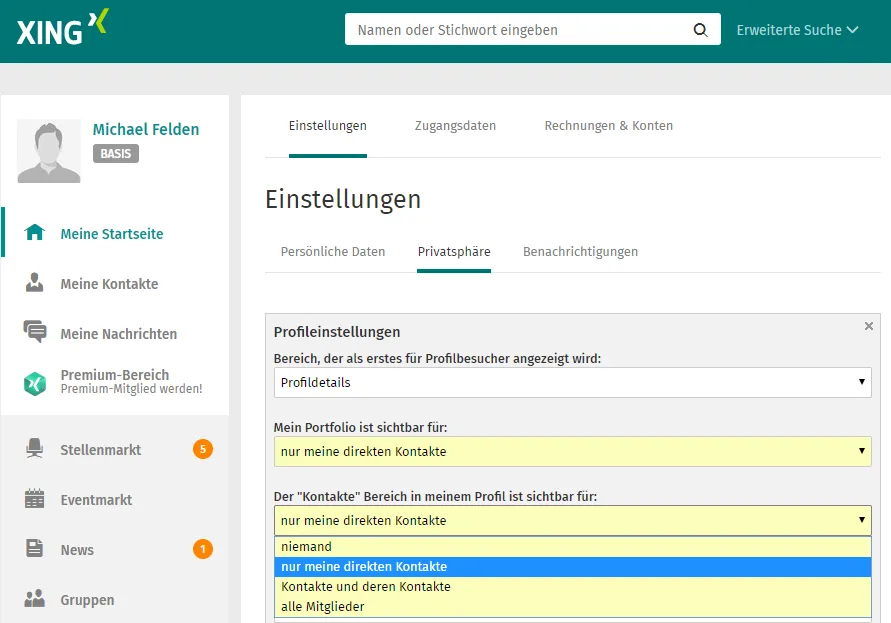

Dass man seine Facebook-Fotos nicht mit der Öffentlichkeit, sondern nur mit seinen Freunden teilen sollte, wissen inzwischen die meisten. Wie sieht es aber mit Jobportalen wie Xing oder LinkedIn aus? Insbesondere auf Xing sind die Privatsphäreeinstellungen ohne persönliches Zutun so gesetzt, dass die Kontakte eines Mitglieds öffentlich einsehbar sind. Dies erscheint zunächst angemessen in Hinsicht auf Netzwerkcharakter des Portals, birgt jedoch auf den zweiten Blick ein großes Risiko, was Spear Phishing-Angriffe angeht. Je nachdem, ob man auf Xing ein Netzwerk mit Bekannten pflegt oder vielleicht nicht jede Kontaktanfrage genau prüft, sollte man die Privatsphäreeinstellungen so wählen, dass nur Kontakte, bzw. nur man selbst, die Kontaktliste einsehen können.