NIS2-Richtlinie: Die Bedeutung und Auswirkungen

Wir alle sind Zeugen der wachsenden Bedrohungen im Zusammenhang mit der zunehmenden Digitalisierung und der steigenden Zahl an Cyberangriffen.

Bereits 2016 erkannte die Europäische Union, dass dies eine große Herausforderung für Organisationen und Bürger darstellt und führte NIS- (Netzwerk- und Informationssicherheit) Sicherheitsmaßnahmen ein.

Die Idee war, die Cybersicherheit von Netzwerken und Infrastruktursystemen in sieben Sektoren zu verbessern (Energie, Verkehr, Banken, Finanzmärkte, Gesundheitswesen, Trinkwasser und digitale Infrastruktur).

Da sich die Cybersicherheit ständig weiterentwickelt, musste die NIS-EU-Gesetzgebung verbessert und die Sicherheitsmaßnahmen erhöht werden. So zeigt der Hornetsecurity Cyber Security Report, dass Phishing mit 43,3 % der E-Mail-basierten Angriffe nach wie vor an erster Stelle steht.

Im Jahr 2023 verabschiedete die Europäische Union die zweite Version der Richtlinie über Netz- und Informationssysteme (NIS2) und erweiterte die Sicherheitsmaßnahmen.

In diesem Artikel geht es um NIS2 und die Anforderungen der Verordnung. Wir geben einen Überblick über die Maßnahmen, die Sie jetzt in Ihrem Unternehmen ergreifen sollten, und wie die verschiedenen Lösungen von Hornetsecurity Ihnen helfen können.

NIS vs NIS2

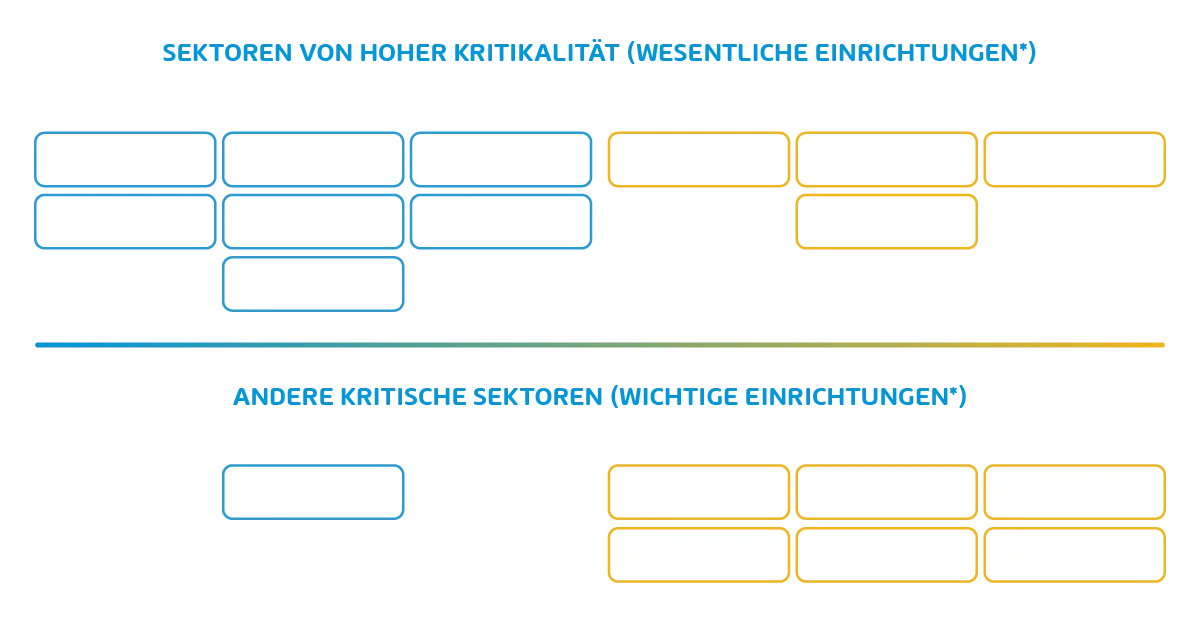

Der Hauptunterschied zwischen NIS und NIS2 liegt in den erweiterten Branchen, die von NIS2 abgedeckt werden, in der Einführung von beträchtlichen Geldstrafen sowie in der Größe der Unternehmen, die in den Anwendungsbereich fallen (siehe unten).

NIS1 zielt auf wesentliche Dienstleistungen und Anbieter digitaler Dienste ab. Zu den wesentlichen Diensten gehören die drei Sektoren Wasser, Verkehr und Energie. Zu den digitalen Diensten gehören Cloud Computing, Marktplätze und Suchmaschinen.

Mit der NIS2-Gesetzgebung hat die Europäische Union den Anwendungsbereich erweitert und ihn in wesentliche Einrichtungen und wichtige Dienstleistungseinrichtungen unterteilt. Wesentliche Einrichtungen waren bereits Teil der NIS, aber die NIS2 hat den Umfang der erfassten Sektoren erweitert.

Dies bedeutet, dass mehr Organisationen in der Europäischen Union den Anforderungen der NIS2 unterliegen.

Neu in NIS2 sind wichtige Dienstleistungsunternehmen, die zusätzliche Bereiche abdecken.

Einige der Branchen, die nun als wichtige Dienstleistungsunternehmen von der NIS2 betroffen sind, sind das Gesundheitswesen, der Verkehr, das Finanzwesen, die Wasserversorgung, die Abfallwirtschaft, die Energie, die digitale Infrastruktur und Dienstleistungsanbieter, Anbieter von öffentlichen elektronischen Kommunikationsdiensten, die Lebensmittelindustrie, die Luft- und Raumfahrt, Post- und Kurierdienste sowie die öffentliche Verwaltung.

**Wesentliche Einrichtungen werden sowohl proaktiv als auch reaktiv überwacht

*Wichtige Einrichtungen werden nur reaktiv überwacht

**Die NIS2-Sektoren umfassen sowohl die bereits in der NIS erfassten als auch die neu hinzugekommenen Sektoren

Die NIS2-Gesetzgebung aktualisiert und modernisiert den älteren Rahmen und verbessert die erforderliche Widerstandsfähigkeit und die Reaktion auf Vorfälle (Englisch) für private und öffentliche Einrichtungen.

Was ist der Unterschied zwischen „wesentlichen“ und „wichtigen“ Unternehmen?

Neben dem erweiterten Sektor gibt es zwei weitere Unterschiede. Wesentliche Unternehmen müssen die Anforderungen der Aufsichtsbehörde erfüllen, während wichtige Unternehmen die Anforderungen der Ex-post-Aufsichtsbehörde erfüllen müssen.

Die Ex-post-Aufsichtsbehörde bedeutet, dass nur dann Maßnahmen ergriffen werden, wenn die Aufsichtsbehörde Beweise für eine Nichteinhaltung erhält.

Wer ist von der NIS2 betroffen?

Die NIS2 betrifft Organisationen sehr unterschiedlicher Größe. In der NIS1 waren nur mittlere und große Organisationen betroffen, in der NIS2 sind nun auch kleinere Organisationen betroffen.

Das bedeutet, dass auch kleinere Organisationen mit einem Umsatz von über 10 Millionen Euro oder mehr als 50 Mitarbeitern die Vorschriften einhalten müssen.

NIS2: Vier Schlüsselbereiche

In der NIS2-Gesetzgebung werden vier Schlüsselbereiche angesprochen. Dazu gehören Meldepflichten, Risikomanagement, Managementpflichten und Governance sowie Durchsetzung und Sanktionen.

Der erste Schritt für Sie besteht jedoch darin, die NIS2-Richtlinie (die bis Oktober 2024 in Ihrem EU-Land in nationales Recht umgesetzt wird) sorgfältig zu lesen, um festzustellen, ob Ihr Unternehmen von der erweiterten Gruppe von Branchen betroffen ist oder nicht. Wenn Ihr Unternehmen in den Geltungsbereich fällt, müssen Sie zeitnah Maßnahmen ergreifen, um die Vorschriften einzuhalten.

Beginnen Sie dann, wie bei jeder Compliance-Vorschrift, mit diesen Schritten:

- Identifizieren Sie die Risikofaktoren für Ihren laufenden Betrieb

- Dokumentieren Sie jeden dieser Risikofaktoren

- Planen Sie Abhilfemaßnahmen für jedes Risiko

- Sammeln Sie Beweise dafür, wie diese Abhilfemaßnahmen umgesetzt und überprüft werden

Schauen wir uns jeden der vier Schlüsselbereiche von NIS2 an.

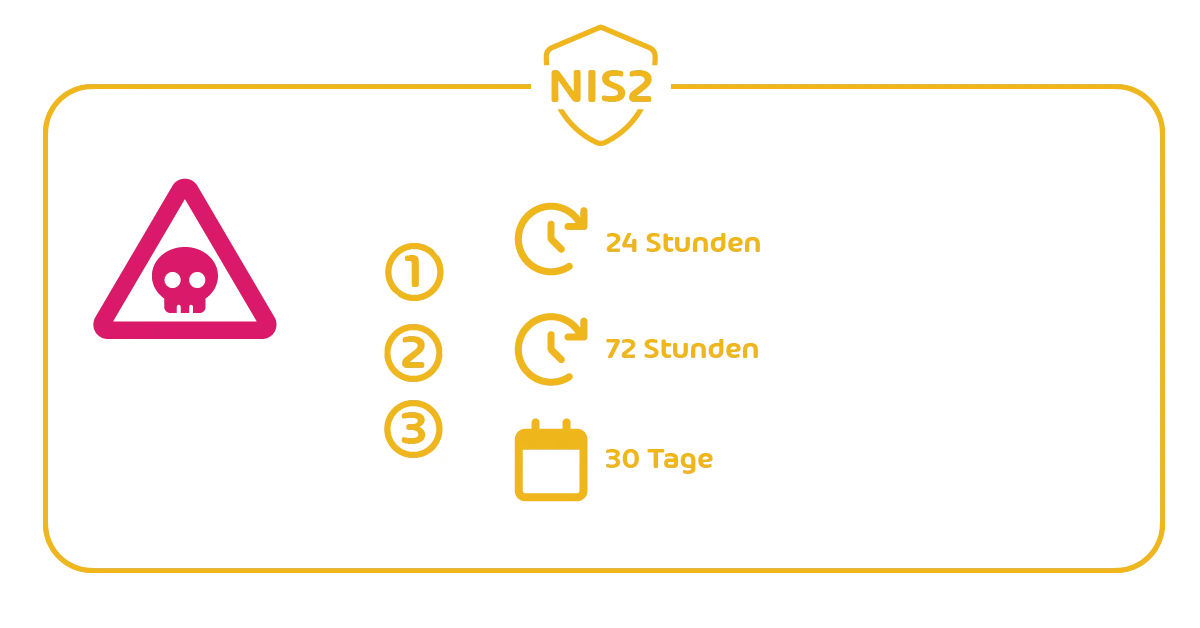

Meldepflichten

Wenn ein Unternehmen einen schwerwiegenden Sicherheitsvorfall vermutet, z.B. eine Datenverletzung, einen unbefugten Zugriff, einen Angriff auf die Lieferkette o.ä., muss es diesen innerhalb von 24 Stunden melden. Anschließend muss das Unternehmen innerhalb von 72 Stunden der Aufsichtsbehörde eine detaillierte Bewertung der Auswirkungen auf seine Infrastruktur und Daten vorlegen.

Das ist jedoch noch nicht alles.

Nachdem der erste Bericht innerhalb der ersten 24 Stunden eingereicht wurde, hat das Unternehmen einen Monat Zeit, der Aufsichtsbehörde einen Abschlussbericht vorzulegen. Der Abschlussbericht sollte alle Einzelheiten darüber enthalten, wie es zu dem Vorfall kam, welche Auswirkungen er auf das Unternehmen hatte und welche Maßnahmen das Unternehmen ergriffen hat.

Wenn Sie schon einmal Erfahrungen mit der Reaktion auf einen Cyber-Sicherheitsvorfall (Incident Response, IR) gemacht haben, wissen Sie, dass 24 Stunden eine sehr anspruchsvolle Frist sind. In den ersten Stunden/Tagen nach einem größeren Sicherheitsverstoß sind die Emotionen hoch und der Stress groß, da Sie versuchen, genau zu ermitteln, welche Systeme betroffen sind, wo der Angriff stattgefunden hat, ob sensible persönliche oder geschäftliche Daten gestohlen wurden, die Systeme wiederherzustellen und einen Plan zur Ausschaltung der Angreifer auszuarbeiten. Vor allem für kleinere Unternehmen, die damit noch keine Erfahrung haben, wird dies eine große Herausforderung sein.

Eine Möglichkeit, die Einhaltung der Vorschriften zu gewährleisten, besteht darin, Ihren Plan für die Reaktion auf einen Vorfall zu überprüfen und sicherzustellen, dass Sie alle Kommunikationswege eingerichtet haben.

Da Sie Ihrer Aufsichtsbehörde Bericht erstatten müssen, sollten Sie in Ihrem Plan zur Reaktion auf einen Vorfall auch angeben, wie Sie dies tun. Wenn Sie ein kleineres Unternehmen sind, das nicht über ein spezielles Reaktionsteam oder gar ein Cybersicherheitsteam verfügt, sollten Sie Geschäftsbeziehungen zu mindestens einem Unternehmen für Incident Response aufbauen, damit Sie dieses schnell in Anspruch nehmen können. Sie möchten nicht erst googeln müssen, wen Sie anrufen sollen, wenn der Angriff bereits im Gange ist.

Vergessen Sie nicht die zusätzlichen Informationen, die innerhalb von 72 Stunden fällig sind. Nutzen Sie hierfür Vorlagen, damit Sie im Ernstfall vorbereitet sind und schnell reagieren können.

Hornetsecuritys 365 Total Protection Enterprise hilft Ihnen hier, wenn der ursprüngliche Angriffsvektor per E-Mail erfolgte (was der häufigste Weg ist). Konnte der Angriff nicht gestoppt werden, sorgt 365 Total Protection Enterprise mit der unveränderlichen Aufbewahrung aller E-Mails dank der Archivierungsfunktion und einer E-Mail-Header-Analyse im Control Panel für Abhilfe.

Risikomanagement

Das Risikomanagement ist ein zweiter Bereich innerhalb der NIS2-Gesetzgebung.

Risikomanagement ist der Prozess der Identifizierung, Bewertung, Vorbeugung und Abschwächung potenzieller Risiken, denen eine Organisation ausgesetzt sein kann. In Artikel 21 der NIS2-Gesetzgebung werden Maßnahmen zum Risikomanagement definiert, um die Sicherheitslage des Unternehmens zu verbessern.

Dazu gehören die folgenden Maßnahmen:

Diese Richtlinien enthalten Leitlinien und legen fest, wie die Risiken innerhalb der Organisation gehandhabt werden sollen. Diese Richtlinien dienen dazu, sensible Daten zu schützen, zu verwalten und zu regeln.

Richtlinien und Verfahren für den Einsatz von Kryptographie und gegebenenfalls Verschlüsselung. Der Einsatz von Kryptographie und Verschlüsselung trägt dazu bei, die Vertraulichkeit, Integrität und Authentizität (Confidentiality, Integrity, and Authenticity – CIA) von Daten zu gewährleisten. Hornetsecurity bietet eine leistungsstarke, einfach zu bedienende E-Mail-Verschlüsselung.

Richtlinien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen zum Management von Cybersicherheitsrisiken. Diese Richtlinien und Verfahren helfen Unternehmen, einen strukturierten Ansatz zu verfolgen und Verbesserungen im Laufe der Zeit zu verwalten.

Incident Handling umfasst die Erkennung und Verhinderung von Cybersicherheitsvorfällen.

Geschäftskontinuität bedeutet ordnungsgemäßes Backup-Management, Disaster Recovery und Krisenmanagement. Dies ist natürlich einer der Hauptschwerpunkte von NIS2, um sicherzustellen, dass Ihr Unternehmen auch während eines Cybersicherheitsvorfalls weiterhin seine Dienste anbieten kann. Hornetsecurity bietet einen Email Continuity Service, wenn Exchange Online von einem Ausfall betroffen ist, und unser 365 Total Backup ist eine erstklassige Backup-Lösung für Microsoft 365. VM Backup für On-Premises Workloads (Hyper-V und Vmware) bietet Unterstützung für unveränderlichen Speicher, damit niemand, weder Angreifer noch böswillige interne Mitarbeiter, Ihre Backups verfälschen können. Ein umfassender, getesteter Business-Continuity-Plan, der von einer starken Backup- und Wiederherstellungstechnologie unterstützt wird, ist der beste Weg, um eine hohe Cyber-Resilienz zu erreichen und den Betrieb nach einem Angriff zeitnah fortzuführen.

Sicherheit der Lieferkette, einschließlich der Sicherheitsaspekte im Zusammenhang mit den Beziehungen zwischen jedem Unternehmen und seinen direkten Lieferanten oder Dienstleistern. Erinnern Sie sich an die Vorfälle in der Lieferkette von SolarWinds? Wie die jüngsten Sicherheitsverletzungen (z.B. bei Change Healthcare in den USA) gezeigt haben, ist die moderne Unternehmenslandschaft ein komplexes, miteinander verbundenes System und eine kleine Auswirkung auf einen bestimmten Lieferanten kann einen sehr großen Einfluss auf das gesamte System haben, wenn nicht richtig geplant wird.

Sie sollten sicherstellen, dass Sie über starke IT-Sicherheitsmaßnahmen in Ihrem Netzwerk und Ihren Infrastruktursystemen verfügen. Dazu gehören die Aufrechterhaltung der Sicherheitskontrollen, die kontinuierliche Verbesserung, das Schwachstellenmanagement und die Bereitschaft zur Reaktion auf Vorfälle.

Cybersecurity-Schulungen, um Mitarbeiter im Umgang mit verschiedenen Angriffen zu schulen, die über Phishing und Social Engineering erfolgen. Geschulte Mitarbeiter sind eine der besten Abwehrmaßnahmen, um eine bessere Cybersicherheit zu erreichen. Unser leistungsfähiger Security Awareness Service schult Ihre Mitarbeiter fortlaufend in Bezug auf Cybersicherheitsrisiken, und zwar mit sehr geringem Verwaltungsaufwand für die IT-Abteilung. Dabei wird das Verhalten der Mitarbeiter verfolgt und es werden lediglich Folgemaßnahmen in Form von simulierten Phishing-E-Mails und Schulungsvideos an Mitarbeiter zugewiesen, die riskante Handlungen zeigen, wie z.B. das Klicken auf verdächtige Links, das Herunterladen und Öffnen von nicht autorisierten Anhängen oder das Nicht-Erkennen von Phishing- und Social Engineering-Versuchen.

Human Resources Security definiert den Schutz von persönlichen Mitarbeiterdaten.

Gesicherte Kommunikation über Sprache, Video und Text, aber auch sichere Kommunikation im Notfall. Sie müssen davon ausgehen, dass bei einem Vorfall Ihre normalen Kommunikationskanäle gefährdet sein könnten, und daher Alternativen eingeplant werden sollten. Wenn Ihr Benutzerverzeichnis (Active Directory / Entra ID / Drittanbieter) vollständig kompromittiert zu sein scheint, gehen Sie davon aus, dass alle Tools, die Sie normalerweise für die Kommunikation verwenden (lokale Telefonanlage, E-Mail, Teams, Slack, Zoom usw.) und die auf diesen Verzeichnissen basieren, ebenfalls kompromittiert sind.

Authentifizierung mit Multi-Faktor-Authentifizierung und SSO (Single-Sign-On).

Zugriffskontrolle hilft bei der Definition von Berechtigungen mit den geringsten Privilegien und der richtigen RBAC (Role Based Access Control) zum Schutz verschiedener Ressourcen.

Asset Management ist ein strukturierter und sicherer Ansatz für den Erwerb, die Verfolgung, die Wartung, die Aufrüstung und die Entsorgung defekter oder nicht mehr benötigter physischer Assets (z.B. End-Of-Life-Geräte) innerhalb eines Unternehmens.

Nutzen Sie 365 Total Protection Compliance & Awareness von Hornetsecurity für mehr Sicherheit in der Lieferkette und verlassen Sie sich dabei auf die volle Unterstützung von SPF, DKIM und DMARC sowie unsere einzigartige KI-Empfängervalidierung, um zu überprüfen, ob Sie wirklich mit der richtigen Person kommunizieren. Für die Sicherheit Ihres Netzwerks sorgt unser erweiterter Bedrohungsschutz (Advanced Threat Protection), der E-Mail-Angriffe abfängt, die andere übersehen. Außerdem verfügen wir über MFA-Kontrollen für den Zugriff auf unser Control Panel und wir bieten einen leistungsstarken, und einfach zu bedienenden E-Mail-Verschlüsselungsdienst für sichere E-Mail-Kommunikation.

Ein großes Risiko in den meisten Microsoft 365-Umgebungen ist die unkontrollierte Freigabe von SharePoint / OneDrive for Business / Teams-Dokumenten. Mit unserem einzigartigen Produkt, dem 365 Permission Manager, können Sie die Kontrolle über die interne und externe Freigabe von Dokumenten zurückgewinnen und die kontinuierliche Einhaltung Ihrer Richtlinien sicherstellen, während Sie gleichzeitig die Zusammenarbeit und Produktivität fördern.

Pflichten der Geschäftsleitung & Governance

Artikel 31 der NIS2-Richtlinie definiert die Verantwortung der Geschäftsleitung und der Governance.

Sie sind für die Bewertung und Überwachung von Risikomanagement-Maßnahmen verantwortlich. Kommt es aufgrund der Nichteinhaltung der NIS2-Anforderungen durch ein Unternehmen zu Verstößen, kann die Unternehmensleitung persönlich zur Verantwortung gezogen werden.

Darüber hinaus liegt es auch in der Verantwortung der Geschäftsleitung, bewährte Sicherheitsverfahren innerhalb des Unternehmens durchzusetzen und regelmäßige Schulungen zum Thema Sicherheit durchzuführen.

Ein leistungsfähiger Service von Hornetsecurity, der in diesem Bereich wirklich hilft, ist der Security Awareness Service, der nicht nur die Mitarbeiter regelmäßig an Cybersicherheitsrisiken erinnert, sondern auch über die allerneuesten Bedrohungen informiert, die unser Security Lab identifiziert, sowie ein leistungsfähiges Reporting für die Führungsebene bietet.

Durchsetzung & Sanktionen

Gemäß Artikel 32 der NIS2-Richtlinie kann die Aufsichtsbehörde tätig werden, wenn Sie die NIS2-Vorschriften nicht befolgen oder einhalten.

Dazu gehört die Durchführung eigener Tests und Untersuchungen auf der Grundlage der von der Organisation nach einem Cybersicherheitsvorfall vorgelegten Beweise. Zu diesen Tests gehören Inspektionen vor Ort, stichprobenartige Kontrollen, regelmäßige Audits, Ad-hoc-Audits und andere.

Die Aufsichtsbehörde kann auch Daten, Dokumente, Informationen oder potenzielle Beweismittel anfordern und prüfen.

Im Falle der Nichteinhaltung von NIS2 oder der Nichtbereitstellung aktueller Informationen können die Behörden öffentliche Warnungen aussprechen, Ihre Aktivitäten überwachen, Fristen setzen und Ihre Betriebsgenehmigung oder Zertifizierung entziehen, sodass Ihr Unternehmen nicht mehr operativ tätig sein kann.

ISO 27001 und NIS2

ISO 27001 ist ein internationaler Standard für das Management der Informationssicherheit in Organisationen. NIS2 definiert Cybersicherheitsmaßnahmen zum Schutz des privaten und öffentlichen Sektors. Eine der häufigsten Fragen, die wir erhalten, ist, ob NIS2 in der ISO 27001-Zertifizierung enthalten ist.

Obwohl es viele Überschneidungen zwischen den beiden Standards gibt (wie bei den meisten Cybersicherheitsvorschriften), muss man, wenn man einen Standard erfüllt, dennoch etwas tun, um auch den anderen zu erfüllen.

ISO 27001 deckt etwa 70% der NIS2-Anforderungen ab.

Frist für die Implementierung von NIS2

Die Europäische Union hat ihren Teil getan. Sie hat die NIS2-Anforderungen festgelegt und nun liegt es an den EU-Mitgliedstaaten, die Maßnahmen zu verabschieden und zu veröffentlichen. Die Frist für die Anwendung der NIS2-Maßnahmen ist der 17. Oktober 2024.

Außerdem müssen die EU-Mitgliedstaaten bis zum 17. April 2025 eine Liste der wesentlichen und wichtigen Einrichtungen erstellen. Die EU-Mitgliedstaaten müssen die Liste der Einrichtungen auf dem neuesten Stand halten.

Strafen für die Nichteinhaltung von Vorschriften

Die Einhaltung der NIS2-Gesetzgebung ist für die betroffenen Unternehmen nicht optional, sondern verpflichtend. Wenn Unternehmen, die unter NIS2 fallen, die NIS2-Vorschriften nicht einhalten, gibt es drei Arten von Sanktionen, darunter nicht-monetäre Abhilfemaßnahmen, Bußgelder und strafrechtliche Sanktionen. Die Aufsichtsbehörde ist befugt, jede dieser Maßnahmen auf der Grundlage ihrer Bewertung Ihres Unternehmens zu ergreifen.ry authority is authorized to enforce any of these measures based on their evaluation of your organization.

Zu den nicht-monetären Abhilfemaßnahmen gehören Anordnungen zur Einhaltung der Vorschriften, Anordnungen zur Durchführung von Sicherheitsaudits, verbindliche Anweisungen und Benachrichtigungen über Bedrohungen der Unternehmenskunden. Das Gleiche gilt für wesentliche und wichtige Unternehmen.

Bei den Bußgeldern wird zwischen wesentlichen und wichtigen Unternehmen unterschieden. Für wesentliche Unternehmen beträgt das Bußgeld 10 Millionen EUR oder 2% des weltweiten Jahresumsatzes. Für wichtige Unternehmen ist das Bußgeld etwas niedriger, nämlich 7 Millionen EUR oder 1,4% des weltweiten Jahresumsatzes.

Die NIS2 ermöglicht es den EU-Mitgliedsstaaten, die oberste Führungsebene eines Unternehmens im Falle von Sicherheitsvorfällen persönlich für Fahrlässigkeit zur Verantwortung zu ziehen. Auf diese Weise wird das Topmanagement strafrechtlich sanktioniert. Die EU-Mitgliedsstaaten können anordnen, dass bei Verstößen die Ursache und die verantwortliche Person öffentlich gemacht werden und sie können das Topmanagement daran hindern, in Zukunft in Führungspositionen zu arbeiten.

Fazit

Im Jahr 2016 führte die Europäische Union NIS ein, um die Cybersicherheit zu erhöhen und Organisationen vor Sicherheitsvorfällen zu schützen. 7 Jahre später, im Jahr 2023, hat sie die Sicherheitsmaßnahmen erhöht und NIS2 eingeführt.

Mit NIS2 unterliegen nun mehr Organisationen den NIS2-Anforderungen. NIS2 deckt vier Schlüsselbereiche ab: Berichterstattung, Risikomanagement, Management und Aufgabenverwaltung sowie Durchsetzung und Sanktionen. Sie definieren alles von der Politik, der Umsetzung und der Verantwortung bis hin zu Sanktionen im Falle eines Verstoßes.

Die EU-Mitgliedstaaten müssen NIS2 bis zum 17. Oktober 2024 freigeben und anwenden.

Wenn die NIS2-Richtlinien nicht oder nur teilweise eingehalten werden, sind die EU-Mitgliedstaaten berechtigt, nicht-monetäre, verwaltungsrechtliche Geldbußen und strafrechtliche Sanktionen zu verhängen.

Wie wir in diesem Artikel gezeigt haben, verfügt Hornetsecurity über eine Reihe von Services und Produkten, die Ihr Unternehmen bei der Einhaltung vieler der NIS2-Anforderungen unterstützen. Viel Erfolg auf Ihrem Weg zur Einhaltung der Vorschriften und wenn Sie Hilfe benötigen, wenden Sie sich bitte an unser Team: