Cyber Kill Chain vs. MITRE ATT&CK: ein aufschlussreicher Vergleich

Es gibt zwei Herausforderungen, mit denen wir im Bereich der Cybersicherheit konfrontiert sind, wenn es darum geht, dem Rest des Unternehmens (und dem Rest der Welt) mitzuteilen, was wir tun. Für viele Menschen sind Computer, Netzwerke und die Informationstechnologie generell schwer durchschaubar. Die meisten Geschäftsleute wissen zwar, wie sie die Technik nutzen können, um ihre Arbeit zu erledigen, aber nicht, wie sie „unter der Haube“ funktioniert. Hackerangriffe auf diese Technologie, um sie für böswillige Zwecke zu missbrauchen, sind lediglich eine weitere Ebene des Mysteriums.

Hollywood ist auch keine große Hilfe, denn die meisten Darstellungen von Hackerangriffen in Filmen und Fernsehsendungen unterscheiden sich radikal von der Realität (mit Ausnahme von Mr. Robot vielleicht).

Die erste Herausforderung besteht darin, ein Grundverständnis für die Technologie und ihre Funktionsweise zu vermitteln, um dann aufzuzeigen, wie sie missbraucht werden kann. Die zweite Herausforderung besteht darin, zu vermitteln, wie die Kriminellen ihre Angriffe durchführen. Die meisten Leute denken, dass ein Hackerangriff nur ein einzelnes Ereignis ist, im Sinne von: „Wir wurden gehackt!“ und dann passierten all die schlimmen Dinge. Dabei besteht ein Angriff eigentlich aus einer Reihe von Schritten.

In diesem Artikel werden wir uns zwei verschiedene Frameworks ansehen, die für die Kommunikation von Hacking-Prozessen sowohl in Unternehmen als auch innerhalb der Community für Cybersicherheit verwendet werden: die Cyber Kill Chain und das MITRE ATT&CK-Framework. Ich werde Ihnen die Vorteile und Herausforderungen dieser beiden Ansätze vorstellen, einen Vergleich ziehen und Ihnen erklären, wie Sie sie nutzen können, um die Cyberabwehr Ihres Unternehmens zu stärken.

Die Cyber Kill Chain

Dies ist der ältere der beiden Ansätze, der seine Wurzeln in militärischen Kill Chains wie den „Four F’s“ des US-Militärs während des Zweiten Weltkriegs hat: „Find the Enemy, Fix the Enemy, Fight the Enemy and Finish the Enemy“ (Feind finden, Feind festsetzen, Feind bekämpfen und Feind erledigen). Eine modernere Version ist F2T2EA. Die Abkürzung steht für „Find, Fix, Track, Target, Engage, Assess“ (Finden, Festsetzen, Verfolgen, Anvisieren, Angreifen und Bewerten). Diese Kette wird so genannt, weil eine Unterbrechung bei einem beliebigen Schritt den gesamten Prozess stoppen kann.

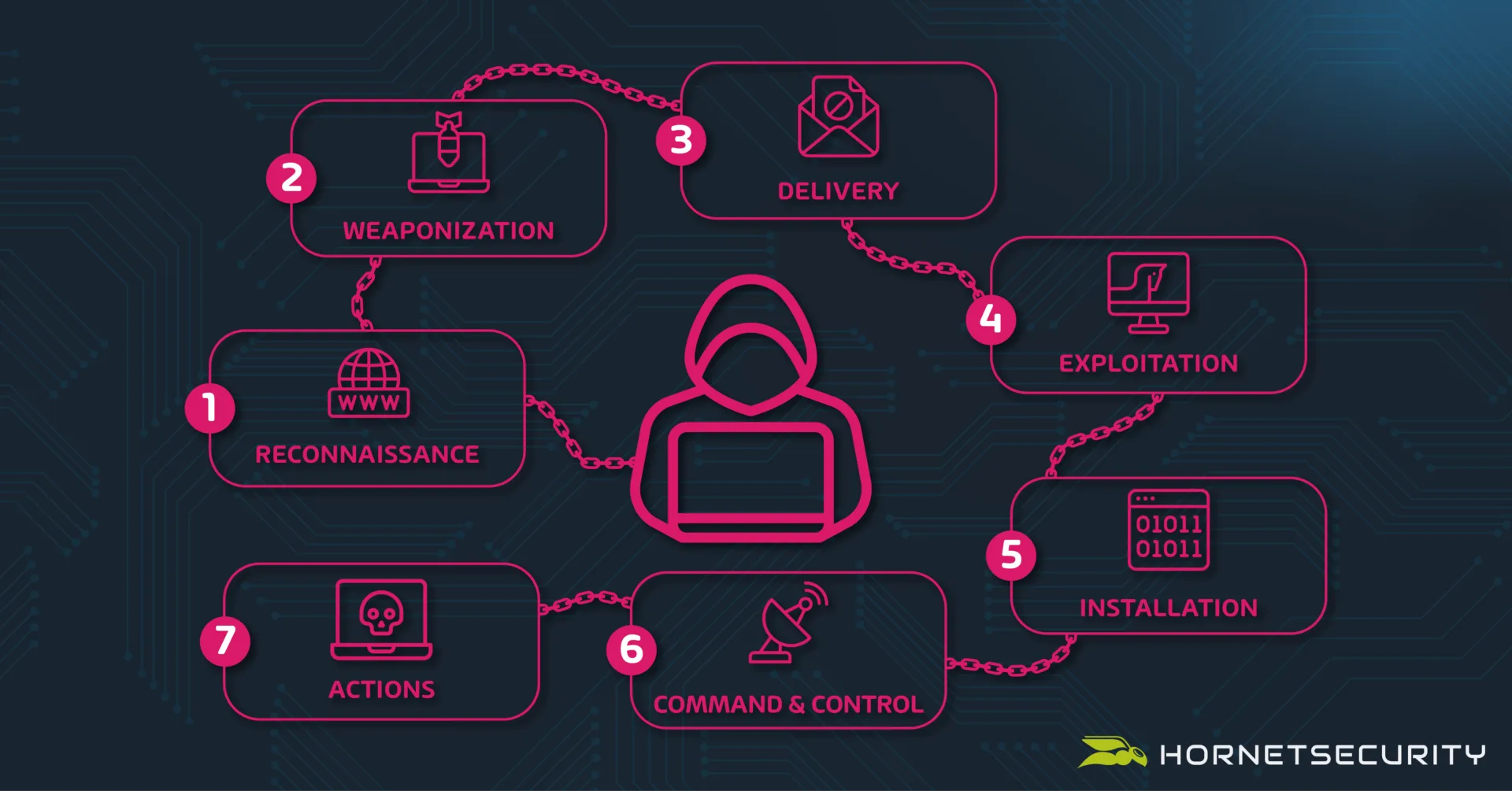

Cyber Kill Chain

Es überrascht nicht, dass Lockheed Martin, ein großer US-amerikanischer Militärhersteller, diesen Kettenansatz aufgriff und ihn in die Cyber Kill Chain umwandelte, die sieben Schritte umfasst (und am Ende ein ganz anderes Ergebnis liefert als die oben erwähnten buchstäblichen Kill Chains).

- Reconnaissance (Ziel identifizieren)

- Weaponization (Angriff vorbereiten)

- Delivery (Angriff durchführen)

- Exploitation (Sicherheitslücken ausnutzen)

- Installation (Backdoor implementieren)

- Command and Control (Zielsystem fernsteuern), oft abgekürzt mit C2

- Actions on objective (Angriff abschließen)

Dies ist ein gutes Kommunikationsinstrument, um Führungskräften zu zeigen, dass ein Angriff in mehreren Schritten erfolgt und sie das Budget so einsetzen sollten, dass jeder einzelne Schritt unterbrochen oder für die Kriminellen erschwert wird. Cybersicherheit ist letztlich immer eine Frage des Geschäftsrisikos.

Wenn Sie es so ausdrücken, werden der CEO, der CFO und der Vorstand eher zuhören. Wenn Sie anfangen, über technische Details zu sprechen, verlieren Sie schnell deren Aufmerksamkeit. Sie sind es aber gewohnt, mit Geschäftsrisiken umzugehen, und Cyberangriffe sind nur eines der vielen Risiken, denen Unternehmen ausgesetzt sind.

Seien Sie sich bewusst, dass die Angreifer je nach ihren Zielen und etwaigen Änderungen auf dem Weg dorthin nicht jeden Schritt ausführen und dass sich der Begriff „Angreifer“ auf verschiedene Personengruppen beziehen kann. Die ersten Schritte werden möglicherweise von einem Initial Access Broker (IAB) ausgeführt, der dann den Zugang an eine andere Gruppe verkauft, die die Ransomware ausführt und die Zahlung aushandelt.

In Schritt 1 sammeln die Angreifer Informationen über Ihr Unternehmen und alle Mitarbeiter, die von Interesse sind. Dies kann oberflächlich sein: Wenn sie es nur auf ein Unternehmen abgesehen haben, das genug Umsatz macht, um das Lösegeld zu bezahlen, könnten sie sich Ihre Finanzen ansehen und überlegen, wen sie mit ihren Spear-Phishing-E-Mails ansprechen wollen.

Als die Scattered Spider-Gruppe allerdings den Helpdesk des MGM-Kasinos angriff, wussten sie viel über die Mitarbeiter, als die sie sich ausgaben, um sicherzustellen, dass der Helpdesk ihnen beim Zurücksetzen ihrer Anmeldedaten helfen würde.

In Schritt 2 werden die Ergebnisse aus dem Schritt „Reconnaissance“ verwendet, um eine gefundene Schwachstelle auszunutzen oder eine Payload zu verpacken, während Schritt 3 darin besteht, die Schadsoftware per E-Mail, Internet usw. an die Opfer zu übermitteln.

Sobald der erste Fuß in der Tür steht (z. B. weil jemand auf den Link in einer bösartigen E-Mail geklickt hat), wird in Schritt 4 gezielt nach Sicherheitslücken gesucht, um Code auf dem System des Opfers auszuführen. In Schritt 5 kommt es dann ggf. zu weiteren Installationen auf anderen Systemen.

Dies wird oft als „Lateral Movement“ bezeichnet, da die Angreifer sich auf weitere Systeme in Ihren Netzwerken ausbreiten, um vollständigen Zugriff auf Ihre Domäne zu erhalten. In Schritt 6 bauen sie außerdem Persistenz auf (damit sie zurückkommen können, wenn Sie versuchen, sie aus Ihrer Umgebung zu verdrängen) und etablieren eine Fernsteuerung des Zielsystems (C2) für die verdeckte Kommunikation mit ihren externen Kontrollsystemen.

Im letzten Schritt 7 schnappen die Angreifer zu und verschlüsseln alle Ihre Dateien, nachdem sie Ihre Sicherungssysteme beschädigt oder alle Ihre sensiblen Daten exfiltriert haben (oder beides).

Die „andere Seite“ der Cyber Kill Chain bilden die Verteidigungsmaßnahmen, die Ihr Unternehmen in jeder Phase ergreifen sollte:

- Erkennen: Sensoren in Ihrer Umgebung, die auslösen, wenn ein Angreifer anwesend ist

- Verweigern: Zugangskontrolle und Verhinderung von Informationsverlusten

- Unterbrechen: bösartige Prozesse und ausgehender Datenverkehr zur Infrastruktur des Angreifers

- Herabstufen: Gegenangriff auf die C2-Systeme des Angreifers

- Täuschen: Störung der C2-Infrastruktur

- Eindämmen: Segmentierung des Netzwerks, damit ein einzelnes System oder eine einzelne Identität, das bzw. die kompromittiert wird, keinen vollständigen Zugriff auf alle anderen Systeme im Netzwerk hat

Dieser Ansatz hat seine Kritiker, aber er ist ein guter Anfangspunkt, um die verschiedenen Phasen eines Angriffs zu untersuchen und zu ermitteln, ob Ihr Unternehmen über Sicherheitskontrollen verfügt, um Angriffe zu erkennen, zu unterbrechen und einzudämmen. Er führt auch nahtlos in den modernen Zero-Trust-Ansatz über:

- Assume breach (Erwarten eines Angriffs): Gehen Sie davon aus, dass sich Angreifer Zugang verschaffen werden, und arbeiten Sie daran, den Angriff zu erkennen, einzudämmen und zu unterbrechen.

- Verify explicitly (Explizite Verifizierung): Sorgen Sie dafür, dass sich sowohl menschliche als auch Workload-Identitäten an jedem Zugangspunkt in der Infrastruktur authentifizieren und dort autorisiert werden müssen.

- Least privilege (Zugang mit geringstem Recht): Gewähren Sie Identitäten nur Zugriff auf die Systeme, Daten und Anwendungen, die sie für ihre Arbeit benötigen.

Die Herausforderungen bei der Cyber Kill Chain bestehen darin, dass sie bei Insiderrisiken nicht gut funktioniert, da die ersten beiden Schritte außerhalb der Kontrolle des Verteidigers liegen (es sei denn, Sie verbieten allen Mitarbeitern, LinkedIn-Profile zu haben und online zu posten), und dass sie stark auf Malware ausgerichtet ist. Einige Angreifer verwenden mittlerweile allerdings „Living Off the Land“-Methoden und nutzen nur die in den Systemen integrierten Verwaltungsprogramme, wodurch sie häufig einer Erkennung entgehen.

Das MITRE ATT&CK-Framework

MITRE ist eine Non-Profit-Organisation, die sich für das Gemeinwohl in den Bereichen der Sicherheit im Allgemeinen einsetzt. Hier aber konzentrieren wir uns auf die Matrix Enterprise. Es gibt auch eine für Mobile und eine für ICS (Industrial Control Systems). Das seltsame Akronym kommt von „Adversarial Tactics, Techniques and Common Knowledge“ und wurde erstmals 2013 veröffentlicht.

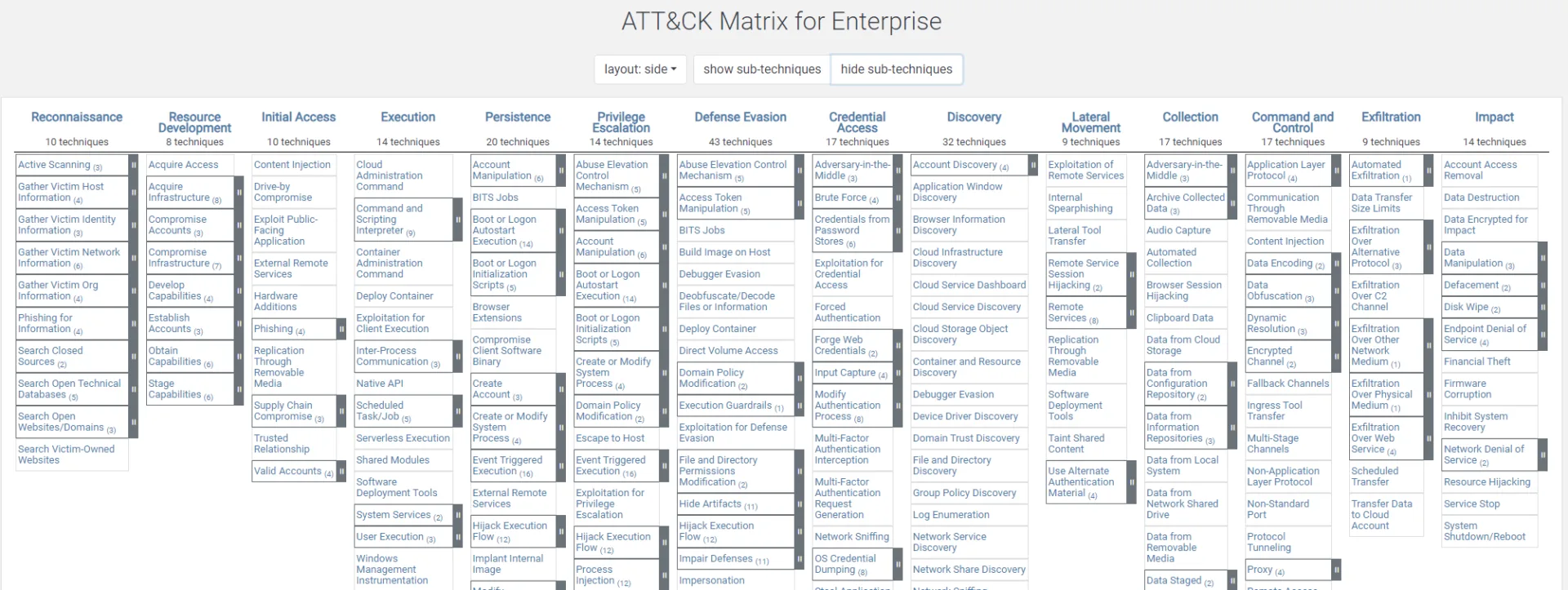

ATT&CK-Framework

Es gibt 14 Taktiken (das „Warum“ des Angriffs):

- Reconnaissance (Identifizierung des Ziels)

- Resource Development (Ressourcenentwicklung)

- Initial Access (Erstzugang)

- Execution (Ausführung)

- Persistence (Persistenz)

- Privilege Escalation (Erweiterung der Zugriffsrechte)

- Defense Evasion (Umgehung der Schutzmaßnahmen)

- Credential Access (Diebstahl von Anmeldedaten)

- Discovery (Erkundung)

- Lateral Movement (Laterale Bewegungen)

- Collection (Erfassung)

- Command and Control

- Exfiltration

- Impact (Folgen)

Jede einzelne Taktik enthält Techniken (und Untertechniken), das „Wie“ eines Angriffs. Man kann zwar einige Überschneidungen mit der einfacheren Cyber Kill Chain in der obigen Liste erkennen, dieses Framework ist aber viel umfassender. Ich betrachte es als eine Art gemeinsame Sprache, die wir in der Cybersicherheitsbranche verwenden können, um über verschiedene Angriffstechniken zu kommunizieren. Außerdem werden 143 Bedrohungsgruppen und die von ihnen verwendeten Taktiken, Techniken und Prozeduren (TTPs) verfolgt.

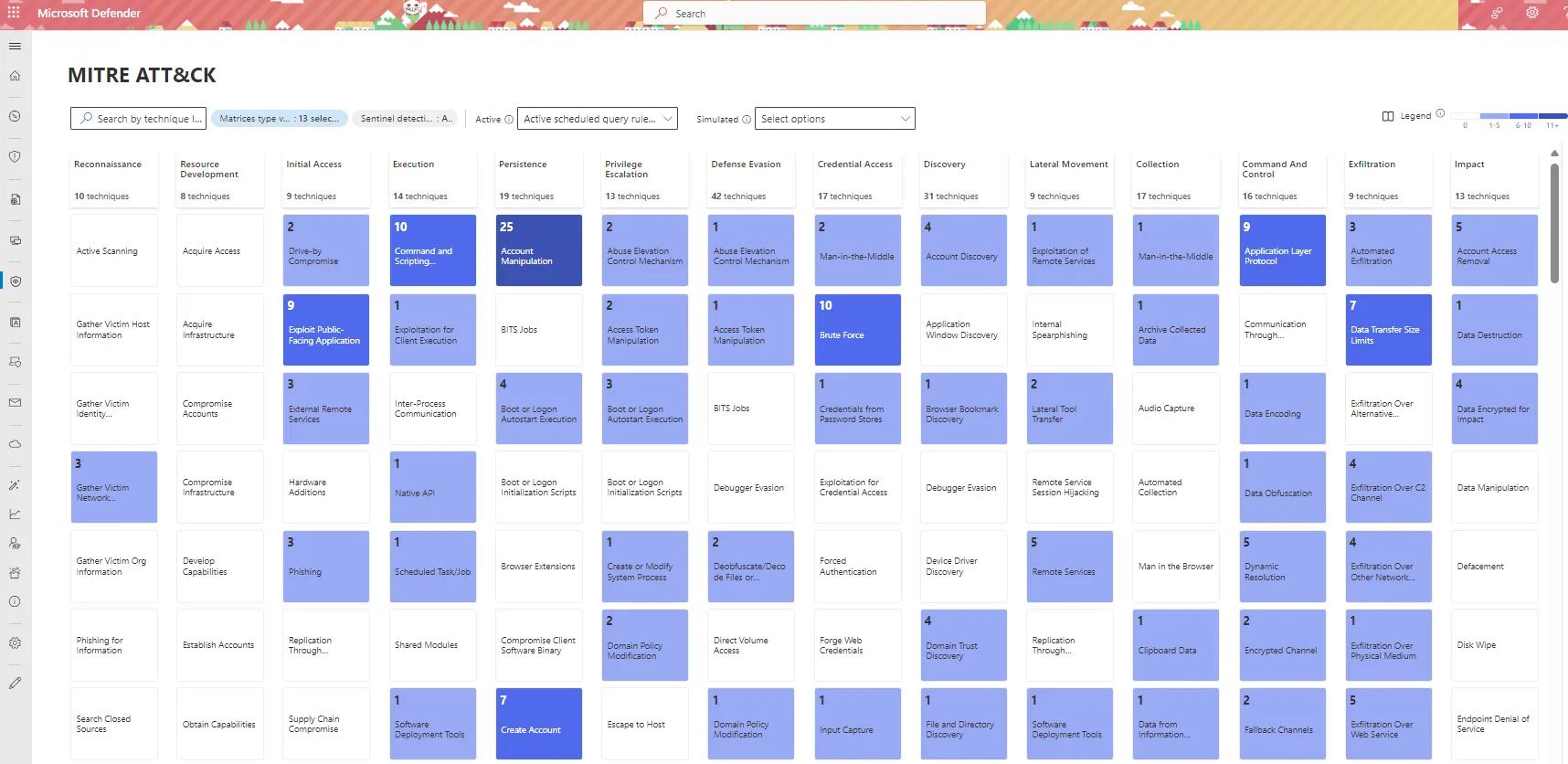

Wie Sie sehen können, fasst die Matrix alle verschiedenen Techniken zusammen. Diese Eigenschaft macht sie zu einem Instrument, mit dem Sie sicherstellen können, dass Sie in Ihrer Cybersicherheitsstrategie alle Bereiche abdecken. Unten sehen Sie beispielhaft die Erkennungsabdeckung der Techniken durch die Analyseregeln eines Kunden, der die SIEM-Lösung Microsoft Sentinel verwendet.

Erkennungsabdeckung der MITRE ATT&CK-Techniken in einem SIEM

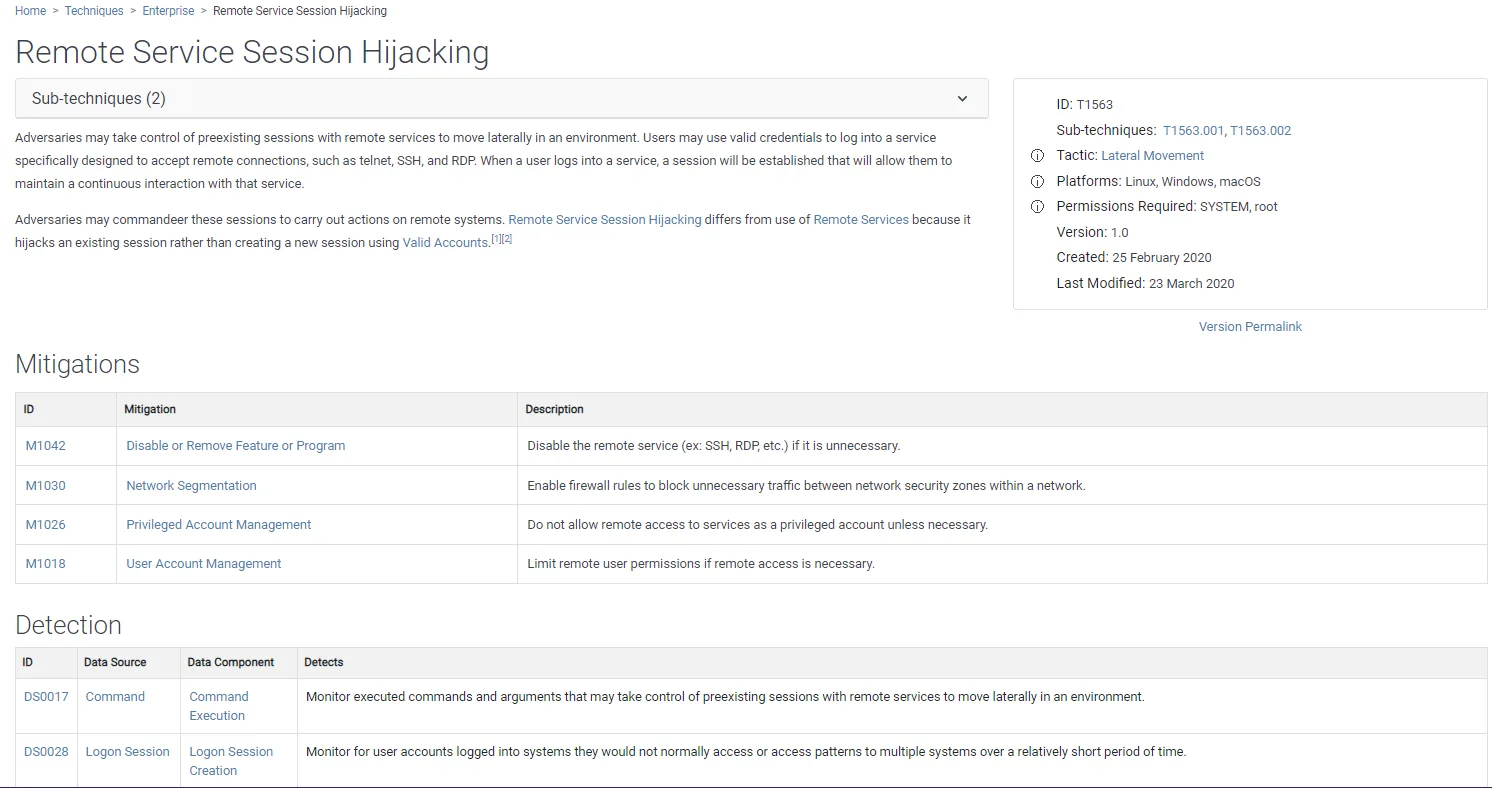

Jede Technik wird detailliert beschrieben. Unten sehen Sie T1563, „Remote Service Session Hijacking“, in der Taktik „Lateral Movement“, die zwei Untertechniken („SSH Hijacking“ und „RDP Hijacking“) hat. Es gibt vier Abhilfemaßnahmen, die Sie implementieren können, und vier Erkennungsmaßnahmen, mit deren Hilfe Sie gewarnt werden, wenn diese Techniken in Ihrem Netzwerk Anwendung finden. Die meisten Techniken enthalten zudem Prozeduren. Dies sind die eigentlichen technischen Aufgaben, bei denen die jeweilige Technik auf eine bestimmte Anwendung oder ein bestimmtes Betriebssystem angewendet wird.

Technik T1563 „Remote Service Session Hijacking“

Die Matrix ist zwar sehr nützlich, kann aber durch die Vielzahl der Techniken und Prozeduren unübersichtlich werden. Es ist auch wichtig, die Matrix nicht als eine lange Liste von Abhilfe-/Erkennungsmaßnahmen zu betrachten. Selbst wenn in jedem Kästchen ein Häkchen gesetzt ist, können Sie bei jeder Technik immer noch gefährdet sein. Denken Sie daran: „Angreifer denken in Diagrammen, Verteidiger in Listen“ (John Lambert). Die Implementierung langer Listen von Sicherheitskontrollen ist daher nicht der richtige Ansatz. Verwenden Sie MITRE ATT&CK stattdessen im Kontext Ihrer geschäftlichen Prioritäten und Ihrer einzigartigen Netzwerkumgebung, um Cyberresilienz aufzubauen.

Die Cyber Kill Chain und MITRE ATT&CK im Vergleich

Die beiden Ansätze ähneln sich insofern, dass sie die Schritte verschiedener Cyberangriffe beschreiben. Sie verfolgen aber unterschiedliche Ziele. Die Cyber Kill Chain ist allgemeiner gehalten und bietet eine hervorragende Einführung in die Idee, dass Hackerangriffe in mehreren Phasen ablaufen.

Zudem kann diese Kette durch Sicherheitskontrollen unterbrochen werden. Ich finde sie sehr nützlich, wenn ich mit Nicht-IT- und Nicht-Sicherheitsfachleuten in Unternehmen kommuniziere, um ein grundlegendes Verständnis für die Phasen und ihre Abläufe zu vermitteln.

Die ATT&CK-Matrix hingegen ist für ein nicht technisches Publikum zu komplex (es gibt über 200 Techniken), sie ist aber ein ausgezeichnetes Instrument, um die technischen Schritte zu verstehen, die Angreifer bei einem Angriff ausführen können.

Und sie kann genutzt werden, um die Abdeckung des gesamten Spektrums zu bewerten, also ob Sie für jede Technik in jeder Taktik Erkennungsmaßnahmen haben. Dabei ist Ihnen aber stets bewusst, dass Sie, selbst wenn dies der Fall ist, immer noch kompromittiert werden können.

Es ist auch interessant zu sehen, wie sich diese beiden Ansätze in den größeren Rahmen der gesetzlichen Bestimmungen, die bestimmte Cybersicherheitskontrollen vorschreiben, und in andere Ansätze wie die Benchmarks des Center for Internet Security (CIS) einfügen. Das CIS veröffentlicht kostenlose Benchmarks für verschiedene Betriebssysteme, SaaS-Cloud-Dienste (einschließlich Microsoft 365), IaaS/PaaS-Cloud-Plattformen und vieles mehr.

Diese umfassen alle Kontrollen, die Sie als Basis für die Sicherheitskontrollen für diese bestimmte Technologie implementieren sollten. Microsoft bietet in seiner Compliance Manager-App CIS-Benchmarks sowohl für Azure als auch für Microsoft 365 an. Wenn Sie alle diese Kontrollen implementieren, dann haben Sie schon die meisten, wenn nicht sogar alle MITRE ATT&CK-Techniken abgedeckt.

Verbessern Sie das Bewusstsein Ihrer Mitarbeiter und schützen Sie kritische Daten mithilfe des Security Awareness Service von Hornetsecurity für umfassende Aufklärung und den Schutz vor Cyberbedrohungen.

Um über die neuesten Artikel und Praktiken auf dem Laufenden zu bleiben, besuchen Sie jetzt unseren Hornetsecurity-Blog.

Fazit

Anfängern im Bereich der Cybersicherheit empfehle ich, sich mit dem MITRE ATT&CK-Framework vertraut zu machen, das als eine Art gemeinsame Sprache für die Kommunikation über verschiedene Angriffsarten fungiert.

Ich kann die kostenlosen Kurse von AttackIQ wärmstens empfehlen. Sie bieten beispielsweise einen Kurs über „Threat-Informed Defense“ an, der sich ausführlich mit dem MITRE ATT&CK-Framework befasst. Die Cyber Kill Chain-Phasen können Sie hingegen verwenden, wenn Sie mit dem Rest des Unternehmens sprechen.

Beide Frameworks haben ihre Berechtigung und sind auf ihre Weise nützlich, wenn es darum geht, Ihr Unternehmen besser gegen Cyberangriffe zu schützen.

Häufig gestellte Fragen

Die Cyber Kill Chain ist ein nützliches Kommunikationsinstrument, wenn es darum geht, nicht technischen Personen Konzepte der Cybersicherheit zu vermitteln. Sie bildet eine Grundlage für eine umfassende IT-Sicherheitsstrategie in Unternehmen. MITRE ATT&CK hingegen listet alle Angriffstechniken auf, gruppiert nach Taktiken und zugeordnet zu verschiedenen Bedrohungsakteuren, sodass ein Unternehmen Lücken bei den implementierten Erkennungsmaßnahmen identifizieren kann.

Es gibt verschiedene Versionen der Cyber Kill Chain. FireEye (jetzt Teil von Mandiant, das wiederum zu Google gehört) hat eine Variante vorgeschlagen, die ebenfalls sieben Schritte umfasst, sich aber mehr auf die Persistenz von Bedrohungen konzentriert, während die Unified Kill Chain 18 einzigartige Phasen hat und versucht, das Beste aus der ursprünglichen Cyber Kill Chain und MITRE ATT&CK zu vereinen.

Wenn von MITRE ATT&CK die Rede ist, ist in der Regel die Enterprise-Matrix gemeint, aber es gibt auch eine für Mobile und eine für ICS. Darüber hinaus gibt es die D3FEND-Matrix der Cybersicherheits-Gegenmaßnahmen, die sozusagen die andere Seite der Angriffstechniken darstellt, d. h. all die verschiedenen Kontrollen, die eine Organisation zur Abschwächung der im ATT&CK-Framework beschriebenen Angriffe durchführen kann.